Опасности USB‑накопителей и как защититься

Почему USB‑накопители представляют опасность

USB‑накопители — удобный способ переноса данных между компьютерами. Однако удобство сочетается с риском: при подключении к компьютеру флешка может автоматически запустить вредоносный код, если на ней есть специально подготовленный файл, или она может быть использована для тайного копирования данных. Заражение с одного компьютера переносится на другие очень быстро — аналогия с москитами уместна: они «кусают» одно устройство и переходят к следующему.

Ключевые факторы риска:

- Физический доступ. Любой человек с доступом к машине или к флешке может внести и/или унести вредоносное ПО.

- Автозапуск и устаревшие настройки операционных систем, которые позволяют автоматически выполнять файлы при подключении устройства.

- Отсутствие процедур проверки носителей и контроля использования внешних дисков.

- Мобильность носителя: флешки часто используются вне корпоративной сети и затем снова подключаются к внутренним компьютерам.

Важно: несмотря на улучшения в безопасности современных ОС, атаки с использованием USB остаются реальной угрозой — от классических вирусов до целевых вредоносных комплексов.

Исторические примеры атак через USB

Некоторые крупные инциденты показывают, что угроза не гипотетическая:

- Червь Conficker распространялся по разным каналам, в том числе через переносные носители.

- Агент.btz (agent.btz) стал причиной серьёзных проблем в военных и государственных сетях — один из векторов проникновения был связан с заражённой флешкой.

- Stuxnet — сложный кибер‑оружейный комплекс, который в ряде случаев распространялся через внешние носители.

Эти случаи демонстрируют, что даже крайне защищённые или изолированные системы могут быть скомпрометированы через обычный USB‑накопитель.

Инструменты для защиты USB и их принципы работы

Ниже — разбор популярных подходов и конкретных программ, о которых часто говорят в контексте защиты флешек.

USB Disk Security

USB Disk Security — набор инструментов от Zbshareware Lab, который пытается закрыть широкий спектр угроз, связанных с переносными носителями. Основные компоненты:

- USB Shield — защита в реальном времени при подключении устройств.

- USB Scan — сканирование подключённых носителей на наличие вредоносного ПО.

- USB Access Control — предотвращение копирования данных с компьютера на флешку.

- USB Drive Control — блокировка подключения USB‑устройств.

Плюсы: комплексный набор функций, удобство для пользователей. Минусы: совместимость с другими антивирусами может быть проблемной; коммерческая лицензия расширяет функциональность.

BitDefender USB Immunizer

Идея простая: многие вирусы полагаются на файл autorun.inf, который запускает код при подключении носителя. BitDefender USB Immunizer создаёт «защищённый» autorun.inf, который нельзя заменить простыми методами, тем самым предотвращая установку зловредного автозапуска. Работает с основными файловыми системами (FAT/FAT32/NTFS) на устаревших версиях Windows.

Плюсы: бесплатный, простая идея, подходит для массовой иммунизации флешек. Минусы: некоторые современные ОС и политики уже блокируют autorun, поэтому эффект ограничен; не защищает от всех типов вредоносных файлов.

USB Dummy Protect

Подход основан на трюке: если на флешке нет свободного места, вредоносная программа не сможет записать себя. Программа создаёт большой файл dummy.file, который занимает весь доступный объём. При необходимости пользователь удаляет этот файл и освобождает пространство.

Плюсы: простая идея, не требует сложных настроек. Минусы: неудобно для активного использования; ограничение FAT‑файловых систем (ограничение размера файла ~4 ГБ), не подходит для флешек с часто изменяемым содержимым.

Практические рекомендации — что делать на уровне пользователя

- Отключите автозапуск (autorun/autoplay) на всех компьютерах.

- Никогда не подключайте неизвестные флешки к рабочим машинам.

- Сканиpуйте все переносные носители антивирусом перед использованием.

- Для обмена конфиденциальными данными используйте зашифрованные контейнеры (VeraCrypt, LUKS) или защищённые облачные сервисы вместо флешек.

- Ведите учёт и маркировку корпоративных носителей: кто выдал, кто вернул, назначение.

- Ограничьте права пользователей: запрет записи на USB для большинства сотрудников, исключения только для уполномоченных лиц.

Важно: комплекс мер эффективнее любой одной утилиты.

Настройка системной защиты и примеры команд

Ниже — примеры настроек для Windows и короткие скрипты, которые часто используют администраторы.

Отключение автозапуска через реестр Windows (требуются права администратора):

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v NoDriveTypeAutoRun /t REG_DWORD /d 0xff /fКоманда блокирует автозапуск для всех типов дисков. Перед применением проверьте совместимость с политиками вашей организации.

Сканирование подключённого диска с помощью Windows Defender (PowerShell, запущенный от имени администратора):

# Сканирование конкретной директории с подключённого носителя

Start-MpScan -ScanPath "E:\" -ScanType FullScanЗамените E:\ на букву подключённого носителя. Для централизованного администрирования используются инструменты EDR и управление политиками через AD/MDM.

Организационные меры и политика использования USB

Технические средства важны, но без процедур ничего не сработает. Рекомендуемые элементы корпоративной политики:

- Категоризация носителей: служебные, личные, общие.

- Процесс выдачи и возврата служебных флешек с подписью ответственных лиц.

- Журналирование образцов подозрительных флешек и их хранение для анализа.

- Ограничение использования внешних накопителей в зонах с повышенным уровнем безопасности.

- Обязательное обучение сотрудников по признакам компрометации и правилам обращения с носителями.

Пошаговый план действий при обнаружении заражённой флешки

- Незамедлительно изолировать компьютер: отключить сеть и небезопасные внешние подключения.

- Не открывать файлы с флешки и не запускать исполняемые файлы.

- Извлечь флешку и поместить в пластиковый пакет, пометить и зарегистрировать инцидент.

- Выполнить форензическую копию флешки и образа памяти компьютера, если доступна команда инцидент‑реагирования.

- Просканировать образ на специализированных системах и EDR.

- При подтверждении вредоносной активности — восстановить систему из известной чистой копии и сменить учётные данные, если требуется.

Критерии приёмки для решения о завершении инцидента:

- Система прошла полное сканирование антивирусными и EDR‑инструментами без обнаружения индикаций компрометации.

- Логи аудит‑систем проанализированы на предмет аномалий.

- Выполнены рекомендации по обновлению паролей и политик доступа.

Ролевые чек‑листы

Чек‑лист для обычного пользователя:

- Не подключать неизвестные флешки.

- Сканировать устройства перед использованием.

- Сообщать о найденных или подозрительных носителях в службу ИБ.

Чек‑лист для администратора:

- Настроить политику отключения автозапуска и ограничения записи на USB.

- Организовать регулярные сканирования и мониторинг подключений USB.

- Обновлять сигнатуры антивирусов и политики EDR.

Чек‑лист для руководителя:

- Утвердить и контролировать выполнение политики использования переносных носителей.

- Обеспечить бюджет на инструменты и обучение сотрудников.

- Назначить ответственных за выдачу и учёт служебных накопителей.

Матрица совместимости файловых систем и ограничения

| Файловая система | Ограничения и особенности | Базовая рекомендация |

|---|---|---|

| FAT/FAT32 | Ограничение размера файла ~4 ГБ; простая структура, часто используется на старых носителях | Подходит для совместимости, но не для больших файлов и безопасности |

| exFAT | Поддерживает большие файлы, широкая совместимость с ОС | Удобно для переносимых носителей большого объёма |

| NTFS | Поддерживает права доступа, большие файлы, лучше для Windows | Хорошо для служебных носителей; может требовать драйверов на других ОС |

| ext4 | Типично для Linux; не всегда читабельна в Windows без ПО | Используйте для Linux‑сред при необходимости |

Выбор файловой системы зависит от сценария использования: для шифрованных контейнеров чаще используют NTFS или exFAT.

Когда предложенные методы не помогут

- Если вредоносный код попал в файловую систему с разрешёнными привилегиями и использует легитимный бинарник для эскалации — простая иммунизация autorun не защитит.

- Физический доступ злоумышленника даёт ему возможности обойти многие логические барьеры (например, подмена контроллера флешки на аппаратно‑заражённый носитель).

- Целенаправленные атаки с использованием уязвимостей в прошивке устройств требуют более глубоких мер (контроль поставок, проверка целостности прошивок).

Альтернативные подходы и дополнительные меры

- Использование защищённых USB‑носителей с аппаратным шифрованием и PIN‑кодом.

- Применение централизованных порт‑контроллеров и MDM/Endpoint Management для ограничения доступа.

- Внедрение политики «без съемных носителей» в особо критичных средах: все данные перемещаются через защищённые каналы и проверенные носители.

- Физические меры: защищённые USB‑кабели и заглушки портов, контроль доступа к рабочим местам.

Методология оценки риска и приоритеты внедрения мер

Модель принятия решений основана на двух осях: влияние (высокое/низкое) и вероятность (высокая/низкая).

- Высокая вероятность + высокое влияние: внедрить немедленные технические и организационные меры (отключение автозапуска, мониторинг, ограничение прав).

- Низкая вероятность + высокое влияние: принять дополнительные защитные барьеры (шифрование, журналирование, резервные копии).

- Высокая вероятность + низкое влияние: автоматизировать сканирование и уведомления.

- Низкая вероятность + низкое влияние: минимальные административные меры и обучение.

Решение о приоритетах зависит от оценки ценности данных и бизнес‑рисков.

Примеры шаблонов и чек‑листов для внедрения

Шаблон политики использования USB (краткий):

- Цель: минимизировать риск компрометации через переносные носители.

- Зоны: производственная, административная, высокозащищённая.

- Ограничения: запись на USB запрещена для всех сотрудников, за исключением утверждённых ролей.

- Процедура выдачи: каждая служебная флешка учтена, помечена, ответственный подписывает выдачу.

- Инцидент: описание шагов при обнаружении подозрительного носителя.

Рекомендуется интегрировать этот шаблон в корпоративную документацию и адаптировать под локальные требования и законодательства.

Безопасность прошивок и аппаратные угрозы

Некоторые атаки используют не файловую систему, а уязвимости в контроллерах флешек или прошивках. Аппаратная подмена устройства (например, устройство с модифицированным контроллером) может обойти многие программные защиты. Защита от таких угроз требует контроля цепочки поставок, использования проверенных поставщиков и анализа подозрительных устройств специалистами по цифровой криминалистике.

Приватность и соответствие требованиям регуляторов

При переносе персональных данных на USB‑накопителях учитывайте требования конфиденциальности и регуляторов (например, GDPR). Рекомендации:

- Минимизируйте перенос персональных данных на переносных носителях.

- Если перенос неизбежен, используйте сильное шифрование и ведите журнал передачи.

- Регулярно обучайте сотрудников правилам обращения с персональными данными.

Краткое руководство реагирования на инцидент с USB

Mermaid диаграмма для быстрого принятия решения:

flowchart TD

A[Найден/подключён подозрительный USB] --> B{Файлы открыты?}

B -- Да --> C[Изолировать систему, прекратить работу]

B -- Нет --> D[Извлечь носитель и пометить]

C --> E[Создать образ, выполнить анализ]

D --> E

E --> F{Подтверждена угроза?}

F -- Да --> G[Форензика, восстановление из бэкапа, уведомление]

F -- Нет --> H[Снять пометки, ввести контролируемое использование]Эта диаграмма — быстрый ориентир для принятия первичных мер.

Простые тесты и критерии приёмки

Тесты для проверяемой машины после инцидента:

- Антивирусное сканирование — чисто.

- Отсутствие неавторизованных задач в планировщике и автозапусков.

- Логи сетевого трафика не показывают аномалий.

- Операционная система и приложения обновлены.

Если все пункты выполнены — система считается безопасной для дальнейшей работы; при сомнениях — привлеките команду реагирования.

Заключение

USB‑накопители остаются мощным и удобным инструментом, одновременно предоставляя вектор для распространения вредоносного ПО. Эффективная защита сочетает в себе технические меры (отключение автозапуска, антивирус, иммунизация), организационные процедуры (политики, учёт, обучение) и готовые планы реагирования на инциденты. Применение нескольких уровней защиты значительно снижает риск компрометации — не полагайтесь только на одно решение.

Если у вас есть опыт использования специализированных USB‑решений или предложения по дополнительным шагам защиты — поделитесь ими в комментариях.

Image Credits: иллюстрации «Вирус на USB» и «Защищённая USB‑флешка» via Shutterstock

Похожие материалы

Исправить проблемы с принтером в Windows

Удалить или выгрузить приложение на iPhone и iPad

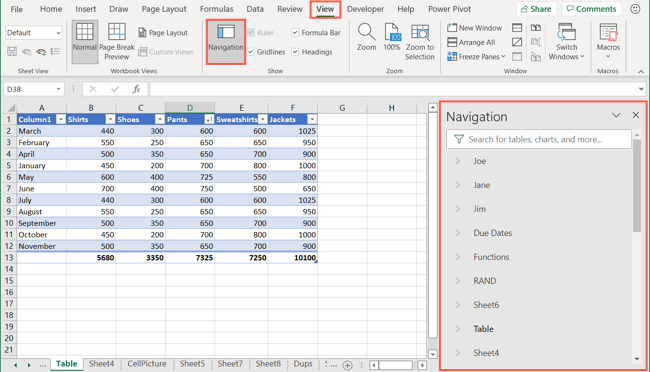

Панель навигации в Excel: быстрое руководство

Отмена подписки HP Instant Ink — шаг за шагом

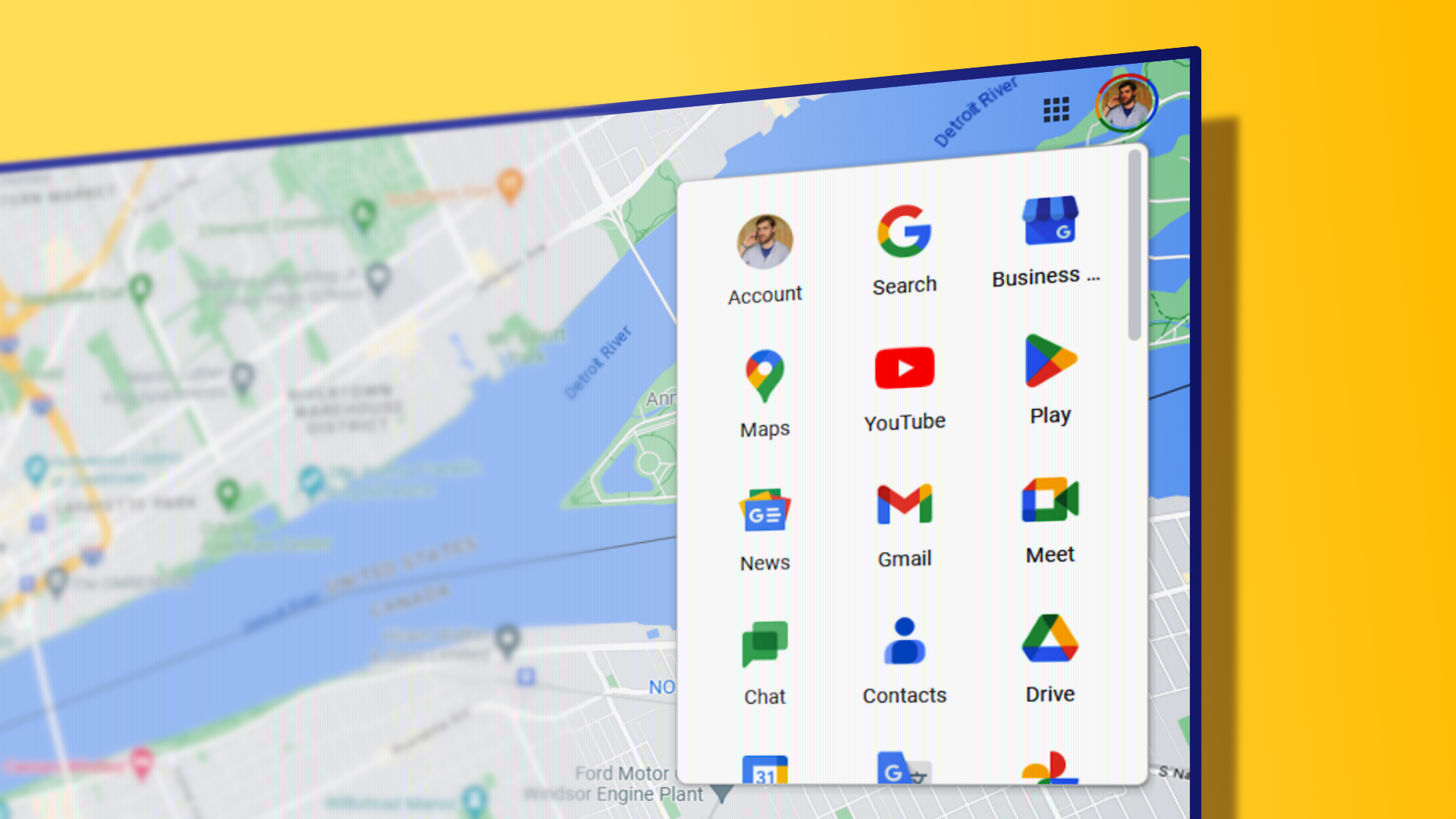

Как создать собственную карту в Google Maps