Как безопасно открывать неподписанные приложения на macOS

Быстрые ссылки

Как работает Gatekeeper

Как открыть неподписанное приложение

Как разрешить приложения отовсюду

Как работает Gatekeeper

Gatekeeper — встроенная функция macOS, которая проверяет цифровую подпись приложения перед запуском. Если у приложения есть действительная подпись от Apple или от идентифицированного разработчика, macOS позволяет его запуск. В противном случае система блокирует запуск и показывает предупреждение.

Коротко: цифровая подпись подтверждает, что приложение создал конкретный разработчик, а не злоумышленник. Если идентификатор разработчика используется для распространения вредоносного ПО, Apple может отозвать его.

Gatekeeper различает три категории приложений:

- Приложения из Mac App Store: проходят проверку Apple и обычно считаются самыми надёжными; они также запускаются в песочнице (sandbox).

- Приложения от идентифицированных разработчиков: разработчик зарегистрирован у Apple и подписывает приложение своим Developer ID.

- Приложения отовсюду: приложения, не скачанные из App Store и не подписанные Developer ID. Считаются наименее защищёнными, но не обязательно вредоносными.

По умолчанию macOS разрешает только первые две категории. Это даёт баланс между безопасностью и удобством установки программ.

Как открыть неподписанное приложение

Если вы дважды щёлкните по неподписанному приложению, macOS покажет сообщение «[Имя приложения] не может быть открыто, так как оно от неизвестного разработчика». Это стандартное поведение Gatekeeper.

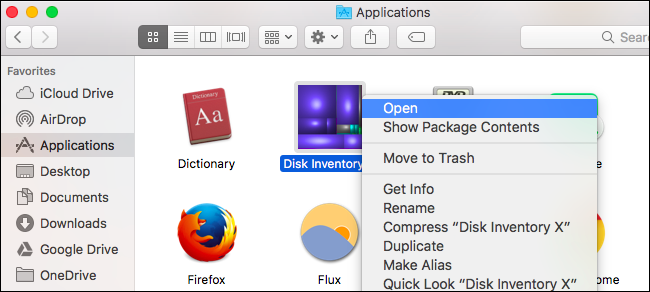

Если вы доверяете источнику, откройте приложение разово так:

- Выделите приложение в Finder.

- Нажмите правой кнопкой мыши (или Control+клик).

- Выберите «Открыть».

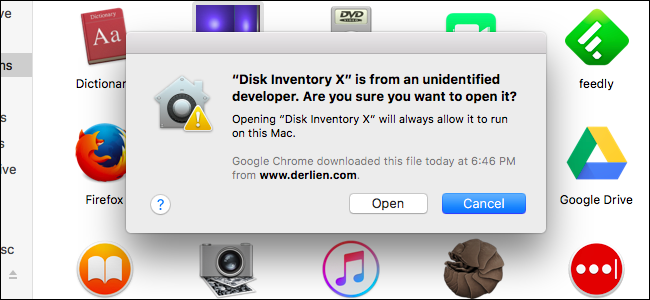

- Появится окно с предупреждением. Нажмите «Открыть» снова.

Это действие добавит исключение для конкретного приложения. В следующий раз macOS не будет спрашивать повторно.

Важно: используйте этот метод, когда точно уверены в надёжности приложения. Это самый безопасный способ запускать единичные неподписанные программы.

Как разрешить приложения отовсюду

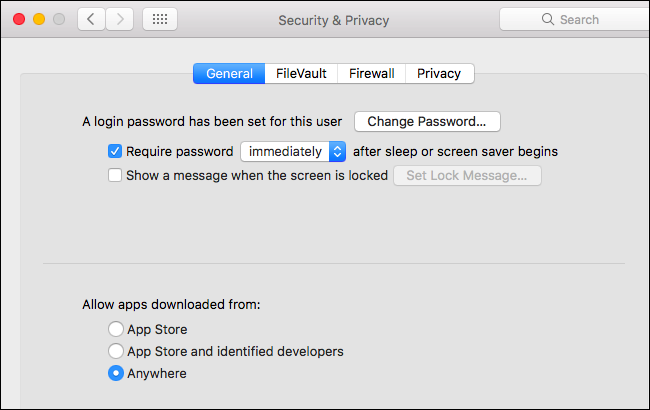

В старых версиях macOS (до Sierra) в Системных настройках → Безопасность и конфиденциальность можно было выбрать «Везде» (Anywhere). В macOS Sierra (10.12) Apple скрыла этот переключатель из графического интерфейса, чтобы защитить менее опытных пользователей.

Если вы понимаете риски и хотите вернуть опцию «Везде», выполните следующее:

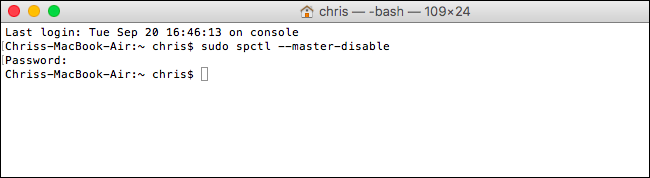

- Откройте Терминал (Command+Space, введите Terminal и нажмите Enter или откройте через Программы → Утилиты → Terminal).

- Введите и выполните команду:

sudo spctl --master-disable- Введите пароль администратора, если потребуется.

- Перейдите в Системные настройки → Безопасность и конфиденциальность. Появится опция «Везде» и её можно выбрать.

Чтобы вернуть стандартную защиту, верните переключатель в положение «App Store и идентифицированные разработчики» или выполните:

sudo spctl --master-enable

Важно: отключение Gatekeeper убирает проверку подписи для всех приложений. Это повышает риск случайного запуска вредоносного ПО.

Когда стоит разрешать разово, а когда отключать Gatekeeper

- Разово разрешайте приложение, если вы скачали его с официального сайта разработчика или из доверенного источника.

- Отключайте Gatekeeper только в ограниченных случаях: тестирование в контролируемой среде, автоматизированные установки в изолированной сети, разработка ПО. Никогда не отключайте защиту на рабочей или домашней машине без крайней необходимости.

Проверка перед запуском: мини-методика оценки неподписанного приложения

Применяйте простую последовательность перед тем, как разрешить запуск:

- Источник: скачано с официального сайта или сертифицированного зеркала?

- Хэш/подпись: есть ли checksums (SHA256) на сайте разработчика? Совпадает ли хеш файла?

- Отзывы: есть ли отзывы и обсуждения на форумах, GitHub, Reddit без сигналов компрометации?

- Поведение: запустите приложение в песочнице (виртуальной машине) или на тестовой машине перед установкой на основное устройство.

- Минимизация привилегий: не давайте приложению права администратора без надобности.

Краткая формула: Источник + Хэш + Тест = разумный риск.

Матрица рисков и меры смягчения

- Низкий риск: приложение с открытым исходным кодом, проверяемым хешем и активным сообществом. Меры: разрешите разово, запустите на тестовой машине.

- Средний риск: проприетарный софт от небольшого разработчика без подписи. Меры: запросите инсталлятор у разработчика, проверьте хеш, изолируйте запуск.

- Высокий риск: непроверенные сборки из сомнительных источников или утилиты, требующие прав root. Меры: не запускать; при необходимости — использовать отдельную машину или контейнер.

Дерево решений (быстрая помощь)

flowchart TD

A[Нужно запустить приложение?] --> B{Источник известен?}

B -- Да --> C{Есть цифровая подпись?}

B -- Нет --> X[Не запускать. Найти проверенный источник.]

C -- Да --> Y[Открыть как обычно]

C -- Нет --> D{Приложение требовательно?}

D -- Нет --> E[Разрешить разово через правый клик → «Открыть»; мониторить]

D -- Да --> F{Можно запустить в тестовой среде?}

F -- Да --> G[Запустить в VM или изолированной среде]

F -- Нет --> H[Отключать Gatekeeper не рекомендуется; найти альтернативу]Чек-листы по ролям

Разработчик:

- Подписывайте сборки Developer ID.

- Предоставляйте контрольные суммы и инструкции по верификации.

- Документируйте зависимости и разрешения.

Системный администратор:

- Ограничьте машины, где можно отключать Gatekeeper.

- Используйте MDM для управления политиками Gatekeeper в организации.

- Ведите журнал исключений и установок неподписанных приложений.

Обычный пользователь:

- Разрешайте приложения разово, только если доверяете источнику.

- Отклоняйте запросы на ввод пароля администратора без ясной причины.

- Обновляйте macOS и антивирусные сигнатуры.

Критерии приёмки для безопасного запуска неподписанного приложения

- Источник подтверждён и документирован.

- Хеш установочного файла совпадает с опубликованным хешем разработчика.

- Приложение запущено в тестовой среде и не проявляет подозрительного поведения.

- Приложению предоставлены только необходимые привилегии.

- Включён мониторинг событий безопасности на рабочей станции.

Действия при инциденте: если после запуска приложение ведёт себя подозрительно

- Немедленно завершите процесс приложения (Activity Monitor или kill в терминале).

- Отключите сеть для машины, чтобы остановить возможную утечку данных.

- Сделайте снимок состояния (скриншоты, списки процессов, сетевые соединения).

- Удалите приложение и связанные файлы (~/Library/Application Support/, /Library/Preferences/ и т. п.).

- Запустите антивирусное сканирование и проверку системы.

- При сохранении сомнений — переустановите macOS из официального образа.

Советы по повышению безопасности при работе с неподписанными приложениями

- Используйте виртуальную машину или отдельную тестовую Mac-установку для запуска сомнительных программ.

- Настройте Time Machine и делайте резервные копии перед установкой незнакомого ПО.

- В организациях используйте MDM для контроля политик безопасности и исключений.

- По возможности выбирайте открытый исходный код: его можно аудировать.

Короткий глоссарий

- Gatekeeper — механизм проверки цифровых подписей приложений в macOS.

- Developer ID — идентификатор разработчика, выдаваемый Apple для подписания приложений.

- Песочница (sandbox) — среда с ограниченными правами для безопасного выполнения приложения.

Частые ошибки и когда метод не работает

- Ошибка: доверять приложению только потому, что оно «работало раньше». Старые сборки могут содержать уязвимости. Всегда проверяйте хеши и источник.

- Ошибка: отключать Gatekeeper на постоянной основе для удобства. Это увеличивает поверхность атаки.

- Случай, когда не поможет: если разработчик скомпрометирован и злоумышленники подписали вредоносную сборку — тогда подпись не гарантирует безопасность.

Резюме

Gatekeeper — важная система защиты macOS. Для единичных неподписанных приложений безопаснее разрешать запуск разово через правый клик → «Открыть». Полное отключение Gatekeeper возможно через sudo spctl –master-disable, но требует осторожности. Применяйте простую методику проверки: подтверждённый источник, проверка хеша, тестирование в изоляции и минимизация привилегий.

Краткие шаги для пользователя: сначала разрешайте приложения по одному; отключайте Gatekeeper только если понимаете последствия; всегда имейте резервные копии.

Важно: будьте внимательны при работе с приложениями из непроверенных источников.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone