Полный гид по Remote Desktop (RDP): советы, настройки и лучшие практики

Удалённый рабочий стол — одна из самых распространённых утилит в корпоративном IT. Многие используют её обычно для базового подключения, но RDP умеет гораздо больше: сохранять профили подключений, пробрасывать локальные диски и устройства, запускать приложения на подключаемой машине и гибко настраивать отображение и поведение клавиатуры. Этот материал переведён и расширен для удобства российских ИТ-специалистов, администраторов поддержки и инженеров инфраструктуры.

Что такое RDP в одной строке

RDP (Remote Desktop Protocol) — сетевой протокол Microsoft для создания полноценной сессии рабочего стола на удалённой Windows-машине.

Основные сценарии использования

- Поддержка серверов и рабочих станций без присутствия пользователя на месте.

- Удалённая работа с приложениями, которые должны запускаться в изолированной сессии.

- Подключение терминальных клиентов к терминальным серверам/Remote Desktop Services.

Советы и приёмы по Remote Desktop

Сохранение данных подключения и профилей

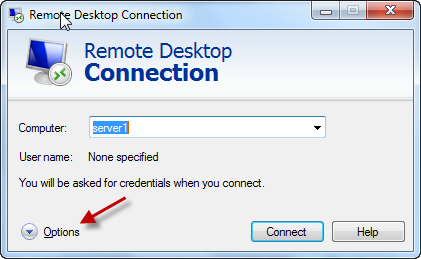

У большинства пользователей первая точка взаимодействия с RDP — окно, где вводится имя удалённой машины и нажимается «Подключиться». Но в клиенте RDP (mstsc.exe) есть кнопка Параметры (Options), открывающая настройки, позволяющие:

- Сохранить логин и пароль для конкретного сервера (Allow me to save credentials / Запомнить учётные данные).

- Сохранить всю конфигурацию подключения в .rdp-файле (Save As).

- Организовать .rdp-файлы по папкам для разных локаций или ролей.

Если вы часто поддерживаете большое количество серверов (20, 30, 50 и более), .rdp-файлы экономят время: двойной клик — и mstsc открывается с заранее заполненными данными.

Важно: хранение учётных данных на локальной машине удобно, но требует контроля доступа к этой машине и надёжной политики шифрования/бэкапов.

Когда вы сохраняете данные, на главном экране клиента вы увидите уведомление под полем «Компьютер», что для этой машины есть сохранённые учётные данные.

Сохраняйте профили в папках по сайтам или функциям: \IT-Tools dp-profilesr-sochi erminal-01.rdp — так проще искать и автоматизировать выдачу.

Настройка отображения и многомониторных сессий

Типичная жалоба: RDP открывается в окне, занимающем лишь часть большого экрана. Решение простое:

- Во вкладке «Экран» (Display) перед подключением сдвиньте ползунок до максимума — режим «Полный экран» (Full Screen).

- Если у вас несколько мониторов, включите «Использовать все мои мониторы для удалённой сессии» — сессия займёт оба экрана.

- Включите панель подключения (Show connection bar) — она даёт быстрый переход из полноэкранного режима в оконный.

Подсказка: если у вас часто разные по разрешению мониторы, держите несколько .rdp-профилей с фиксированными разрешениями, чтобы при смене монитора не ломалась компоновка окон.

Локальные ресурсы, клавиатура и проброс устройств

Во вкладке «Локальные ресурсы» (Local Resources) можно задать поведение клавиш (Windows key combinations) — отправлять сочетания на локальную или на удалённую машину. Это решает проблему с Alt+Tab и Ctrl+Alt+Del в сессии.

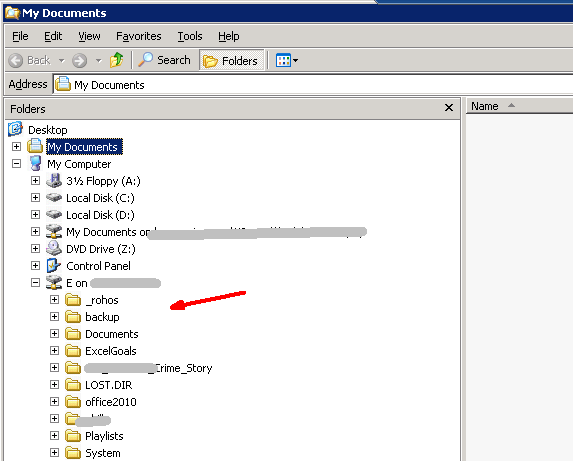

Чтобы пробросить USB-накопитель или локальные диски на удалённую машину:

- Во вкладке «Локальные ресурсы» нажмите кнопку «Ещё…» в разделе «Локальные устройства и ресурсы».

- Отметьте локальные диски или устройства, которые хотите сделать доступными в сессии.

После этого в Проводнике удалённой машины вы увидите букву вашего локального накопителя, например E:, и сможете копировать файлы.

Примечание: проброс локальных дисков увеличивает риск утечки конфиденциальных данных. Подключайтесь с пробросом только при необходимости и только с доверенных клиентских машин.

Автоматический запуск программы при подключении

В секции подключения можно указать приложение, которое будет автоматически запускаться сразу после установления соединения. Это удобно для тонких клиентов или сценариев, когда пользователю нужен доступ только к одному приложению (kiosk-mode) или при работе с терминальным сервером.

Используйте это при конфигурации профилей для клиентов: настроили .rdp — и при подключении пользователи сразу попадают в нужную программу.

Чек-лист перед массовым использованием RDP

- Включён Network Level Authentication (NLA).

- Соединение проходит через VPN или RD Gateway, если возможно.

- Ограничен доступ по IP/подсети на уровне брандмауэра.

- Включены политики блокировки учётных записей и слежения за попытками входа.

- Автоматические обновления безопасности применяются к хостам.

Ролевые чек-листы (кто что должен делать)

Системный администратор

- Подготовить центральное хранилище .rdp-профилей.

- Настроить RD Gateway и/или VPN для удалённого доступа.

- Включить NLA и журналы входа.

- Настроить MFA для административных учётных записей.

Служба поддержки (Helpdesk)

- Иметь .rdp-профили для основных объектов (по филиалам/серверам).

- Использовать проброс дисков только при необходимости и под контролем.

- Документировать используемые учётные записи и ротацию паролей.

Девопс / Инфраструктура

- Настроить jump-box (bastion host) для доступа к критичным серверам.

- Внедрить единые политики доступа через RD Gateway/сервер авторизации.

- Верифицировать и мониторить сессии: кто и когда подключался.

Практический SOP: подключение и сохранение профиля (короткая инструкция)

- Запустите mstsc (Пуск → Выполнить → mstsc).

- Нажмите «Параметры», заполните поле «Компьютер» и «Имя пользователя».

- Перейдите во вкладку «Локальные ресурсы» и отметьте необходимые устройства/диски.

- Во вкладке «Экран» установите полноэкранный режим и мульти-монитор при необходимости.

- На вкладке «Общие» нажмите «Сохранить как» и положите .rdp-файл в сетевую папку с профилями.

- При первом подключении подтвердите/введите учётные данные и, если требуется, отметьте «Запомнить мои учётные данные».

Шаблон структуры хранения .rdp-профилей

- rdp-profiles/

- prod/

- db-server-01.rdp

- web-server-02.rdp

- staging/

- staging-app.rdp

- offices/

- moscow-office/

- terminal-01.rdp

- terminal-02.rdp

- moscow-office/

- prod/

Используйте ACL (разрешения NTFS) на папках, чтобы доступ к профилям имели только нужные группы.

Автоматизация и сценарии (мини-методология)

- Классифицируйте хосты по критичности и назначьте уровни доступа (Dev/Test/Prod).

- Для каждого уровня создайте базовый .rdp-шаблон (без пароля) с нужными настройками отображения и локальных ресурсов.

- Интегрируйте хранение профилей с распределённой системой конфигурации (пример: общий сетевой репозиторий с резервированием).

- Для администраторов используйте отдельные профили с обязательной обязательной MFA и мониторингом сессий.

Решение распространённых проблем и тест-кейсы

Проблема: после подключения не работают сочетания клавиш (Alt+Tab, Ctrl+Alt+Del).

- Проверка: во вкладке «Локальные ресурсы» включите опцию отправки сочетаний клавиш на удалённую машину.

Проблема: не виден локальный диск.

- Проверка: во вкладке «Локальные ресурсы» → «Ещё…» убедитесь, что диск выбран; на клиенте диск не должен быть в использовании с эксклюзивными блокировками.

Проблема: клиент открывается не в полноэкранном режиме.

- Проверка: во вкладке «Экран» сдвиньте ползунок в положение Full Screen; проверьте сохранённый .rdp-файл на опцию desktopwidth/desktopheight.

Критерии приёмки для базовой рабочей конфигурации:

- Подключение устанавливается в течение 10–30 секунд в пределах локальной сети.

- Локальные диски отображаются в Проводнике удалённого хоста при выборе опции проброса.

- Полноэкранный режим охватывает все подключённые мониторы, если включена соответствующая опция.

Безопасность и защита при использовании RDP

RDP — удобен, но представляет существенную поверхность атаки, если оставлен открытым в интернете. Рекомендации по защите:

- Включите Network Level Authentication (NLA). Это снижает нагрузку на хост и предотвращает ряд атак.

- Запрещайте прямые подключения RDP из интернета. Используйте VPN или RD Gateway (Remote Desktop Gateway).

- Включите двухфакторную аутентификацию для административных учётных записей.

- Ограничивайте доступ по IP-адресам/сетям в брандмауэре.

- Внедрите мониторинг неудачных попыток входа и оповещения.

- Регулярно обновляйте ОС и серверную часть RDP (патчи безопасности).

- Рассмотрите возможность использования jump-box (бастионного сервера) с жёсткими правилами аудита.

Резюме рисков и смягчений:

- Риск: подбор пароля/брутфорс. Смягчение: MFA + ограничения по IP + сложные пароли.

- Риск: утечка данных через проброс дисков. Смягчение: запрет проброса на неконтролируемых клиентах.

- Риск: эксплойт RDP-службы. Смягчение: патчи, сегментация сети, RD Gateway.

Конфиденциальность и соответствие (GDPR и защита данных)

Если вы пробрасываете локальные диски в удалённую сессию, будьте внимательны с персональными данными и коммерческой информацией. Для соответствия GDPR и локальным политикам:

- Оцените необходимость проброса данных и документируйте случаи использования.

- Если на клиентских устройствах хранятся ПДн (персональные данные), не пробрасывайте их на удалённые машины без явного разрешения и шифрования.

- Введите процедуры удаления следов после сессии (например, чистка временных файлов на удалённой машине).

Когда RDP не подходит — альтернативы и ограничения

- Если вам нужно, чтобы пользователь видел, что вы делаете (например, обучение или совместная работа) — используйте VNC, TeamViewer или другие решения с демонстрацией экрана.

- Для управления большим пулом десктопов с централизованной политикой и аудитом лучше рассмотреть решения VDI (Virtual Desktop Infrastructure) и RDS с брокером сессий.

- Если требуется межплатформенная поддержка (Linux/macOS) — используйте дополнительные клиенты или протоколы (X2Go, VNC, commercial tools).

Короткий набор полезных сочетаний и параметров (.rdp cheat sheet)

- full address:s:server.domain.local — адрес сервера

- username:s:DOMAIN\user — имя пользователя

- prompt for credentials:i:0 — отключить запрос пароля (если сохранены учётные данные)

- administrative session:i:1 — подключение в административную сессию (если поддерживается)

- screen mode id:i:2 — полноэкранный режим

- redirectdrives:i:1 — проброс локальных дисков

Положите стандартный шаблон template.rdp в репозиторий и клонируйте/редактируйте его для каждой группы хостов.

Полезные практики для командной работы

- Храните .rdp-профили в централизованной защищённой папке с версионированием (git или файловый репозиторий с бэкапами).

- Документируйте, какие учётные записи используются в каждом профиле.

- Настройте ротацию учётных данных и контролируйте доступ через группы безопасности.

Модель зрелости использования RDP (руководство по эволюции)

- Начальный уровень: ручные подключения с вводом пароля вручную.

- Базовый: использование сохранённых учётных данных и .rdp-профилей для ключевых серверов.

- Организованный: централизованное хранилище профилей, политики проброса и мониторинга.

- Защищённый: RD Gateway/VPN, MFA для администраторов, аудит сессий.

- Оптимизированный: автоматизация выдачи профилей, интеграция с системой управления доступом (PAM), полноценный VDI при необходимости.

Кейс: быстрый план внедрения безопасной практики RDP в офисе из 5 шагов

- Оцените кой-какие хосты требуют удалённого доступа и классифицируйте их.

- Закройте прямой доступ к RDP из интернета; настройте VPN или RD Gateway.

- Настройте NLA и включите логирование.

- Разверните централизованное хранилище .rdp-профилей и назначьте права доступа.

- Обучите сотрудников: чек-листы подключения, правила проброса устройств, реагирование на инциденты.

Часто забываемые мелочи и советы «от практиков»

- Храните шаблоны с явно указанным разрешением — это экономит время при подключении с ноутбука к разным мониторам.

- Для нестандартных сценариев автоматизируйте создание .rdp-файлов с помощью скриптов (PowerShell) — особенно полезно при массовой выдаче.

- Используйте Group Policy для распространения настроек RDP клиентов в домене.

- Контролируйте и периодически проверяйте папки с сохранёнными учётными данными — снимайте доступ, если сотрудник уволен.

Краткое резюме

RDP — мощный инструмент для управления удалёнными машинами, когда его настроить правильно. Сохраняйте и организуйте .rdp-профили, используйте проброс локальных ресурсов осторожно, защищайте доступ через NLA, VPN/ RD Gateway и MFA. Наличие чётких SOP и ролевых чек-листов сокращает время обслуживания и снижает риск инцидентов.

Вопросы для обсуждения: Как вы храните и защищаете .rdp-профили в своём окружении? Есть ли у вас собственные шаблоны или скрипты для генерации подключений? Поделитесь практиками в комментариях.

Источник изображения: Концепция облачных вычислений (Shutterstock)

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone