Монтирование удалённых томов в macOS через macFUSE и SSHFS

О чём эта статья

Эта инструкция объясняет, зачем и как использовать macFUSE и SSHFS для монтирования удалённого каталога (например, домашнего каталога сервера или облачного хранилища) как тома в macOS. Вы получите рабочий скрипт, советы по безопасности и автоматизации, а также чек-листы и сценарии приёмки.

Почему это полезно

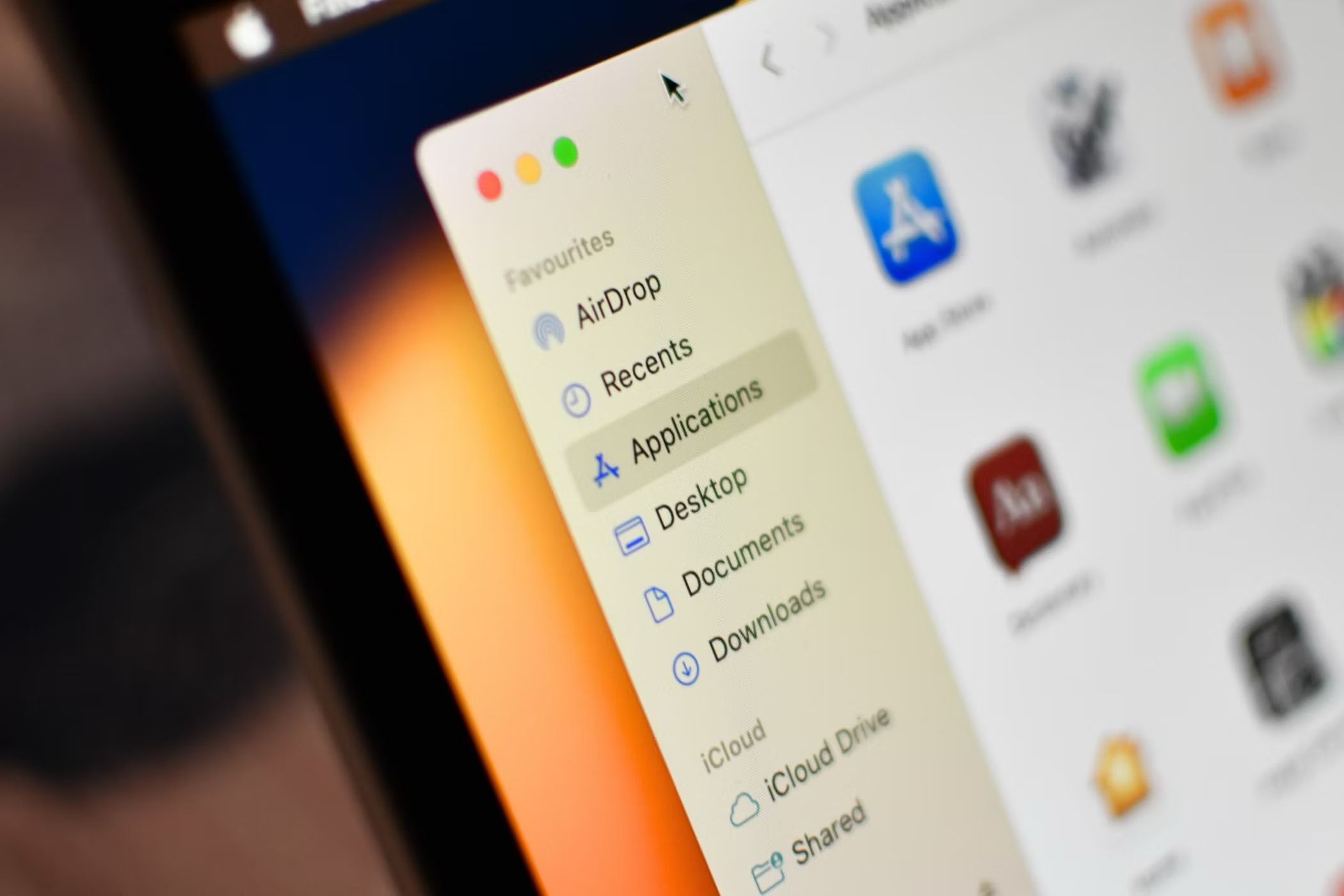

Монтирование по SSHFS превращает удалённую файловую систему в объект, который macOS может отображать и с которым можно взаимодействовать через Finder. Это удобно, когда:

- нужно обойти ограничения настольных приложений облачного хранения (они могут кэшировать или не показывать файлы);

- требуется перетащить файлы прямо в корневой сайт на сервере;

- вы ведёте администрирование удалённого сервера, но предпочитаете графический интерфейс;

- вы хотите экспериментировать с файловыми системами без сложной настройки сервера.

Примеры сценариев использования

- Быстрая загрузка медиа на безголовый (headless) сервер: перетаскивание в Finder вместо sftp/rsync.

- Работа с многотомными проектами на удалённом сервере без локального копирования.

- Единый рабочий стол при dual‑boot: доступ к разделам другой ОС через сетевой том.

Важно: монтирование удалённого тома не делает файлы «локальными» — операции зависят от сети и от возможностей удалённого сервера.

Что потребуется до начала

Перед началом убедитесь, что у вас есть:

- доступ по SSH к удалённому серверу (логин и ключ или пароль);

- macOS с правами администратора для установки расширений;

- установленные Homebrew (рекомендуется) и macFUSE.

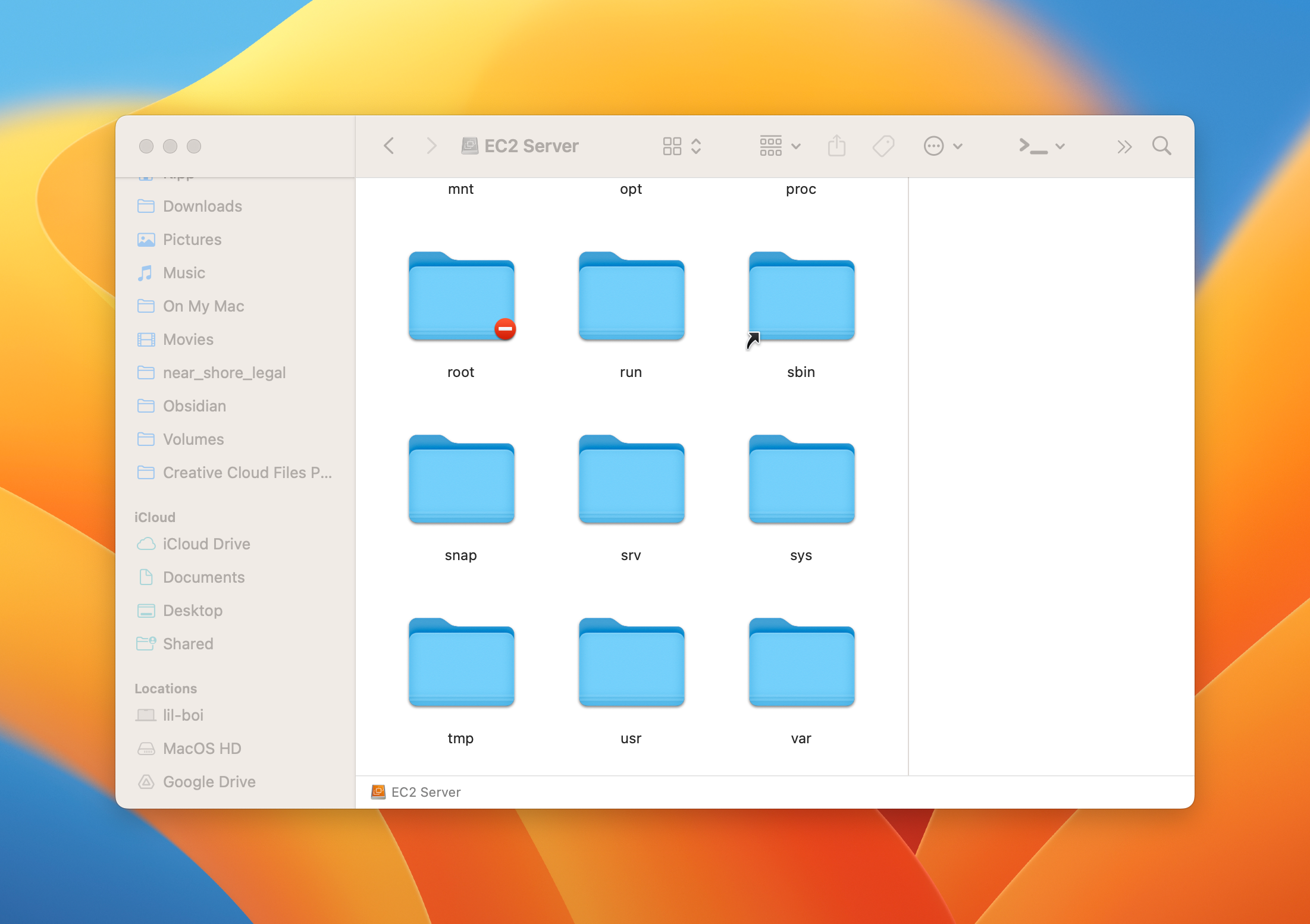

Установка macFUSE

macFUSE расширяет возможности файловой подсистемы macOS и необходим для работы SSHFS. Перейдите на страницу macFUSE на GitHub и скачайте последний установщик.

Откройте инсталлятор и выполните установки. После установки, если macOS запросит разрешение на системные расширения, перейдите в «Системные настройки» → «Конфиденциальность и безопасность» и разрешите расширение. На Apple Silicon убедитесь, что используете релиз, совместимый с архитектурой.

Установка SSHFS

SSHFS использует SFTP для доступа к удалённой файловой системе. Установите его через Homebrew:

brew install sshfsЕсли у вас нет Homebrew, установите его по инструкции на https://brew.sh.

Команда SSHFS и её параметры

Базовая структура команды:

sshfs [user]@[host]:[remote_directory] [local_mount_point] -o IdentityFile=[path_to_private_key]Разбор параметров:

- [user] — имя пользователя на удалённой машине;

- [host] — доменное имя или IP‑адрес сервера;

- [remote_directory] — путь на сервере, который монтируете (например, /var/www или /home/user);

- [local_mount_point] — локальная папка, куда будет примонтирован том;

- IdentityFile — путь к приватному SSH‑ключу (опция для безпарольной аутентификации).

Можно добавлять опции: volname для задавания имени тома, volicon для установки иконки, uid/gid для управления владельцем, defer_permissions, follow_symlinks и т. д.

Скрипт для быстрого монтирования

Ниже — готовый скрипт, который создаёт точку монтирования, настраивает права и монтирует удалённый том с пользовательским именем. Отредактируйте переменные в начале под свои значения и сохраните как mount_remote.sh.

#!/bin/zsh

# Измените значения переменных на ваши

MOUNT_POINT="/Users/your_local_user/RemoteSite"

LOCAL_USER="your_local_user"

INSTANCE_USER="remote_user"

INSTANCE_DNS="your.server.example.com"

PRIVATE_KEY_PATH="/Users/your_local_user/.ssh/id_rsa"

VOLUME_NAME="RemoteSite"

# Создать точку монтирования, если не существует

if [ ! -d "$MOUNT_POINT" ]; then

sudo mkdir -p "$MOUNT_POINT"

sudo chown "$LOCAL_USER":staff "$MOUNT_POINT"

sudo chmod 755 "$MOUNT_POINT"

else

sudo chown "$LOCAL_USER":staff "$MOUNT_POINT"

sudo chmod 755 "$MOUNT_POINT"

fi

# Монтирование удалённой файловой системы с именем тома

sshfs -o volname="$VOLUME_NAME",IdentityFile="$PRIVATE_KEY_PATH" $INSTANCE_USER@$INSTANCE_DNS:/ "$MOUNT_POINT"

# Открыть в Finder

open "$MOUNT_POINT"Сделайте файл исполняемым:

chmod +x mount_remote.shЗапуск:

./mount_remote.shСкрипт с установкой иконки тома

Если хотите, чтобы том отображался в Finder уникальной иконкой, подготовьте ICNS‑файл и укажите путь в переменной VOLUME_ICON. В скрипте используется опция volicon.

#!/bin/zsh

# Измените значения переменных

MOUNT_POINT="/Users/your_local_user/RemoteSite"

LOCAL_USER="your_local_user"

INSTANCE_USER="remote_user"

INSTANCE_DNS="your.server.example.com"

PRIVATE_KEY_PATH="/Users/your_local_user/.ssh/id_rsa"

VOLUME_NAME="RemoteSite"

VOLUME_ICON="/Users/your_local_user/Icons/remotesite.icns"

if [ ! -d "$MOUNT_POINT" ]; then

sudo mkdir -p "$MOUNT_POINT"

sudo chown "$LOCAL_USER":staff "$MOUNT_POINT"

sudo chmod 755 "$MOUNT_POINT"

else

sudo chown "$LOCAL_USER":staff "$MOUNT_POINT"

sudo chmod 755 "$MOUNT_POINT"

fi

sshfs -o volname="$VOLUME_NAME",IdentityFile="$PRIVATE_KEY_PATH",volicon="$VOLUME_ICON" $INSTANCE_USER@$INSTANCE_DNS:/ "$MOUNT_POINT"

open "$MOUNT_POINT"

Как автоматически монтировать том при входе в систему

Лучший способ автоматизировать запуск скрипта на macOS — создать Launch Agent (plist) в ~/Library/LaunchAgents. Ниже пример plist, который запускает ваш скрипт при входе в систему текущего пользователя.

Label

com.local.mountremotesite

ProgramArguments

/Users/your_local_user/path/to/mount_remote.sh

RunAtLoad

KeepAlive

Сохраните как ~/Library/LaunchAgents/com.local.mountremotesite.plist и загрузите:

launchctl load ~/Library/LaunchAgents/com.local.mountremotesite.plistЕсли у вас требуются права sudo в скрипте (например, для создания папок в корне), лучше заранее создать точку монтирования в домашней папке пользователя, чтобы избежать использования sudo при запуске от имени пользователя.

Проверки и тесты (Критерии приёмки)

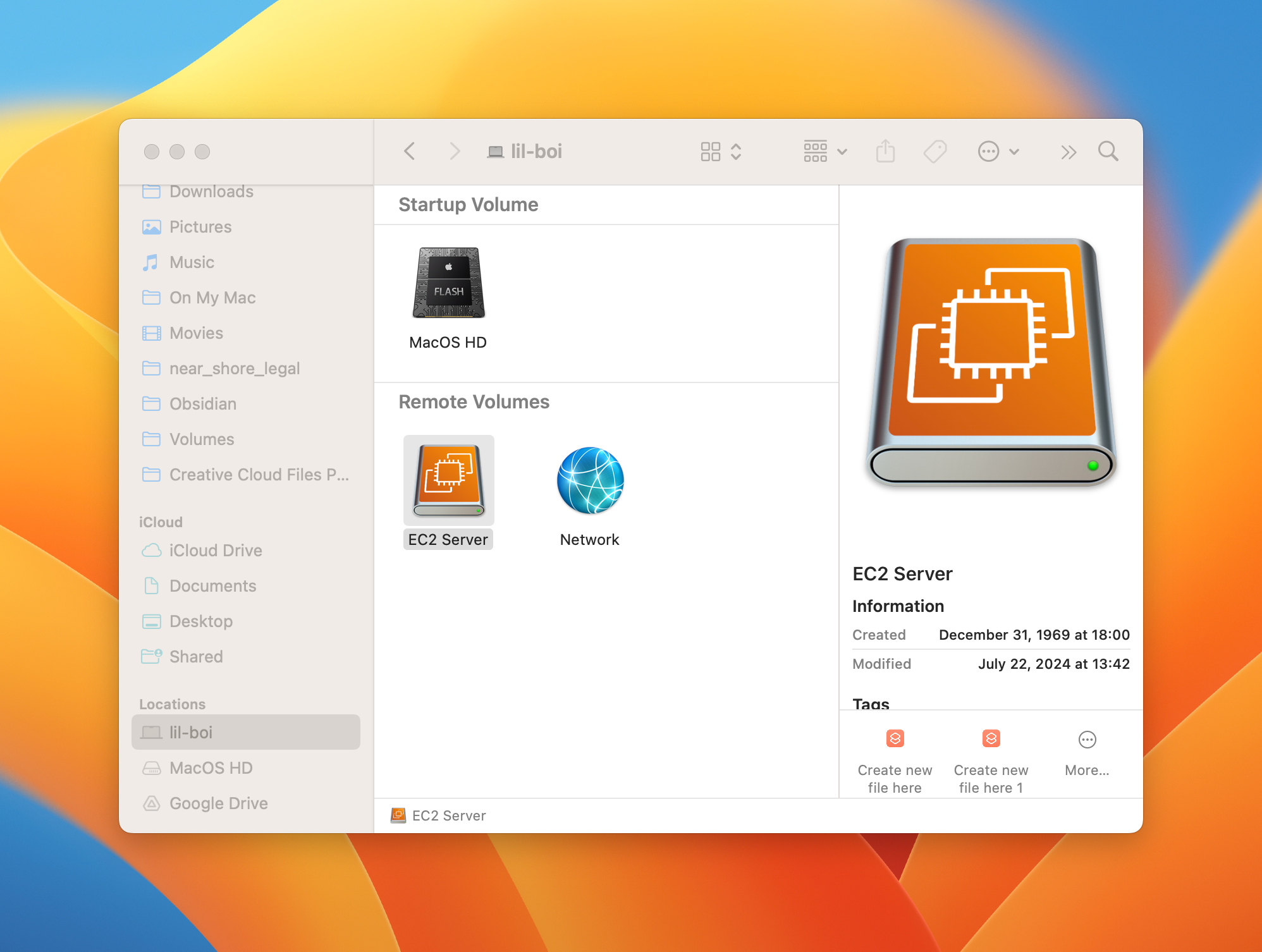

- Том отображается в Finder и имеет имя VOLUME_NAME.

- Открытие, создание, переименование и удаление файлов работают без ошибок (при корректных правах).

- При перезапуске системы автоматический запуск через Launch Agent монтирует том без ручного вмешательства.

- При потере сети операции корректно возвращают ошибки, система не зависает.

Чек-листы для ролей

Разработчик:

- Установлен macFUSE и sshfs.

- SSH‑ключ добавлен и доступен локально.

- Точка монтирования в домашней папке.

- Прописан volname для удобства.

Системный администратор:

- На сервере включён SFTP (обычно через sshd).

- Ограничен доступ по ключам, отключена аутентификация по паролю, если возможно.

- Настроены резервные копии и мониторинг.

Дизайнер/менеджер контента:

- ICNS‑иконка подготовлена и проверена.

- Права на папки соответствуют потребностям (запись для загрузки контента).

Типичные ошибки и способы устранения

- “Operation not permitted” при монтировании: проверьте разрешения системных расширений для macFUSE в настройках безопасности macOS.

- “Permission denied” при попытке подключиться: проверьте права приватного ключа (chmod 600) и соответствие публичного ключа на сервере.

- Том монтируется пустым: убедитесь, что вы монтируете корректный путь (например, / или /var/www).

- Медленный отклик при работе с большими файлами: операции зависят от скорости сети и задержек сервера; для больших объёмов лучше использовать rsync или multipart‑загрузку.

Безопасность и нюансы приватности

- Используйте ключи SSH с надёжной passphrase и храните приватный ключ с правами 600.

- По возможности ограничьте права пользователя на сервере и используйте chroot или специализированного пользователя для операций с веб‑контентом.

- Следите за тем, какие файлы доступны через том — монтирование может открыть доступ к конфигурациям, логам и другим чувствительным данным.

Когда такой подход не подходит

- Если вам критична максимальная скорость передачи больших объёмов данных: прямой сетевой доступ может быть медленнее, чем локальные диски или специализированные решения облачной синхронизации.

- Если требуется сложная блокировка файлов и гарантия совместимости с POSIX‑локами: SSHFS эмулирует некоторые аспекты, но поведение может отличаться от локальной файловой системы.

- В средах с высокими требованиями безопасности: централизованно управляемые решения и шифрование на уровне приложений могут быть предпочтительнее.

Альтернативные подходы

- Использовать rsync для периодической синхронизации больших наборов данных.

- Настроить SMB/NFS на сервере и монтировать эти протоколы (подходит для локальных сетей).

- Применять специализированные клиенты облачных дисков, если они удовлетворяют требованиям управления версиями и производительности.

Краткая методология внедрения (минимум шагов)

- Проверить доступность SSH и SFTP к серверу.

- Установить macFUSE и sshfs.

- Создать точку монтирования в домашней папке пользователя.

- Подготовить и проверить SSH‑ключи.

- Написать и протестировать скрипт монтирования.

- Настроить Launch Agent для автоматического запуска.

Рекомендации по совместимости и миграции

- На Apple Silicon всегда используйте актуальные сборки macFUSE, совместимые с ARM‑архитектурой.

- При обновлении macOS проверяйте заметки релиза macFUSE — крупные обновления системы иногда меняют правила для расширений.

- Если планируете миграцию на другую машину, экспортируйте ваши Launch Agents и пути к ключам, но никогда не переносите приватный ключ без защиты.

Галерея пограничных случаев

- Нестрогое управление правами на удалённом сайте приводит к ошибкам записи из‑за mismatched uid/gid.

- При использовании VPN некоторые маршруты и DNS могут изменяться — проверяйте доступность INSTANCE_DNS.

Итоговое резюме

Монтирование удалённых томов через macFUSE и SSHFS — простой и гибкий способ работать с файлами на сервере через Finder. Подходит для быстрых правок, загрузки медиа и экспериментов с удалёнными файловыми системами. Следуйте правилам безопасности, тестируйте скрипт вручную перед автоматизацией и учитывайте ограничения производительности.

Ключевые моменты: подготовьте SSH‑ключи, установите macFUSE и sshfs через Homebrew, используйте перемещаемый скрипт и по желанию автоматизируйте запуск через Launch Agent.

Краткое руководство: смонтируйте том, проверьте операции чтения/записи, настройте автоматический запуск и следите за безопасностью доступа.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone