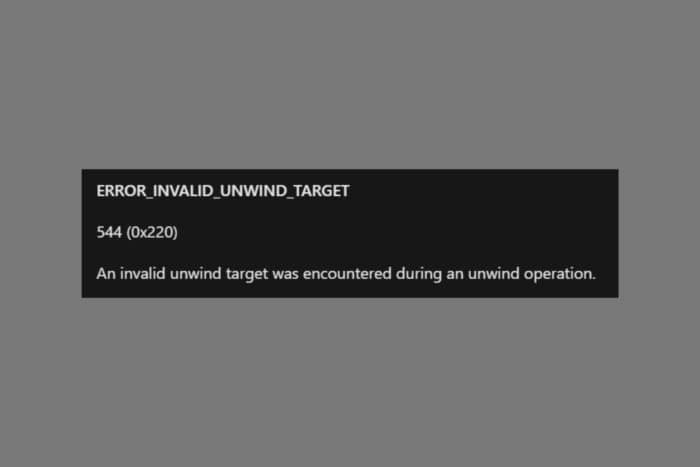

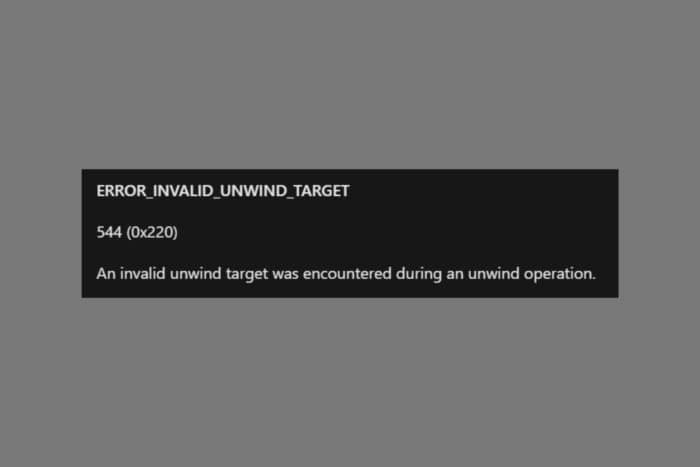

Как исправить ERROR_INVALID_UNWIND_TARGET (UNWIND_ON_INVALID_STACK)

Что это за ошибка и как она работает

ERROR_INVALID_UNWIND_TARGET — системная ошибка Windows с кодом 0x25E. Во время исключения ОС «разматывает» (unwind) стек вызовов, чтобы выполнить очистку — освобождение ресурсов, вызов finally-блоков и т. п. Если адрес возврата повреждён или указывает в недопустимую область памяти, распаковка прерывается и возникает эта ошибка.

Короткое определение: распаковка исключения — процесс последовательного выполнения кода очистки по стеку вызовов, который восстанавливает корректное состояние программы.

Основные причины

- Повреждён стек (stack corruption) — переполнение буфера, некорректная арифметика указателей, ручная модификация указателя стека.

- Несогласованная обработка исключений между компиляторами/языками (например, смешение C++ исключений и SEH).

- Ошибки в коде низкого уровня или ассемблерных вставках.

- Повреждённые или несовместимые сторонние библиотеки (DLLs, runtime).

- Неправильные опции компилятора/линкера, которые удаляют frame pointers или изменяют ABI.

Пошаговое руководство по устранению

1. Отладка приложения

- Используйте отладчик: Visual Studio Debugger или WinDbg.

- Присоедините отладчик к процессу.

- Воспроизведите ошибку.

- Исследуйте стек вызовов (call stack) и контекст исключения.

- На что обращать внимание:

- Неожиданные переходы на неверные адреса.

- Отсутствующие или испорченные фреймы стека.

- Функции с необычными параметрами или возвращаемыми значениями.

- Подсказки:

- Включите символы отладки (.pdb) для всех модулей.

- В WinDbg используйте команды !analyze -v и k/kp для подробного стека.

2. Проверка кода обработки исключений

- Убедитесь, что try-блоки соответствуют catch/finally.

- Избегайте смешивания разных моделей исключений без адаптеров (C++ исключения vs SEH).

- Для Windows проверьте корректность Structured Exception Handling (SEH) и таблиц unwind.

3. Поиск повреждений стека

- Типичные причины:

- Переполнение буфера (buffer overflow).

- Неправильные операции над указателями.

- Прямое изменение указателя стека (недопустимо в обычном коде).

- Инструменты:

- AddressSanitizer (clang/gcc), Visual Studio AddressSanitizer, Valgrind (на совместимых платформах).

- Инструменты статического анализа (см. ниже).

- Пример уязвимого кода (исправлённые комментарии и формат):

// Неправильная манипуляция стеком

void invalid_function() {

int x;

asm("movl $0, %esp"); // Прямое изменение указателя стека — опасно

}

// Исправленный вариант: не трогаем указатель стека

void valid_function() {

int x;

// Обычная реализация функции

}4. Анализ зависимостей и сторонних библиотек

- Убедитесь, что все DLL и runtime-версии совместимы с вашим приложением (x86 vs x64, same CRT, same calling convention).

- Обновите или временно замените библиотеки, чтобы проверить влияние.

- Для нативных модулей проверьте, не применялись ли агрессивные оптимизации, ломающие ABI.

5. Пересборка и очистка артефактов

- Удалите временные файлы, объектные файлы, кеши сборки.

- Выполните чистую сборку и проверьте, повторяется ли проблема.

- При использовании DLL проверьте порядок загрузки и версионирование.

6. Настройки компилятора и линкера

- Для отладки стековых проблем включите сохранение frame pointers (например, в Visual Studio отключите оптимизацию /Oy).

- Включите флаги защиты стека (/GS в MSVC) и флаги, относящиеся к обработке исключений.

- Проверьте опции оптимизации, которые могут удалить необходимые unwind-таблицы.

7. Тестирование в контролируемой среде

- Запускайте приложение на чистой ОС, в виртуальной машине или контейнере.

- Повторяйте тесты в средах с разными версиями библиотек и обновлениями ОС.

8. Обновление компонентов системы

- Обновите Windows и установленные runtimes (.NET, Visual C++ redistributables и т. п.).

- Применяйте критические патчи для библиотек, используемых в приложении.

9. Статический анализ

- Используйте PVS-Studio, Coverity, Cppcheck и встроенные анализаторы компилятора.

- Статический анализ поможет найти паттерны, приводящие к corruption и опасным конструкциям.

Практическая методология отладки (мини-метод)

- Воспроизвести ошибку в отладчике с символами.

- Зафиксировать стек и снимок памяти в момент ошибки.

- Проверить последние изменения в коде и версии зависимостей.

- Запустить AddressSanitizer/ASAN и статический анализатор.

- Идентифицировать участок, где стек и/или таблицы unwind изменяются.

- Исправить (удалить ручные манипуляции, отлавливать переполнения, согласовать ABI).

- Пересобрать чисто и повторно протестировать.

Чек-листы по ролям

Разработчик:

- Включены символы отладки и защита стека.

- Нет ручной модификации стека.

- Проверены все буферы на переполнение.

QA-инженер:

- Разработаны модульные тесты, покрывающие аварийные ветки.

- Тесты выполняются в чистом окружении и в контейнерах.

Системный администратор / SRE:

- Версии библиотек и runtimes зафиксированы.

- Развертывание выполняется с проверкой контрольных сумм DLL.

Когда описанные шаги не помогают — альтернативы и исключения

- Если проблема воспроизводится только на одной машине — возможно аппаратная проблема (ошибки памяти) или повреждённый образ ОС.

- При подозрении на аппаратный сбой используйте memtest и другие утилиты для проверки RAM.

- Если стек повреждают драйверы уровня ядра — подключайте отладчик ядра и анализируйте дампы памяти (kernel dumps).

Ментальные модели и эвристики

- Стек — критическая структура: менять его вручную опасно.

- Unwind — операция восстановления; если восстановление невозможно, это сигнал к проверке integrity таблиц и ABI.

- «Сначала секция ошибок» — прежде чем искать редкие баги, проверьте простые вещи: символы, версии библиотек, чистая сборка.

Матрица рисков и рекомендации по смягчению

- Низкий риск: логическая ошибка в коде — исправляется ревью и тестами.

- Средний риск: несовместимость библиотек — смягчение через фиксирование версий и CI.

- Высокий риск: повреждение стека в рантайме/драйвере — требует отладки на уровне ядра и полноценного инвентаря зависимостей.

Критерии приёмки

- Приложение больше не падает с ERROR_INVALID_UNWIND_TARGET при повторных воспроизведениях.

- Стек вызовов в отладчике показывает корректные фреймы и обработчики.

- Статический анализ не выявляет потенциальных переполнений/нарушений стековой памяти.

- Пакет билда содержит совместимые версии зависимостей и символы отладки для релиза.

Отладочная шпаргалка (cheat sheet)

- WinDbg: !analyze -v, k, kP, lmntkd

- Visual Studio: Break on thrown exceptions, показывать все кадры стека, включить /Zi symbols

- ASAN: повторить тесты с ASAN build

- Statically: запуск PVS-Studio/Cppcheck

Примеры ситуаций, когда это случается чаще всего

- Нативный код со вставками ассемблера или ручной работой с указателями.

- Миграция между сборками, где изменился ABI (например, switch x86→x64).

- Обновление runtime без пересборки всех модулей.

Важно: не удаляйте unwind-таблицы и не отключайте защиту стека в релизных сборках.

Подведём итоги

- ERROR_INVALID_UNWIND_TARGET обычно указывает на повреждение стека или ошибочную обработку исключений.

- Начинайте с отладки и анализа стека, затем проверяйте буферы, зависимости и опции компиляции.

- Используйте статический и динамический анализ, выполняйте чистые сборки и тестируйте в изолированной среде.

Если у вас остались вопросы или нужна помощь с конкретным стеком вызовов/дампом — опишите окружение, версии компилятора и приведите снимок стека, и мы поможем детальнее.

Похожие материалы

Принудительная смена пароля в Windows

Сброс Roku перед передачей или продажей

Полное руководство по NURBS в Blender

Массовое изменение размера фото в XnView

Как заблокировать номер в Google Voice