Как исключить пользователя из MFA в Azure

Что означает исключение из MFA и когда это уместно

Исключение пользователя из MFA означает, что для входа эта учётная запись не будет требовать дополнительных факторов (SMS, телефон, приложение) и останется на основе логина и пароля. Это уместно для временных проблем с устройствами, совместимости со старым ПО или при миграции, но должно применяться избирательно — каждая такая операция повышает риск компрометации.

Ключевые термины:

- MFA: многофакторная аутентификация — требование дополнительного фактора помимо пароля.

- Условный доступ: набор правил, которые применяются к входам в зависимости от условий (пользователь, устройство, местоположение).

Основные методы отключения MFA (обзор)

- Отключение в профиле пользователя в Azure Active Directory — быстро, но индивидуально.

- Создание группы исключений и политика условного доступа — масштабируемый и управляемый подход.

- Инструмент What If — диагностика и проверка, почему MFA применяется.

- PowerShell — автоматизация и массовые изменения.

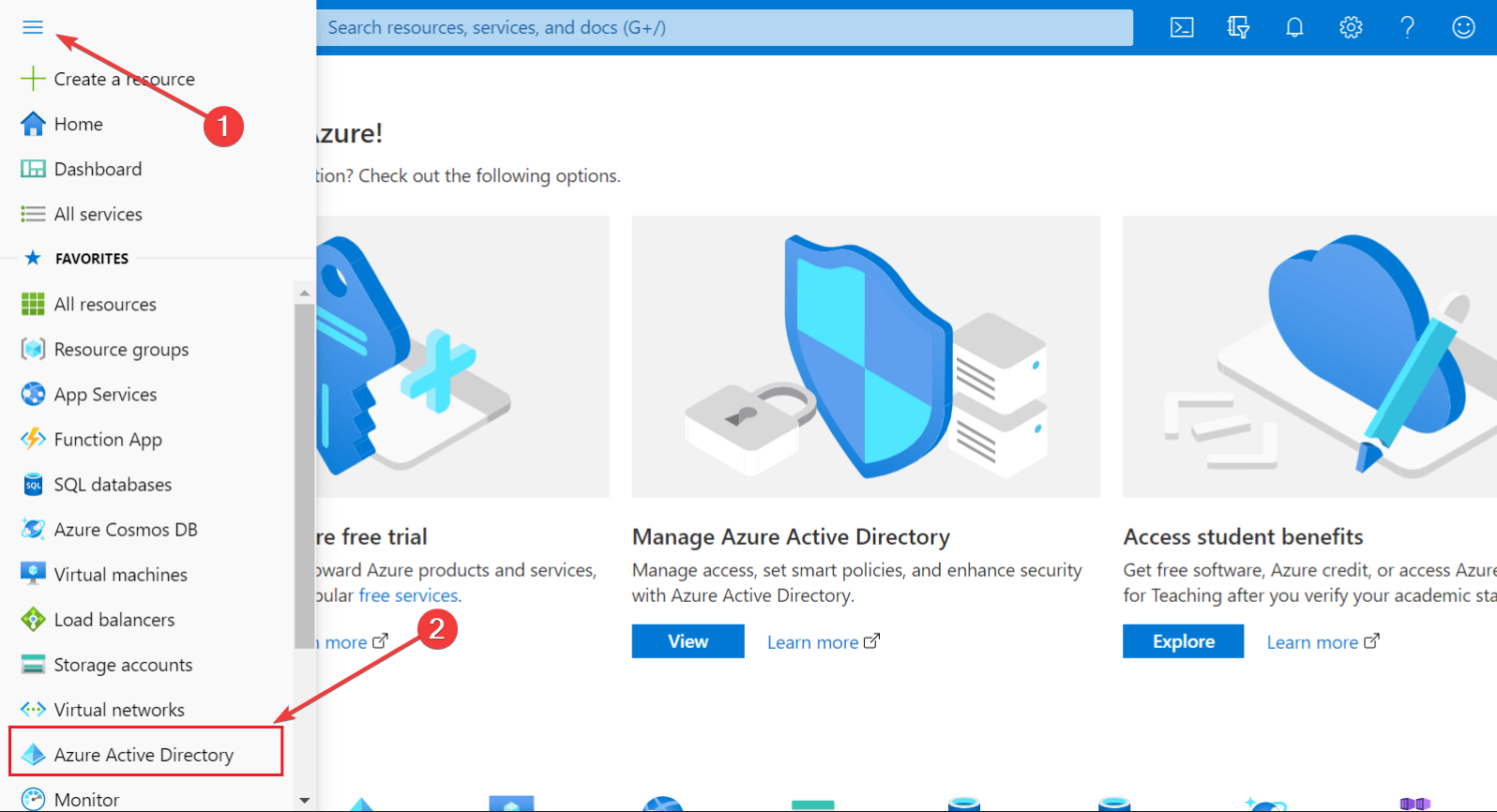

1. Отключить MFA для конкретного пользователя через Azure Active Directory

- Откройте портал Azure и войдите под учетной записью администратора.

- Выберите «Azure Active Directory» в основном меню.

- В меню выберите «Пользователи».

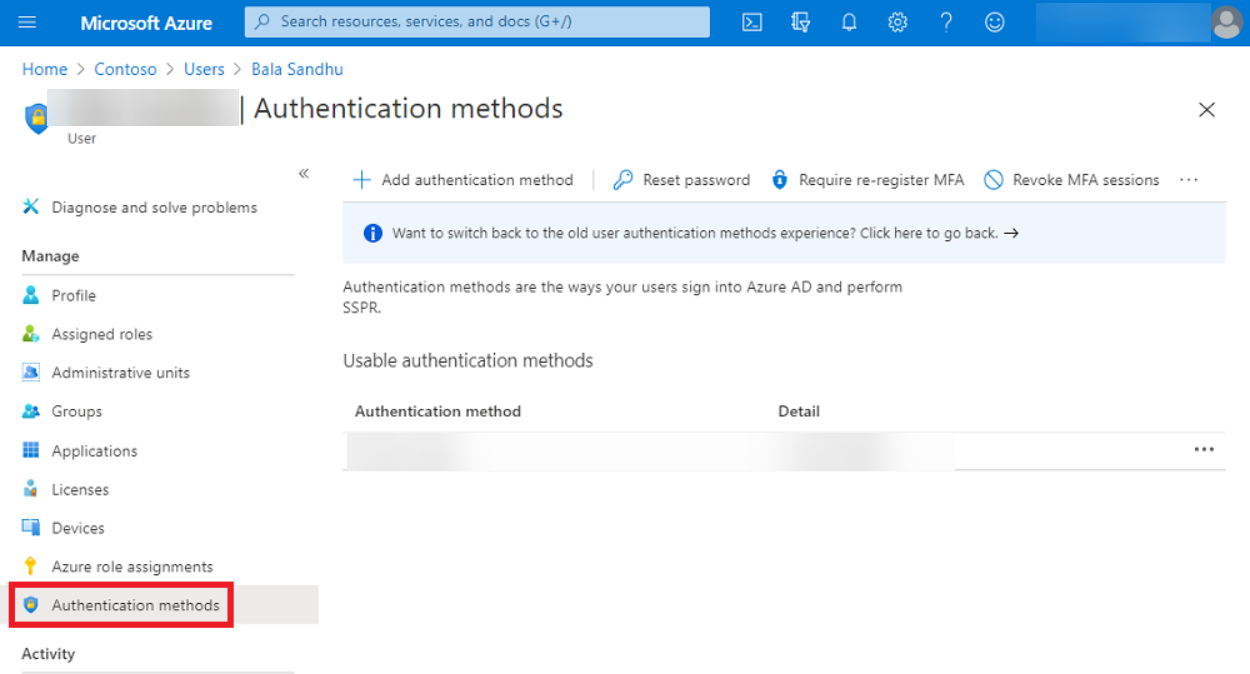

- Найдите нужного пользователя в списке и откройте его профиль. В левой панели выберите «Authentication Method» (Методы аутентификации).

- Переключите Multi-Factor Authentication в положение “Off” и подтвердите.

Проверьте изменения: выполните вход под учётной записью пользователя или попросите пользователя попробовать войти — запроса на MFA не должно появляться.

Важно: этот метод удобен для единичных случаев, но сложнее отслеживать и масштабировать.

2. Создать группу исключений и политику условного доступа

2.1 Создание группы исключения

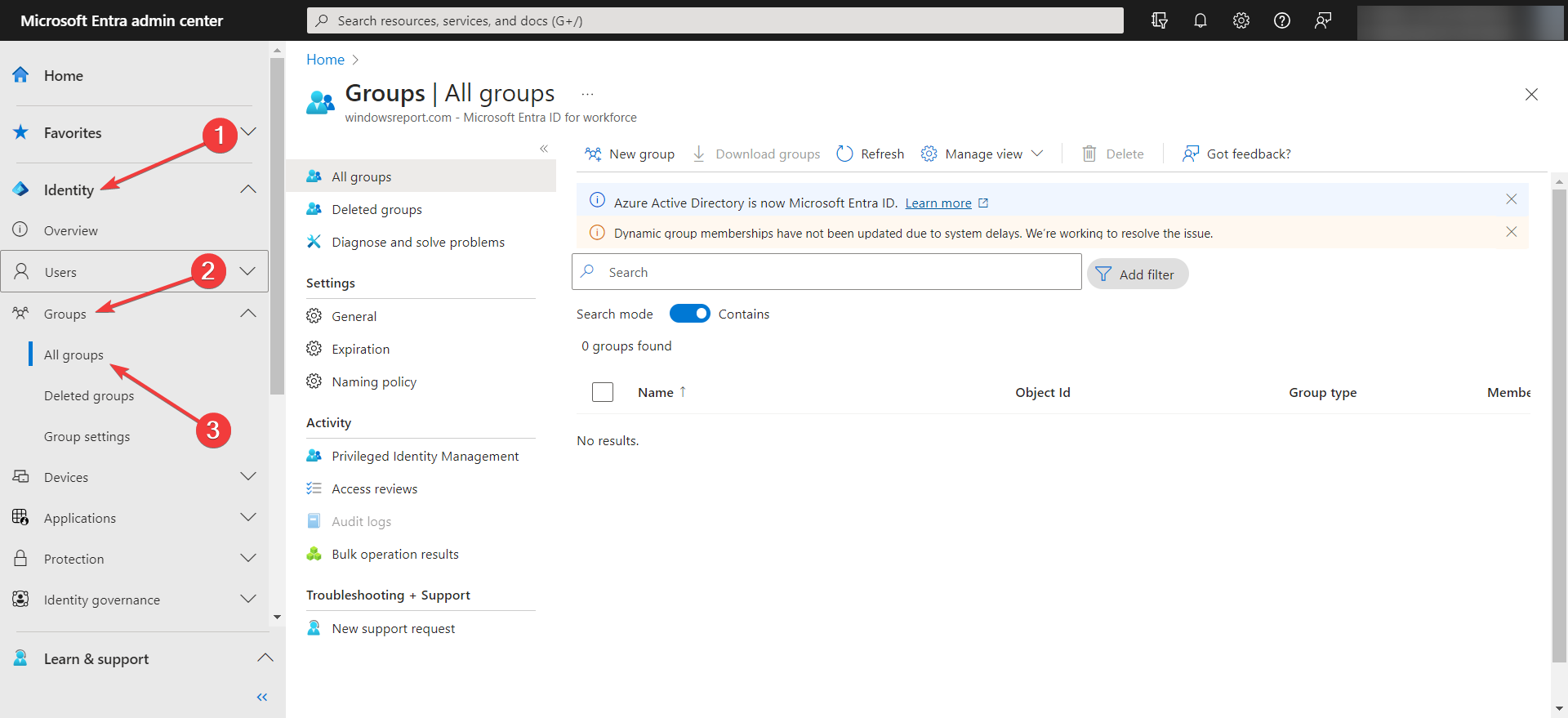

- Войдите в Microsoft Entra admin center под администратором.

- Перейдите в «Identity» → «Groups» → «All groups».

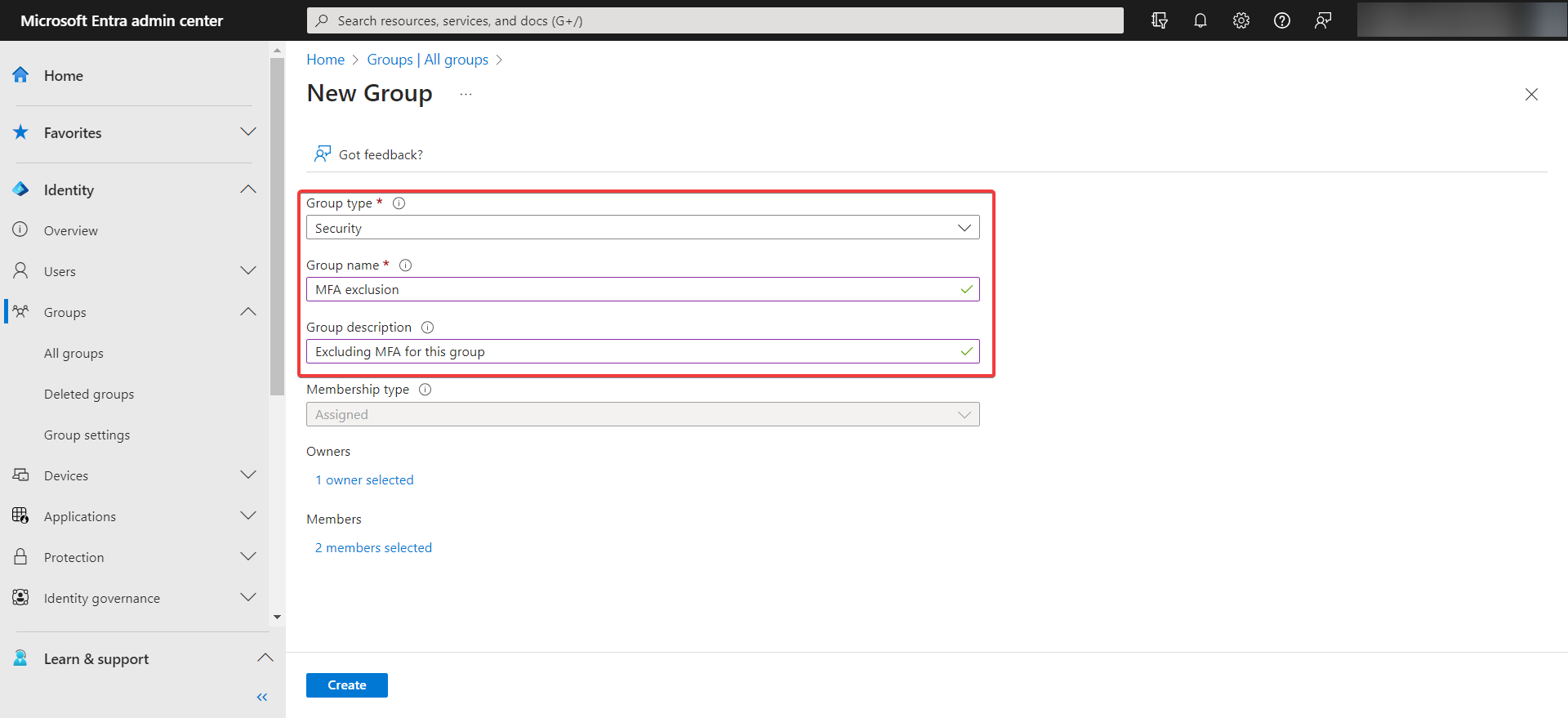

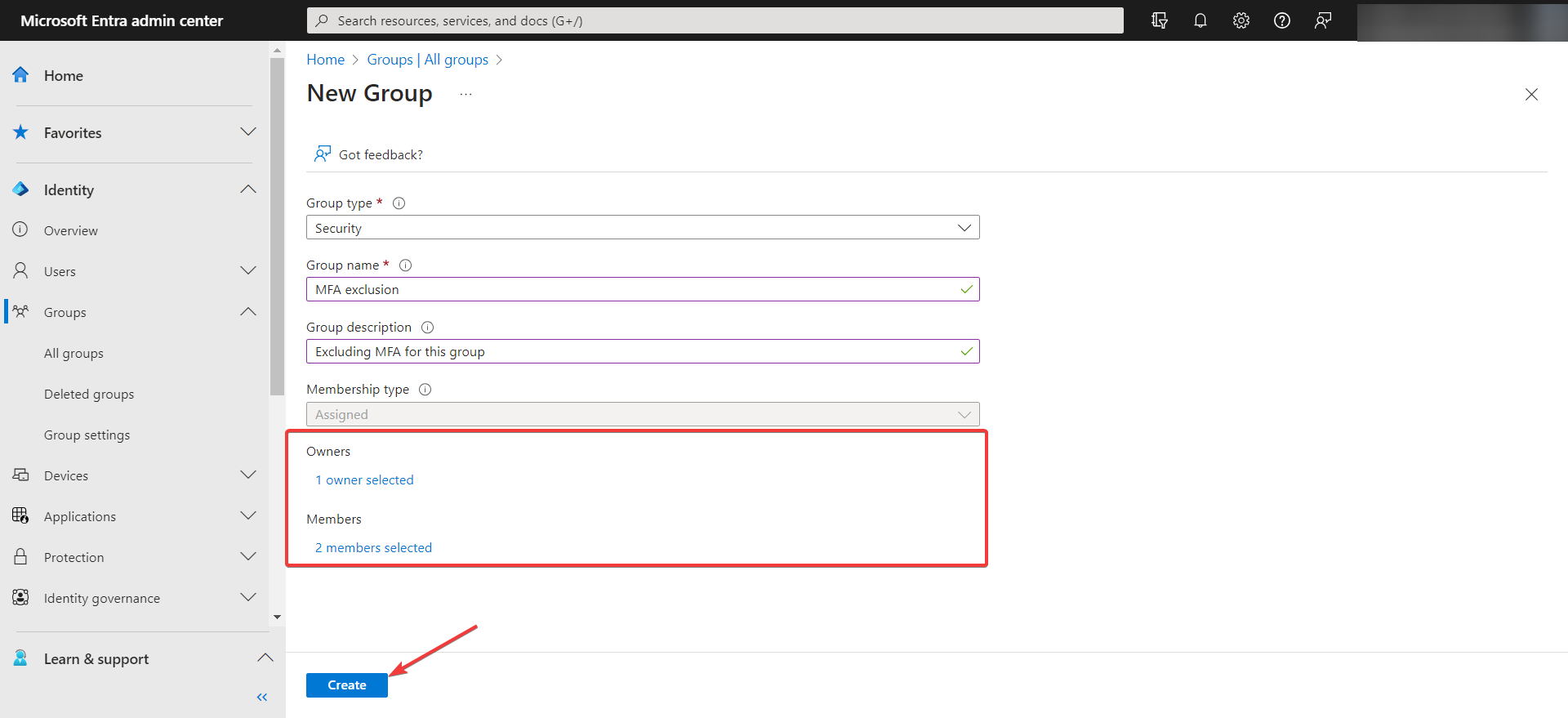

- Нажмите «New group», выберите тип группы Security, укажите имя и описание.

- Оставьте или установите Membership type как Assigned, добавьте владельца и участников (пользователей, которых нужно исключить). Нажмите «Create».

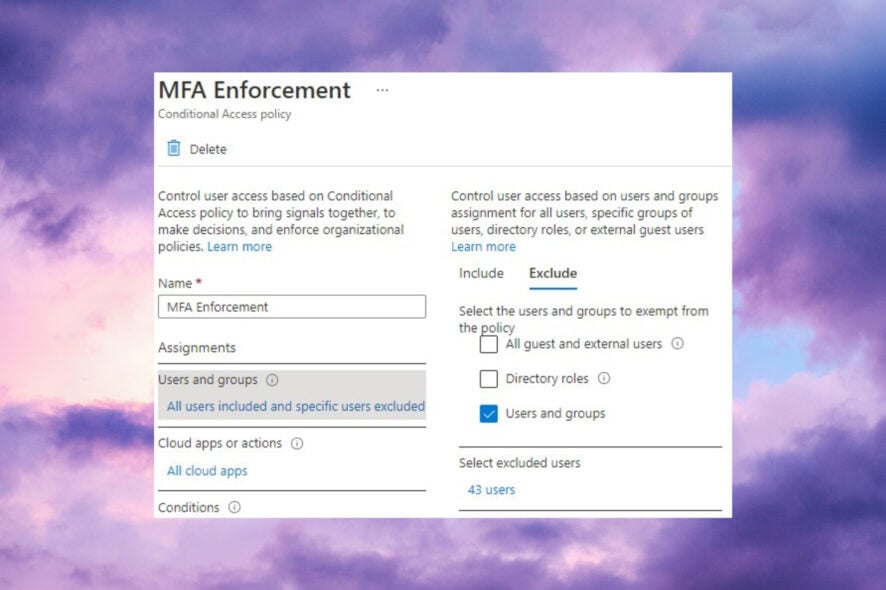

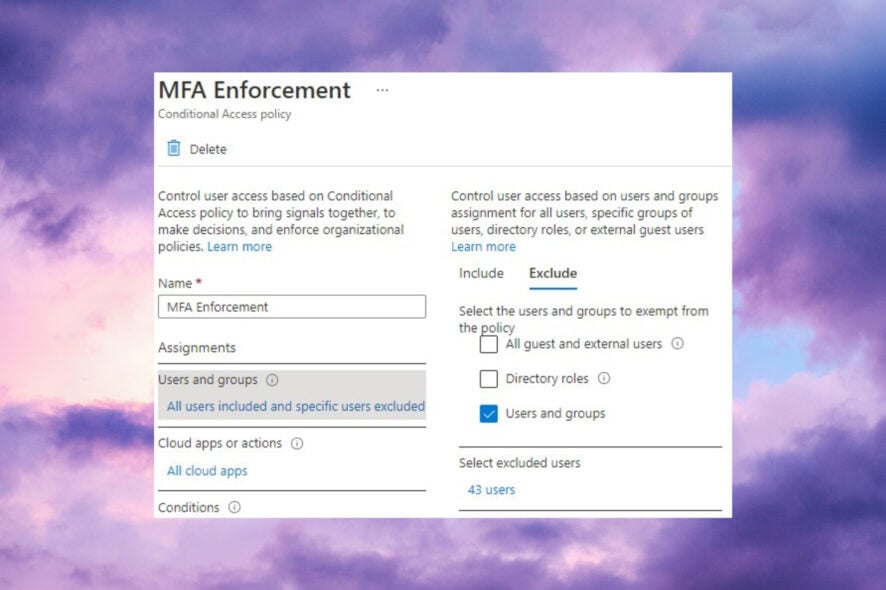

2.2 Создание политики условного доступа с исключением

- В Entra или портале Azure выберите «Protection» → «Conditional access».

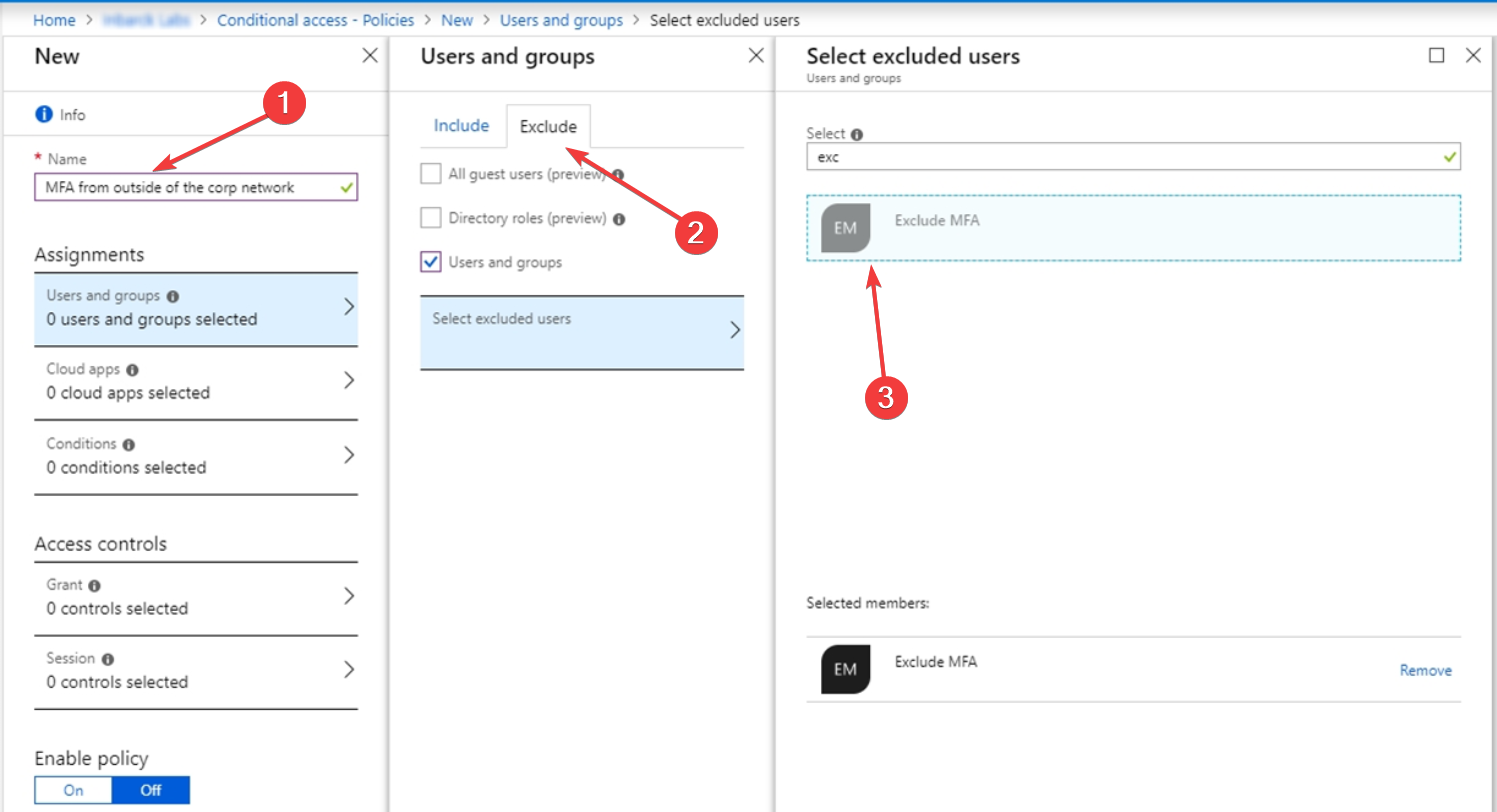

- Нажмите «Create new policy» и задайте имя/описание.

- В разделе Assignments выберите «Users and groups».

- На вкладке Include укажите «All Users».

- На вкладке Exclude выберите «Users and groups» и укажите созданную ранее группу исключений.

- Продолжите настройку условий и доступа — примените политику в требуемом режиме (Report-only сначала, если нужно).

Рекомендация: сначала включайте политику в режиме «Report-only», чтобы увидеть влияние, затем переводите в режим «On».

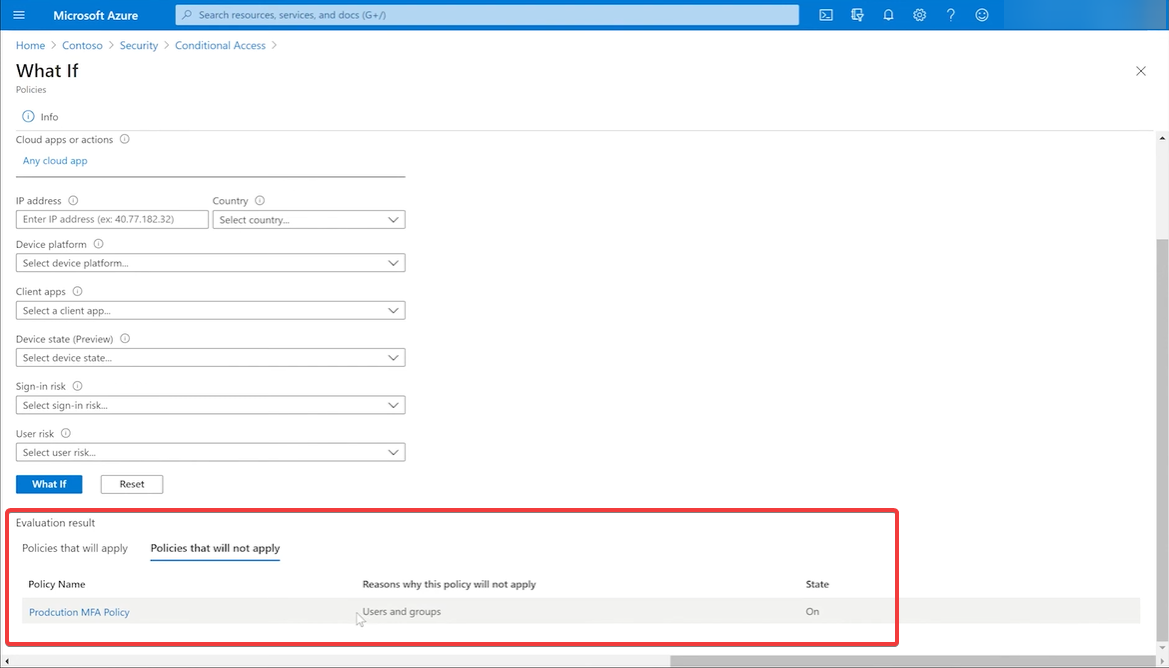

3. Использовать инструмент What If для проверки применяемых политик

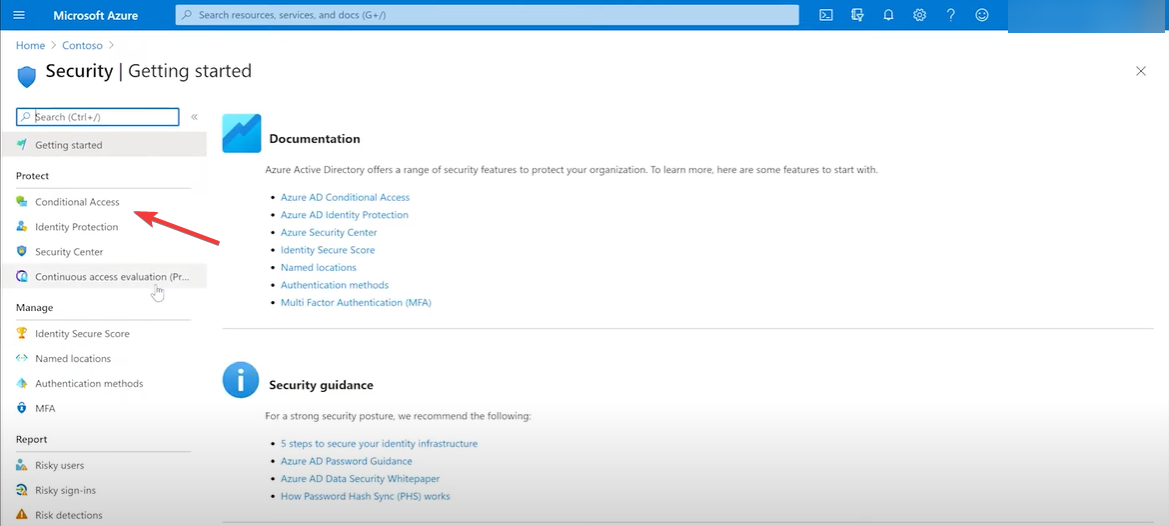

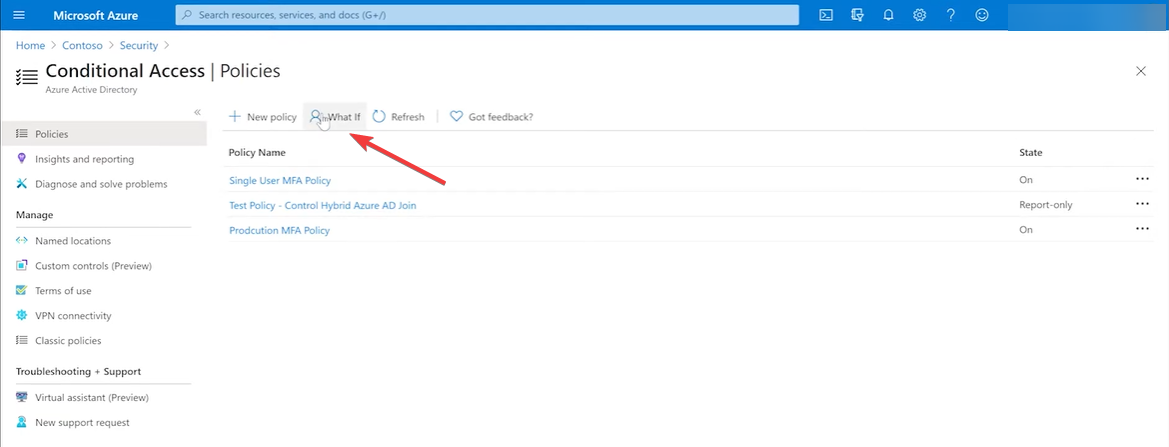

- Войдите в Azure с административными правами, перейдите в «Security» → «Conditional access».

- Нажмите «What if».

- В левой панели выберите «User», найдите пользователя и нажмите «Select».

- Инструмент покажет, какие политики применяются к этому пользователю и какие условия срабатывают.

Use case: полезно для диагностики конфликтов политик, когда MFA по-прежнему запрашивается.

4. Отключить MFA для пользователя через PowerShell

- Подключитесь к Azure AD (Entra) через PowerShell, выполнив следующие команды:

Import-Module MSOnline

Connect-MsolService- Авторизуйтесь в учётной записи администратора.

- Выполните команду, заменив UPN на userPrincipalName пользователя:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()Примечание: в современных средах Microsoft рекомендует использовать модули MSAL/Graph вместо устаревшего MSOnline — проверьте требования вашей организации.

Когда лучше не исключать пользователя из MFA (примеры провалов)

- Если учётная запись имеет права администратора — исключение повышает риск компрометации.

- Если у пользователя доступ к конфиденциальным данным или общим ресурсам.

- Если проблема с MFA связана с политикой устройства — лучше исправить устройство или политику.

Альтернативные подходы

- Временное отключение MFA только на период устранения неисправности (срок, логирование действий).

- Настройка исключений на уровне приложений вместо всех ресурсов.

- Использование вспомогательных методов (hardware token, temporary access pass) вместо полного отключения.

Пошаговая методология принятия решения (мини-метод)

- Оценка риска: уровень привилегий учётной записи и доступные данные.

- Диагностика: проверить What If, журналы входа и настройки устройства.

- Выбор метода: группа исключений (масштаб), профиль пользователя (единично), PowerShell (автоматизация).

- Временные рамки: назначить ограниченный срок исключения.

- Логирование и уведомление: записать изменения и уведомить владельца безопасности.

- Проверка: подтвердить, что пользователь может войти, и что другие политики не нарушены.

Контрольные списки по ролям

Администратор безопасности:

- Оценить риск и согласовать исключение.

- Создать/проверить группу исключений.

- Ввести политику в Report-only и проанализировать результаты.

Helpdesk / Служба поддержки:

- Подтвердить, что проблема действительно связана с MFA.

- Выполнить временное исключение по протоколу.

- Сообщить пользователю инструкции по восстановлению MFA (повторная регистрация).

Пользователь:

- Предоставить описания ошибки и устройство, где не работает MFA.

- Следовать инструкциям по повторной регистрации MFA.

Критерии приёмки

- Пользователь входит без запроса MFA (если исключение было намеренным).

- Изменение зафиксировано в журнале аудита с указанием исполнителя.

- Исключение имеет ограниченный срок или согласование с командой безопасности.

- Нет побочных эффектов на другие политики доступа.

Отладка и часто встречающиеся ошибки

- MFA по-прежнему запрашивается — проверьте, нет ли другой политики, переопределяющей исключение.

- Исключение не применилось — убедитесь, что пользователь действительно является участником нужной группы.

- PowerShell команды не работают — проверьте используемый модуль (MSOnline vs Microsoft.Graph) и права доступа.

Короткая галерея крайних случаев

- Исключение глобального администратора: крайне не рекомендуется.

- Массовое исключение всех пользователей: оставляет систему без MFA — критическая уязвимость.

- Исключение для RDP-сервисов: рассмотрите альтернативы, такие как RD Gateway с MFA.

Краткая сводка и рекомендации

- Предпочтителен подход с группой исключений и политикой условного доступа — он управляем и аудируем.

- Используйте режим Report-only для проверки влияния политики перед включением.

- Ограничивайте срок исключения и документируйте изменения.

Если хотите, приведу пример PowerShell-скрипта для массового удаления StrongAuthenticationRequirements или помогу составить политику условного доступа для конкретного сценария.

Читайте также:

- How to Open and Use DirectX Diagnostic Tool (dxdiag) in Windows 11

- How to Use Xbox Game Bar in Windows 11 (Full Guide for Beginners)

Если у вас есть свои кейсы или нестандартные ошибки — опишите их в комментариях, и мы поможем подобрать решение.

Ключевые действия: оцените риск, выберите метод (профиль пользователя, группа, PowerShell), примените с ограничением по времени и задокументируйте изменения.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone