Как проверить маршрутизатор на наличие вредоносного ПО

Быстрые ссылки

- Как маршрутизатор может стать уязвимым

- Как проверить маршрутизатор

- Что делать, если в настройках злоумышленник указал DNS

- Укрепление маршрутизатора против атак

Как маршрутизатор может перейти на «тёмную сторону»

Краткое определение: DNS — это служба, переводящая доменные имена (например, bank.ru) в IP-адреса. Она же может направить вас на фальшивый сайт.

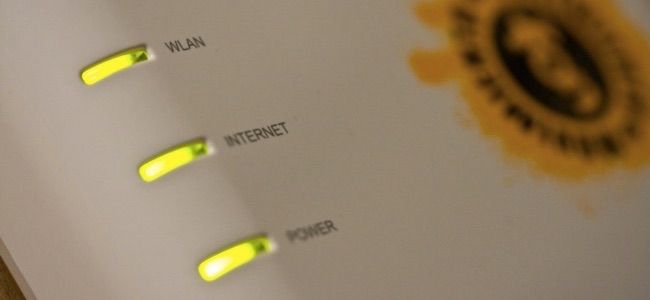

Потребительские маршрутизаторы часто выпускают производители, которые потом редко обновляют прошивку. Это делает такие устройства мишенью для массовых атак, похожих по масштабу на те, что происходят в экосистеме Android.

Самая распространённая цель злоумышленников — изменить DNS-сервер в настройках маршрутизатора. Если DNS указывает на злонамеренный сервер, он может перенаправлять вас на фишинговые сайты или вставлять рекламу в трафик. Внешне в адресной строке вы можете видеть правильный домен, но фактически оказаться на поддельном ресурсе. Иногда вредоносный DNS просто замедляет ответы (таймауты) и лишь периодически перенаправляет запросы — поэтому медленные DNS-запросы тоже повод для проверки.

Атаки могут принимать разные формы:

- Перенаправление на фишинговые сайты — подмена DNS для конкретных доменов.

- Внедрение скриптов и рекламы на страницах через подмену аналитики и общих библиотек.

- SSL-stripping — понижение HTTPS до HTTP; это технически сложнее, но встречается.

- CSRF-атаки: злоумышленник вставляет JavaScript на страницу, который обращается к локальному интерфейсу маршрутизатора и меняет настройки (веб‑панель обычно доступна только из локальной сети).

- Сканирование в интернете и попытки зайти с дефолтными логином/паролем при открытом удалённом доступе.

UPnP тоже часто используется для обхода ограничений: устройства в локальной сети доверяют запросам через UPnP и могут непреднамеренно изменить настройки маршрутизатора.

Важно: DNSSEC на стороне клиента не защищает от того, что сам клиент доверяет компрометированному DNS. Поэтому проверять настройки на устройстве всё равно необходимо.

Как проверить маршрутизатор — пошагово

Найдите IP-шлюз вашей сети.

- Windows: откройте PowerShell или командную строку и выполните ipconfig. Ищите «Основной шлюз» (Default Gateway).

- macOS/Linux: команда ifconfig или ip route show; ищите адрес шлюза (обычно 192.168.0.1 или 192.168.1.1).

Откройте веб-браузер и перейдите по адресу шлюза (например, http://192.168.1.1).

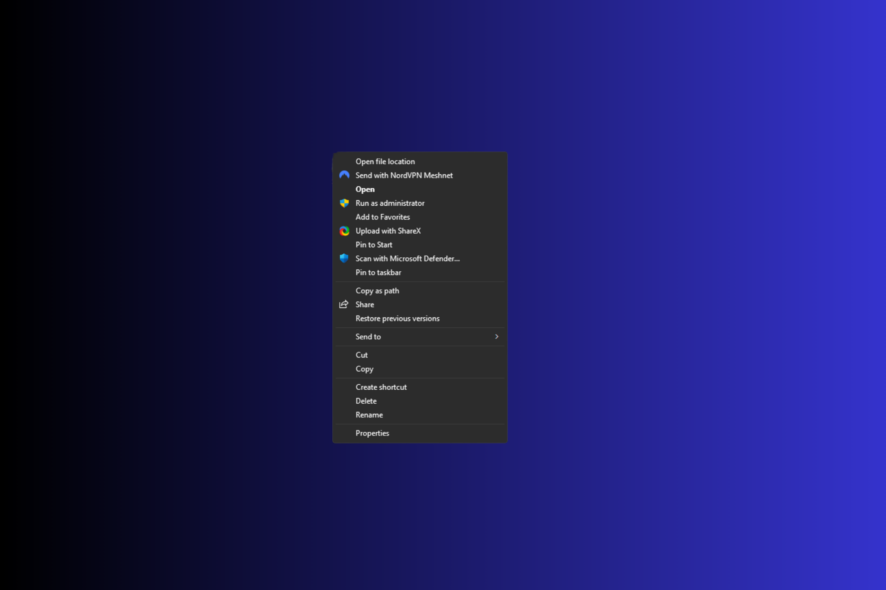

Войдите в веб-интерфейс маршрутизатора. Используйте ваши логин и пароль. Если вы их не меняли, проверьте руководство — многие устройства идут с дефолтными учётками.

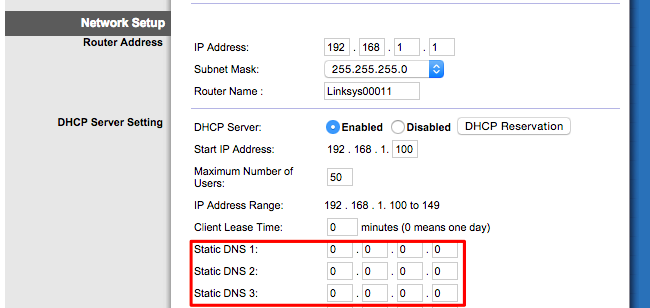

Найдите настройки WAN/Интернет → DNS.

- Если значение «Авто» (Automatic/Получать автоматически), значит маршрутизатор запрашивает DNS у провайдера — это нормально.

- Если значение «Ручной» (Manual/Статический) и указаны адреса DNS, проверьте их.

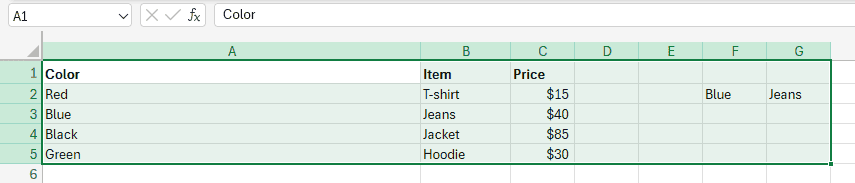

Оцените указанные DNS‑адреса:

- Легитимные альтернативы: Google — 8.8.8.8, 8.8.4.4; OpenDNS — 208.67.222.222, 208.67.220.220; Cloudflare — 1.1.1.1, 1.0.0.1.

- Подозрительны: незнакомые IP, частые записи «0.0.0.0», адреса из стран/пулов, которые вы не ожидаете. Выполните веб‑поиск по IP‑адресу, если сомневаетесь.

Проверьте дополнительные индикаторы компрометации:

- Внезапная или частая переадресация с популярных сайтов на рекламу или посторонние страницы.

- Ошибки SSL/TLS или предупреждения браузера.

- Медленные ответы сайтов (особенно при одновременных таймаутах DNS).

Локальная диагностика запросов DNS:

- Windows: nslookup example.com <адрес_DNS> или nslookup без параметров, чтобы увидеть, какой сервер используется.

- Linux/macOS: dig @<адрес_DNS> example.com.

- Сравните ответы от известного публичного DNS и от текущего указанного в маршрутизаторе.

Важно: некоторые вредоносные DNS не отвечают на все запросы и проявляются нестабильно. Проводите тесты несколько раз в разные моменты.

Если вы обнаружили злонамеренный DNS

Если вы видите незнакомые или подозрительные DNS-адреса в настройках — действуйте последовательно.

Шаги быстрого реагирования:

- Сохраните скриншоты настроек и список IP-адресов DNS. Это поможет при разборе инцидента.

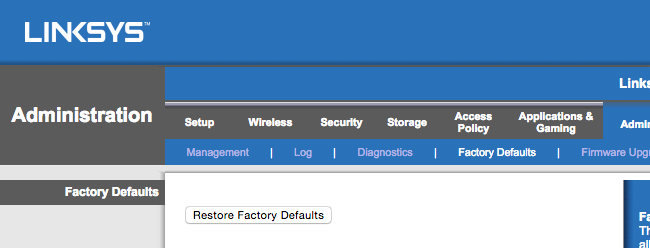

- Сбросьте настройки маршрутизатора к заводским (factory reset). Это удалит все настройки, включая возможно внедрённый злонамеренный DNS.

- После сброса — немедленно войдите в интерфейс и установите:

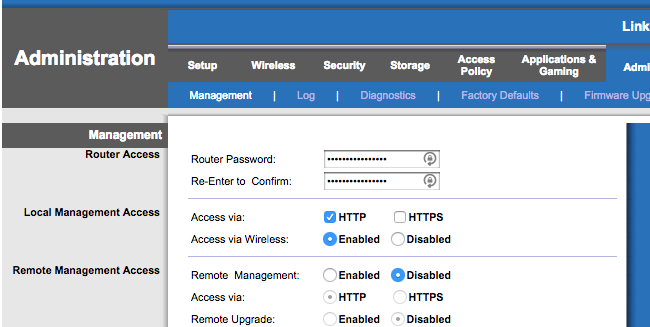

- Надёжный пароль администратора (сложная фраза, минимум 12 символов).

- Отключите удалённый доступ к веб‑интерфейсу.

- Отключите UPnP, если вы не используете его намеренно.

- Обновите прошивку до последней версии.

- По желанию — введите вручную проверенные DNS (Google, Cloudflare, OpenDNS) или оставьте режим «Авто», если доверяете провайдеру.

- Проверьте все устройства в сети на признаки компрометации (антивирус, подозрительная активность).

- Смените пароли на сервисах, которые вы посещали, если есть подозрение на перехват трафика.

Важно: если устройство было взломано через уязвимость прошивки, простой сброс может не устранить эксплойт, если уязвимость присутствует в загруженной версии прошивки. Поэтому обновление прошивки — ключевой шаг.

Укрепление маршрутизатора — подробный план

Даже если вы очистили настройки, стоит минимизировать риск повторного взлома. Ниже — практическое руководство и чек‑лист.

Основные меры безопасности (в порядке приоритета):

- Установите обновления прошивки сразу после сброса.

- Меняйте стандартные логин/пароль на уникальные.

- Отключите удалённое управление (Remote Management/Remote Administration).

- Отключите UPnP, если он не нужен.

- Включите брандмауэр маршрутизатора, если доступно.

- Настройте отдельную гостевую Wi‑Fi сеть для устройств гостей и IoT.

- По возможности используйте WPA3 или хотя бы WPA2‑AES для Wi‑Fi.

- Регулярно проверяйте список подключённых устройств.

- Сохраняйте резервную копию корректной конфигурации (если маршрутизатор поддерживает), но проверяйте её на наличие изменений.

Краткая стратегия реагирования (методология «ПРОВЕРЬ — ВЫЧИСТИ — УКРЕПИ»):

- ПРОВЕРЬ: проверь DNS‑поля, логи, подключённые устройства.

- ВЫЧИСТИ: снимок экрана, сброс к заводским, проверка локальных устройств.

- УКРЕПИ: обновление прошивки, смена паролей, отключение удалённых сервисов.

Чек‑лист для домашних пользователей

- Зашли в веб‑интерфейс маршрутизатора.

- Проверили DNS в настройках WAN/Internet.

- Сбросили к заводским, если нашли подозрительные адреса.

- Обновили прошивку до последней версии.

- Поменяли пароль администратора и SSID (при желании).

- Отключили UPnP и удалённый доступ.

- Настроили гостевую сеть для посторонних устройств.

Чек‑лист для сисадмина / ИТ‑специалиста

- Собрали логи и скриншоты до сброса.

- Проследили истории DHCP и ARP для подозрительных устройств.

- Проверили настройки DNS на всех критичных маршрутизаторах и бриджах.

- Проверили доступность обновлений прошивки от производителя.

- Оповестили пользователей и при необходимости провайдера.

Роль провайдера и дополнительные шаги

Если проблема массовая или вы подозреваете атаку на инфраструктуру, сообщите провайдеру интернет‑услуг. Иногда атаки исходят от скомпрометированных устройств провайдера или промежуточных узлов. Провайдер может помочь:

- Проверить диапазоны IP и маршруты.

- Предложить смену оборудования или прошивки.

- Провести дополнительные сетевые проверки.

Когда простая проверка DNS может не выявить проблему (примеры отказа)

- Вредоносный сервер отвечает избирательно: показывает корректные ответы большую часть времени, а перенаправляет лишь при определённых запросах.

- Компрометация локального компьютера: если браузер подменяет DNS‑запросы или инжектит трафик, маршрутизатор может быть чист, а проблема — на устройстве.

- Умные маршрутизаторы с «облачными» настройками: злоумышленник может поменять настройки через аккаунт в облачном сервисе производителя. Тогда локальный интерфейс не покажет проблему.

Контрмера: проверяйте и локальные устройства, и облачные аккаунты производителя.

Тесты и критерии приёмки

Критерии, что вы восстановили безопасное состояние:

- DNS в настройках маршрутизатора — либо «Авто», либо адреса известных публичных DNS.

- Прошивка — последняя доступная версия от производителя.

- Удалённый доступ и UPnP отключены, пароль администратора заменён.

- Ненормальная переадресация и посторонняя реклама на основных сайтах исчезли.

- Логи и скриншоты подтверждают чистоту конфигурации.

Ментальные модели и эвристики

- «Проверь DNS первым» — в 80–90% домашних случаев это самый быстрый индикатор.

- «Если страница неожиданно показывает порно/рекламу — ищи роутер» — массовые вставки чаще связаны с сетью.

- «Доверяй, но проверяй» — даже если ваш провайдер заявляет, что всё в порядке, пересмотрите настройки лично.

Матрица рисков и меры смягчения

- Риск: неправильный или злонамеренный DNS. Смягчение: сброс и обновление прошивки, ручная установка проверенных DNS.

- Риск: уязвимая прошивка. Смягчение: мониторинг обновлений, замена устройства при отсутствии поддержки.

- Риск: дефолтные пароли/удалённый доступ. Смягчение: смена паролей, отключение удалённого управления.

Сценарий инцидента: пошаговый playbook

- Идентификация: пользователь жалуется на переадресацию/рекламу.

- Первичная проверка: зайдите в роутер, посмотрите DNS.

- Сохраните доказательства (скриншоты логов, DNS‑адресов).

- Сбросьте к заводским и немедленно обновите прошивку.

- Настройте защиту: новый пароль, отключение UPnP и удалённого доступа.

- Проведите сканирование всех устройств в сети на наличие ПО‑майнеров/рекламных троянов.

- Сообщите пользователям и при необходимости провайдеру.

- Мониторинг: повторно проверяйте настройки через 24–48 часов.

Советы по выбору маршрутизатора и миграции

- Предпочитайте производителей с хорошей историей обновлений безопасности.

- Для критичных сетей используйте коммерческие модели со сквозными обновлениями и поддержкой.

- Если производитель прекратил поддержку устройства, замените его — патчей уже не будет.

Часто задаваемые вопросы (кратко)

Q: Нужно ли мне менять пароли всех сервисов после компрометации маршрутизатора? A: Если вы подозреваете, что трафик перехватывался (например, вы вводили пароли на сайтах во время атаки), смените критичные пароли и включите 2FA.

Q: Достаточно ли смены DNS в настройках, чтобы очистить устройство? A: Нет. Изменение DNS может быть симптомом более глубокой проблемы. Рекомендуется сброс к заводским и обновление прошивки.

Q: Можно ли защититься полностью, если прошивка уязвима? A: Нет. Если производитель не выпускает патчи, полностью устранить риск нельзя — лучше заменить устройство.

Краткое резюме:

Проверьте DNS‑настройки маршрутизатора в первую очередь. Если видите незнакомые адреса — сохраните доказательства, сбросьте устройство, обновите прошивку и укрепите конфигурацию: новый пароль, отключение удалённого доступа и UPnP. Регулярно повторяйте проверки и замените старое устройство, если производитель не поддерживает обновления.

Важно: профилактика — лучше, чем восстановление. Регулярно проверяйте настройки и обновляйте прошивку.