Доступ к Windows Remote Desktop через интернет

Быстрые ссылки

Вариант 1: Настроить VPN

Вариант 2: Открыть доступ к Remote Desktop напрямую в интернет

По умолчанию Windows Remote Desktop (RDP) принимает подключения только из локальной сети. Чтобы подключаться к рабочему столу из интернета, есть два основных подхода: поднять VPN-сервер или пробросить порты (port forwarding) на роутере. Каждый подход имеет свои преимущества и ограничения — здесь собраны подробные инструкции, советы по безопасности и практическая методика настройки.

Коротко: если у вас Windows Pro, Enterprise или Ultimate — у вас есть полноценный RDP-сервер. В Windows Home доступен только клиент (можно подключаться к другим машинам, но не принимать подключения).

Важно: перед началом включите Remote Desktop на компьютере, к которому хотите подключаться, и убедитесь, что он доступен по локальной сети.

Сопутствующая статья: Как включить Remote Desktop в Windows 10

Опции доступа — обзор (интенция и варианты)

Primary intent: Научиться безопасно и надёжно подключаться к Windows Remote Desktop через интернет.

Варианты использования, которые рассматриваются дальше:

- Подключение через VPN и подключение как к локальной сети.

- Проброс портов (открытие TCP 3389) на роутере к одной машине.

- Проброс нестандартных портов и назначение разных портов разным ПК (мультихостинг).

- Использование динамического DNS для удобства доступа при плавающем публичном IP.

Ниже — подробные инструкции, чек-листы, рекомендации по безопасности и готовые сценарии для администраторов и домашних пользователей.

Вариант 1: Настроить VPN

Почему VPN: VPN создаёт зашифрованный туннель между вашим удалённым устройством и домашней сетью. Для RDP это означает, что сам RDP-сервер не виден в публичном интернете — соединение будет идти через приватный VPN-канал, как будто вы находитесь в локальной сети.

Определение: VPN (Virtual Private Network) — защищённая сеть поверх публичной, позволяющая удалённым устройствам появляться в вашей локальной сети.

Преимущества VPN

- Значительно выше уровень безопасности по сравнению с открытым RDP.

- Доступ ко всем локальным ресурсам (файловые серверы, принтеры и др.).

- Уменьшение риска автоматических сканирований и брутфорс-атак на RDP.

Недостатки

- Нужно настроить VPN-сервер (на роутере, на отдельном мини-ПК, на Windows, или в облаке/на VPS).

- Немного сложнее начальная конфигурация для некоторых пользователей.

Как настроить VPN — краткий чек-лист

- Выберите способ: встроенный VPN-сервер Windows (PPTP/L2TP/IPsec) или более современный OpenVPN/ WireGuard на роутере/miniPC/VPS.

- Настройте переадресацию портов (если VPN-сервер стоит в локальной сети за роутером) только для портов VPN-протоколов, не для 3389.

- Создайте учётные записи и ключи, включите шифрование и по возможности двухфакторную аутентификацию.

- Проверьте подключение из внешней сети и доступ к RDP по локальному IP после поднятия VPN.

Примеры реализации

- На современных роутерах есть опция OpenVPN/WireGuard — включите её, импортируйте конфиги на клиент.

- На Windows можно использовать встроенный сервер SSTP/L2TP, но SSTP требует сертификата и публичного DNS.

- Лёгкий, быстрый и безопасный вариант — WireGuard на роутере или на Raspberry Pi.

Ресурсы и альтернативы

- Если у вас нет возможности настроить VPN на домашнем роутере, рассмотрите облачный bastion или коммерческие VPN-решения с поддержкой приватных сетей.

Важно: при использовании VPN не открывайте 3389 в публичном интернете — достаточно открыть только порт VPN.

Вариант 2: Открыть Remote Desktop напрямую в интернет

Этот вариант проще в начальной настройке: вы настраиваете проброс TCP портa (обычно 3389) на роутере на IP компьютера, который принимает RDP. Но он требует повышенных мер безопасности: публично доступный RDP часто становится целью автоматизированных атак.

Риски

- Брутфорс и подбор паролей.

- Эксплойты нулевого дня и уязвимости в RDP-стеке.

- Сканы и автоматические скрипты ищут открытые порты.

Меры снижения рисков

- Используйте сложные уникальные пароли и аккаунты без права администратора для регулярных сессий.

- Включите Network Level Authentication (NLA) в настройках RDP.

- Ограничьте по IP (если возможно) списки разрешённых подключений на роутере/фаерволе.

- Включите аудит входа и оповещения о неудачных попытках.

- Подумайте о переходе на нестандартный порт или RDP Gateway.

Проброс портов для одного ПК

Сценарий: один ПК с RDP-сервером, желаете подключаться извне.

- На ПК включите Remote Desktop и проверьте локальное подключение.

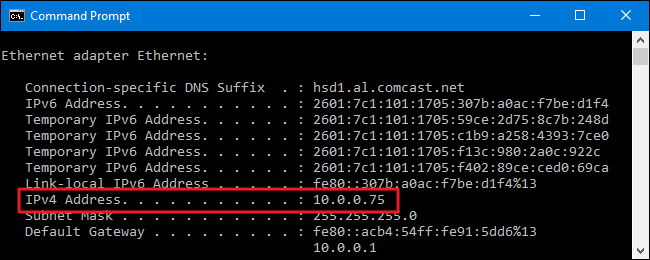

- Узнайте локальный IPv4-адрес ПК. Самый простой способ — открыть Командную строку и выполнить:

ipconfigВ результатах найдите секцию сетевого адаптера, связанного с интернетом, и отметьте IPv4-адрес.

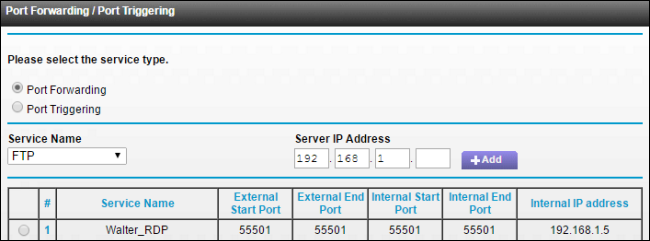

- Войдите в интерфейс вашего роутера, откройте раздел Port Forwarding (Переадресация портов).

- Создайте правило: внешний TCP порт 3389 → внутренний IPv4 адрес ПК: порт 3389.

- Узнайте публичный IP адрес вашей сети (например, сервис whatismyip) и подключайтесь в клиенте RDP к этому публичному IP.

Советы

- Если у вас динамический публичный IP, настройте динамический DNS (DynDNS, No-IP и т. п.) чтобы не запоминать числа.

- Назначьте статический внутренний IP компьютеру (в интерфейсе Windows или через DHCP-резервацию в роутере), чтобы проброс портов не сломался при обновлении DHCP.

Сопутствующая статья: Как назначить статический IP в Windows 10 и Windows 11

Несколько ПК или смена порта по умолчанию

Если у вас несколько компьютеров или вы хотите сменить порт по умолчанию (3389), есть два подхода:

- Менять порт в реестре Windows на каждом ПК и пробрасывать соответствующие внешние порты для каждого ПК.

- Оставить порты на ПК по умолчанию, но настроить роутер так, чтобы он слушал разные внешние порты и перенаправлял их на внутренний 3389 для соответствующих ПК (если роутер поддерживает).

Первый метод даёт больше контроля, но требует вмешательства в реестр. Второй проще, если роутер поддерживает переназначение внешнего -> внутреннего порта.

Если выбираете первый метод — изменение порта в реестре — сделайте резервную копию реестра и системы.

Процедура изменения порта RDP в реестре (внимательно следуйте шагам)

- Откройте командную строку и получите IPv4 адрес, как показано выше.

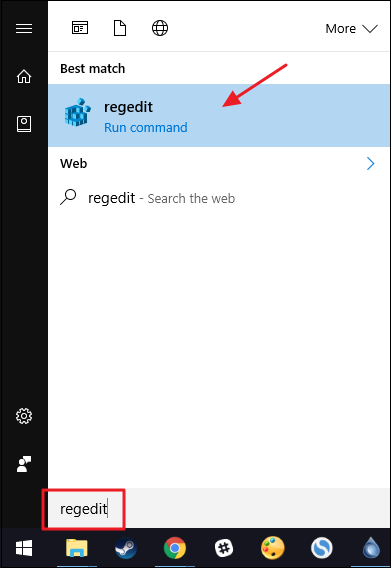

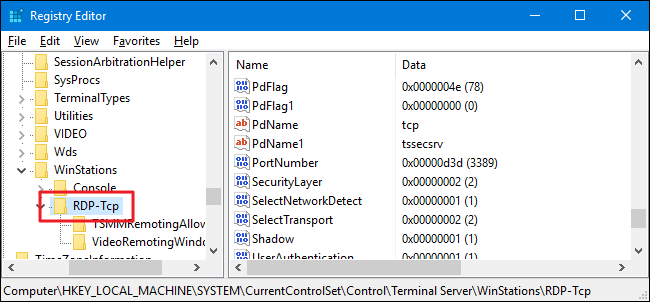

ipconfig- Откройте Редактор реестра: нажмите Пуск и введите “regedit”. Нажмите Enter и подтвердите права.

- Перейдите по пути в левой панели:

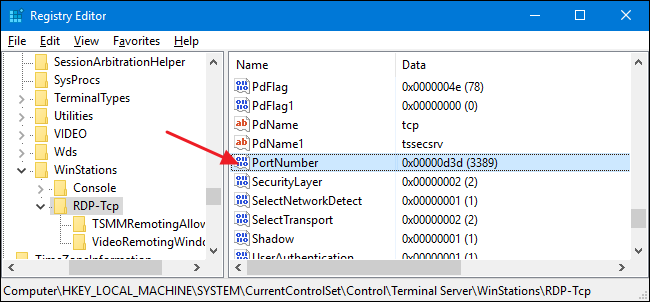

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber

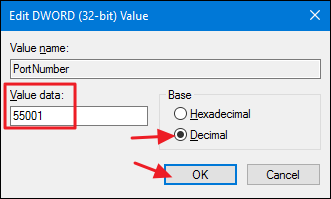

- На правой панели дважды щёлкните PortNumber и в его свойствах выберите Decimal, затем введите желаемый номер порта (например 55501).

- Нажмите OK и перезагрузите компьютер.

- В роутере пробросьте внешний порт (например 55501) на внутренний IP компьютера и порт 55501 или — если вы не меняли порт на ПК — перенаправьте внешний порт 55501 на внутренний 3389 (второй подход).

Важно: порты доступны в диапазоне 1–65535. Порты выше 50000 реже используются стандартными сервисами и снижают количество автоматических сканов, но не обеспечивают безопасности сами по себе.

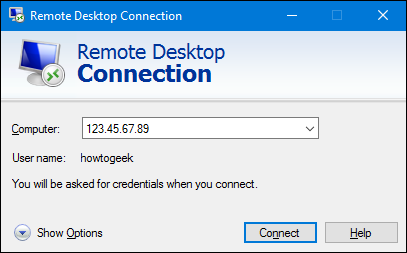

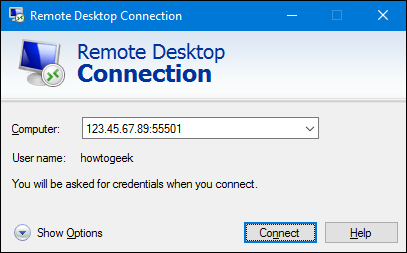

Пример подключения с указанием порта

После проброса порта вы подключаетесь к публичному IP и номеру порта: 123.45.67.89:55501

Вы можете сохранить подключение в клиенте RDP по имени, чтобы не вводить адрес и порт каждый раз.

Практические рекомендации по безопасности

Ниже — список мер, которые вы должны реализовать, если открываете RDP в интернет, чтобы снизить риск компрометации.

- Включите Network Level Authentication (NLA). NLA требует аутентификации до установления сессии, уменьшая риск атак на служебный стек RDP.

- Используйте длинные уникальные пароли, отключите учётную запись Administrator для прямых входов и заведите отдельного пользователя для удалённого доступа.

- Ограничьте список IP-адресов, которым разрешён доступ к порту RDP, если у вас фиксированные адреса для подключения.

- Включите блокировку учётной записи и уведомления о нескольких неудачных попытках входа.

- Обновляйте систему и установленные компоненты (патчи безопасности).

- Рассмотрите использование RDP Gateway (Remote Desktop Gateway) и/или многофакторной аутентификации.

- Отключите UPnP на роутере, если оно не нужно; UPnP может автоматически открывать порты.

- Используйте Windows Firewall или сторонние фаерволы, чтобы ограничивать входящий трафик на порт RDP.

Контроль доступа и аудит

- Включите аудит успешных и неуспешных логинов в Event Viewer и настройте оповещения.

- Периодически проверяйте логи роутера и Windows на предмет неизвестных подключений.

Дополнительные подходы и альтернативы

Если вы хотите снизить риск и упростить управление, рассмотрите следующие альтернативы:

- RDP через SSH-туннель: полезно, если у вас есть SSH-сервер в сети. Туннелирование RDP по SSH добавляет шифрование и авторизацию на уровне SSH.

- RDP Gateway / RD Gateway: специализированный прокси, который разворачивает HTTPS-канал и умеет интегрироваться с AD и MFA.

- Коммерческие решения типа TeamViewer/AnyDesk/Chrome Remote Desktop: часто проще в настройке и имеют встроенную защиту, но зависят от сторонних сервисов и могут быть платными.

- Bastion host в облаке: поднять небольшой сервер в облаке как точку входа и туннелировать оттуда в домашнюю сеть по VPN.

Когда эти подходы не подходят

- Если у вас нестабильный или очень медленный канал интернет — RDP может работать плохо; рассмотрите оптимизацию качества или передачу только файлов/SSH.

- Если политика безопасности организации запрещает открытие входящих портов — используйте корпоративный VPN или облачные шлюзы.

Мета: динамический DNS и статический внутренний IP

Динамический DNS (DDNS)

- Сервис DDNS позволяет привязать доменное имя к вашему динамическому публичному IP.

- Многие роутеры поддерживают встроенную интеграцию с популярными DDNS-провайдерами.

- Пример использования: myhome.example.org → меняющийся публичный IP вашей сети.

Статический внутренний IP

- Настройте DHCP-резервацию в роутере или задайте статический IP в Windows по MAC-адресу сетевой карты, чтобы внутренний адрес ПК не менялся.

- Это критично для стабильной переадресации портов.

Методология: пошаговый SOP для домашнего администратора

- Принять решение: VPN или проброс портов?

- Подготовка: обновления Windows, резервное копирование, включение RDP и NLA.

- Назначение статического локального IP или DHCP-резервация.

- Настройка VPN (рекомендуется) или проброса портов в роутере.

- Безопасность: сложные пароли, MFA, брандмауэр, отключение UPnP.

- Тестирование: подключиться из внешней сети, проверить логи.

- Документирование: записать публичный IP/DDNS, порт(ы), имя ПК и используемые порты.

- Мониторинг: включить оповещения о неудачных попытках входа, периодические проверки журналов.

Чек-листы по ролям

Руководитель (решение и политика)

- Решить: VPN или открытый доступ?

- Утвердить политику паролей и MFA.

- Выделить ресурсы на настройку (роутер/сервер/VPS).

Администратор (настройка и контроль)

- Настроить VPN/Port Forwarding.

- Включить NLA и политики блокировки.

- Обновлять систему и следить за логами.

Пользователь (ежедневная эксплуатация)

- Использовать сохранённое подключение RDP и MFA.

- Сообщать о подозрительных сессиях.

Отладка и частые проблемы

- Не удаётся подключиться: проверьте, доступен ли ПК по локальной сети, корректен ли IP и проброшен ли порт на роутере.

- Подключение сбрасывается: проверьте работу VPN/качество канала и настройки таймаута RDP.

- Порт открыт, но доступ заблокирован: проверьте правила Windows Firewall и роутерные ACL.

- Публичный IP изменился: используйте DDNS или проверьте статус публичного IP у провайдера.

Decision tree (простая диаграмма для выбора метода)

flowchart TD

A[Нужен удалённый доступ к Windows?] --> B{Конфиденциальность и безопасность важны?}

B -- Да --> C[Настроить VPN]

B -- Нет --> D{Есть опыт работы с роутером и реестром?}

D -- Да --> E[Пробросить порт / или поменять порт RDP]

D -- Нет --> F[Использовать коммерческие удалённые сервисы или попросить админа]

C --> G[Подключиться к VPN и использовать обычный RDP]

E --> G

F --> GКритерии приёмки

- Удалённый доступ работает из внешней сети.

- Соединение зашифровано (VPN или безопасный туннель) либо дополнительные меры безопасности реализованы для открытого RDP.

- Статус: тесты успешных/неуспешных входов работают, журнал ведётся.

- Документация содержит: публичный адрес/DDNS, порт, внутренний IP, имя ПК и ответственных лиц.

Примеры тривиальных ошибок и когда метод не сработает

- Роутер провайдера блокирует входящие порты — тогда проброс портов не поможет без специализированного оборудования или запросов к провайдеру.

- Если на клиенте плохой интернет или высокий пинг, RDP-доступ будет неудобен — рассмотрите передачу файлов или текстовый доступ.

- Если устройство часто уходит в спящий режим — удалённый доступ невозможен до включения машины.

Мини-методология безопасности (короткий чек-лист)

- Включить NLA.

- Закрыть порты, кроме нужных.

- Использовать VPN или RDP Gateway.

- Обновлять ОС и RDP-компоненты.

- Логи и оповещения — активировать и проверять.

FAQ

Какой вариант выбирать: VPN или проброс портов?

Если вы придаёте значение безопасности и доступности всех локальных сервисов — выбирайте VPN. Для простоты и быстрого доступа можно пробросить порт, но только с усиленными мерами безопасности.

Что такое динамический DNS и нужен ли он?

DDNS сопоставляет ваше доменное имя с меняющимся публичным IP. Он нужен, если ваш публичный IP меняется, и вы не хотите каждый раз смотреть текущий адрес.

Нужно ли менять стандартный порт 3389?

Это даёт лишь «безопасность через неочевидность» — уменьшает количество автоматических сканов, но не защищает от целенаправленных атак. Всегда комбинируйте это с другими мерами.

Резюме

- Лучший баланс безопасности и удобства для доступа к Windows Remote Desktop через интернет — настройка VPN. VPN скрывает RDP от публичного интернета и обеспечивает безопасный доступ ко всем локальным ресурсам.

- Проброс портов проще, но рискованнее. Если используете этот путь — меняйте порт, включите NLA, используйте сильные пароли, лимитируйте доступ по IP и ведите аудит.

- Документируйте конфигурацию, назначьте ответственных и настройте мониторинг.

Важное: перед внесением изменений в реестр или сетевые настройки сделайте резервную копию и протестируйте изменения в контролируемой среде.

Дополнительные материалы: руководства по настройке OpenVPN, WireGuard и RDP Gateway помогут выбрать оптимальную реализацию под вашу сеть.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone