Keylogger: come funzionano e come difendersi

I keylogger registrano i tasti, i clic e a volte gli screenshot per spiare un computer. Possono essere software o dispositivi hardware; hanno usi legittimi ma sono spesso abusati.

I keylogger registrano i tasti, i clic e a volte gli screenshot per spiare un computer. Possono essere software o dispositivi hardware; hanno usi legittimi ma sono spesso abusati.

Grasshopper è un framework CLI attribuito alla CIA, rivelato in un nuovo lotto di leak di WikiLeaks, che facilita la generazione di payload malware personalizzati per Windows e mira alla persistenza evitando alcuni antivirus. Questo articolo spiega come funziona, quali meccanismi di persistenza sono stati descritti nei documenti e quali sono le implicazioni e le contromisure pratiche per difensori e responsabili IT.

Ronggolawe è un ransomware che prende di mira server web. Difesa: backup testati, aggiornamenti, rimozione plugin non mantenuti e playbook di risposta agli incidenti.

Cambiare l'indirizzo IP può aumentare la privacy e sbloccare contenuti geografici. Le opzioni principali sono VPN, proxy, Tor, riavvio del router o richiedere il cambio all'ISP.

Il ransomware cifra dati o blocca sistemi chiedendo un riscatto; questa guida spiega vettori, casi storici e fornisce checklist, playbook e policy di backup per la difesa aziendale.

Installa Kali Linux su Android usando il modulo NetHunter per Magisk: richiede root, BusyBox e spazio libero. NetHunter crea un ambiente chroot completo (circa 800 MB) senza toccare la partizione /system.

Ricercatori hanno trovato migliaia di video su YouTube che spiegano passo dopo passo come installare Remote Access Trojan (RAT) per accedere alle webcam e ricattare le vittime. Questo articolo spiega come funziona il fenomeno, come i criminali monetizzano gli accessi, casi emblematici, come individuare una compromissione e come difendersi in modo pratico.

Remtasu si spaccia come un'app per hackerare account Facebook ma è in realtà un trojan Windows che registra tasti, copia dati dagli appunti e invia informazioni personali a un server di comando e controllo. Non scaricare strumenti del genere: rischi finanziari, furto di identità e compromissione del dispositivo sono concreti.

Una vulnerabilità nel protocollo SS7 permette ad attaccanti di intercettare SMS e rubare account Facebook con solo il numero; passa al 2FA via app o chiave fisica per proteggerti.

Un thread su un forum pro‑ISIS promuove un corso basato su Kali Linux con l'obiettivo dichiarato di formare "cyber-soldati". I materiali appaiono basici e ricavati da tutorial pubblici; gli organizzatori non mostrano competenze avanzate. Il rischio reale rimane basso: strumenti potenti come Kali sono accessibili, ma è la competenza dell'operatore che conta.

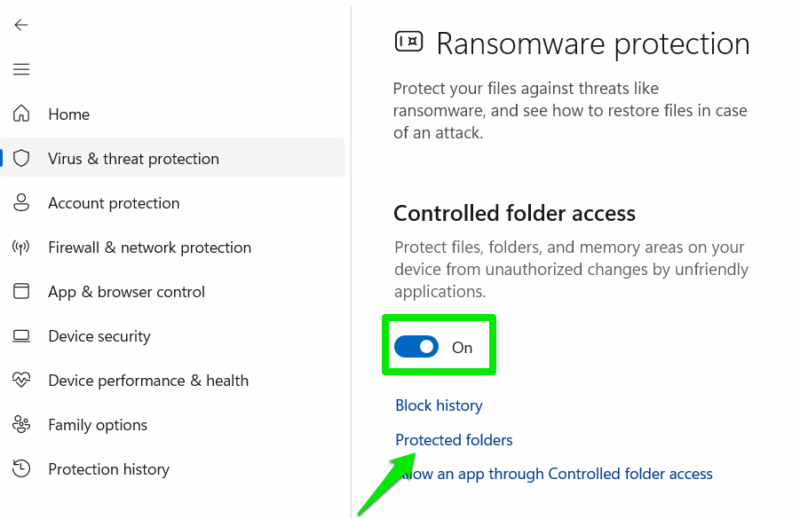

Un attacco BYOVD sfrutta driver firmati vulnerabili per ottenere privilegi kernel e disabilitare Microsoft Defender. Abilita Isolamento core e Accesso controllato alle cartelle, rimuovi driver come rwdrv.sys se non necessari e usa un account standard per l'uso quotidiano.

Gli attacchi via malvertising sfruttano annunci legittimi su grandi siti per distribuire exploit e malware. Aggiorna sistema, browser e plugin, usa account standard, ad blocker e un playbook di risposta.

Il ransomware cifra o blocca dati chiedendo un riscatto. Difenditi con aggiornamenti, attenzione alle email, limitazione dei privilegi e backup 3-2-1 testati. Prepara un runbook di risposta.

Un ricercatore ha dimostrato che i riflessi corneali in foto ad alta risoluzione possono rivelare il PIN di uno smartphone; usare 2FA e limitare selfie a rischio.

L'ingegneria sociale sfrutta la fiducia umana per ottenere informazioni o accesso. Impara i vettori principali — phishing, watering hole, pretexting, tailgating, baiting — e applica semplici controlli: verifica le comunicazioni, usa l'autenticazione a più fattori, segui protocolli aziendali e adotta una cultura della prudenza.

Esiste una variante di clickjacking basata sul DOM che può indurre alcuni password manager a compilare automaticamente campi nascosti, esponendo password, codici TOTP/2FA e dati delle carte. Disattiva l'autocompilazione, limita l'accesso delle estensioni ai siti necessari, preferisci le app desktop/mobile e usa un blocco-script; segui le checklist e il playbook qui sotto per ridurre i rischi.