Difendersi dall’attacco BYOVD che bypassa Microsoft Defender

Importante: questi passaggi mitigano il rischio ma non annullano la necessità di una strategia di sicurezza multilivello e di aggiornamenti regolari.

Come l’attacco BYOVD elude Microsoft Defender

L’attacco BYOVD sfrutta un driver firmato e legittimo che contiene una vulnerabilità di progettazione o implementazione. Nel caso documentato, l’attaccante usa rwdrv.sys (spesso installato da utility e ottimizzatori) per raggiungere privilegi di kernel e quindi installare un driver secondario malevolo (hlpdrv.sys). Il driver malevolo modifica valori nel Registro di sistema per disabilitare gli scudi di Microsoft Defender.

Flusso tipico dell’attacco:

- L’attaccante ottiene accesso alla macchina, spesso tramite compromissione della rete o RAT (Remote Access Trojan).

- Installa o sfrutta un driver legittimo già presente (rwdrv.sys) che il sistema accetta perché firmato.

- Usa rwdrv.sys per elevare i privilegi a livello kernel e caricare hlpdrv.sys (malevolo).

- hlpdrv.sys modifica chiavi del Registro per disattivare Microsoft Defender.

- Con le protezioni disabilitate, l’attaccante installa ransomware (es. Akira) o altri strumenti malevoli.

Quando funziona: su sistemi dove esistono driver vulnerabili firmati o dove l’utente ha privilegi amministrativi. Quando fallisce: su macchine con isolamento kernel completo, driver signing rigoroso e policy di controllo dell’integrità.

Termini chiave

- BYOVD: tecnica dove l’attaccante trae vantaggio da driver vulnerabili legittimi già presenti nel sistema. Definizione in una riga: usare driver firmati vulnerabili come vettore per ottenere codice al kernel.

- Kernel-level execution: esecuzione con privilegi di sistema che permette modifiche profonde e permanenti.

Misure consigliate passo passo

1) Abilitare funzioni di sicurezza di Windows

Apri l’app Windows Sicurezza (cerca “Sicurezza di Windows” o “Windows Security”). Abilita queste funzioni che spesso sono disattivate di default:

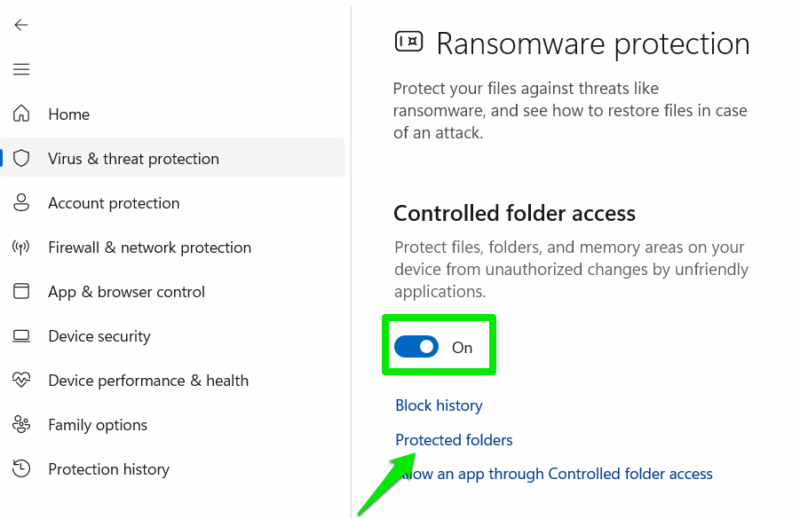

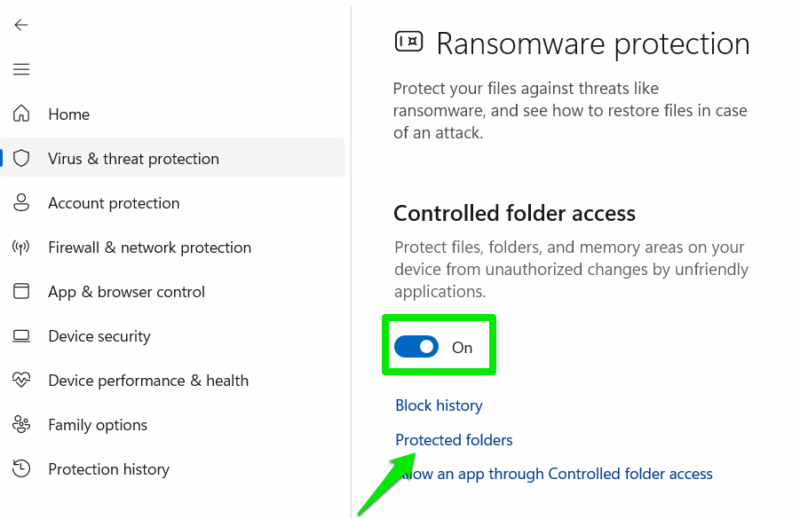

- Controllo Accesso Cartelle (Controlled Folder Access): protegge cartelle sensibili dalle modifiche non autorizzate, utile contro il ransomware anche se gli scudi Defender sono disattivati. Percorso tipico: Sicurezza da virus e minacce → Gestisci impostazioni → Gestisci Accesso controllato alle cartelle → attiva l’interruttore Accesso controllato alle cartelle. Aggiungi cartelle critiche come Documenti, Desktop e cartelle condivise di rete.

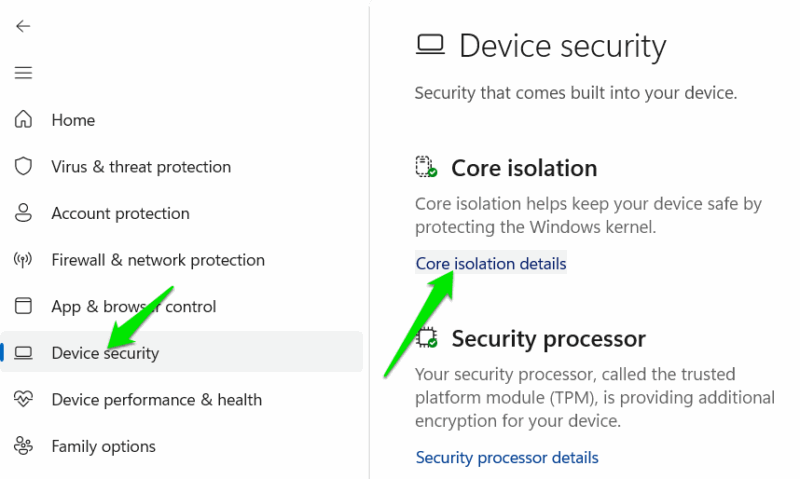

- Isolamento core (Core Isolation): abilita l’isolamento della memoria e altre protezioni che ostacolano l’installazione e l’esecuzione di driver vulnerabili. Percorso: Sicurezza del dispositivo → Dettagli Isolamento core. Abilita tutte le opzioni disponibili; la voce Integrità della memoria può richiedere la rimozione o l’aggiornamento di driver incompatibili.

Note operative:

- L’attivazione di Integrità della memoria può impedire temporaneamente l’avvio di driver non aggiornati: utilizzare la lista di compatibilità driver del fornitore o rimuovere il driver non certificato.

- Riavviare il sistema dopo aver cambiato queste impostazioni.

2) Rimuovere utility kernel non necessarie

Molte utility (es. Throttlestop, alcuni tool di controllo ventole, RWEverything) installano rwdrv.sys o driver analoghi. Se non necessari, disinstalla l’applicazione per rimuovere il driver.

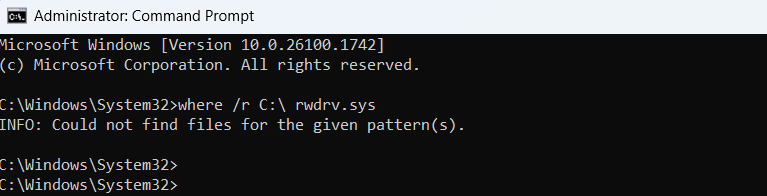

Verificare la presenza di rwdrv.sys:

Esempio con Prompt dei comandi (esegui come amministratore):

where /r C:\ rwdrv.sysEsempio con PowerShell (esegui come amministratore):

Get-WmiObject Win32_SystemDriver | Where-Object { $_.Name -match 'rwdrv' -or $_.PathName -match 'rwdrv' }Se trovi rwdrv.sys, individua l’app che lo ha installato e disinstallala correttamente tramite Pannello di controllo o Impostazioni → App.

Se non riesci a rimuovere il driver, metti il sistema in modalità provvisoria per la disinstallazione o usa strumenti di gestione driver (es. pnputil) con cautela.

3) Usare un account standard per l’uso quotidiano

Non usare l’account amministratore per attività quotidiane. L’attacco BYOVD richiede privilegi elevati per caricare driver; un account standard limita questa possibilità.

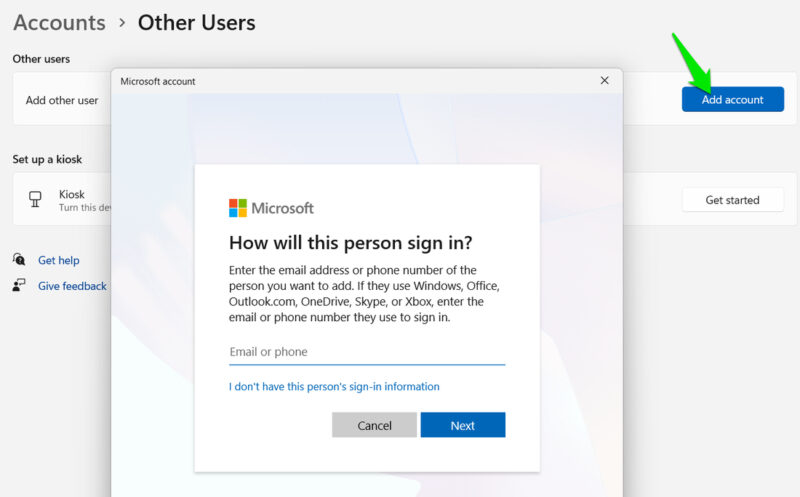

Creare un account standard: Impostazioni → Account → Famiglia e altri utenti → Aggiungi account → Impostare come Standard.

Suggerimento operativo: mantieni un account amministratore separato per aggiornamenti e installazioni, ma fai accesso quotidianamente con l’account standard.

4) Considerare un antivirus di terze parti

L’attacco noto punta a disabilitare Microsoft Defender usando chiavi di Registro specifiche e driver malevoli. Molti antivirus di terze parti gestiscono gli interruttori di protezione in modo diverso e non sono vulnerabili alle stesse istruzioni di disattivazione. Valuta soluzioni con protezione in tempo reale affidabile e controllo dei comportamenti (behavioral analysis). Esempi gratuiti diffusi includono Avast e AVG, ma scegli in base alla politica di sicurezza della tua organizzazione.

5) Hardening aggiuntivo per amministratori IT

- Applicare policy di gruppo (GPO) per limitare l’installazione di driver non firmati e definire WHQL-only driver policy.

- Abilitare Device Guard/Windows Defender Application Control (WDAC) per limitare l’esecuzione di codice non autorizzato.

- Monitorare agenti EDR/siem per attività sospette: caricamenti di driver, modifiche chiave del Registro relative a Microsoft Defender, processi che eseguono comandi di gestione di driver.

- Eseguire regolari inventari driver e vulnerability assessment per identificare driver obsoleti o con CVE note.

Playbook operativo per incidente BYOVD (passi rapidi)

- Isolare la macchina dalla rete (evita la propagazione e il controllo remoto).

- Non spegnere immediatamente; acquisire volatili (memoria) se possibile per analisi forense.

- Identificare driver caricati: usare msinfo32, driverquery, PowerShell.

- Controllare modifiche recenti al Registro di sistema (chiavi correlate a Microsoft Defender).

- Rimuovere driver sospetti in ambiente controllato o ripristinare da immagine nota pulita.

- Scansionare backup e convalida integrità prima del ripristino.

- Cambiare credenziali di account con privilegi e valutare l’utilizzo di MFA.

- Comunicare/coinvolgere il team di risposta agli incidenti e, se richiesto, le autorità competenti.

Indicatori di compromissione (IoC) e cosa cercare

- Presenza di driver con nomi sospetti (es. hlpdrv.sys) o driver noti vulnerabili come rwdrv.sys.

- Modifiche alle chiavi del Registro che disattivano Microsoft Defender o impostazioni di servizio di Windows Update/Protezione.

- Processi inusuali che interagiscono con servizi di sistema o caricano driver.

- Eventi di rete che mostrano comunicazione verso server di comando e controllo dopo la disattivazione delle protezioni.

Esempi di comandi utili

- Elencare driver caricati:

driverquery /v- Mostrare servizi driver specifici via PowerShell:

Get-CimInstance -ClassName Win32_SystemDriver | Where-Object { $_.PathName -match 'rwdrv' }- Verificare stato di Windows Defender:

Get-MpComputerStatus | Select AMServiceEnabled, AntivirusEnabled, RealTimeProtectionEnabledChecklist per ruoli

Amministratore IT:

- Applicare WDAC/Device Guard

- Inventariare driver e aggiornamenti

- Configurare GPO per driver signing

- Integrare monitoraggio EDR e allarmi per caricamenti driver

Utente finale / Responsabile d’ufficio:

- Non installare utility kernel non certificate

- Usare account standard per attività quotidiane

- Segnalare comportamenti anomali al supporto IT

Team di sicurezza/IR:

- Conservare prove (dump memoria, log)

- Seguire playbook operativo

- Aggiornare IoC e bloccare indicatori a livello di firewall/EDR

Contromisure alternative e modelli mentali

- Modello di difesa in profondità: non dipendere da una singola protezione (es. Defender). Combinare controllo destra/sinistra (policy, isolamento, backup, EDR).

- Heuristics: qualsiasi driver firmato ma non comune nelle tue macchine merita verifica. Se lo si trova su poche macchine, consideralo sospetto.

Casi in cui le misure potrebbero non bastare

- Ambienti con driver legacy obbligatori che non possono essere aggiornati: qui l’attaccante potrebbe avere ancora una via di accesso. Valutare compensazioni come segmentazione di rete e monitoraggio più aggressivo.

- Macchine offline non aggiornate con privilegi amministrativi condivisi: rischio elevato.

Riepilogo finale

- BYOVD sfrutta driver legittimi vulnerabili per ottenere privilegi kernel e disabilitare protezioni. Proteggiti abilitando le funzioni di sicurezza di Windows (Accesso controllato alle cartelle, Isolamento core), rimuovendo utility che installano rwdrv.sys, usando account standard e valutando antivirus di terze parti. Per gli amministratori: applica policy restrittive sui driver, monitora i caricamenti di driver e prepara un playbook di risposta agli incidenti.

Note finali

- Restare aggiornati su advisory dei vendor (Microsoft, produttori driver) e su report dei ricercatori di sicurezza.

- Backup verificati, segmentazione e controllo degli accessi riducono fortemente l’impatto di un attacco riuscito.

Domande frequenti

Che cos’è rwdrv.sys?

Un driver spesso installato da utility di ottimizzazione o controllo hardware; può essere legittimo ma vulnerabile.

Cosa succede se trovo rwdrv.sys sul mio PC?

Individua quale applicazione lo ha installato e valuta la rimozione o l’aggiornamento del software; abilita Integrità della memoria quando possibile.

Posso ripristinare le impostazioni di Defender dopo un attacco?

Sì, ma prima assicurati che il driver malevolo sia rimosso e che il sistema sia pulito. Segui il playbook di risposta agli incidenti.