Come proteggerti dal clickjacking che sfrutta l'autocompilazione dei password manager

I password manager dovrebbero proteggere credenziali e dati sensibili, ma alcune tecniche basate sul DOM possono manipolarli per rivelare informazioni agli attaccanti. Una variante recente di clickjacking sfrutta l’autocompilazione dei manager per inserire dati in form falsi. Qui spieghiamo come funziona l’attacco, perché si verifica e quali azioni pratiche puoi intraprendere per proteggerti.

Come funziona l’attacco

Sintesi tecnica in sequenza:

- Un utente visita una pagina controllata dall’attaccante che mostra un elemento apparentemente innocuo e cliccabile (banner cookie, pulsante “chiudi”, ecc.).

- La pagina maligna inserisce silenziosamente un form invisibile sovrapposto esattamente all’area cliccata sfruttando la visibilità del DOM (ad esempio impostando

opacity:0o cambiando lo stacking context). - Quando l’utente clicca, molte estensioni di password manager attivano l’autocompilazione sui campi in focus; i valori vengono quindi inseriti nel form invisibile e l’attaccante li legge o li trasmette.

Il contenuto che può essere esfiltrato non è limitato alle password: TOTP/2FA (se l’estensione gestisce i codici), dati di carte di credito e altri campi sensibili possono essere raccolti.

Perché i password manager sono vulnerabili

Il problema fondamentale non è (solo) il codice dell’estensione, ma il modo in cui i browser rendono le pagine: un elemento invisibile può comunque ricevere il focus e attivare l’autocompilazione. Alcuni vendor hanno introdotto conferme manuali per l’autocompilazione, ma queste sono spesso rimedi parziali: fintanto che un’estensione può osservare e intervenire sui campi di una pagina, rimane spazio per abuso.

Citazione riassuntiva della posizione tecnica (non attribuita): il problema deriva dal rendering dei browser, perciò non esiste una correzione completa che solo le estensioni possano garantire.

Important: aggiornare il password manager è il primo passo, ma non sempre sufficiente.

Misure immediate per utenti

Le azioni seguenti riducono significativamente il rischio di furto via clickjacking.

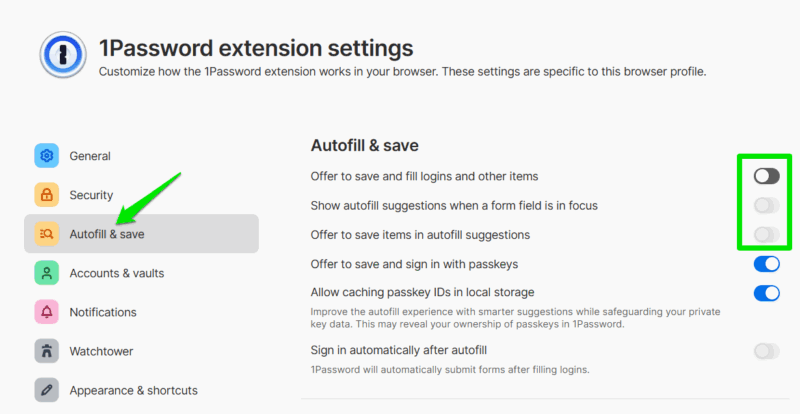

Disattiva l’autocompilazione nell’estensione del password manager

L’autocompilazione è la principale funzione sfruttata dall’attacco. Disattivandola, il manager non inietterà automaticamente i dati quando un campo riceve il focus; dovrai usare un pulsante esplicito per incollare o copiare i valori.

Passaggi generici:

- Apri le impostazioni dell’estensione del password manager.

- Cerca la sezione Autocompletamento e salvataggio (o simile).

- Disattiva l’opzione che permette l’autocompilazione al focus.

Nota: alcune estensioni offrono ancora un pulsante “Riempimento” sulla barra degli strumenti: preferiscilo all’autocompilazione automatica.

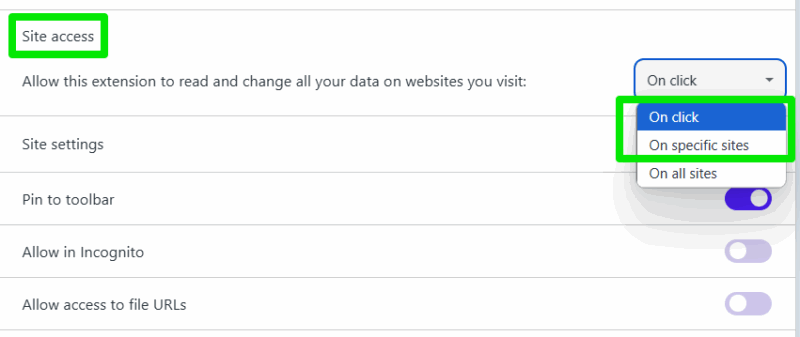

Imposta le estensioni su “Al clic” o “Solo su siti specifici”

Limitare l’ambito di attivazione dell’estensione impedisce che si attivi su pagine non fidate.

- Apri la pagina Estensioni del browser.

- Accedi ai dettagli dell’estensione del password manager.

- Nella sezione Accesso sito, cambia Su tutti i siti con Al clic o Solo su siti specifici.

Con Al clic l’estensione funziona solo quando premi l’icona della toolbar. Con Solo su siti specifici puoi elencare domini affidabili.

Preferisci l’app desktop/mobile all’estensione

Le app native spesso richiedono che l’utente copi/incolli manualmente le credenziali o usi comandi OS specifici, riducendo la superficie d’attacco delle estensioni del browser. Se usi l’app:

- Cerca l’icona di copia accanto a login o password.

- Evita gli strumenti che sincronizzano l’autenticazione verso il browser senza conferma esplicita.

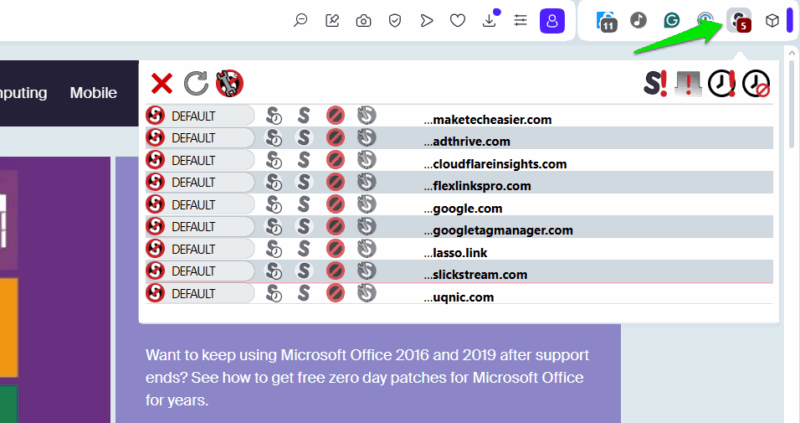

Usa un blocco-script (script blocker)

Molti attacchi dipendono da script in pagina per manipolare il DOM. Bloccare script di terze parti limita queste possibilità.

Raccomandazioni:

- Installa un’estensione come NoScript o equivalente.

- Per impostazione predefinita, blocca JavaScript sui domini non fidati e abilita manualmente solo i sorgenti necessari.

- Considera regole più permissive per i siti che usi spesso dopo averli verificati.

Important: bloccare tutti gli script può rompere funzionalità di siti legittimi. Bilancia sicurezza e usabilità con regole mirate.

Proteggi gli account: 2FA, passkey e sicurezza fisica

La difesa migliore contro il furto di credenziali è una protezione secondaria che non sia facilmente esfiltrabile via DOM.

- Evita SMS come unico metodo 2FA: è suscettibile a SIM swap.

- Preferisci TOTP con l’app autenticatore su un dispositivo separato.

- Le passkey o le chiavi di sicurezza hardware (FIDO2/WebAuthn) offrono protezione superiore.

Applicazione pratica: attiva l’autenticazione a due fattori per i servizi critici (email, banking, social media) e registra metodi di recupero sicuri.

Quando le mitigazioni possono fallire (controesempi)

- Pagine con script inline che cambiano il DOM dopo il caricamento possono aggirare filtri semplici.

- Estensioni che reintroducono funzioni di autocompilazione tramite algoritmi di riconoscimento interno possono comunque riattivare il comportamento.

- Siti che usano frame o iframe con politiche CORS permissive possono rendere più difficile l’applicazione di regole “Solo su siti specifici”.

Alternative e approcci complementari

- Riduci la dipendenza dall’autologin: usa password manager solo come archivio e copia manuale quando necessario.

- Usa container di navigazione (profili del browser separati) per isolare login sensibili.

- Valuta browser che implementano controlli multi-processo più rigidi per le estensioni (alcuni browser sperimentali limitano l’accesso DOM delle estensioni).

Checklist per utenti (azione rapida)

- Aggiorna il password manager all’ultima versione.

- Disattiva autocompilazione al focus nell’estensione.

- [ ] Imposta l’estensione su Al clic o Solo su siti specifici.

- Installa un blocco-script e applica una policy predefinita di blocco sui domini non fidati.

- Abilita 2FA forte (TOTP su dispositivo separato o passkey).

- Evita di usare password manager per memorizzare codici temporanei se non necessario.

Checklist per team IT e amministratori

- Verifica le impostazioni raccomandate per il password manager aziendale e distribuisci configurazioni che minimizzino l’autocompilazione automatica.

- Educa gli utenti alla procedura di copia/incolla manuale per credenziali sensibili.

- Monitora i report di sicurezza dei vendor: alcune patch richiedono aggiornamenti del browser o dei componenti.

- Valuta soluzioni di gestione delle estensioni per forzare regole “Solo su siti specifici” mediante policy aziendali del browser.

Playbook di risposta a un sospetto furto via clickjacking

- Isolare l’account compromesso: reimposta la password da un dispositivo sicuro (non dal browser sospetto).

- Disabilita sessioni attive e revoca token/con sessioni dall’interfaccia del servizio.

- Abilita o rigenera metodi 2FA (cambia seed TOTP o registra nuova passkey).

- Analizza i log di accesso per identificare IP/indicatori di compromissione.

- Comunica l’incidente al SOC o al team sicurezza; se necessario, coinvolgi i fornitori del password manager.

Matrice rischio × mitigazioni (qualitativa)

- Rischio: Autocompilazione furtiva via clickjacking — Impatto: Alto — Probabilità: Media — Mitigazione: Disabilita autocompilazione, imposta Al clic, usa blocco-script.

- Rischio: Script di terze parti manipolano il DOM — Impatto: Medio — Probabilità: Alta su siti non affidabili — Mitigazione: Blocca script, usa policy di contenuto.

- Rischio: Uso di SMS per 2FA — Impatto: Alto — Probabilità: Media — Mitigazione: Passkey/hardware token o TOTP su dispositivo separato.

Mini-metodologia per valutare la tua esposizione

- Inventario: elenca le estensioni di password manager e le loro versioni su tutti i dispositivi.

- Test rapido: visita una pagina di prova controllata (in ambiente di test) e verifica se l’estensione autocompila campi invisibili.

- Configurazione: applica le impostazioni raccomandate (autocompilazione off, Al clic).

- Verifica: ripeti il test e registra eventuali discrepanze.

Esempio di test case/criteri di verifica

- Caso: campo password nascosto riceve focus. Criterio: il password manager non deve inserire automaticamente dati senza conferma esplicita.

- Caso: estensione impostata su Al clic. Criterio: l’estensione si attiva solo dopo click sull’icona toolbar.

Flusso decisionale (Mermaid)

flowchart TD

A[Pagina visitata] --> B{Form visibile o invisibile?}

B -->|Visibile| C[Comportamento normale: attenzione all'attività]

B -->|Invisibile| D{Estensione autocompila automaticamente?}

D -->|Sì| E[Alto rischio — disattiva autocompilazione e reimposta credenziali]

D -->|No| F[Basso rischio — mantieni best practice]

E --> G[Abilita 2FA forte e controlla log]

F --> G1-Line glossario

- Clickjacking: tecnica che induce un utente a cliccare elementi nascosti.

- DOM: Document Object Model, struttura che rappresenta la pagina web.

- Autocompilazione: funzione del password manager che inserisce automaticamente credenziali.

- TOTP: Time-based One-Time Password, codice temporaneo per 2FA.

- Passkey: credenziale basata su standard FIDO per autenticazione senza password.

Note sulla privacy e GDPR (se i dati personali sono coinvolti)

Se gestisci dati di utenti nell’UE e sei responsabile del trattamento, valuta l’impatto della vulnerabilità sui dati personali: documenta le misure adottate, informa le parti interessate e valuta se sia richiesto notificare un Data Breach alle autorità competenti in base alla gravità dell’esposizione.

Important: non inventare numeri o percentuali di compromissione nei report ufficiali; usa log e evidenze tecniche per valutare l’incidente.

Configurazioni consigliate per i principali scenari d’uso

- Uso personale su desktop: disattiva autocompilazione, usa app desktop per accessi critici, attiva blocco-script su domini sconosciuti.

- Uso aziendale: imposta policy centralizzate per le estensioni del browser, distribuisci guide per gli utenti e monitora la compliance.

- Uso mobile: preferisci l’app nativa, mantieni il dispositivo aggiornato e usa biometria insieme a passkey quando possibile.

Quando segnalare al vendor

Segnala immediatamente al fornitore del password manager se osservi:

- Comportamento di autocompilazione non documentato.

- Form invisibili che ricevono dati dal manager durante test controllati.

- Messaggi o richieste di conferma mancanti per riempimenti sensibili.

I vendor possono rilasciare patch, ma potrebbero anche consigliare mitigazioni temporanee o aggiornamenti browser.

Riepilogo finale

- Il clickjacking basato sul DOM è una minaccia concreta per chi si affida all’autocompilazione dei password manager.

- Le mitigazioni più efficaci per gli utenti sono: disattivare l’autocompilazione, limitare l’accesso delle estensioni, preferire app native e usare un blocco-script.

- Per proteggere gli account, adotta 2FA forte (TOTP su dispositivo separato, passkey o chiavi hardware).

Note finali: investire qualche minuto per cambiare le impostazioni dell’estensione e aggiungere un blocco-script può prevenire esfiltrazioni di credenziali che altrimenti passerebbero inosservate.