Proteggersi dal ransomware Ronggolawe

Negli ultimi anni il ransomware è passato da rischio raro a minaccia costante. Dopo crisi come Petya e WannaCry, le organizzazioni hanno capito il danno potenziale. Ronggolawe non è così diffuso come quei due, ma resta un rischio serio per aziende e siti web.

Cos’è Ronggolawe e come funziona

Ronggolawe (spesso indicato come Ronggolawe.A quando si parla di una variante) è un tipo di ransomware emerso circa un anno fa. Il suo codice è stato pubblicato in origine su GitHub da una fonte che si presentava come una società di sicurezza a Jakarta, Indonesia. Il codice aperto lo rende facilmente reperibile e adattabile. Questo lo ha reso uno strumento utile anche per chi ha scopi malevoli.

Funzionamento essenziale:

- Punta ai file ospitati su server web. Cerca vulnerabilità o config errate.

- Una volta ottenuto l’accesso, cifra i file e rende inaccessibili i dati.

- Modifica il file .htaccess e ri-configura il servizio web per facilitare la diffusione e il controllo.

- Crea un’interfaccia web per l’attaccante che permette di cifrare o decifrare file a comando.

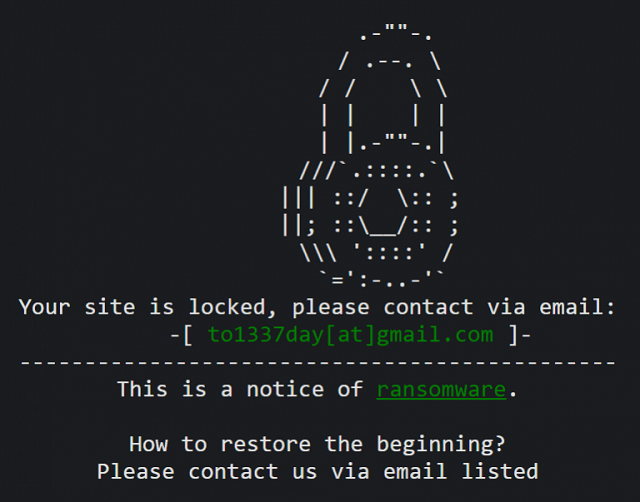

Quando appare una pagina di richiesta riscatto, l’attacco è già avvenuto. Anche pagando il riscatto non c’è garanzia di recuperare i dati.

Come si diffonde

- Plugin di terze parti vulnerabili su piattaforme come WordPress, Magento o Blogger.

- Email di phishing con allegati o link malevoli.

- Accessi non protetti o configurazioni errate del server.

Principi base di difesa

“Meglio prevenire che curare” vale sempre per il ransomware. Ecco le misure fondamentali, ordinate per priorità pratica:

- Backup regolari e testati. Conserva copie fuori sede e verifica il ripristino.

- Aggiorna regolarmente CMS, plugin e librerie.

- Evita plugin non ufficiali o non mantenuti.

- Usa software antimalware aggiornato su macchine amministrative.

- Mantieni il firewall attivo.

- Segmenta i sistemi: il server web non deve avere accesso diretto a backup sensibili.

- Educazione degli utenti: non aprire allegati sospetti e non cliccare link non verificati.

Esempio: abilitare la protezione basata su cloud in Windows

- Apri Sicurezza di Windows.

- Seleziona Protezione da virus e minacce.

- Vai su Impostazioni di Protezione da virus e minacce.

- Abilita Protezione basata su cloud.

Importante: queste impostazioni proteggono i computer di amministrazione e sviluppo. I server Web ricadono spesso in workflow separati e richiedono protezioni specifiche lato server.

Checklist rapida per i ruoli (ruolo: azione)

- Amministratore di sistema: backup automatici e verifiche di integrità giornaliere.

- Sviluppatore/DevOps: scansione dei plugin, CI che verifica dipendenze e policy di deploy.

- Responsabile sicurezza: monitoraggio dei log e rilevamento anomalie (IDS/IPS).

- Utente finale: non aprire email sospette; segnalare anomalie.

Playbook di risposta all’incidente (SOP essenziale)

- Isolare la macchina o il server compromesso dalla rete.

- Attivare il team di risposta e notificare le parti interessate.

- Eseguire snapshot immutabili e conservare log per analisi forense.

- Verificare backup e valutare il ripristino su ambiente pulito.

- Rimuovere il vettore di attacco (plugin vulnerabile, credenziali compromesse).

- Ripristinare i servizi da backup verificato.

- Monitorare post-restore e aumentare il livello di difesa.

- Documentare l’incidente e aggiornare le procedure.

Nota: pagare il riscatto è una decisione aziendale che non garantisce il recupero dei dati e può incentivare ulteriori attacchi.

Quando le difese possono fallire (controesempi)

- Backup inutilizzabili perché cifrati o mai testati.

- Plugin apparentemente “sicuro” ma non aggiornato da anni.

- Credenziali compromesse tramite attacco laterale a servizi di terze parti.

Approcci alternativi

- WAF (Web Application Firewall) con regole personalizzate per bloccare modifiche sospette a .htaccess .

- Esecuzione di server web in container immutabili e deployment immutabile per ridurre la superficie di attacco.

- Soluzioni di «deny by default» sui permessi dei file web.

Modello mentale rapido

- Assume che la vulnerabilità sia ovunque. Riduci i privilegi. Isola i servizi critici. Mantieni copie offline dei dati.

Matrice dei rischi e mitigazioni

| Rischio | Probabilità | Impatto | Mitigazione principale |

|---|---|---|---|

| Plugin vulnerabile | Alta | Alto | Scansione e aggiornamento automatico, rimozione plugin non necessari |

| Backup non funzionante | Media | Alto | Test di ripristino regolari, backup offline |

| Phishing (utente) | Alta | Medio | Formazione, filtro email avanzato |

| Configurazione server errata | Media | Alto | Harden del server, revisione periodica |

Test di accettazione per la resilienza

- Ripristino completo da backup entro RTO definito.

- Nessun file cifrato su ambienti di produzione dopo test di intrusione.

- Blocco automatico di upload sospetti tramite WAF.

Privacy e conformità (GDPR)

Se l’attacco coinvolge dati personali, attiva il processo di notifica dati personali previsto dal GDPR. Valuta l’impatto sui diritti degli interessati e prepara comunicazioni trasparenti. Conserva prove per eventuali audit.

Glossario (una riga)

- Ransomware: malware che cifra file e chiede riscatto per la decifratura.

- .htaccess: file di configurazione utilizzato da server web Apache per regole di accesso e riscrittura.

- Backup: copia dei dati per ripristino in caso di perdita.

- Cifrare: trasformare dati leggibili in formato illeggibile senza chiave.

Consigli operativi finali

- Non fidarti di plugin non ufficiali.

- Automatizza backup e test di ripristino.

- Mantieni separati gli ambienti di produzione e sviluppo.

Nota importante: la prevenzione è più economica della reazione. Preparare un piano e fare esercitazioni riduce tempi di inattività e perdita di dati.

Versione breve per annuncio (100–200 parole)

Ronggolawe è un ransomware che prende di mira file su server web, spesso sfruttando plugin vulnerabili o email di phishing. Il suo codice open source lo rende facilmente adattabile e pericoloso. La difesa efficace include backup regolari e testati, aggiornamenti costanti del CMS e dei plugin, segmentazione dei sistemi e un piano di risposta agli incidenti. In caso di compromissione, isolare immediatamente i sistemi, preservare la prova digitale e ripristinare i servizi da backup sicuro. Evitare plugin non ufficiali e formare gli utenti su phishing riduce significativamente il rischio. Preparare e provare procedure di recupero resta la misura più importante per minimizzare danni e tempi di inattività.

Storie correlate che potresti leggere

- KB4012598 patcha Windows XP/Windows 8 contro WannaCry

- Differenze tra WannaCry e Petya

- Come prevenire attacchi ransomware con CyberGhost Immunizer

- Strumenti gratuiti per prevenire futuri attacchi ransomware

- Perché Wannacry e Petya hanno spinto gli utenti ad aggiornare a Windows 10