Come prevenire e prepararsi al ransomware

Nel 2013 il ransomware è entrato nel panorama mainstream delle minacce informatiche. Dopo una flessione, è tornato con vigore e oggi è una delle principali preoccupazioni per aziende e utenti domestici. Non si tratta di un fenomeno nuovo, ma le tecniche e la diffusione evolvono rapidamente. Questo articolo spiega come prepararsi, ridurre il rischio e cosa fare se si viene colpiti.

Che cos’è il ransomware

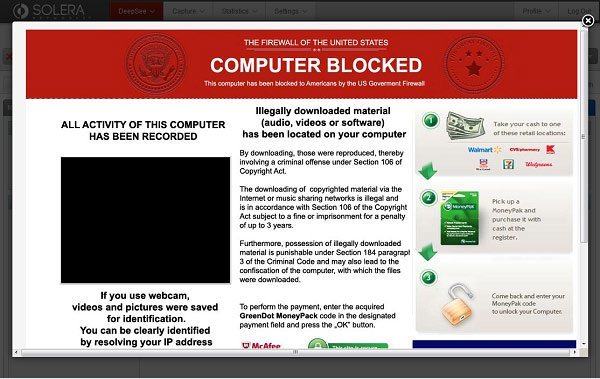

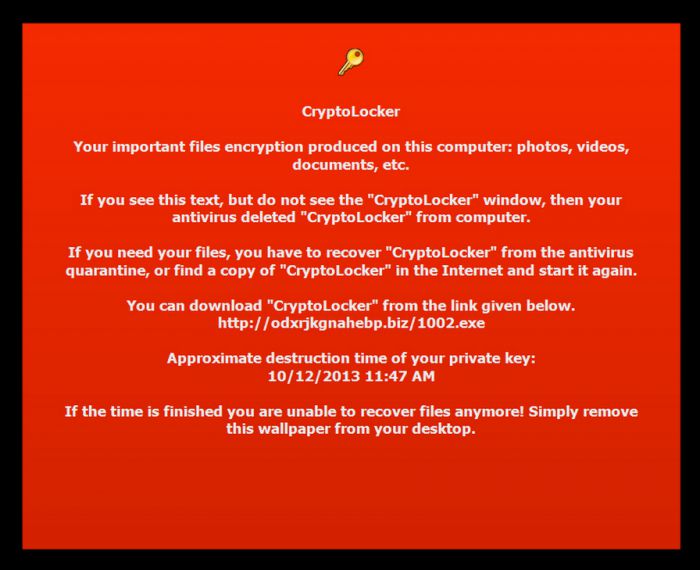

Il ransomware è un tipo di software dannoso che prende in ostaggio il sistema o i dati di una vittima. Tipicamente cifra i file o blocca l’accesso al computer e poi richiede un pagamento (riscatto) per ripristinarne l’accesso. A volte il software mostra istruzioni su come pagare, incluse indicazioni verso forum o portali per i pagamenti.

Definizione rapida: malware che limita o impedisce l’accesso ai dati chiedendo un riscatto.

Conseguenze comuni:

- Impossibilità di accedere ai file di lavoro o personali.

- Interruzione dei servizi aziendali.

- Possibile perdita permanente dei dati se non esistono backup.

Alcune varianti storiche, come CryptoLocker, talvolta sbloccavano i file dopo il pagamento. Però non esiste garanzia che, pagando, si ottenga l’accesso ai dati: i criminali possono non mantenere la promessa. Perciò l’unica strategia affidabile è la prevenzione e la preparazione.

Come si diffonde

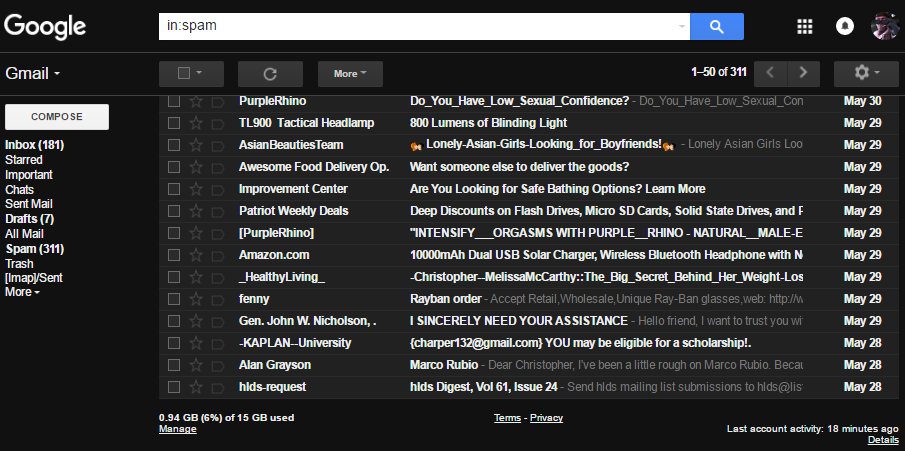

Per infettare un computer, il ransomware deve essere eseguito. Questo avviene quando la vittima apre un file, un link o avvia un programma manipolato. Gli aggressori fanno leva sull’inganno. Il vettore più comune è l’email di phishing, ma possono usare anche siti compromessi, plugin vulnerabili o dispositivi rimovibili (USB).

Nel maggio 2017 il worm noto come WannaCry ha infettato oltre 230.000 sistemi in circa 150 paesi sfruttando phishing e la vulnerabilità di servizi SMB non aggiornati.

Tecniche comuni di diffusione:

- Email di phishing con allegati malevoli o link.

- Download da siti di pirateria o repository non affidabili.

- Exploit su servizi non aggiornati (server, SMB, RDP).

- Kit di exploit nascosti in pubblicità malevole (malvertising).

Metodi di prevenzione prioritari

Questi sono i controlli primari che ogni utente e organizzazione dovrebbe implementare.

Evitare email e link sospetti

- Non aprire allegati o link da mittenti sconosciuti.

- Verificare sempre l’indirizzo del mittente e controllare incongruenze nella grafia.

- Non eseguire macro contenute in documenti scaricati se non strettamente necessari.

Usare adblocker e protezioni del browser

- Estensioni come uBlock Origin possono ridurre il rischio di malvertising.

- Evitare plugin obsoleti e disabilitare JavaScript per siti non affidabili.

Ridurre o rimuovere plugin insicuri

- Flash e Java presentano spesso vulnerabilità. Disinstallali se non necessari.

- Se indispensabili, mantienili sempre aggiornati.

Tenere il sistema operativo e il software aggiornati

- Applica patch di sicurezza appena disponibili.

- Usa sistemi operativi supportati e non posticipare gli aggiornamenti critici.

Limitare privilegi e superficie di attacco

- Lavora come utente non amministratore per attività quotidiane.

- Disabilita servizi di rete non usati (SMB, RDP) o limitane l’accesso tramite firewall.

Soluzioni antivirus e EDR

- Usa software antivirus aggiornato e, nelle aziende, soluzioni EDR per rilevare comportamenti sospetti.

Preparazione: backup e resilienza

I backup sono la linea di difesa più efficace contro il ransomware. Se i dati sono ripristinabili in modo rapido e pulito, il ricatto perde valore.

Linee guida per backup sicuri:

- Regola del 3-2-1: tre copie dei dati, su almeno due tipi di supporto, una copia offsite o offline.

- Conserva almeno una copia offline o versionata (snapshot) per evitare che venga cifrata insieme alle copie online.

- Testa i ripristini regolarmente: un backup non verificato potrebbe rivelarsi inutilizzabile.

- Automatizza i backup e conserva log e checksum per verificare l’integrità.

Mini-metodologia di backup (playbook rapido):

- Identifica i dati critici (elenco di cartelle e server).

- Pianifica frequenze: lavori critici = backup giornaliero; documenti utente = backup giornaliero o settimanale; archivi = backup settimanale.

- Implementa versioning e conservazione minima di 30 giorni per rilevare cifrature tardive.

- Esegui test di ripristino trimestrali.

Cosa fare se si viene infettati: runbook di risposta

Importante: non spegnere o scollegare dispositivi prima di avere un piano, ma agire rapidamente per contenere la diffusione.

Passi raccomandati:

- Isolare il dispositivo

- Disconnettilo dalla rete (Wi‑Fi ed Ethernet) per ridurre lateral movement.

- Avvisare il team di sicurezza o il fornitore IT

- Fornisci timestamp, sintomi e eventuali file di log.

- Identificare l’estensione

- Valuta se l’infezione è locale o ha raggiunto server e condivisioni di rete.

- Non pagare come prima azione

- Il pagamento non garantisce il recupero e finanzia attività criminali. Valuta con consulenti esperti.

- Ripristinare da backup sicuri

- Preferisci backup offline/immagini e verifica l’integrità prima del ripristino.

- Pulizia e hardening

- Reinstallare sistemi compromessi, cambiare credenziali e applicare patch.

- Post-mortem

- Analizza l’incidente per correggere le lacune e aggiornare policy e formazione.

Criteri per considerare il ripristino completo:

- File critici verificati e integri.

- Nessuna attività sospetta sui log da almeno 72 ore.

- Patch e misure di hardening applicate.

Contromisure tecniche avanzate

- Segmentazione di rete: separa workstation, server e infrastruttura critica.

- MFA (autenticazione a più fattori): riduce il rischio di accessi tramite credenziali compromesse.

- Monitoraggio dei comportamenti: regole per rilevare cifratura massiva di file e accessi anomali.

- Restrizioni di esecuzione: Application Whitelisting limita l’esecuzione a software approvato.

- Gestione centralizzata delle patch e inventario degli asset.

Quando la prevenzione potrebbe fallire

- Utente con privilegi elevati apre un allegato compromesso.

- Backup non testati risultano corrotti.

- Patch ritardate su sistemi esposti.

In tali casi la prontezza operativa e i backup offline determinano la differenza tra un inconveniente gestibile e una perdita grave di dati.

Ruoli e checklist rapide

Utente finale:

- Non aprire allegati sospetti.

- Aggiorna il sistema e il browser.

- Mantieni copie locali dei file importanti e sincronizzale solo con servizi affidabili.

Amministratore di sistema:

- Automatizza patch e backup.

- Abilita logging e retention.

- Implementa segmentazione e Application Whitelisting.

Responsabile della sicurezza:

- Pianifica test di ripristino.

- Esegue esercitazioni tabletop sull’incidente.

- Tiene aggiornate le procedure di risposta.

Privacy e conformità

Il ransomware può esporre dati personali sensibili. In ambito GDPR, una violazione che comporti esposizione o alterazione di dati personali deve essere valutata e, se necessario, notificata all’autorità competente entro 72 ore. Documenta l’incidente e le azioni intraprese. Coinvolgi il DPO se previsto.

Strumenti e approcci alternativi

- Decryptor pubblici: per alcune famiglie di ransomware esistono strumenti di decrittazione. Verifica sempre con fonti affidabili (fornitori di sicurezza o CERT).

- Cyber insurance: può aiutare a coprire costi di risposta e recovery, ma non sostituisce le misure preventive.

- Servizi di threat intelligence: utili per comprendere indicatori di compromissione (IoC) e bloccarli.

Esempi pratici di test di accettazione per i backup

- Recupero file casuale: ripristinare 10 file scelti a caso e verificare integrità.

- Ripristino di emergenza: tempo necessario per ripristinare un server critico entro RTO definito.

- Verifica versioning: ripristinare una versione precedente per simulare cifratura tardiva.

Glossario in una riga

- Phishing: messaggio ingannevole che induce l’utente a compiere un’azione.

- RTO (Recovery Time Objective): tempo massimo tollerabile per il ripristino.

- RPO (Recovery Point Objective): quantità massima di dati che si può perdere.

- EDR: Endpoint Detection and Response, rilevamento comportamentale su endpoint.

Riepilogo

- Prevenire è meglio che curare: aggiornamenti, formazione e controllo degli accessi riducono molto il rischio.

- Backup testati e offline annullano il potere del riscatto.

- Avere un runbook di risposta e ruoli chiari accelera il contenimento e il recupero.

Note importanti:

- Non esiste una singola soluzione magica. La difesa efficace è stratificata.

- Se subisci un attacco, documenta tutto e valuta il coinvolgimento di esperti forensi.

Hai esperienza con il ransomware o conosci qualcuno che l’ha subìto? Raccontaci nei commenti.