Keylogger: cosa sono, come funzionano e come difendersi

Introduzione

Un keylogger è uno strumento che registra l’attività di un sistema informatico: digitazioni, clic e talvolta schermate. Esistono soluzioni legittime e soluzioni usate per scopi illeciti. Capire come funzionano, come identificarli e come difendersi è essenziale per utenti domestici, genitori e amministratori IT.

Cosa sono i keylogger

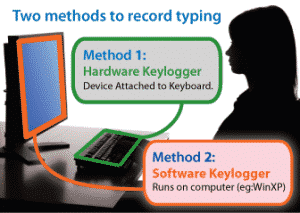

Un keylogger può essere un programma software o un piccolo dispositivo hardware collegato alla macchina. Registra eventi in tempo reale e li inoltra a chi lo controlla, oppure li conserva localmente per un recupero successivo.

Definizione rapida: programma o dispositivo che cattura sequenze di tasti, eventi del mouse e spesso screenshot.

Tipi di keylogger

- Software: applicazioni installate sul sistema operativo. Possono operare come servizi nascosti, driver o estensioni del browser.

- Hardware: mini dispositivi inseriti fra tastiera e computer o moduli nascosti all’interno del dispositivo. Funzionano indipendentemente dal sistema operativo.

Come funzionano i keylogger

- Installazione o connessione: un attaccante installa il software con un installer, phishing o sfruttando una vulnerabilità. Un hardware viene fisicamente collegato.

- Registrazione: il keylogger intercetta le chiamate di input del sistema e salva sequenze di tasti, clic e talvolta screenshot.

- Trasmissione o storage: i dati possono essere inviati via rete a un server remoto, inoltrati via email o salvati localmente su file che poi vengono raccolti.

- Azione dell’attaccante: con credenziali e altri dati raccolti, l’attaccante può accedere ad account online, servizi bancari, e-mail e social.

Importante: molti antivirus classificano i keylogger software come trojan o spyware, ma alcuni prodotti legittimi possono avere funzioni simili per monitoraggio autorizzato.

Usi legittimi e abusi

Usi legittimi:

- Monitoraggio aziendale su dispositivi aziendali per sicurezza e conformità.

- Controllo parentale per monitorare l’attività online dei minori.

- Analisi forense e raccolta di prove in ambienti controllati.

Abusi comuni:

- Furto di credenziali e dati bancari.

- Spionaggio di email e conversazioni private.

- Violazione della privacy per scopi estorsivi o di ricatto.

Come si diffondono e dove si scaricano

Esistono keylogger legittimi a pagamento e free distribuiti da venditori di software di monitoraggio. Gli abusi provengono da build malevole distribuite tramite:

- Email di phishing con allegati compressi (ZIP, RAR).

- Allegati in messaggi o link su social.

- Installazione fisica di dispositivi su computer incustoditi.

- Software pirata o crack che includono componenti malevoli.

Nota: comprimere un eseguibile in un file .zip non lo rende sicuro. Gli antivirus eseguono analisi su contenuti compressi.

Come rilevare un keylogger

Segni comuni:

- Prestazioni rallentate del sistema.

- Processi sospetti in Gestione attività o servizi non riconosciuti.

- Traffico di rete non spiegato verso domini sconosciuti.

- File con nomi strani o cartelle nascoste.

- Comportamento di accesso inusuale negli account online.

Controlli pratici:

- Aprire Gestione attività e cercare processi sconosciuti o con nomi ambigui.

- Usare strumenti antimalware aggiornati per scansione completa.

- Monitorare connessioni di rete attive con strumenti di rete.

- Verificare dispositivi fisici collegati alla porta USB o PS/2.

Come rimuovere un keylogger passo per passo

Mini-metodologia: isolamento, analisi, rimozione, verifica.

- Isolare il dispositivo: disconnettere dalla rete e sospendere attività online.

- Avviare in modalità provvisoria con rete disabilitata.

- Scansione completa con un antivirus aggiornato e uno scanner antimalware secondario.

- Rimuovere i file identificati e pulire le chiavi di avvio automatico.

- Cambiare tutte le password da un dispositivo sicuro (non compromesso).

- Verificare le attività di accesso sugli account critici e abilitare l’autenticazione a due fattori.

- Se è hardware, ispezionare fisicamente le connessioni della tastiera e rimuovere il dispositivo.

Se non si è sicuri, rivolgersi a un professionista di sicurezza o al reparto IT.

Prevenzione e hardening della sicurezza

Checklist di difesa:

- Tenere sistema operativo e software aggiornati.

- Usare antivirus e antimalware con firme aggiornate.

- Abilitare l’autenticazione a due fattori su account critici.

- Non aprire allegati compressi o eseguibili da fonti non fidate.

- Evitare l’uso di software pirata e scaricare solo da siti ufficiali.

- Usare password manager per evitare la digitazione manuale di password critiche.

- Considerare tastiere virtuali per operazioni bancarie sensibili, se il rischio è elevato.

- Implementare controllo fisico sugli accessi alle postazioni aziendali.

Sicurezza aggiuntiva per ambienti aziendali:

- Monitorare e bloccare traffico verso domini sospetti con firewall e proxy.

- Implementare whitelisting delle applicazioni su endpoint sensibili.

- Log centralizzati e analisi SIEM per individuare pattern anomali.

Importante: nessuna singola misura è perfetta. La difesa efficace combina più livelli.

Ruoli e checklist mirate

Utente domestico:

- Aggiornare antivirus e sistema.

- Non aprire allegati sospetti.

- Usare password manager e 2FA.

Genitore:

- Configurare controlli parentali ufficiali.

- Informare i figli sui rischi del download di app sconosciute.

- Controllare periodicamente i dispositivi e le connessioni USB.

Amministratore IT:

- Implementare politiche di patching centralizzate.

- Eseguire scansioni regolari degli endpoint.

- Monitorare i log e bloccare software non autorizzato.

Quando i keylogger falliscono o non sono efficaci

- Se la tastiera è sostituita da un input vocale o da un password manager che non invia i tasti.

- Se l’attività è cifrata end-to-end e l’attaccante non può intercettare le tastiere virtuali protette.

- Se il dispositivo è isolato fisicamente e non connette mai a reti esterne.

Queste condizioni riducono l’efficacia dei keylogger ma non eliminano altri vettori di compromissione.

Alternative al keylogging per monitoraggio legittimo

- Soluzioni EDR (Endpoint Detection and Response) per controllo e rilevamento in tempo reale.

- Software di controllo remoto con consenso esplicito e policy chiare.

- Proxy di rete e filtraggio URL per monitorare il traffico web.

- Sistemi DLP (Data Loss Prevention) per prevenire l’esfiltrazione di dati sensibili.

Risposta a un incidente con keylogger: playbook sintetico

- Contenimento: isolare macchina dalla rete.

- Analisi: identificare processo o dispositivo e raccogliere indicatori di compromissione.

- Epurazione: rimuovere malware o dispositivo hardware.

- Recupero: reinstallare sistema se necessario e cambiare credenziali.

- Lezione appresa: documentare la causa e migliorare le policy di sicurezza.

Casi d’uso pratici e limiti etici

Monitorare un dipendente senza consenso può essere illegale. Nei contesti aziendali con consenso e policy trasparenti, il monitoraggio può essere legittimo. Nei rapporti familiari, il dialogo e l’educazione sono spesso soluzioni migliori del monitoraggio segreto.

Glossario rapido

- Keylogger: strumento che registra input da tastiera e mouse.

- EDR: endpoint detection and response.

- 2FA: autenticazione a due fattori.

Note finali e raccomandazioni

- Mantieni antivirus aggiornato e imparare a riconoscere i segnali di compromissione.

- Non usare software non verificato e evita allegati compressi da mittenti sconosciuti.

- In caso di dubbio, isolare il dispositivo e chiedere supporto specialistico.

Sommario

- I keylogger possono essere software o hardware e sono usati sia per scopi legittimi sia per crimini.

- La difesa si basa su aggiornamenti, antivirus, 2FA e pratiche di comportamento digitale sicuro.

- Se scopri un keylogger, isola il dispositivo, effettua scansione e cambia le password da un dispositivo sicuro.

Importante: la privacy è un diritto. L’uso non autorizzato di strumenti di sorveglianza può avere conseguenze legali.