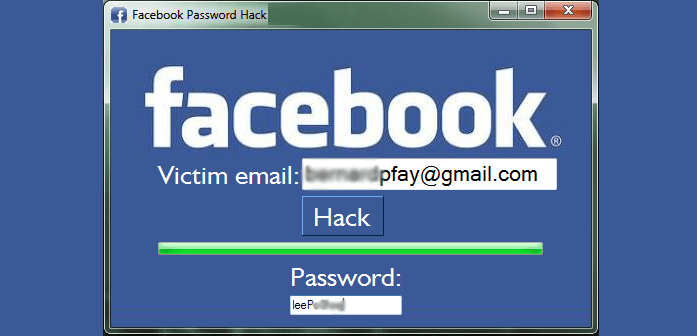

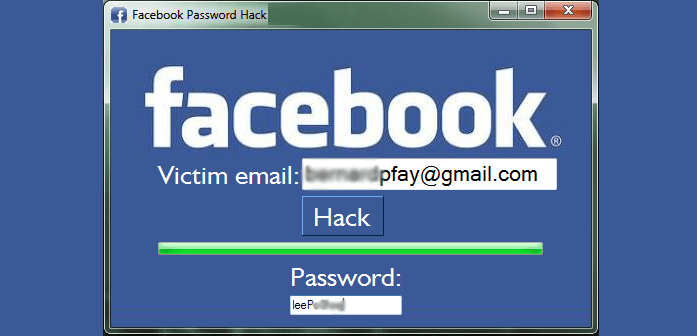

Attenzione a Remtasu: falso strumento per hackerare Facebook

Alt immagine: Schermata pubblicitaria o avviso relativo allo strumento Remtasu, usato per illustrare il falso tool

Che cos’è Remtasu

Remtasu è un trojan per Windows che si presenta come un’app o uno strumento per «hackerare» account Facebook. In realtà è un pezzo di spyware che raccoglie informazioni sensibili dal computer della vittima e le invia a un server controllato dagli autori del malware.

Definizione rapida: un trojan è un programma che si finge utile ma esegue azioni dannose in background.

Breve storia e diffusione

Remtasu è apparso per la prima volta in America Latina nel 2014 e negli anni successivi si è diffuso in altre regioni. Secondo l’analisi pubblicata dall’azienda di sicurezza ESET, gran parte delle infezioni rilevate riguarda utenti in Colombia (65%), seguiti da Thailandia (6%), Messico (3%) e Perù (2%).

Questi numeri mostrano dove il trojan è stato osservato più frequentemente, ma la minaccia esiste anche altrove: il meccanismo di diffusione si è evoluto e oggi il malware è spesso caricato su siti discutibili come se fosse un tool legittimo.

Come funziona tecnicamente

Remtasu usa più tecniche combinate per rubare dati e garantire persistenza sul sistema:

- Keylogger: registra tutti i tasti premuti e salva i log su file. Questo permette di catturare password, codici e messaggi.

- Cattura degli appunti: copia i contenuti degli appunti (clipboard), che possono contenere testo sensibile come password o dati bancari copiati e incollati.

- Esfiltrazione: invia i file di log e i dati raccolti a un server di comando e controllo (C&C) gestito dagli attori malevoli.

- Persistenza all’avvio: copia l’eseguibile in %SystemRoot%\System32 con un nome generico (spesso InstallDir) e crea una chiave di registro per avviarsi automaticamente a ogni avvio del sistema.

Queste funzionalità rendono Remtasu particolarmente pericoloso sui PC personali che non hanno protezioni aggiornate.

Perché è pericoloso

- Dati personali e finanziari possono essere raccolti e utilizzati per frodi.

- Credenziali di accesso ai servizi online, incluso Facebook, possono essere sottratte e rivendute.

- Il controllo remoto del dispositivo può trasformare il computer in un vettore per ulteriori attacchi.

Importante: scaricare o usare strumenti che promettono di violare account altrui non solo è illegale, ma espone chi li usa a subire furti e compromissioni più gravi.

Su chi punta e perché funziona l’esca

Remtasu sfrutta una leva psicologica molto semplice: la tentazione di accedere a account altrui. Annunci, tutorial e siti che promettono “hack facili” attirano utenti che cercano una scorciatoia. In pratica, chi cerca un modo rapido per entrare in account altrui spesso abbassa la guardia e finisce per eseguire il malware in buona fede.

Quando l’attacco fallisce o non è efficace

- Sistemi con antivirus aggiornato e motori EDR possono rilevare e bloccare il payload.

- Utenti che non eseguono file scaricati da fonti non verificate non vengono esposti.

- Macchine isolate o virtual machine con snapshot rendono più difficile l’esfiltrazione di dati reali.

Tuttavia, la miglior strategia rimane non scaricare mai strumenti di dubbia origine.

Alternative legali e corrette se temi tradimenti o abusi

- Parlare direttamente con la persona interessata o cercare consulenza legale.

- Segnalare sospetti di abuso o violazioni d’account al supporto di Facebook/Meta.

- Usare strumenti di controllo parentale o amministrazione aziendale legittimi.

L’hacking non autorizzato è reato in molte giurisdizioni. Esistono vie legali per tutelarsi senza mettere a rischio i propri dispositivi.

Come rilevare la presenza di Remtasu

Verifiche rapide:

- Controlla processi sospetti con nomi generici (es. InstallDir) che girano in System32.

- Analizza le chiavi di registro di avvio automatico per voci nuove e non riconosciute.

- Esegui una scansione completa con un antivirus aggiornato o strumenti di rilevamento come EDR.

- Controlla eventuali comunicazioni insolite verso server remoti (traffico in uscita ripetuto verso IP/URL sconosciuti).

Se hai dubbi, isola la macchina dalla rete prima di ulteriori analisi.

Come rimuovere Remtasu e recuperare la sicurezza

Passi consigliati per utenti non esperti:

- Disconnetti il PC da Internet.

- Avvia una scansione completa con un antivirus affidabile aggiornato.

- Usa strumenti di rimozione forniti dal produttore dell’antivirus o richiedi supporto tecnico professionale.

- Cambia le password da un dispositivo pulito e attiva l’autenticazione a due fattori (2FA) dove possibile.

- Se il sistema è fortemente compromesso, valuta una reinstallazione pulita del sistema operativo.

Per amministratori IT: raccogli log, fai imaging forense del disco e controlla indicatori di compromissione prima di cancellare prove utili per l’analisi.

Best practice per prevenire infezioni simili

- Non scaricare strumenti o programmi da siti non ufficiali.

- Mantieni il sistema operativo e il software aggiornati.

- Usa account con privilegi limitati per l’uso quotidiano.

- Abilita 2FA su tutti i servizi critici.

- Esegui backup regolari e verifica la possibilità di rollback.

Mini-metodologia per analizzare uno strumento sospetto

- Non eseguire il file su un sistema di produzione.

- Verifica hash del file e cerca riferimenti su servizi come VirusTotal.

- Esegui l’analisi in sandbox o VM isolata con snapshot.

- Controlla firme digitali e certificati dell’eseguibile.

- Monitora connessioni di rete durante l’esecuzione in laboratorio controllato.

Questa procedura aiuta a capire se un’app è legittima senza esporre dati reali.

Ruoli e checklist rapida

Utente medio:

- Non scaricare tool di hacking

- Scansione antivirus e 2FA

- Cambia password su dispositivo pulito

Amministratore IT:

- Isolare host sospetti

- Fare imaging e analisi forense

- Applica blocchi di rete verso domini malevoli

Genitore:

- Attiva controllo parentale

- Insegna rischi e segnali di phishing

Box con i numeri chiave

- Prima comparsa: 2014

- Paesi con più infezioni rilevate (ESET): Colombia 65%, Thailandia 6%, Messico 3%, Perù 2%

Glossario rapido

- Keylogger: software che registra i tasti premuti dall’utente.

- Trojan: programma che nasconde funzioni dannose fingendosi utile.

- C&C: server di comando e controllo usato per ricevere dati sottratti e inviare istruzioni.

Domande frequenti

Che cosa fa Remtasu ai miei dati? Raccoglie tasti digitati, copia contenuti dagli appunti e invia file di log a server remoti controllati dagli autori del malware.

Posso recuperare i soldi se ho subito una frode? Dipende dal tipo di frode e dalla tempestività. Contatta la banca, conserva le prove e segnala l’accaduto alle autorità competenti.

Bastano antivirus gratuiti per proteggersi? Molti antivirus gratuiti offrono un buon livello di protezione, ma l’importante è avere definizioni aggiornate e pratiche di igiene informatica responsabili.

Conclusione

Scaricare e usare strumenti che promettono di hackerare account altrui è una trappola. Remtasu è un esempio chiaro: chi crede di entrare in un account potrebbe invece consegnare le proprie credenziali agli aggressori. Se sospetti un’infezione, isola il dispositivo, esegui scansioni approfondite e, se necessario, chiedi assistenza professionale.

Importante: agire sempre nel rispetto della legge e della privacy altrui.

Riepilogo

- Remtasu si spaccia per un tool per hackerare Facebook ma è un trojan che ruba dati.

- Non scaricare strumenti non verificati; usa vie legali per tutelare i tuoi interessi.

- In caso di infezione, isola il dispositivo, esegui scansioni e cambia le credenziali da un dispositivo pulito.