Eliminar malware en Facebook Messenger

Si recibiste un mensaje sospechoso con tu nombre y la palabra Video, evita el enlace. Aísla el equipo, restablece el navegador, escanea con antivirus y revisa apps conectadas a Facebook.

Si recibiste un mensaje sospechoso con tu nombre y la palabra Video, evita el enlace. Aísla el equipo, restablece el navegador, escanea con antivirus y revisa apps conectadas a Facebook.

La 2FA por push es más segura que SMS, pero no es infalible. Los atacantes usan fatiga de MFA, ingeniería social, fallback por SMS, malware y superposiciones falsas para aprobar solicitudes. Sigue una lista de comprobación de usuario y un plan de respuesta para reducir el riesgo y considera claves físicas o passkeys para la protección máxima.

AnDoSid es una aplicación para generar tráfico intenso desde Android, pero usarla contra terceros es ilegal. Realiza pruebas de estrés solo con autorización y emplea alternativas éticas como k6, JMeter o servicios gestionados.

Los keyloggers registran actividad en equipos y pueden usarse legítimamente o para abuso. Prioriza la prevención, detección y cumplimiento legal; aísla y consulta a seguridad si sospechas una infección.

El ciberacoso puede causar daños psicológicos graves; revisar lo que compartes, actualizar credenciales, aplicar higiene digital y seguir un plan de respuesta reduce mucho el riesgo. Si sospechas acoso, recopila pruebas, aísla cuentas comprometidas y denuncia a plataformas y autoridades.

RatOn es un troyano Android que automatiza robos y extorsiones mediante superposiciones, automatización y ataques NFC; evita instalar apps de fuentes no verificadas, revoca permisos peligrosos y sigue un runbook de respuesta si sospechas infección.

ImmuniWeb ofrece auditorías híbridas de seguridad web que combinan escaneo automatizado y pruebas manuales por expertos. Es una opción rápida y asequible para pymes y controles puntuales: pedido en <15 minutos, entrega en menos de 24 horas y reporte almacenado hasta 60 días.

Un nuevo ataque FileFix engaña a usuarios de Windows para ejecutar un comando que descarga una imagen con un script oculto y carga el infostealer StealC directamente en memoria. Evita copiar/pegar rutas o comandos en el sistema, aplica endurecimiento de PowerShell y usa protección con escaneo de memoria; si crees que estás comprometido, sigue el procedimiento de respuesta inmediato descrito más abajo.

WikiLeaks publicó 27 documentos de Vault7 sobre 'Grasshopper', un framework de la CIA para generar instaladores de malware personalizados en Windows; los documentos describen persistencia y adaptación de código criminal, aunque el uso operativo no está confirmado.

Si trabajas para una empresa y quieres avanzar en tu carrera, piensa como los dueños: la ciberseguridad es una prioridad estratégica. Aplica buenas prácticas básicas (contraseñas, gestores, políticas de acceso), audita a proveedores de SaaS y adopta monitoreo proactivo. Prepara un plan de respuesta a incidentes y listas de verificación por rol para reducir riesgos y demostrar liderazgo.

Ronggolawe es un ransomware que apunta a servidores web mediante plugins y cambios en archivos como .htaccess. Protege tus sitios con backups, antivirus actualizado, WAF y un plan de respuesta.

Cambiar tu dirección IP mejora la privacidad y te permite acceder a contenido restringido por región. Las formas más comunes son usar una VPN, un proxy o el navegador Tor; también puedes reiniciar tu router o pedir a tu proveedor de internet que la cambie.

Google Dorking es el uso de operadores de búsqueda avanzados de Google para localizar información sensible indexada públicamente. Úsalo solo con autorización; complementa las auditorías y requiere mitigaciones como control de acceso y revisión de archivos públicos.

El ransomware cifra o bloquea datos hasta exigir un rescate. Combina formación, parcheo, segmentación, copias de seguridad inmutables y un plan de respuesta probado para reducir riesgo e impacto.

Un investigador demostró que un coche modificado con un módulo Wi‑Fi puede ser manipulado por smartphone; proteger la comunicación interna, controlar el puerto OBD y auditar dispositivos reduce el riesgo.

Guía práctica para instalar Kali Linux en un teléfono Android mediante Kali NetHunter y Magisk. Explica requisitos, pasos detallados, alternativas, resolución de problemas y listas de verificación para un entorno de pruebas de penetración móvil.

YouTube aloja miles de tutoriales que enseñan a usar malware RAT para controlar webcams. El informe pide revisión humana y los usuarios deben cubrir cámaras, actualizar sistemas y activar MFA.

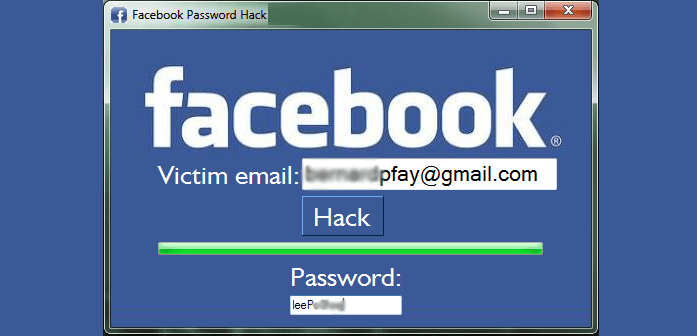

No instales ni pruebes herramientas que prometen "hackear Facebook". Muchas son troyanos como Remtasu que roban credenciales, registran teclas y envían tus datos a servidores remotos. Si crees que tu equipo está comprometido, desconéctalo de la red y sigue el runbook de respuesta más abajo.

La vulnerabilidad en la señalización SS7 permite redirigir códigos SMS y llamadas; un atacante con solo tu número puede recuperar una cuenta de Facebook. Usa autenticadores o llaves de seguridad y limita la dependencia del SMS.

Si te han robado el acceso a Gmail, actúa de inmediato: comprueba la actividad de la cuenta, cierra sesiones remotas, solicita la recuperación a Google y sigue un plan de contención. Después, fortalece tus defensas con contraseñas largas o un gestor, verificación en dos pasos y auditorías periódicas de aplicaciones autorizadas.