Ronggolawe: qué es y cómo proteger tu sitio web del ransomware

Qué es Ronggolawe y cómo funciona

Ronggolawe (a veces identificado como Ronggolawe.A, donde la “A” indica una variante) es un ransomware que se originó cuando su código fue publicado como open source en GitHub por un actor que se presentó como empresa de ciberseguridad. Al estar disponible públicamente y ser relativamente sencillo de adaptar, ha sido aprovechado por actores maliciosos para atacar servidores web.

Definición rápida: ransomware —software que cifra datos y exige un rescate para devolver el acceso.

Cómo actúa Ronggolawe:

- Busca archivos y vulnerabilidades en servidores web (por ejemplo, sitios WordPress, Magento, Blogger y similares).

- Puede entrar mediante plugins de terceros comprometidos o por enlaces y adjuntos en correos de spam.

- Modifica archivos de configuración del servidor, como .htaccess, para reconfigurar el servicio y facilitar el acceso persistente.

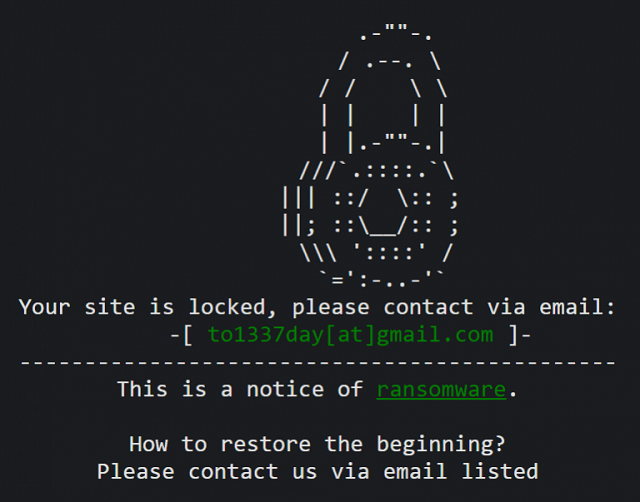

- Despliega una interfaz web de control desde la que el atacante puede cifrar o descifrar archivos y, normalmente, muestra una página emergente que exige pago.

Por qué es una amenaza para sitios web

- Ata a componentes comunes (plugins) que muchos administradores instalan sin verificar.

- Al ser código abierto, cualquiera con conocimientos mínimos puede adaptar el malware.

- Afecta disponibilidad y confidencialidad: archivos cifrados pueden hacer caer servicios enteros.

Importante: pagar el rescate no garantiza la recuperación de datos y fomenta la actividad criminal.

Medidas preventivas inmediatas (lista de acciones esenciales)

- Mantén software antimalware actualizado en los servidores y estaciones administrativas.

- Deja el cortafuegos de Windows (Windows Firewall) activado y configura reglas estrictas.

- Habilita la protección basada en la nube en soluciones que ofrezcan esa opción. En Windows Defender: abre Windows Defender, ve a “Protección contra virus y amenazas” (Virus & threat protection), selecciona “Configuración de protección contra virus y amenazas” y activa “Protección basada en la nube” (Cloud‑based protection).

- No instales plugins de fuentes desconocidas; descarga siempre desde repositorios oficiales y verifica firmas y reseñas.

- Trata los correos electrónicos sospechosos como peligrosos: no abras adjuntos ni hagas clic en enlaces; bórralos.

- Mantén copias de seguridad regulares, fuera de línea y con versiones históricas para poder restaurar sin pagar.

Endurecimiento del servidor (hardening) — pasos recomendados

- Revisar y limitar permisos de archivos: evita permisos 777; aplica el principio de menor privilegio.

- Deshabilitar ejecución en directorios públicos cuando sea posible (por ejemplo, bloquear ejecución de scripts en /uploads/).

- Usar módulos de seguridad web (WAF) y listas de bloqueo IP para mitigar tráfico malicioso.

- Monitorizar integridad de archivos (hashes) y activar alertas por cambios inesperados en .htaccess y archivos críticos.

- Aplicar parches de sistema operativo, servidor web (Apache/Nginx) y CMS de forma programada.

- Forzar autenticación fuerte y MFA en cuentas administrativas y paneles de control.

Mini‑metodología de protección continua (rutina semanal)

- Semana 1: comprobar e instalar actualizaciones pendientes (OS, servidor, CMS, plugins).

- Semana 2: revisar logs y alertas de WAF/IDS, validar integridad de archivos críticos.

- Semana 3: probar restauración desde la copia de seguridad más reciente en un entorno aislado.

- Semana 4: auditoría de cuentas con privilegios y rotación de contraseñas/llaves.

Playbook: acción inmediata ante detección de Ronggolawe

- Aislar el servidor afectado de la red (quitar acceso público).

- Tomar snapshot/imagen forense del sistema para análisis.

- Notificar al equipo de respuesta y stakeholders claves.

- Evaluar alcance: qué sitios/directorios/archivos están cifrados.

- Restaurar desde copias de seguridad verificadas en entornos limpios.

- Revisar vectores de entrada (plugins, correos, cuentas comprometidas) y parchear.

- Comunicación pública y reporte a autoridades competentes si aplica.

Критерии приёмки

- Sitios restaurados y funcionales desde copias legítimas.

- Vulnerabilidad explotada corregida y verificada.

- Pruebas de que no persisten puertas traseras ni cuentas comprometidas.

Lista de verificación por roles

Administrador de sistemas:

- Copias de seguridad automáticas y probadas.

- Parches instalados y WAF configurado.

- Monitorización y alertas activas.

Desarrollador / equipo de plugins:

- Revisión de código de plugins antes de desplegar.

- Dependencias actualizadas y revisadas.

Propietario del sitio / gerente:

- Política de copias de seguridad y prueba de restauración.

- Contratos con proveedores que incluyan responsabilidad por seguridad.

Matriz de riesgos y mitigaciones

| Riesgo | Probabilidad | Impacto | Mitigación clave |

|---|---|---|---|

| Plugins comprometidos | Alta | Alto | Evitar plugins no verificados; sandboxing; revisión de código |

| Correos de phishing | Alta | Medio | Formación, filtros de correo, políticas de adjuntos |

| Modificación de .htaccess | Media | Alto | Monitorización de integridad, alertas, políticas de bloqueo |

| Pérdida de backups | Baja | Alto | Copias fuera de línea y en múltiples ubicaciones |

Cuándo estas medidas pueden fallar (contraejemplos)

- Si no existen copias de seguridad intactas o si las copias están también infectadas.

- Si la intrusión incluye escalada de privilegios persistente y puertas traseras no detectadas.

- Si dependes de terceros (hostings o plugins) que no aplican buenas prácticas.

¿Qué alternativas hay si pagas el rescate? (no recomendado)

- Pagar al atacante: riesgo alto de no recuperar datos y de financiación del crimen.

- Contratar especialistas en recuperación: pueden recuperar algunos datos y eliminar persistencias sin negociar con criminales.

Diagrama de decisión (Mermaid)

flowchart TD

A[¿Sitio afectado?] -->|No| B[Monitorizar y reforzar]

A -->|Sí| C[Aislar servidor]

C --> D{¿Copias de seguridad limpias disponibles?}

D -->|Sí| E[Restaurar desde backup]

D -->|No| F[Forense y evaluar opciones de recuperación]

F --> G[Contactar con especialistas]

G --> H[Decidir: pagar 'riesgoso' o intentar recuperación técnica]Glosario de una línea

- Ransomware: malware que cifra datos y exige rescate.

- .htaccess: archivo de configuración de Apache que puede cambiar comportamiento del servidor.

- WAF: Web Application Firewall, protege aplicaciones web de ataques comunes.

- Snapshot forense: copia íntegra del sistema para análisis sin alterar evidencia.

Notas de privacidad y cumplimiento

- Si el incidente afecta datos personales de usuarios, activa el protocolo de notificación según la normativa local (por ejemplo, GDPR en la UE).

- Conserva registros forenses de forma segura y documenta decisiones para auditoría.

Recursos y buenas prácticas finales

- Mantén un inventario de plugins y dependencias con versiones y fuentes.

- Realiza ejercicios de recuperación periódicos y registra los resultados.

- Educa a tu personal en detección de phishing y manejo de incidentes.

Historias relacionadas que deberías revisar:

- KB4012598 patches Windows XP/Windows 8 against WannaCry

- What’s the difference between WannaCry and Petya

- Prevent ransomware attacks with CyberGhost Immunizer

- Prevent future ransomware attacks with this free tool

- Wannacry and Petya push users to upgrade to Windows 10

Resumen final

Ronggolawe es una amenaza real para sitios web que explotan plugins y configuraciones débiles. La defensa eficaz combina copias de seguridad, endurecimiento del servidor, monitorización continua y un plan de respuesta probado. No pagar rescates y enfocarse en recuperación desde backups y eliminación de persistencias es la estrategia recomendada.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD