Cómo los atacantes sortean la 2FA por push y cómo protegerte

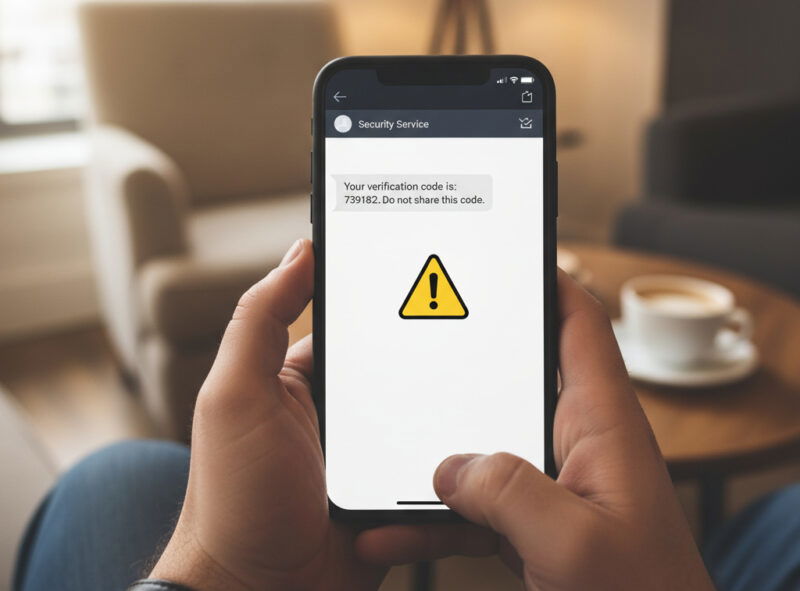

Importante: si recibes una solicitud de aprobación no solicitada, no la aceptes y cambia la contraseña de inmediato.

Por qué esto importa

La autenticación por push (notificación/prompt) mejora la experiencia respecto a SMS o correo. Sin embargo, su ventaja de usabilidad puede crear vectores de ataque nuevos cuando el atacante ya tiene la contraseña o controla el dispositivo. Este artículo detalla los métodos de ataque más comunes, cómo detectarlos y qué medidas prácticas puedes tomar ahora.

Resumen de vectores de ataque

- Fatiga de MFA: inundación de notificaciones para que el usuario apruebe por cansancio.

- Ingeniería social: convencer al usuario de aprobar una solicitud.

- Exploit por fallback SMS: cambiar la verificación al canal SMS vulnerable.

- Aprobación automática desde dispositivo infectado: malware con permisos para simular toques.

- Ataque de superposición falsa: overlay que oculta el prompt real y pide una aprobación inocua.

1. Ataque de fatiga MFA

En este método el atacante envía repetidas solicitudes push a una cuenta cuyo password está comprometido. El objetivo es agotar al usuario para que apruebe una notificación cualquiera para detenerlas.

Cómo funciona

- El atacante inicia intentos de inicio de sesión repetidos.

- Cada intento genera una notificación push en la app de autenticación.

- El usuario, molesto o confundido, aprueba una notificación para detener las alertas.

Señales de detección

- Notificaciones de aprobación fuera de horas habituales.

- Mensajes de aprobación que no concuerdan con la acción que realizaste.

Mitigaciones para usuarios

- Nunca apruebes solicitudes no solicitadas.

- Cambia la contraseña inmediatamente si recibes una notificación no iniciada por ti.

- Activa bloqueo de cuenta temporal tras múltiples rechazos inusuales si la plataforma lo permite.

Mitigaciones para administradores

- Implementar límites de intentos de MFA y bloqueo por IP/país.

- Forzar verificación adicional si se detecta un volumen alto de prompts en corto tiempo.

2. Ingeniería social para aprobar prompts

Descripción

Los atacantes llaman o envían mensajes fingiendo ser soporte o personal de la empresa. Piden al usuario que apruebe la verificación para “confirmar su cuenta” o “evitar un bloqueo”. Casi siempre ya tienen la contraseña.

Por qué funciona

- Aprovecha la confianza y la prisa del usuario.

- Muchas personas desconocen que un representante legítimo nunca pedirá aprobar una solicitud.

Qué hacer ahora

- Nunca compartas contraseñas, códigos TOTP ni apruebes prompts por teléfono o mensajería.

- Lee cuidadosamente el texto de la notificación antes de aprobar.

Consejo de política

- Comunica a los usuarios que la empresa no solicitará aprobación ni códigos por canales no seguros.

3. Exploit por fallback SMS

Problema

Algunas cuentas permiten volver a SMS si falla el prompt. SMS es menos seguro: puede sufrir SIM swap, portabilidad fraudulenta o reciclado de números.

Riesgos

- Un atacante que no pueda aprobar push puede solicitar el código por SMS si el sitio lo permite.

Cómo reducir el riesgo

- Desactiva SMS como método 2FA si la plataforma lo permite.

- Elimina tu número del perfil cuando no sea obligatorio.

- Usa métodos que no dependan del proveedor de telefonía, como claves físicas o passkeys.

4. Aprobación automática desde dispositivo infectado

Qué ocurre

Malware con permisos avanzados (administrador de dispositivo, accesibilidad) puede simular toques, leer pantalla y aprobar notificaciones sin interacción humana.

Prevención en el dispositivo

- Mantén el sistema operativo y apps actualizados.

- No instales apps fuera de tiendas oficiales salvo que confíes plenamente.

- Revisa y limita permisos sensibles: accesibilidad, administración del dispositivo, control de notificaciones.

- Activa biometría para confirmar aprobaciones cuando la app lo permita.

Para administradores

- Requerir señales de dispositivo sano (device attestation) antes de aprobar inicios desde apps móviles.

5. Ataque de superposición falsa

Cómo funciona

El malware muestra una ventana encima de la app legítima. La “ventana inocua” pide una acción (por ejemplo, habilitar optimización de batería). Al aceptar, el malware redirige la acción y aprueba el login.

Detección

- Prompts que piden acciones no relacionadas con la app de autenticación.

- Interfaz que no coincide con la apariencia habitual de la app.

Reparación

- Si sospechas infección, desconecta el dispositivo de la red.

- Ejecuta un análisis con una app de seguridad reconocida o restablece el dispositivo a configuración de fábrica tras copia segura.

Opciones de autenticación más seguras

- Claves físicas (FIDO2, YubiKey): autenticación basada en hardware. Muy resistente al phishing y a malware.

- Passkeys: credenciales ligadas al dispositivo y sincronizadas de forma segura.

- Autenticación multifactor que combine factores independientes: conocimiento + posesión + inherencia.

Comparativa rápida

- Push 2FA: buena usabilidad, riesgo si el dispositivo o la contraseña están comprometidos.

- SMS: baja seguridad por vulnerabilidades en redes móviles.

- Clave física: mayor seguridad, necesita inversión y soporte.

Mini método para endurecer 2FA en 7 pasos (playbook rápido)

- Revisa configuraciones de cuenta y desactiva SMS si es posible.

- Activa biometría en la app de autenticación si está disponible.

- Registra una clave física como método de recuperación seguro.

- Usa un gestor de contraseñas y crea contraseñas únicas y largas.

- Habilita notificaciones de seguridad por correo y revisa dispositivos conectados.

- Limita permisos de apps en el móvil: accesibilidad y administrador del dispositivo.

- Educa a usuarios: nunca aprueben prompts no solicitados ni compartan códigos.

Diagrama de decisión para una solicitud push

flowchart TD

A[Recibes una notificación push] --> B{¿La iniciaste?}

B -- Sí --> C[Verifica hora y acción, aprueba]

B -- No --> D{¿Pide aprobación para una acción conocida?}

D -- Sí --> E[Rechaza y cambia contraseña]

D -- No --> F[Rechaza y contacta al soporte]

E --> G[Revisa actividad de cuenta y dispositivos]

F --> GLista de comprobación según rol

Usuarios finales

- No aprobar solicitudes desconocidas.

- Cambiar contraseña tras solicitud no solicitada.

- Mantener apps y SO actualizados.

Administradores TI

- Forzar bloqueo por intentos de MFA anómalos.

- Implementar attestation de dispositivo y biometría opcional.

- Ofrecer claves físicas a usuarios de alto riesgo.

Equipo de seguridad

- Monitorizar picos de prompts y accesos desde IPs nuevas.

- Tener un runbook de incidente para cuentas comprometidas.

Runbook de incidente minimal para una solicitud aprobada por error

- Forzar cierre de sesiones en la cuenta comprometida.

- Rotar la contraseña y revisar métodos de recuperación.

- Revocar tokens de sesión y claves API relacionadas.

- Revisar logs y actividades sospechosas (transferencias, cambios de correo, dispositivos nuevos).

- Notificar al usuario y, si procede, iniciar acciones legales/forenses.

Criterios de verificación (test cases)

- Un usuario no puede aprobar una solicitud si la sesión de origen no coincide con su IP geográfica usual.

- Tras múltiples push rechazados, el sistema debe exigir un código alternativo o bloqueo temporal.

- Cuando se registra una clave física, la autenticación basada en esa clave debe tener prioridad sobre SMS.

Caja de datos clave

- Recomendación práctica: priorizar passkeys y claves físicas para usuarios con acceso a datos sensibles.

- Buen objetivo: todos los administradores y operadores de alto privilegio deberían usar claves físicas.

Buenas heurísticas para usuarios

- Si no inicié sesión ahora, no apruebes.

- Pregunta: ¿esta notificación concuerda con lo que estoy haciendo? Si no, rechaza.

- Si dudas, desconéctate y cambia la contraseña.

Notas de privacidad y cumplimiento

- Registrar intentos de MFA puede implicar datos personales. Mantén registros mínimos y accesos auditables.

- Al usar claves físicas y passkeys, revisa políticas de recuperación y conservación para cumplir con regulaciones locales.

Preguntas frecuentes

¿Recibir una solicitud push significa que mi contraseña está comprometida?

No siempre, pero sí es una señal de que alguien intentó iniciar sesión con tu nombre de usuario. Si la solicitud es inesperada, cambia la contraseña.

¿Puedo configurar para que la app siempre pida biometría antes de aprobar?

Muchas apps de autenticación ofrecen confirmar con biometría. Actívala si está disponible.

¿Las claves físicas reemplazan la necesidad de 2FA?

Las claves físicas son un factor de posesión fuerte y pueden ser configuradas como método primario; aun así, deben complementarse con buenas prácticas de cuenta.

Glosario breve

- 2FA: autenticación de dos factores.

- MFA: autenticación multifactor.

- Push: notificación de aprobación en la app.

- Passkey: credencial moderna basada en estándares FIDO.

Resumen y siguientes pasos

La 2FA por push mejora la seguridad, pero los atacantes aún disponen de tácticas efectivas. Aplica las mitigaciones prácticas aquí descritas: desactiva SMS cuando sea posible, usa claves físicas o passkeys, protege el dispositivo que recibe las aprobaciones y educa a los usuarios. Implementa el runbook y las comprobaciones por rol para responder rápido a incidentes.

Fin

Si necesitas una plantilla específica para tu organización (política de 2FA, checklist para onboarding o runbook completo), puedo generarla adaptada a tu entorno.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD