Keyloggers: qué son, riesgos y cómo defenderse

Qué es un keylogger

Un keylogger es un dispositivo físico o un programa de software que registra la actividad de un sistema en tiempo real. Definición simple: registra pulsaciones de teclas y otros eventos como clics y, en algunos casos, capturas de pantalla.

Definición rápida: keylogger = herramienta que registra interacción del usuario con un dispositivo.

Tipos de keyloggers

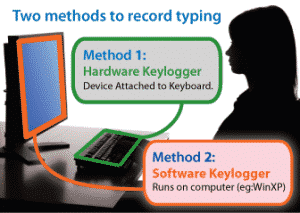

En términos generales se pueden clasificar en dos familias principales:

- Software keyloggers: programas que se ejecutan en el sistema operativo y registran eventos del teclado, ratón, o pantalla.

- Hardware keyloggers: dispositivos físicos colocados entre teclado y ordenador o conectados internamente a la placa para interceptar señales.

Cómo funcionan, a alto nivel

- Un keylogger de software se ejecuta con privilegios en el sistema y captura eventos del teclado, actividad del ratón y a veces hace capturas de pantalla periódicas. Los datos pueden almacenarse localmente o enviarse a un servidor remoto.

- Un keylogger de hardware intercepta la comunicación entre periférico y equipo y guarda o transmite los datos.

Importante: aquí no se ofrecen instrucciones para usar un keylogger con fines ilícitos. La explicación es para fines educativos y de defensa.

Usos legítimos y riesgos

Usos legítimos comunes:

- Auditoría y respuesta a incidentes por personal de seguridad autorizado.

- Monitorización de equipos cedidos por la empresa con políticas y consentimiento claros.

- Control parental con transparencia y finalidad proporcional.

Riesgos y abusos:

- Espionaje, robo de credenciales y fraude financiero si se usa sin consentimiento.

- Violación de la privacidad y de la normativa laboral y de protección de datos.

- Vectores de intrusión que facilitan campañas de malware más amplias.

Legalidad y privacidad

El uso de keyloggers sin información y consentimiento suele ser ilegal en muchas jurisdicciones y puede implicar responsabilidad penal y civil. Para entornos empresariales existen requisitos: informar a empleados, limitar la monitorización a lo necesario, documentar la base legal y garantizar el tratamiento seguro de los datos.

Notas de cumplimiento:

- En la Unión Europea, la monitorización laboral requiere evaluación de impacto si procesa datos personales sensibles y debe respetar principios de minimización.

- Consulte siempre al departamento legal o a un asesor de privacidad antes de desplegar cualquier herramienta de monitorización.

Cómo evaluar software de monitorización legítimo

Mini metodología para elegir una solución con finalidad legítima:

- Identificar la necesidad concreta y documentar la base legal.

- Preferir soluciones que ofrezcan transparencia y control de retención de datos.

- Revisar auditorías y políticas de seguridad del proveedor.

- Implementar controles de acceso y registro de auditoría.

- Probar en un entorno controlado antes de desplegar en producción.

Detección y respuesta — enfoque defensivo

Cómo detectar posibles keyloggers (acciones defensivas no intrusivas):

- Ejecutar análisis completos con herramientas de seguridad fiables que detecten comportamientos sospechosos, no solo firmas.

- Revisar procesos y servicios desconocidos en el administrador de tareas o en el monitor de recursos.

- Comprobar conexiones de red salientes inusuales desde el equipo afectado.

- Inspeccionar dispositivos USB conectados o hardware físico sospechoso.

Acciones iniciales en caso de sospecha:

- Aislar el equipo de la red para evitar exfiltración.

- Informar al equipo de seguridad informática o al proveedor de soporte.

- Cambiar contraseñas desde un dispositivo conocido seguro y activar autenticación multifactor.

- Restaurar a una copia de seguridad conocida si procede y es segura.

Incident runbook resumido (pasos de respuesta):

- Contención: desconectar de la red y bloquear accesos.

- Análisis: recopilar logs, identificar procesos y rutas de persistencia.

- Erradicación: eliminar software malicioso identificado y remedios de persistencia; si interviene hardware, retirar y conservar como evidencia.

- Recuperación: restaurar desde imágenes limpias y monitorizar.

- Lecciones aprendidas: actualizar políticas, formación y controles.

Prevención y hardening (endurecimiento)

Medidas preventivas eficaces:

- Mantener sistema operativo y aplicaciones actualizadas.

- Usar soluciones EDR con análisis comportamental.

- Habilitar autenticación multifactor en todas las cuentas críticas.

- Limitar privilegios: aplicar principio de menor privilegio para usuarios y servicios.

- Control físico: asegurar puertos USB y acceso a equipos sensibles.

- Formar usuarios sobre phishing y riesgos de ejecutar archivos adjuntos.

Consejo de seguridad: no almacenar contraseñas en texto plano y usar administradores de contraseñas confiables.

Cuándo fallan los keyloggers

Situaciones en las que un keylogger no registra o es menos efectivo:

- Si el usuario utiliza autenticación por hardware o tokens que no transmiten datos por teclado.

- Cuando se usan teclados virtuales basados en cifrado extremo a extremo que no exponen pulsaciones al SO.

- Si el equipo está aislado físicamente y no permite comunicaciones de salida.

- Cuando existen mecanismos de detección y bloqueo a nivel de kernel o firmware.

Alternativas legítimas a los keyloggers

- Soluciones de monitorización de endpoints que registran eventos de seguridad sin capturar contenido sensible innecesario.

- Sistemas de DLP que previenen exfiltración de datos.

- Herramientas de gestión de dispositivos móviles y control de aplicaciones.

Checklist por rol

Administrador de TI:

- Revisar y aplicar actualizaciones críticas.

- Implementar EDR y políticas de bloqueo de ejecución de código no firmado.

- Mantener inventario de hardware y puertos.

Responsable de seguridad:

- Definir políticas de monitorización y supervisión.

- Asegurar cumplimiento legal y DPIA si procede.

- Planificar simulacros y respuesta a incidentes.

Padre o tutor:

- Usar soluciones parentales aprobadas y transparentes.

- Explicar la monitorización a los menores y documentar finalidad.

Empleado:

- Evitar ejecutar software de fuentes no verificadas.

- Usar MFA y reportar comportamientos extraños al departamento de TI.

Glosario de 1 línea

- Keylogger: herramienta que registra pulsaciones y actividad del usuario.

- EDR: detección y respuesta en endpoints.

- DLP: prevención de pérdida de datos.

- MFA: autenticación multifactor.

Privacidad y consideraciones regulatorias

Al implementar cualquier sistema de monitorización se debe: documentar la finalidad, minimizar la captura de datos personales, definir plazos de retención y garantizar acceso restringido a los registros. En muchos países la falta de notificación y consentimiento puede dar lugar a sanciones administrativas o demandas.

Buenas prácticas de comunicación

- Informar de forma clara a empleados y usuarios sobre qué se monitoriza y por qué.

- Proporcionar canales para consultas y reclamaciones.

- Auditar periódicamente el uso y la necesidad de las medidas de monitorización.

Resumen final

Los keyloggers son herramientas potentes que pueden servir tanto para la seguridad como para el abuso. La prioridad debe ser la prevención: políticas claras, controles técnicos y formación. En caso de sospecha, actúe con rapidez, aísle el equipo y siga un procedimiento de respuesta documentado. Siempre consulte asesoría legal cuando la monitorización implique datos personales.

Importante: El uso de cualquier herramienta de monitorización sin la autorización correspondiente puede ser ilegal y causar daños graves. Este artículo tiene fines informativos y de defensa, no promueve actividades ilícitas.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD