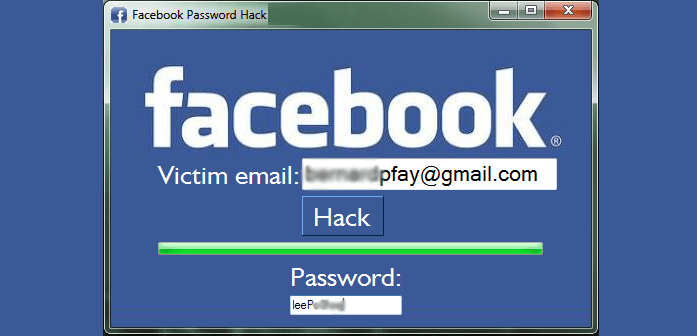

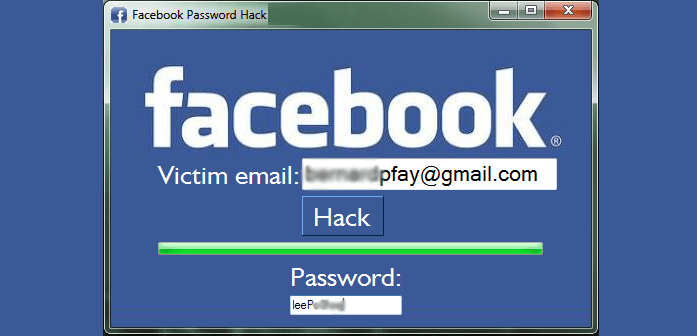

No uses esta herramienta que dice "hackear Facebook" — te hará daño

Qué vas a leer

- Qué es Remtasu y cómo actúa

- Cómo se distribuye y por qué es peligroso

- Señales de infección y cómo limpiar un equipo

- Alternativas legales para resolver sospechas de fraude o infidelidad

- Checklists por rol, runbook y notas de privacidad

Qué es Remtasu

Remtasu es un trojan para Windows que combina keylogger y funciones de persistencia; roba información del equipo y la envía a un servidor de comando y control (C&C). Definición rápida: un troyano es un programa malicioso que se disfraza de software legítimo para engañar al usuario.

Por qué estas “herramientas para hackear Facebook” suelen ser trampas

- Promesa falsa: prometen acceso sencillo a cuentas de terceros. Eso apela a la curiosidad y a deseos de venganza, lo que reduce la cautela del usuario.

- Recompensa invertida: en muchos casos el atacante se queda con los datos del que descarga la herramienta.

- Funciones maliciosas comunes: keylogger, copia del portapapeles, persistencia en arranque, exfiltración de credenciales y archivos.

Importante: acceder a cuentas ajenas sin permiso es ilegal en la mayoría de jurisdicciones y conlleva consecuencias penales y civiles. No lo intentes.

Cómo se propaga Remtasu (modo de operación)

- Publicidad en sitios oscuros y descargas directas.

- Usuario descarga e instala creyendo que es una herramienta legítima.

- El troyano copia datos del portapapeles y registra teclas.

- Guarda logs localmente y los envía al C&C controlado por el atacante.

- Se instala en System32 y crea claves de registro para ejecutarse en cada inicio.

ESET identificó que la expansión inicial de Remtasu fue en Latinoamérica; la mayoría de las infecciones reportadas estaban en Colombia (65%), seguido por Tailandia (6%), México (3%) y Perú (2%).

Señales de que tu equipo podría estar infectado

- Rendimiento lento sin causa aparente.

- Procesos desconocidos ejecutándose en segundo plano.

- Nuevos archivos en carpetas de sistema o en %SystemRoot%\System32 con nombres genéricos.

- Registros de inicio modificados (arranque automático de procesos no autorizados).

- Datos sensibles (contraseñas, números de tarjeta) compartidos o filtrados.

Cómo detectar y limpiar una infección (pasos prácticos)

Sigue este plan mínimo si sospechas infección:

- Aislar el equipo

- Desconéctalo de la red inmediatamente (ethernet y Wi‑Fi).

- No inicies sesión en servicios sensibles desde ese equipo.

- Recolección inicial (si eres responsable de TI)

- Anota comportamientos observados y tiempos.

- Haz una imagen forense si el dispositivo es crítico. No apagues en caliente si necesitas preservación forense.

- Escaneo y remoción

- Ejecuta un análisis completo con un antivirus actualizado de buena reputación.

- Usa herramientas de análisis de procesos (Process Explorer) y escaneo offline con un USB de rescate.

- Elimina entradas sospechosas del registro solo si sabes exactamente qué modificaste; si no, pide ayuda profesional.

- Cambiar credenciales

- Desde un dispositivo limpio, cambia contraseñas de correo, cuentas bancarias y redes sociales.

- Habilita autenticación de dos factores (2FA) en todos los servicios que lo permitan.

- Reinstalación si es necesario

- Cuando la limpieza no es segura, reinstala el sistema operativo desde medios oficiales y restaura archivos desde copias limpias.

- Notificación

- Si datos personales o financieros fueron comprometidos, notifica a la entidad correspondiente (banco, proveedores de servicio) y considera denunciar a las autoridades.

Mini‑runbook de respuesta (resumen accionable)

- Paso 0: Aísla el equipo de la red.

- Paso 1: Captura volatilidad si se requiere (memoria).

- Paso 2: Escaneo con antivirus y herramientas offline.

- Paso 3: Elimina persistencia (servicios, tareas programadas, claves de registro) tras confirmar.

- Paso 4: Cambia credenciales desde otro equipo.

- Paso 5: Reinstala o restaurar desde imagen limpia si persiste.

Checklist por rol

Usuario final

- No descargues herramientas promisorias.

- Usa 2FA y contraseñas únicas.

- Mantén copias de seguridad actualizadas.

Administrador de TI

- Despliega protección endpoint y EDR.

- Monitoriza logs de inicio y conexiones salientes inusuales.

- Mantén listas de bloqueo y whitelisting cuando aplique.

Respondedor de incidentes

- Preserva evidencia forense.

- Evalúa alcance (credenciales, exfiltración).

- Coordina con legal y comunicaciones para notificaciones.

Alternativas legales y éticas para resolver sospechas

- Habla directamente con la persona.

- Revisa señales públicas y comportamientos sin invadir cuentas.

- Si crees que hay delito (suplantación, fraude), presenta una denuncia formal ante autoridades o solicita ayuda legal.

Contraejemplos y casos en los que la herramienta falla

- Si el objetivo activa 2FA o notificaciones, la simple captura de credenciales no garantiza acceso.

- Cuentas corporativas con SSO y políticas de seguridad fuertes suelen resistir este tipo de ataques.

- Usuarios con dispositivos gestionados por MDM y control de aplicaciones no podrán instalar software no aprobado.

Hardening y prevención (medidas concretas)

- No ejecutes software no verificado ni ejecutables recibidos por mensajería.

- Aplica principios de privilegio mínimo en cuentas de usuario.

- Usa filtros de contenido y bloqueo de descargas en el navegador.

- Desactiva macros en Office salvo en entornos controlados.

- Mantén el sistema y software actualizados y con parches.

Notas sobre privacidad y cumplimiento (GDPR y datos personales)

- Si tus datos personales fueron exfiltrados, tienes derecho a ser informado según regulaciones locales de protección de datos.

- Las organizaciones deben evaluar si la fuga activa una obligación de notificación a autoridades y a los afectados bajo GDPR u otras leyes locales.

- Conserva evidencia y regula quién accede a la información durante la investigación para evitar nuevas filtraciones.

Cuándo contactar a un profesional

- Si sospechas exfiltración de datos sensibles (bancarios, identidad).

- Si el equipo pertenece a la empresa o hay impacto regulatorio.

- Si no puedes garantizar que la limpieza fue completa.

Preguntas frecuentes

¿Remtasu puede robar mi dinero directamente?

No ejecuta transferencias por sí mismo, pero al robar credenciales y datos financieros puede facilitar fraudes o accesos indebidos a tus cuentas.

¿Basta con cambiar la contraseña para solucionar todo?

Cambiar la contraseña es necesario pero no siempre suficiente. Si el equipo sigue comprometido, el atacante puede capturar la nueva contraseña.

¿Puedo reclamar al sitio que vendió la herramienta?

Si identificas la fuente, puede haber vías legales, pero muchas veces los sitios son anónimos o alojados en jurisdicciones distintas.

Caja de datos clave

- Plataforma afectada: Windows.

- Funcionalidades del malware: keylogger, copia de portapapeles, persistencia en arranque, exfiltración a C&C.

- Regiones con mayor reporte inicial: Colombia (65%), Tailandia (6%), México (3%), Perú (2%).

Criterios de aceptación para una limpieza segura

- No se detectan procesos sospechosos en análisis de memoria y disco.

- Claves de arranque y tareas programadas revisadas y legitimas.

- Contraseñas críticas cambiadas desde un dispositivo limpio.

- Comunicación a partes afectadas completada si hubo datos comprometidos.

Frase de experto

“La ingeniería social es el vector más rentable para los atacantes; las herramientas que prometen atajos suelen ser la propia trampa”, experto en seguridad informática.

Resumen final

No descargues herramientas que prometen hackear cuentas. Muchas son troyanos como Remtasu que atacarán tu privacidad y seguridad. Prioriza alternativas legales, endurece tus equipos y actúa con el runbook si detectas compromisos.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD