Ataque FileFix que instala el infostealer StealC: cómo funciona y cómo protegerse

Qué es este ataque en una frase

FileFix es una técnica de ingeniería social y abuso del sistema de ficheros que convence a la víctima de pegar una ruta o comando en el explorador o en la consola; esa ruta contiene datos ocultos que, al ejecutarse, descargan y ejecutan código malicioso en memoria. Un infostealer (roba-credenciales) como StealC se centra en cookies de navegador, credenciales guardadas, datos de billeteras de criptomonedas y capturas de pantalla.

Cómo funciona este ataque FileFix para descargar el infostealer StealC

A continuación tienes el flujo completo, explicado en lenguaje sencillo y con señales para detectar el ataque:

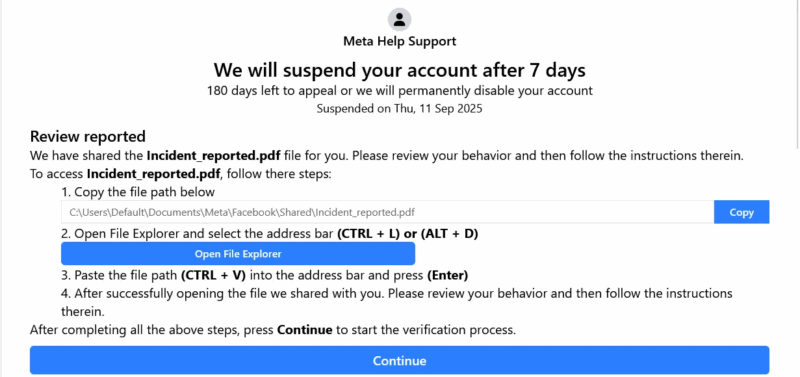

- Engaño inicial (phishing): la víctima recibe un enlace a una página falsa (por ejemplo, un aviso de suspensión de Facebook) que le indica copiar una ruta al Portapapeles y pegarla en el Explorador de archivos para ver un “informe” o “comprobación”.

- La ruta parece legítima pero contiene mucho espacio y, oculto al final, un payload o comando que no se ve a simple vista cuando se pega.

Al ejecutar la ruta (o al pegarla en una caja de ejecución), el sistema invoca PowerShell u otro intérprete y éste descarga una imagen desde Internet. Esa imagen contiene datos codificados (por ejemplo, un script incrustado o un payload en metadatos) que el script descarga y decodifica.

El script decodifica el contenido y carga el malware directamente en memoria. No deja archivos persistentes en disco, por lo que los motores basados sólo en ficheros pueden no detectarlo.

El payload principal observado en estas campañas ha sido StealC: un infostealer cuyo objetivo es extraer cookies, credenciales guardadas, datos de monederos de criptomonedas y realizar capturas de pantalla de aplicaciones activas.

Una vez en memoria, el malware puede exfiltrar datos a servidores de mando y control (C2). El proceso puede tardar minutos u horas en completarse; actuar rápido reduce el daño.

Definición breve

FileFix: técnica de engaño que aprovecha la copia/pegado de rutas o comandos para introducir datos ocultos que disparan la descarga o ejecución de código malicioso.

Desglose técnico y señales para detectar el ataque

- Señal de ingeniería social: notificación urgente que pide pegar una ruta o ejecutar un comando en el sistema.

- Señal en el Portapapeles: rutas anormalmente largas o con espacios en blanco al final; fragmentos que contienen URLs o comandos embebidos.

- Actividad de PowerShell inusual: procesos de PowerShell que usan parámetros para ejecutar contenido remoto, descargas desde dominios no fiables o conversiones de imágenes a texto ejecutable.

- Descargas de imágenes desde URLs sospechosas seguidas de actividad de decodificación/parseo.

- Ausencia de artefactos en disco combinada con tráfico de red saliente hacia destinos desconocidos.

Consejo práctico para analistas: cuando revises una caja afectada, captura la línea de comandos completa del proceso y busca patrones como ejecución remota seguida de decodificación en memoria, cadenas que indiquen descargas de imágenes o uso de APIs de imagen.

Por qué es especialmente peligroso

- Carga en memoria: al no escribir ficheros en disco, muchos antimalware basados en firmas de ficheros no detectan la amenaza.

- Ingeniería social efectiva: solicita una acción que muchos usuarios consideran inocua (copiar y pegar una ruta).

- Flexibilidad del atacante: el mismo vector sirve para entregar infostealers, ransomware u otros tipos de malware según la campaña.

Cómo protegerse antes de la infección (prevención)

Sigue varias capas de defensa — ninguna sola medida es suficiente.

Nunca copies/pegues comandos o rutas en el sistema. Si alguien te solicita pegar algo en Ejecutar, CMD, PowerShell o el Explorador de archivos, ignóralo y escribe la ruta manualmente si es estrictamente necesario.

Endurece PowerShell y la ejecución de scripts en tu organización:

- Aplica políticas de ejecución más restrictivas (ExecutionPolicy) y activa Constrained Language cuando proceda.

- Habilita y revisa los logs de ScriptBlock y ModuleLogging para PowerShell.

- Considera AppLocker o Windows Defender Application Control (WDAC) para limitar qué binarios y scripts pueden ejecutarse.

Usa soluciones de seguridad que inspeccionen memoria en tiempo real. La defensa que incluye escaneo y heurísticas en memoria detecta cargas maliciosas que no dejan archivos en disco. Productos como Bitdefender y ESET (mencionados en campañas públicas) ofrecen capacidades de análisis de memoria; evalúa varios proveedores según tu entorno.

Cuenta de usuario con privilegios mínimos: opera con una cuenta estándar para tareas diarias. Evita usar la cuenta de administrador para navegar o abrir correos.

Educación y simulacros: capacita a usuarios para detectar phishing y prácticas inseguras como pegar contenido del portapapeles en el sistema.

Filtrado y sandboxing del correo y web: bloquea dominios y archivos sospechosos, y usa sandbox para abrir adjuntos o enlaces sospechosos en entornos aislados.

Habilita mitigaciones de Windows: Windows Defender, AMSI (Antimalware Scan Interface) y otras protecciones basadas en comportamiento pueden bloquear ejecuciones maliciosas.

Si ya ejecutaste el comando malicioso — plan de respuesta paso a paso

Actúa en orden y con calma. Este es un plan operativo para usuarios y equipos IT.

Desconexión inmediata: desconecta el equipo de todas las redes (Wi‑Fi, Ethernet). Esto reduce la posibilidad de exfiltración de datos.

Usa un dispositivo limpio para cambiar credenciales críticas: desde otro ordenador o móvil no afectado, cambia las contraseñas de cuentas que usaste en la máquina comprometida (correo, banca, redes sociales, servicios corporativos) y habilita autenticación multifactor cuando sea posible.

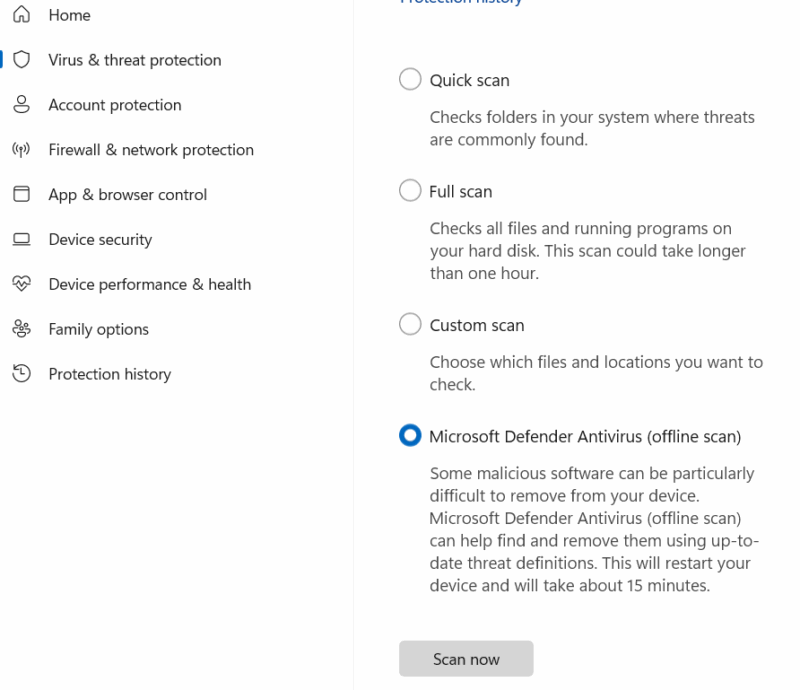

Escaneo sin conexión: ejecuta un análisis sin conexión de Microsoft Defender u otra solución de confianza que ofrezca una opción de escaneo offline. En Windows: abre Seguridad de Windows → Protección contra virus y amenazas → Opciones de análisis → Análisis sin conexión de Microsoft Defender. Reinicia cuando se te indique.

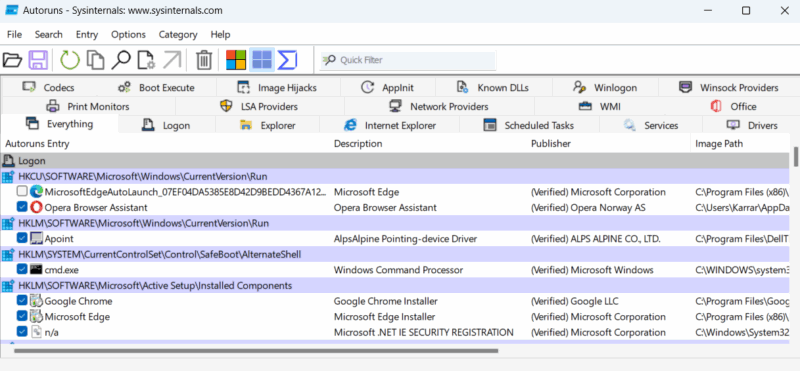

- Triage de procesos y arranque: después del escaneo, revisa los procesos en ejecución y los elementos de inicio automático. Usa utilidades confiables desde un medio limpio: Autoruns para insicios y Process Explorer para procesos en ejecución. Descarga y transfiere estas herramientas desde un equipo no comprometido en un medio externo seguro.

Contención avanzada (si eres administrador): captura memoria y volcado de procesos relevantes antes de apagar el equipo, para análisis forense si dispones de peritos. Si careces de experiencia forense, prioriza aislar y reinstalar.

Restauración o reinstalación: si no puedes garantizar la eliminación completa del infostealer, realiza un restablecimiento o una instalación limpia de Windows. Muchos infostealers no están diseñados para persistir más allá de un reinicio completo y una reinstalación, pero no confíes en su fragilidad; reimaginación limpia es el método más seguro.

Revoca tokens y sesiones: cierra sesiones activas en servicios críticos (por ejemplo, forzar cierre de sesiones en navegadores, revocar tokens de aplicaciones) y revisa actividad inusual en cuentas.

Notificación y documentación: informa al equipo de seguridad / responsable de incidentes de la organización. Documenta las acciones tomadas, marcas de tiempo y evidencias (log de red, líneas de comando, hashes si existen).

Checklists basados en roles

A continuación, listas de verificación rápidas para distintos roles.

Usuario final:

- Desconecta el equipo de la red.

- No intentes “arreglar” si no tienes experiencia: informa al soporte.

- Cambia contraseñas desde otro dispositivo limpio.

Administrador de TI:

- Aísla el equipo y captura volcado de memoria si es posible.

- Ejecuta escaneos offline con herramientas aprobadas.

- Revisa logs de PowerShell y eventos de seguridad.

Equipo SOC / Respuesta a incidentes:

- Recolecta IoCs: dominios, IP, líneas de comando, nombres de procesos.

- Contiene, erradica, recupera y realiza post‑mortem.

- Notifica cumplimiento/legal si hay datos sensibles comprometidos.

Modo en que esta táctica puede fallar (contraejemplos)

- La víctima no pega ni ejecuta la ruta o el comando solicitado.

- PowerShell y entornos de scripting están restringidos por políticas (AppLocker, WDAC) o ExecutionPolicy y telemetría activas.

- Soluciones EDR/antimalware con inspección de memoria detectan la carga en tiempo real y la bloquean antes de que exfiltre datos.

Herramientas útiles mencionadas

- Autoruns (Sysinternals) — revisar elementos de inicio.

- Process Explorer (Sysinternals) — analizar procesos en ejecución.

- Microsoft Defender — incluye opción de análisis sin conexión.

- Soluciones AV con escaneo de memoria — evaluar según tu organización.

Mini metodología de investigación rápida

- Triage: determinar alcance y confirmar compromiso.

- Contención: aislar máquinas afectadas y bloquear cuentas comprometidas.

- Erradicación: limpiar o reinstalar sistemas afectados.

- Recuperación: restaurar desde copias limpias y monitorear.

- Post‑mortem: analizar vector, mejorar controles y capacitar usuarios.

Glosario rápido (1 línea por término)

- Infostealer: malware diseñado para robar credenciales, cookies y datos sensibles.

- Portapapeles: memoria temporal donde un sistema guarda datos copiados por el usuario.

- C2 (comando y control): servidor que recibe datos robados y envía instrucciones al malware.

Factos clave

- Vector principal: ingeniería social mediante copia/pegado de rutas o comandos.

- Objetivos típicos: cookies de navegador, credenciales guardadas, datos de criptobilleteras y capturas de pantalla.

- Persistencia: la técnica busca ejecutar en memoria para evitar detección basada en archivos.

Resumen final y llamadas a la acción

Importante: la forma más eficaz de evitar este ataque es no ejecutar acciones que te pidan pegar rutas o comandos en tu sistema y aplicar controles técnicos que limiten la ejecución de scripts. Si crees que has sido víctima, desconecta el equipo, cambia contraseñas desde un dispositivo limpio y sigue el plan de respuesta descrito.

Notas finales:

- Revisa la formación de tu equipo en phishing con ejercicios periódicos.

- Implementa controles técnicos (políticas de ejecución, EDR con análisis de memoria y cuentas con privilegios mínimos).

Resumen:

- Mantén el escepticismo ante solicitudes no solicitadas.

- Endurece PowerShell y restringe ejecución de código.

- Ten un plan de respuesta y actúa rápido si sospechas compromiso.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD