RatOn en Android: qué es y cómo proteger tu teléfono

Qué es RatOn

RatOn es un Remote Access Trojan (RAT) diseñado para Android. Un RAT permite a un atacante controlar un dispositivo a distancia. RatOn añade automatización: simula toques, muestra superposiciones falsas y puede ejecutar transferencias de dinero o interceptar pagos contactless mediante ataques por retransmisión NFC. Cuando no encuentra objetivos válidos, bloquea la pantalla y muestra un mensaje de tipo ransomware para forzar un pago.

Definición breve: Un RAT es software malicioso que otorga control remoto sobre un dispositivo comprometido.

Cómo llega RatOn al dispositivo

RatOn requiere instalación manual, es decir, debe ser “sideloaded” (instalado desde fuera de la tienda oficial). Los vectores reportados incluyen:

- Páginas falsas que imitan Google Play Store y abren en el navegador.

- Aplicaciones con contenido adulto o utilidades pirateadas que solicitan instalación.

- Enlaces no solicitados enviados por mensajería o redes sociales.

Se aprovecha de la confianza del usuario para pedir permisos críticos como Servicios de Accesibilidad y permiso para instalar fuentes desconocidas.

Importante: una app legítima de Google Play nunca pedirá instalarse desde el navegador; al abrirse desde un enlace, debería llevarte a la app oficial de Google Play.

Capacidades y técnicas de ataque

RatOn combina varias funciones en un mismo paquete. Entender cada una ayuda a priorizar mitigaciones.

- Superposiciones falsas: crea ventanas sobre otras aplicaciones (por ejemplo, apps bancarias o carteras cripto) para captar nombres de usuario, contraseñas y frases semilla.

- Automatización de transacciones: con Servicios de Accesibilidad puede simular toques y desplazamientos para iniciar y completar transferencias sin intervención del atacante humano en tiempo real.

- Ataque de retransmisión NFC: intercepta la comunicación NFC y la retransmite en tiempo real, permitiendo pagos contactless remotos en otro terminal punto de venta.

- Pantalla de ransomware: bloquea el acceso del usuario mostrando un mensaje extorsivo. No siempre cifra archivos, pero impide el uso normal del dispositivo y exige una acción para recuperar el control.

Nota: RatOn depende de permisos que el usuario debe otorgar; muchas de sus funciones requieren interacción inicial para activar Servicios de Accesibilidad u otros permisos especiales.

Señales de compromiso

Presta atención a estos indicadores:

- Solicitudes repentinas de permiso para “Accesibilidad” o instalación de apps desde fuentes desconocidas.

- Ventanas emergentes que piden introducir frase semilla o credenciales dentro de aplicaciones conocidas.

- Comportamiento extraño en apps bancarias: solicitudes de confirmación adicionales, redirecciones o pantallas que no pertenecen a la app.

- Consumo de batería o uso de red inusualmente alto sin causa aparente.

- Imposibilidad de abrir apps o acceso bloqueado por una pantalla de rescate.

Detectar páginas falsas de Google Play

Cómo diferenciar una página falsa:

- Las páginas falsas se abren en el navegador y piden descargar un APK. Las apps oficiales de Play Store se abren en la app de Google Play.

- Si el enlace te lleva a una URL en el navegador que imita Google Play y solicita instalar, desconfía.

- Verifica el nombre del paquete y el desarrollador en la ficha de la app dentro de Google Play antes de instalar.

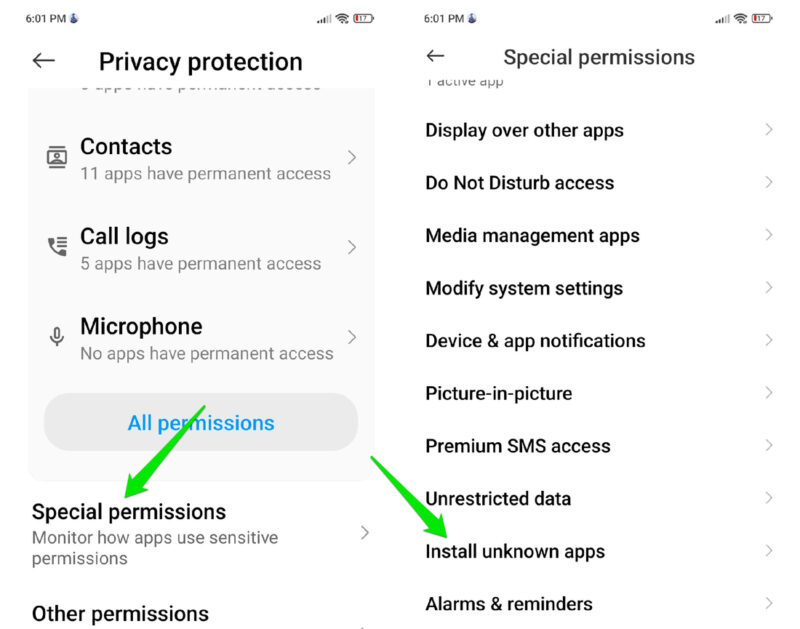

Acción recomendada: revoca el permiso de instalar apps desde fuentes desconocidas. En Android: Ajustes → Protección de privacidad → Permisos especiales → Instalar apps desconocidas. Si no encuentras esa ruta, busca en Ajustes → Aplicaciones → Acceso especial.

Gestionar cuidadosamente el permiso de Accesibilidad

Por qué es peligroso: el permiso de Servicios de Accesibilidad permite leer la pantalla, interactuar con elementos y simular acciones. En manos maliciosas, equivale a control total.

Qué hacer:

- Nunca concedas Accesibilidad a apps que no conozcas o a apps instaladas manualmente.

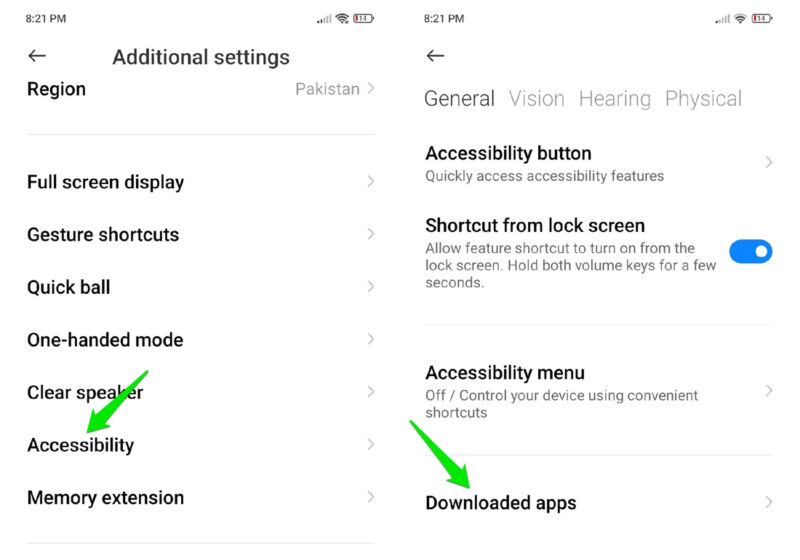

- Revisa periódicamente qué apps tienen ese permiso: Ajustes → Accesibilidad → Apps descargadas o Instaladas.

- Si una app solicita Accesibilidad argumentando que “mejorará la experiencia”, desconfía si no es una app de asistencia o accesibilidad legítima.

Importante: revocar Accesibilidad puede impedir que una app maliciosa simule transacciones o muestre superposiciones.

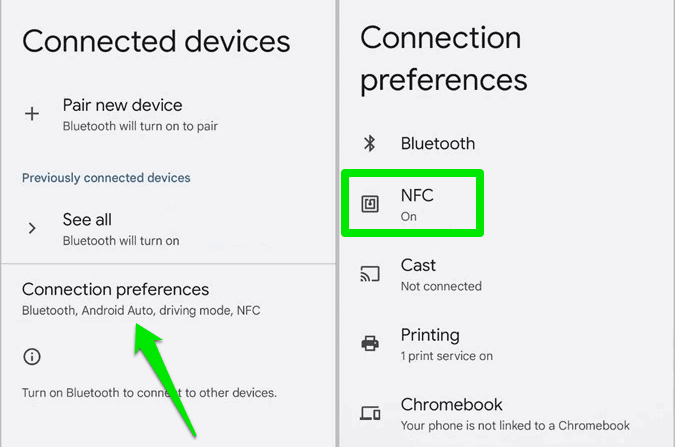

Desactivar NFC cuando no lo uses

El ataque de retransmisión NFC requiere que el atacante pueda capturar y reenviar la comunicación contactless. La forma más simple de mitigarlo es desactivar NFC cuando no lo necesitas.

Ruta en Android típica: Ajustes → Dispositivos conectados → Preferencias de conexión → NFC. Desactiva el conmutador.

Consejo práctico: cuando estés en lugares públicos o viajes, desactiva NFC y Bluetooth si no los necesitas. Si recibes solicitudes inesperadas para confirmar pagos o introducir datos de pago, desconéctate de la red y examina la app.

Carteras de hardware para criptomonedas

Por qué ayudan: las carteras hardware mantienen las claves privadas y las frases semilla fuera del teléfono. Incluso si el teléfono está comprometido, una transacción creada por el malware requiere la aprobación física en el dispositivo hardware.

Recomendación: adquiere una cartera hardware de proveedor reconocido y configúrala siguiendo las instrucciones oficiales. Guarda la frase de recuperación en un lugar seguro y nunca la introduzcas en un teléfono o una app.

Gestores de contraseñas y relleno automático

Los gestores de contraseñas confiables suelen validar la URL o la firma de la app antes de rellenar credenciales. Esto reduce el riesgo de que una superposición falsa robe tus datos.

Buenas prácticas:

- Usa gestores de contraseñas con autofill para Android.

- Configura la verificación biométrica o un PIN fuerte para abrir el gestor.

- No copies y pegues frases semilla ni contraseñas en apps o ventanas emergentes no verificadas.

Qué hacer si sospechas infección

Paso a paso de respuesta inmediata (runbook resumido):

- Aísla el dispositivo: desactiva Wi‑Fi y datos móviles. Apaga NFC y Bluetooth.

- No introduzcas contraseñas ni frases semilla. No pagues rescates sin diagnóstico profesional.

- Intenta reiniciar en modo seguro: en muchos dispositivos Android, mantener pulsado el botón de encendido y luego tocar “Reiniciar en modo seguro” o apagar y mantener volumen abajo durante el arranque. En modo seguro las apps de terceros no se inician.

- Desde modo seguro, ve a Ajustes → Aplicaciones y busca apps recientes o sospechosas. Desinstala la app maliciosa si es posible.

- Si no puedes acceder o la pantalla está bloqueada, conecta el dispositivo a una PC de confianza y copia datos críticos antes de un restablecimiento.

- Si la eliminación falla, realiza un restablecimiento de fábrica tras respaldar datos no sensibles.

- Cambia contraseñas en un dispositivo limpio y habilita autenticación de dos factores donde sea posible.

- Notifica a tu banco o proveedor de cripto si crees que hubo transacciones no autorizadas.

Criterios para terminar la respuesta: el dispositivo arranca normalmente, no hay superposiciones sospechosas, no hay procesos que pidan permisos extraños y las copias de seguridad están limpias.

Roles y responsabilidades: checklist por función

Usuario final:

- No instalar apps desde enlaces no verificados.

- Revisar permisos de Accesibilidad y revocar los innecesarios.

- Desactivar NFC y Bluetooth cuando no se usen.

- Usar gestor de contraseñas y, si procede, cartera hardware.

Administrador de TI:

- Bloquear la instalación de apps fuera de Play Store mediante política MDM.

- Monitorizar alertas de comportamiento anómalo en los endpoints móviles.

- Mantener procedimientos de respaldo y recuperación.

Equipo de seguridad/CSIRT:

- Definir playbook de respuesta a móviles comprometidos.

- Mantener listas de indicadores de compromiso (IOCs) y firmas.

- Coordinar comunicación con usuarios afectados y proveedores bancarios.

Pruebas y criterios de aceptación para limpieza

- El dispositivo inicia sin pantalla de rescate.

- No se detectan apps desconocidas con permisos de Accesibilidad.

- Tráfico de red normal sin conexiones persistentes a dominios sospechosos.

- Verificación de integridad: apps clave (banca, gestores) funcionan y autofill opera correctamente.

Cuándo las mitigaciones pueden fallar

- Si el usuario instala manualmente la app maliciosa y concede permisos, muchas mitigaciones son insuficientes.

- Si el atacante controla la cuenta bancaria o la clave 2FA externa, recuperar fondos puede ser imposible solo con medidas técnicas en el teléfono.

- En entornos corporativos sin políticas MDM, la propagación puede ser mayor.

Alternativas cuando las mitigaciones locales no bastan:

- Contactar al banco y solicitar bloqueo o reversión de operaciones.

- Notificar a la policía o a la unidad especializada en delitos informáticos.

- Usar servicios profesionales de recuperación forense móvil.

Mini metodología para evaluación de riesgo en dispositivos móviles

- Identifica el vector de entrada (sideload, phishing, tienda falsa).

- Evalúa permisos concedidos (Accesibilidad, instalación de fuentes desconocidas, superposición).

- Determina alcance del daño (transacciones, acceso a cuentas, pérdida de acceso).

- Mitiga bloqueando permisos y aislando el dispositivo.

- Recupera mediante limpieza o restablecimiento y revisa controles preventivos.

Notas de privacidad y cumplimiento

Si manejas datos personales sensibles en el dispositivo, considera las obligaciones legales locales (por ejemplo, notificación a afectados). Mantén registros de la respuesta y acciones tomadas. Si hay fuga de datos personales, sigue las pautas de privacidad aplicables en tu jurisdicción.

Glosario rápido

- RAT: troyano de acceso remoto que permite control externo del dispositivo.

- Superposición: ventana falsa mostrada sobre otra app para engañar al usuario.

- NFC: comunicación de campo cercano usada para pagos contactless.

- Sideload: instalación manual de una app fuera de la tienda oficial.

Resumen y recomendaciones finales

- No instales apps desde enlaces no verificados. Siempre usa Google Play y verifica el desarrollador.

- Revoca permisos peligrosos como Servicios de Accesibilidad y autorización para instalar apps desconocidas.

- Desactiva NFC cuando no lo necesites y considera usar carteras hardware para criptomonedas.

- Usa gestores de contraseñas y habilita autenticación de dos factores.

- Si sospechas infección, aísla el dispositivo, arranca en modo seguro y sigue el runbook de respuesta.

Notas finales: la seguridad móvil combina higiene del usuario, controles técnicos y procesos de respuesta. RatOn muestra que los atacantes ahora buscan integrar múltiples capacidades en un solo paquete, por eso las defensas deben ser igualmente multidimensionales.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD