Cómo recuperar y proteger tu cuenta de Gmail tras un hackeo

Admito que mi correo electrónico era mi vida digital: está vinculado a PayPal, a mis trabajos, a notificaciones y a servicios en línea. Pensé que una contraseña de 50 caracteres bastaría, pero consistía solo en palabras y números. Casi me roban la cuenta.

Otro gran error fue mantener la sesión iniciada todo el tiempo. Vivo en Internet y dependía de Google para Reader, News, Calendar, Books, Google+ y Adsense. Los uso porque son prácticos, pero esa comodidad reduce la fricción de seguridad.

Cuando un intruso tomó control de mi cuenta supe que tenía que reaccionar rápido. En este artículo te explico, paso a paso, qué hacer si te ocurre lo mismo y cómo reducir el riesgo de que vuelva a suceder.

Por qué atacan las cuentas de correo

Las cuentas de correo son puertas maestras: permiten restablecer contraseñas, acceder a servicios financieros y suplantar identidad. Los atacantes buscan cuentas con datos valiosos, accesos a servicios o simplemente aprovechan contraseñas débiles y sesiones abiertas.

Heurística rápida: si usas una cuenta para pagos, trabajo o notificaciones críticas, trátala como un activo de alta sensibilidad.

Nota importante: un IP solo indica una ubicación aproximada; no confundas rastreo con identificación de una persona.

Fundamentos de seguridad de tu cuenta de Gmail

- Contraseña: usa una frase de paso (passphrase) o contraseña larga y compleja. Definición: una passphrase es una cadena de palabras y símbolos fácil de recordar pero larga y única.

- Recomiendo 30 caracteres como mínimo; si puedes, 50–80 caracteres con espacios y símbolos aumenta mucho la entropía.

- Incluye símbolos (por ejemplo: *, /, #, ^, &, -, +), mayúsculas, minúsculas y números.

- Almacenamiento seguro: usa un gestor de contraseñas fiable. Si no quieres un gestor, guarda la contraseña impresa en un lugar seguro (por ejemplo, una billetera) en vez de un archivo llamado “password.txt”.

- Verificación en dos pasos (2FA): habilítala. Definición: 2FA requiere algo que sabes (contraseña) y algo que tienes (teléfono, app o llave física).

- Preferencia: llaves de seguridad FIDO (por ejemplo, YubiKey) o aplicaciones de autenticación (Google Authenticator, Authy). SMS es mejor que nada, pero menos seguro.

- Correo de recuperación y pregunta de seguridad: asegúrate de que tu correo secundario sea también fuerte y esté bajo tu control.

- Antivirus y antiespías: instala un solo antivirus actualizado y ejecuta análisis periódicos. Evita tener múltiples antivirus en conflicto.

Checklist rápido:

- Contraseña única y larga

- 2FA activado (preferible con llave física)

- Correo de recuperación seguro

- Antivirus actualizado

- Copias de seguridad del correo

Pasos extra obligatorios (auditoría rápida de tu Gmail)

- Revisa la actividad de la cuenta:

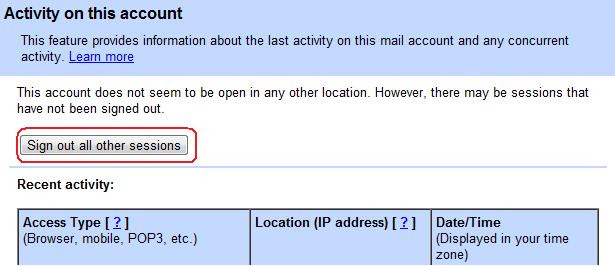

- En la esquina inferior derecha de Gmail haz clic en “detalles” para ver sesiones activas y accesos recientes.

- Si observas ubicaciones o dispositivos desconocidos, cierra sesión en todos los demás dispositivos.

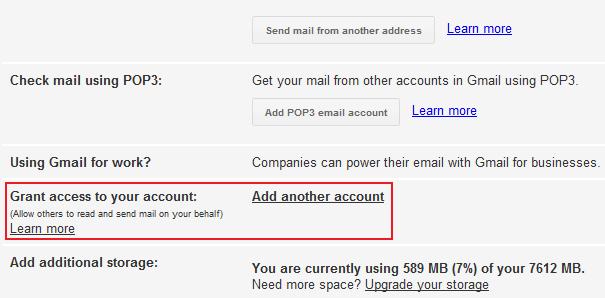

- Revisa “Configuración > Cuentas e importación”:

- Busca reenvíos automáticos desconocidos.

- Comprueba si se añadieron cuentas para enviar correo en tu nombre.

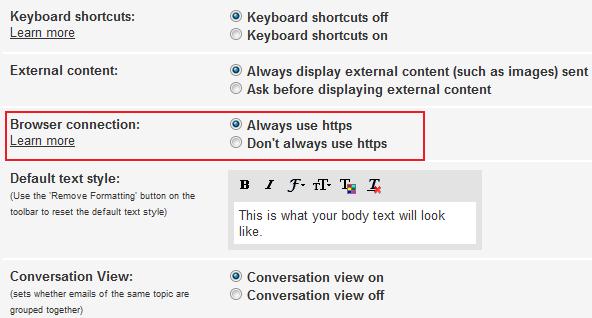

- Asegura la conexión HTTPS:

- Activa siempre HTTPS para proteger la transmisión.

- Revisa POP/IMAP:

- Asegúrate de que no haya configuraciones que extraigan todo tu correo a un servidor externo.

- Revisa aplicaciones conectadas y permisos OAuth:

- Revoca aplicaciones que no reconozcas o que no necesites.

- Cambia la contraseña inmediatamente desde un dispositivo seguro.

Consejo práctico: haz estas revisiones como parte de una rutina mensual.

Qué hacer si te han hackeado: runbook de incidente paso a paso

Fase A — Detección inmediata

- Señales: imposibilidad de entrar, cambios en la información de recuperación, mails que no reconoces o ausencia de mensajes que sí enviaste.

- Actúa rápido: cada minuto cuenta para limitar cambios del atacante.

Fase B — Contención

- Desde un dispositivo seguro y limpio, cambia tu contraseña.

- Cierra todas las sesiones: “Cerrar sesión en todos los demás dispositivos”.

- Revoca accesos OAuth y elimina reenvíos desconocidos.

- Si no puedes entrar, usa la opción “Ya no tengo acceso” en el proceso de recuperación.

Fase C — Recuperación (pasos con Google)

- Accede a accounts.google.com/signin/recovery y sigue el formulario.

- Proporciona información concreta: etiquetas que usas, contactos frecuentes y fechas aproximadas de creación de correos importantes.

- Si Google tarda: conserva pruebas (capturas de pantalla, correos enviados por el atacante) y no compartas contraseñas con nadie.

Fase D — Restauración y verificación

- Una vez recuperada la cuenta, recupera y restablece 2FA.

- Cambia contraseñas de servicios vinculados (banca, PayPal, redes sociales).

- Informa a tus contactos si el atacante pudo haber enviado mensajes en tu nombre.

Fase E — Postmortem y prevención

- Analiza cómo ocurrió el compromiso (phishing, contraseña débil, sesión abierta, malware).

- Implementa medidas que reduzcan la probabilidad de recurrencia.

Plantilla breve para avisar a tus contactos:

Asunto: Aviso: Mi cuenta de correo fue comprometida

Hola, informo que mi cuenta de correo fue comprometida durante [fecha]. Si recibiste mensajes extraños enviados desde mi dirección, ignóralos y no hagas clic en enlaces ni descargues archivos. Ya recuperé la cuenta y cambié credenciales. Gracias por tu comprensión.

Criterios de éxito de la recuperación:

- Acceso restaurado con 2FA activo.

- No existen reenvíos ni cuentas añadidas desconocidas.

- Todos los servicios críticos con contraseñas renovadas.

Checklists por rol

Usuario individual:

- Cambia la contraseña y activa 2FA.

- Revisa sesiones activas y cierra las desconocidas.

- Revoca apps conectadas.

- Ejecuta análisis antivirus completo.

- Informa a contactos clave si hubo envío malicioso.

Administrador de TI o responsable de seguridad:

- Habilita políticas de bloqueo de reenvío masivo.

- Revisa logs de acceso y alertas de anómala.

- Sugerencia: exige llaves de seguridad para cuentas de alto privilegio.

- Implementa pruebas de recuperación periódicas.

Mini-metodología para elegir una contraseña segura y gestionarla

- Genera una passphrase de 4–7 palabras aleatorias y añade símbolos y números.

- Usa un gestor de contraseñas para almacenar y autocompletar contraseñas fuertes.

- No reutilices contraseñas entre servicios críticos.

- Cambia la contraseña cada 3–12 meses si no usas 2FA; con 2FA puedes espaciar más los cambios.

Herramienta recomendada: gestores de contraseñas con cifrado de extremo a extremo (por ejemplo, 1Password, Bitwarden). No inventes contraseñas manualmente si puedes evitarlas.

¿Cuándo fallan las medidas típicas? (contraejemplos)

- SMS 2FA puede fallar si el número está portado por un atacante (SIM swap).

- Gestores guardados en navegadores sin contraseña principal se exponen si alguien tiene acceso al dispositivo.

- Contraseña larga basada en palabras comunes puede fallar ante ataques por diccionario si no incluye símbolos ni entropía suficiente.

Cómo mitigar:

- Prefiere llaves físicas o apps de autenticación. Usa gestores con PIN o autenticación biométrica.

- No dejes el dispositivo desbloqueado. Activa cifrado de disco y bloqueo por contraseña.

Diagrama de decisión rápido (Mermaid)

flowchart LR

A[¿Puedes entrar?] -->|Sí| B[Revisa actividad y cierra sesiones]

A -->|No| C[Usa recuperación de Google]

C --> D{¿Recuperaste la cuenta?}

D -->|Sí| B

D -->|No| E[Contacta soporte y prepara evidencia]

B --> F[Activa 2FA y cambia contraseñas]

F --> G[Audita apps y configura alertas]Auditoría y pruebas (casos de prueba / criterios de aceptación)

Prueba 1: Cierre de sesión remoto

- Acción: desde Gmail cerrar todas las demás sesiones.

- Criterio de aceptación: no hay sesiones activas en dispositivos desconocidos.

Prueba 2: Reenvío automático

- Acción: revisar “Reenvío y correo POP/IMAP” en configuración.

- Criterio de aceptación: ningún reenvío a direcciones desconocidas.

Prueba 3: Aplicaciones conectadas

- Acción: ir a la sección de seguridad y revisar permisos OAuth.

- Criterio de aceptación: solo apps autorizadas por el usuario o la organización.

Cómo prevenir futuros hackeos: lista de buenas prácticas

- Usa un gestor de contraseñas;

- Activa 2FA para todas las cuentas importantes;

- Prefiere llaves de seguridad para cuentas críticas;

- Mantén el sistema operativo y el navegador actualizados;

- Ejecuta análisis antivirus semanalmente;

- No hagas clic en enlaces ni abras adjuntos de remitentes desconocidos;

- Haz copias de seguridad periódicas de correos importantes;

- Revisa permisos de aplicaciones conectadas cada 3 meses;

- Sal de sesiones compartidas y evita recordar contraseñas en PCs públicos.

Consejo de usabilidad: si viajas y vas a cambiar de número temporalmente, actualiza la información de recuperación antes de salir.

Escenarios y límites: qué no puedes hacer con facilidad

- No puedes pedir a Google que identifique a un atacante solo con una IP y recibir sus datos personales: las reclamaciones legales requieren orden judicial.

- Recuperar mensajes eliminados hace mucho tiempo puede ser imposible si el atacante los borró y Google ya no los conserva.

Preguntas frecuentes

¿Debo imprimir mi contraseña si no confío en gestores?

Sí, imprimirla y guardarla en un lugar seguro es aceptable. Trata esa hoja como un documento sensible.

¿Es suficiente el SMS para 2FA?

Es mejor que nada, pero vulnerable a SIM swap. Preferible: app de autenticación o llave física.

¿Qué hago si el atacante cambió el correo de recuperación?

Usa el formulario de “No tengo acceso” en la recuperación de Google y aporta la mayor cantidad de detalles posibles: etiquetas, contactos frecuentes, fechas de creación y de primeros correos.

¿Debo cambiar contraseñas de otros servicios tras recuperar Gmail?

Sí. Muchos servicios permiten restablecer cuentas por correo; si el atacante tuvo acceso, renueva contraseñas y revoca sesiones.

Glosario breve

- 2FA: Verificación en dos pasos, añade una segunda forma de autenticación.

- OAuth: Protocolo que permite autorizar apps sin compartir tu contraseña.

- Passphrase: Frase larga usada como contraseña.

Resumen final

Si te hackean, actúa rápido: contén el acceso, recupera la cuenta y fortalece las defensas. Implementa 2FA, usa un gestor de contraseñas o una llave física, audita permisos y mantén tus dispositivos y software actualizados. La seguridad requiere hábito tanto como tecnología.

Nota importante: la prevención y la respuesta rápida son complementarias. No confíes únicamente en una sola medida: combina contraseñas robustas, 2FA y revisiones periódicas.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD