Установка VPN на Windows Server 2019

Коротко: задание выполняется в три шага — установить роль Remote Access, развернуть VPN через мастер RRAS и настроить доступ (порты, пул адресов, сертификаты). Рекомендуется использовать L2TP/IKEv2 или SSTP (PPTP устарел). Ниже — полный пошаговый план, примеры команд PowerShell, меры безопасности и чек-листы для администраторов.

Почему стоит настроить VPN на Windows Server

VPN на Windows Server позволяет безопасно подключать удалённых пользователей и организовать защищённый туннель к ресурсам внутри сети. Это удобно в небольших офисах, при удалённом администрировании или для объединения филиалов при минимальной инфраструктуре.

Важно: PPTP обеспечивает слабую защиту и уязвим для современных атак — используйте L2TP/IKEv2 или SSTP приоритетно.

Основные понятия

- VPN — виртуальная частная сеть, защищённый туннель между клиентом и сервером.

- RRAS — Routing and Remote Access Service, компонент Windows для настройки VPN и маршрутизации.

- L2TP/IPsec, IKEv2, SSTP, PPTP — популярные VPN-протоколы (сравнение ниже).

Подготовка перед началом

- У вас должна быть учётная запись администратора на сервере.

- Сервер с Windows Server 2019, доступ к Server Manager или PowerShell с повышенными правами.

- Если планируете SSTP или IKEv2 — SSL/TLS-сертификат, доверенный клиентам (или внутренний CA).

- Настройте проброс портов/правила на внешнем брандмауэре/маршрутизаторе.

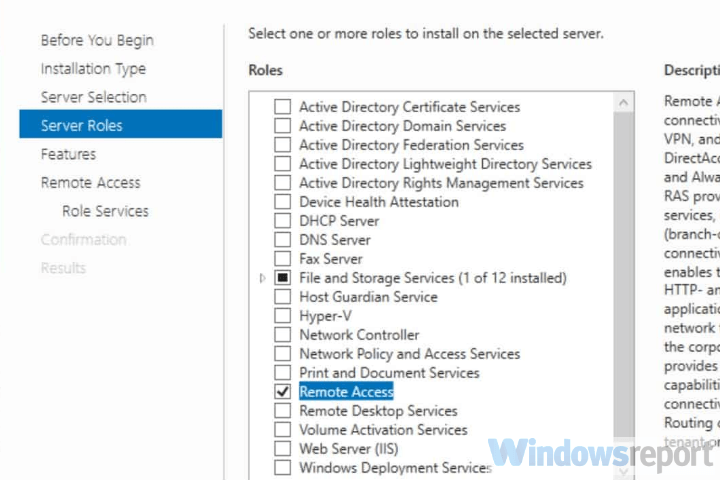

Шаг 1. Установка Remote Access через Server Manager

- Откройте Server Manager (Диспетчер сервера).

- Перейдите в Manage > Add Roles and Features Wizard.

- Отметьте роль Remote Access и нажмите Next.

- На шаге Role Services отметьте DirectAccess and VPN (RAS) и нажмите Next.

- Нажмите Install и дождитесь завершения установки.

- После установки может потребоваться перезагрузка сервера.

Примечание: альтернативно можно установить роль через PowerShell:

- Откройте PowerShell от имени администратора и выполните:

Install-WindowsFeature RemoteAccess -IncludeManagementTools

Install-WindowsFeature Routing -IncludeManagementTools

Эти команды устанавливают необходимые компоненты; конфигурирование RRAS проще выполнять через MMC (Routing and Remote Access) или мастер.

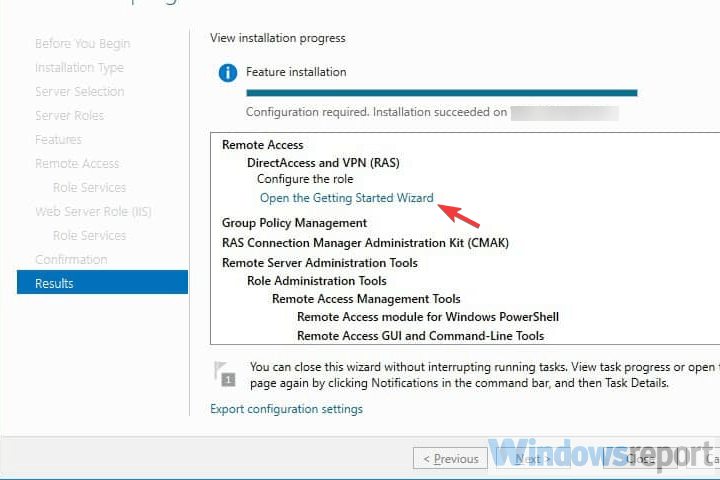

Шаг 2. Развертывание VPN через мастер RRAS

- В Server Manager или в меню Tools откройте Routing and Remote Access Management Console.

- В разделе сервера выберите Open the Getting Started Wizard (Открыть мастер начальной настройки).

- Выберите опцию Deploy VPN only (Развернуть только VPN).

- В консоли RRAS щёлкните правой кнопкой по имени сервера и выберите Configure and Enable Routing and Remote Access.

- Выберите Custom configuration и нажмите Next.

- Отметьте VPN access и запустите службу RRAS.

Если используются профили групповой политики или автоматизация, можно настроить RRAS через скрипты, но мастер устраняет большинство типичных ошибок.

Шаг 3. Конфигурация доступа и адресации

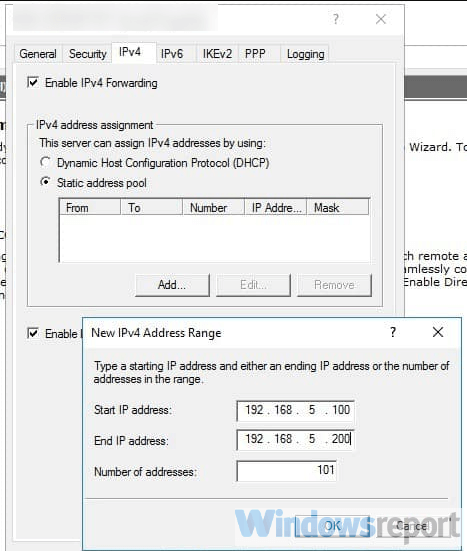

- Откройте свойства сервера RRAS и перейдите на вкладку IPv4.

- Решите, будет ли сервер выдавать адреса через DHCP или использовать статический пул.

- Если DHCP в сети присутствует — укажите соответствующий DHCP-сервер.

- Если DHCP нет — включите Static address pool и добавьте диапазон адресов из подсети сервера.

- Настройте пользователей: в свойствах учётных записей Active Directory или локальных пользователей разрешите Remote Access.

- Настройте правила брандмауэра и проброс портов на внешнем маршрутизаторе/файрволе.

Откройте следующие порты и протоколы (рекомендуемые):

- PPTP: TCP 1723 и IP протокол 47 (GRE) — используется PPTP; НЕ рекомендуется для продакшн.

- L2TP/IPsec: UDP 500 (IKE), UDP 1701 (L2TP), UDP 4500 (NAT‑T) и IP протокол 50 (ESP).

- SSTP: TCP 443 (SSL/TLS) — безопасный вариант через HTTPS.

Примеры правил Windows Firewall (PowerShell):

New-NetFirewallRule -DisplayName “Allow VPN PPTP TCP 1723” -Direction Inbound -Protocol TCP -LocalPort 1723 -Action Allow

New-NetFirewallRule -DisplayName “Allow VPN GRE” -Direction Inbound -Protocol 47 -Action Allow

New-NetFirewallRule -DisplayName “Allow VPN UDP 500” -Direction Inbound -Protocol UDP -LocalPort 500 -Action Allow

New-NetFirewallRule -DisplayName “Allow VPN UDP 4500” -Direction Inbound -Protocol UDP -LocalPort 4500 -Action Allow

New-NetFirewallRule -DisplayName “Allow VPN L2TP UDP 1701” -Direction Inbound -Protocol UDP -LocalPort 1701 -Action Allow

New-NetFirewallRule -DisplayName “Allow SSTP TCP 443” -Direction Inbound -Protocol TCP -LocalPort 443 -Action Allow

Не забудьте сделать соответствующие правила на граничном роутере/нате.

Как работает VPN на Windows Server

- Клиент инициирует соединение к внешнему IP-адресу сервера.

- RRAS аутентифицирует пользователя (AD, локальные учётные записи, RADIUS).

- Если аутентификация успешна — между клиентом и сервером устанавливается туннель; сервер назначает IP-адрес и применяет маршрутизацию/политику доступа.

- Трафик с клиента проходит через туннель и может обращаться к внутренним ресурсам.

Выбор протокола — краткие рекомендации

- SSTP: лучший выбор при необходимости обходить NAT/фильтрацию, использует TCP 443, требует сертификат сервера.

- IKEv2/L2TP (IPsec): хорошая производительность и безопасность; требует настроек IPsec (сертификаты или общий ключ) и корректного проброса портов (500/4500).

- PPTP: совместимость, но слабая криптография — не рекомендуется.

Mermaid диаграмма выбора протокола:

flowchart TD

A[Нужна работа через HTTPS порт?] -->|Да| B[SSTP]

A -->|Нет| C[Есть поддержка сертификатов/IKEv2?]

C -->|Да| D[IKEv2/L2TP]

C -->|Нет| E[PPTP 'не рекомендуется']Сертификаты и аутентификация

- Для SSTP нужен SSL-сертификат, имя в сертификате должно совпадать с DNS-именем сервера, к которому подключаются клиенты.

- Для IKEv2/L2TP рекомендуется использовать либо сертификаты, либо сильный общий ключ и проверить поддержку NAT‑Traversal.

- Настройте методы аутентификации: EAP (с сертификатом), MS-CHAP v2 можно использовать для совместимости, но лучше избегать слабых вариантов.

Важно: храните секреты и сертификаты безопасно, используйте HSM/Key Vault в критичных средах.

Тестирование и проверка

Критерии приёмки

- Клиент успешно подключается извне и получает IP-адрес из пула.

- Клиент имеет доступ к внутренним ресурсам согласно политике доступа.

- Установленные порты открыты на внешнем файрволе и на самом сервере.

- Аутентификация проходит корректно (AD/RADIUS или локально).

Тесты

- Подключение с тестового клиента через выбранный протокол.

- Проверка трассировки (tracert/route print) и маршрутов.

- Логирование: просмотрите журналы RRAS и события безопасности на сервере.

Устранение распространённых проблем

- Не удаётся подключиться: проверьте проброс портов и правила брандмауэра, внешний IP/DNS.

- Аутентификация не проходит: проверьте права пользователя (Remote Access разрешён), синхронизацию паролей, корректность RADIUS.

- Клиент получает адрес, но нет доступа к сети: проверьте маршруты и NAT, убедитесь, что IP-адреса из пула в той же подсети или настроено корректное маршрутизирование.

- SSTP: ошибка сертификата — проверьте, что сертификат доверен клиентам и имя совпадает.

Рекомендации по безопасности

- Используйте SSTP или IKEv2/L2TP с IPsec. Избегайте PPTP.

- Применяйте политику минимальных привилегий для VPN-пользователей.

- Включите MFA (многофакторную аутентификацию) через RADIUS/AD FS, если возможно.

- Логируйте соединения и обновляйте систему и сертификаты.

Рольовые чек-листы

Администратор сервера

- Установить роль Remote Access.

- Настроить RRAS и статический пул или DHCP.

- Настроить учётные записи и права Remote Access.

Сетевой инженер

- Пробросить порты на пограничном маршрутизаторе.

- Настроить NAT/маршруты для внутренней сети.

- Проверить работоспособность GRE и ESP, если используются.

Специалист по безопасности

- Выбрать безопасный протокол и настроить сертификаты.

- Включить журналирование и мониторинг.

- Настроить MFA и политику доступа.

Когда этот подход не подходит

- Если требуется масштабируемое глобальное решение с балансировкой нагрузки и централизованной политикой — стоит рассмотреть коммерческие VPN-концентраторы или облачные VPN-сервисы.

- Для большого количества мобильных пользователей с требованием автоматического развёртывания может потребоваться MDM/Endpoint Management.

Краткое резюме

- Процесс состоит из трёх этапов: установка роли Remote Access, развертывание VPN через RRAS, настройка доступа и портов.

- Отдавайте предпочтение SSTP или IKEv2/L2TP по соображениям безопасности; избегайте PPTP.

- Тщательно настройте порты, сертификаты и проверяйте логи.

Если у вас возникли специфичные ошибки или нужен пример конфигурации для конкретного сценария (SSTP с сертификатом, IKEv2 с RADIUS и т. п.), опишите вашу среду — я помогу с пошаговой настройкой.

Important: перед изменениями в продакшн-среде делайте резервную копию конфигурации и тестируйте на изолированном сервере.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone