Кейлоггеры: что это, опасности и как защититься

Что такое кейлоггер

Кейлоггер — это небольшая программа или аппаратный модуль, который записывает действия на компьютере. В одной строке: он фиксирует нажатия клавиш, клики и иногда делает скриншоты экрана.

Краткое определение: программный или аппаратный инструмент для скрытого мониторинга ввода и активности на устройстве.

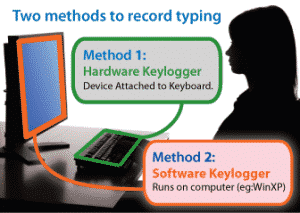

Типы кейлоггеров

Кейлоггеры бывают двух основных типов:

- Программные кейлоггеры — приложения, запускающиеся в операционной системе и перехватывающие события ввода.

- Аппаратные кейлоггеры — физические устройства, которые устанавливаются между клавиатурой и компьютером или в корпусе устройства.

Как работает кейлоггер

- Установка. Программу устанавливают в систему вручную или через вредоносную рассылку. Аппаратный кейлоггер подключают физически.

- Сбор данных. Кейлоггер перехватывает нажатия клавиш, интерфейсные события и, в ряде случаев, делает скриншоты и собирает данные о сети.

- Передача. Собранные данные сохраняются локально или отправляются злоумышленнику через интернет или по электронной почте.

Важно: многие кейлоггеры замаскированы под легитимные утилиты и могут работать в фоне без видимых признаков.

Чем опасны кейлоггеры и где их применяют

- Мошенники используют кейлоггеры для кражи паролей, данных банковских карт и доступа к соцсетям.

- В корпоративной среде кейлоггеры применяют для аудита и расследований, но это требует юридического основания.

- Родители могут применять мониторинг для контроля детей, однако это тоже обладает юридическими и этическими аспектами.

Примечание: использование кейлоггера без согласия владельца устройства часто незаконно.

Где взять кейлоггер и как его используют

На рынке существуют и легальные, и вредоносные реализации. Легальные программы продаются как инструменты мониторинга с функциями аудита. Вредоносные распространяются через фишинговые письма, заражённые вложения и взломанные сайты.

Типичный сценарий атаки:

- Жертве отправляют архив с установщиком.

- При запуске устанавливается скрытая служба или драйвер.

- Кейлоггер начинает отправлять логи на сервер злоумышленника.

Совет: современные антивирусы часто помечают такие программы как трояны.

Как обнаружить кейлоггер

- Проверьте список запущенных процессов и автозагрузку в диспетчере задач или специальных средствах для анализа автозагрузки.

- Сканируйте систему антивирусом и антималварными утилитами с актуальными базами.

- Обратите внимание на подозрительную сетьевую активность или регулярные отправки данных.

- При подозрении на аппаратный кейлоггер — визуально осмотрите кабели и разъёмы.

Важно: некоторые продвинутые кейлоггеры могут маскироваться под системные процессы.

Как удалить кейлоггер

- Изолируйте устройство от сети (временно отключите интернет).

- Создайте резервную копию важных данных.

- Запустите антивирус в безопасном режиме и выполните глубокое сканирование.

- Проверьте автозагрузку и удалите подозрительные записи.

- Если это аппаратный кейлоггер — физически извлеките его.

- При необходимости переустановите ОС и смените пароли с другого, чистого устройства.

Практические меры защиты и харднинг

- Держите систему и антивирус обновлёнными.

- Включите многофакторную аутентификацию для критичных учётных записей.

- Используйте менеджеры паролей и генерацию паролей, чтобы минимизировать риск перехвата.

- Для интернет-банкинга применяйте виртуальные клавиатуры и корпоративные токены, когда это возможно.

- Ограничьте права пользователей: не давайте права администратора без необходимости.

- В корпоративной среде внедрите EDR/IDS для обнаружения аномалий активности.

Мини-методология: быстрая проверка подозреваемого ПК

- Отключите интернет.

- Загрузитесь в безопасном режиме.

- Просканируйте систему несколькими антивирусными/антиспай инструментами.

- Проверьте автозагрузку и службы.

- Осмотрите физические соединения клавиатуры и периферии.

- При сильном подозрении — сохраните логи и передайте специалистам.

Роль‑ориентированные чеклисты

Системный администратор:

- Включить централизованное логирование и мониторинг уровня процессов.

- Настроить EDR и оповещения при нетипичных соединениях.

- Прверять целостность системных файлов.

Родитель:

- Установить официальные приложения родительского контроля.

- Пояснить правила безопасности детям и ограничить установку программ.

Обычный пользователь:

- Не запускать вложения из неизвестных писем.

- Поддерживать антивирус в актуальном состоянии.

- Избегать использования прав администратора для повседневных задач.

Когда кейлоггер не сработает — ограничения и примеры

- Приложения с защитой ввода (например, отдельные банковские приложения) шифруют поля ввода.

- Аппаратные клавиатуры со встроенным шифрованием перекрывают простое перехватывание.

- Многофакторная аутентификация нейтрализует перехват только пароля.

Контрпример: если злоумышленник получил одноразовый код или физический доступ к устройству — защита может быть скомпрометирована.

Закон и этика

Установка кейлоггера без согласия владельца устройства часто является нарушением закона. В корпоративной среде мониторинг должен иметь документальное согласие и обоснование.

Важно: всегда проверяйте местное законодательство и внутренние политики перед использованием инструмента мониторинга.

Короткая памятка (факты и heuristics)

- Кейлоггер = запись ввода + возможные скриншоты.

- Аппаратный кейлоггер заметнее при физическом осмотре.

- Антивирусы обнаруживают большинство, но не все реализации.

- MFA и менеджеры паролей сильно снижают риск компрометации.

Частые вопросы

Как быстро понять, есть ли кейлоггер? Проверьте активные процессы, сетевую активность и выполните сканирование антивирусом. Для аппаратного — визуальный осмотр.

Можно ли отследить источник отправки логов? Иногда можно найти домен или IP в логах сетевой активности. Но злоумышленники часто используют прокси и анонимные сервисы.

Стоит ли использовать кейлоггер для контроля сотрудников? Только при наличии правовой основы и прозрачных правил; в противном случае это риск юридических последствий.

Краткое резюме

- Кейлоггеры бывают программные и аппаратные. Они собирают нажатия и другую активность.

- Могут использоваться как для шпионства, так и для легитимного мониторинга.

- Защищайтесь актуальными средствами безопасности: обновления, MFA, антивирусы и ограничение прав.

- При подозрении действуйте аккуратно: изолируйте устройство, проведите сканирование и, при необходимости, обратитесь к специалистам.

Важно: если вы не уверены в своих действиях, лучше временно отключить устройство от сети и обратиться к профессионалам.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone