Ошибка 80180002 при присоединении к Azure AD — причины и как исправить

Что означает ошибка 80180002?

Код ошибки 80180002 появляется, когда пользователь пытается добавить рабочую или организационную учётную запись Microsoft на личный ПК, но процесс блокируется политиками безопасности или настройками управления устройствами. Частые причины:

- Недостаточные права — организация управляет рабочими учётными записями (Microsoft 365). Администраторы могут ограничивать действия пользователей.

- Неправильные настройки — устройство или учётная запись не соответствуют требованиям для присоединения к Azure AD (например, политики CSP, MDM и пр.).

- Смена сети — если учётная запись ранее была связана с другим тенантом Azure AD или используется другая сеть, связь с текущим тенантом может быть нарушена.

- Устройство не зарегистрировано в MDM — если MDM (Mobile Device Management) требует регистрации, а устройство не зарегистрировано, доступ может быть запрещён.

Важно: сообщение обычно дополняется текстом “The Mobile Device Management (MDM) server failed to authenticate the user” — это указывает на проблему с аутентификацией через MDM/Intune.

Предварительные проверки (быстрые шаги)

Перед любыми углублёнными изменениями выполните простые проверки:

- Убедитесь, что у вас есть административные привилегии (локальные или требуемые в Azure AD).

- Проверьте сетевое подключение и VPN. Выполните подключение в сети организации, если это требуется политиками.

- По возможности попробуйте другой компьютер или сеть, чтобы исключить локальные сбои.

Как исправить ошибку 80180002 — пошагово

Ниже — четыре основных подхода, которые часто решают проблему. Следуйте по порядку и проверяйте результат после каждого шага.

1. Добавление учётной записи на устройство заново

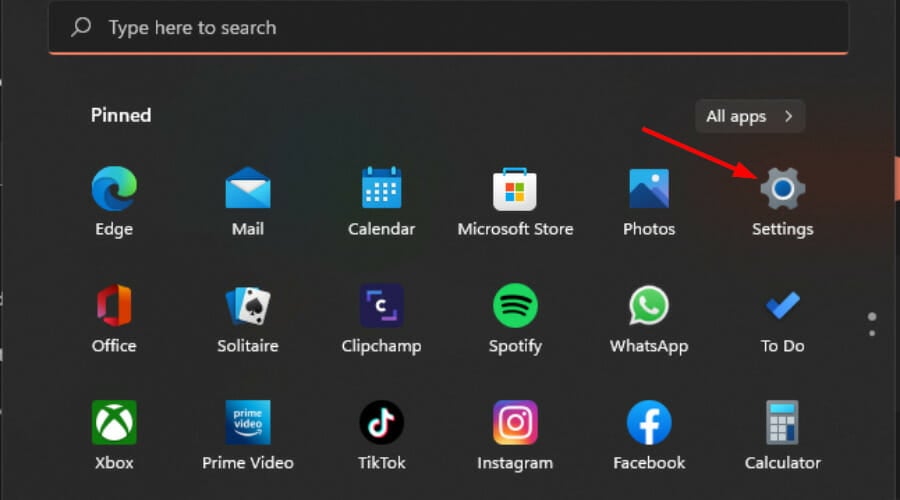

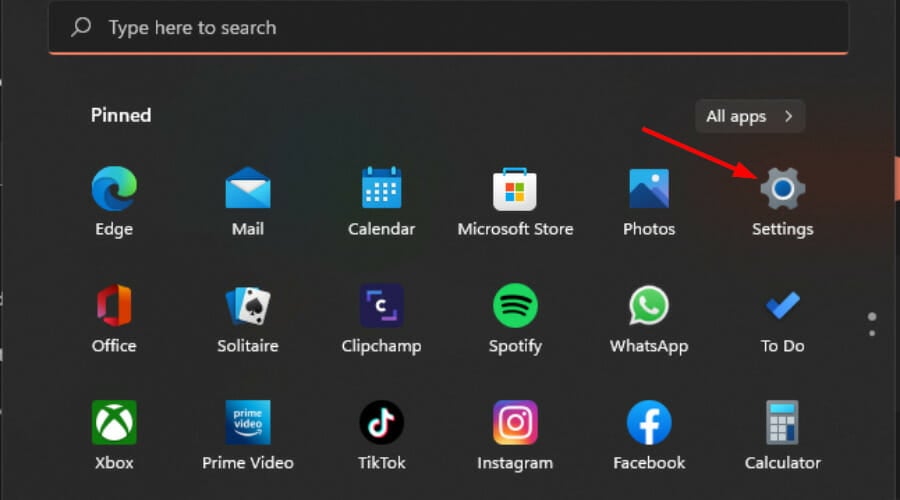

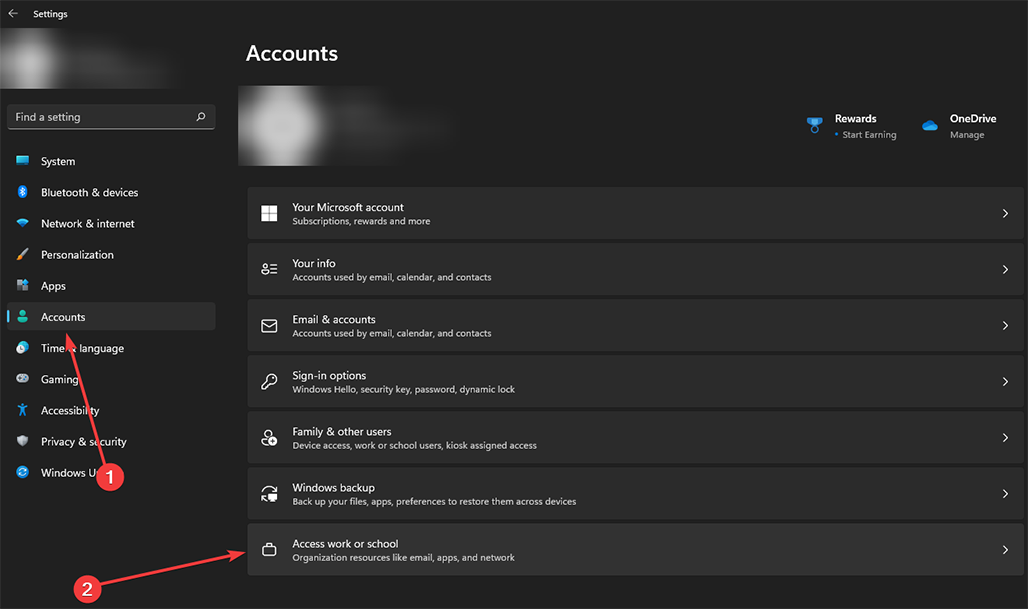

- Нажмите клавишу Windows и откройте Параметры.

- В меню слева выберите Учетные записи, затем откройте Доступ к рабочим или учебным устройствам.

- Найдите проблемную учётную запись и отключите её (Disconnect).

- Подождите несколько минут. Затем добавьте учётную запись снова через тот же раздел.

Этот способ устраняет локальные конфликты учётных данных и часто помогает при случайных ошибках привязки.

2. Отключение условного доступа (Conditional Access)

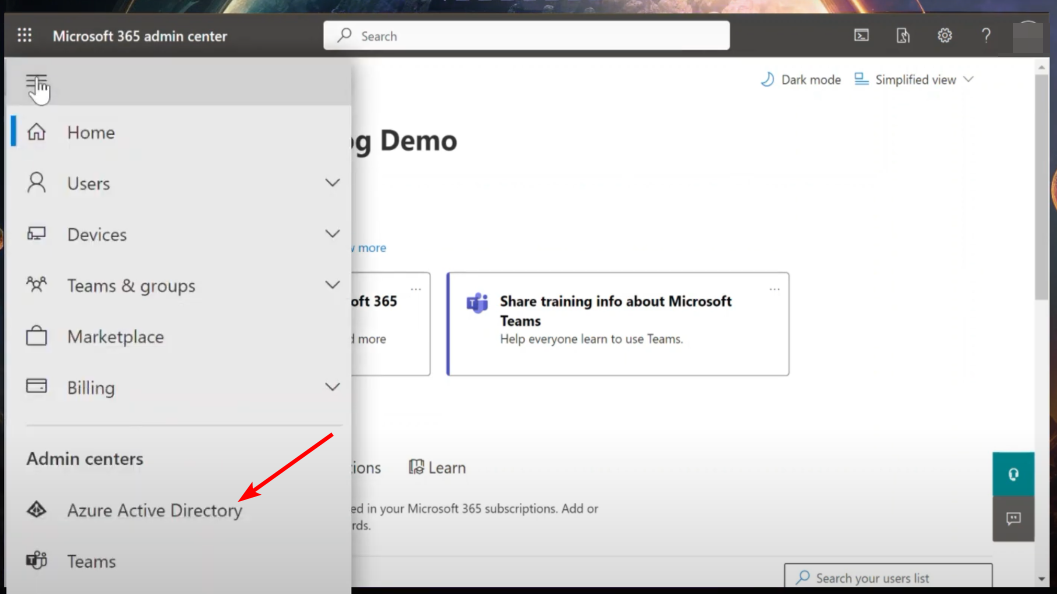

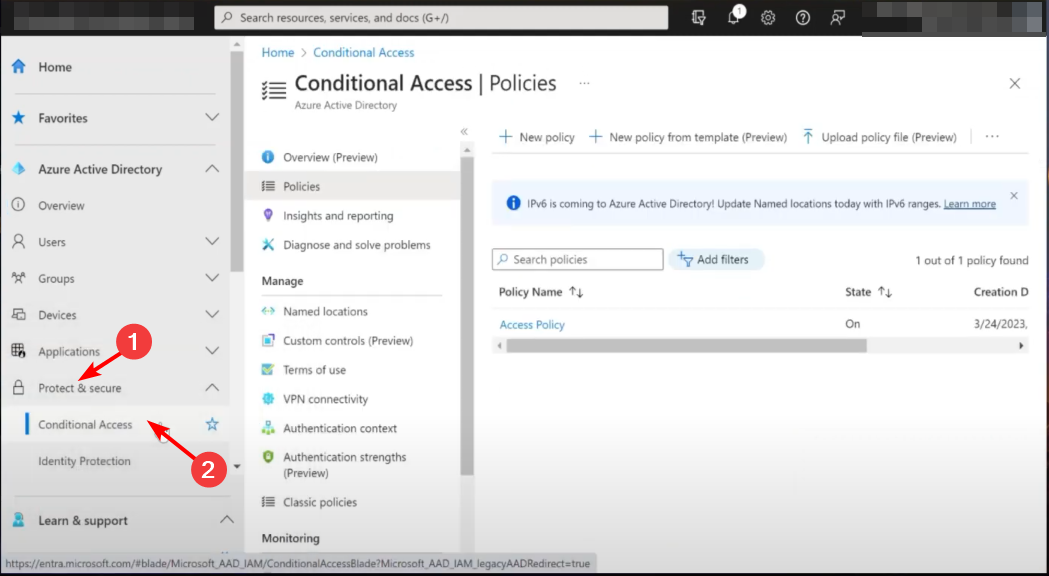

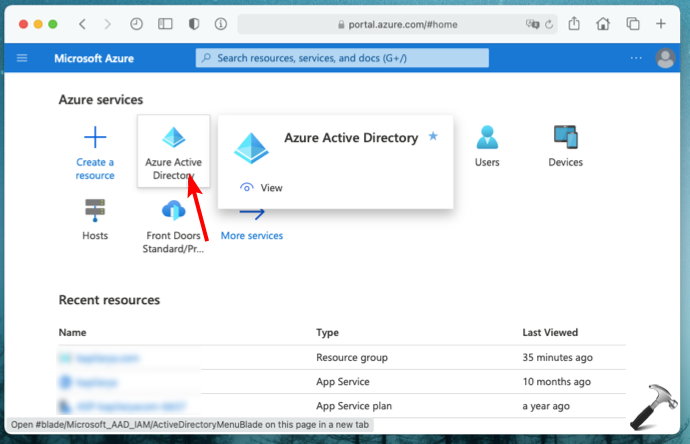

- Войдите в портал Azure с учётной записью администратора.

- Откройте меню и выберите Azure Active Directory.

- В левой панели выберите Защита и защита (или соответствующий перевод), затем — Условный доступ.

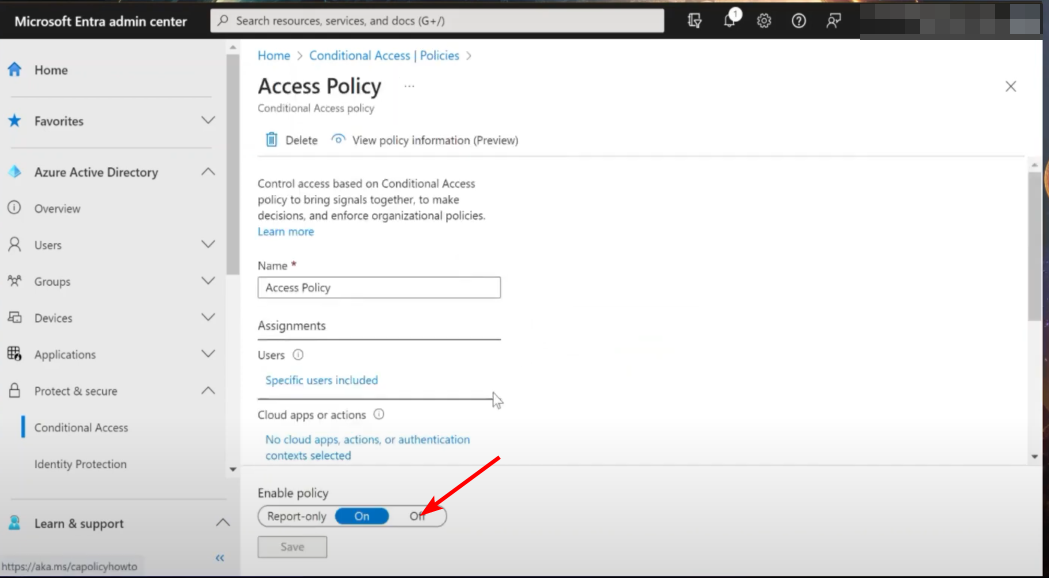

- В разделе политик доступа временно отключите применимые политики (Access policy).

Примечание: Отключение условного доступа снижает защиту. Делайте это временно для диагностики и только при наличии контроля со стороны ИТ.

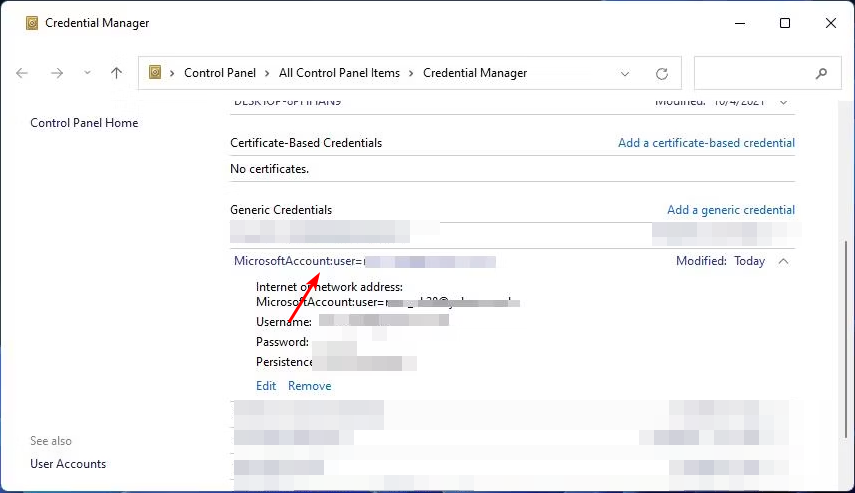

3. Удаление учётных данных и кэша

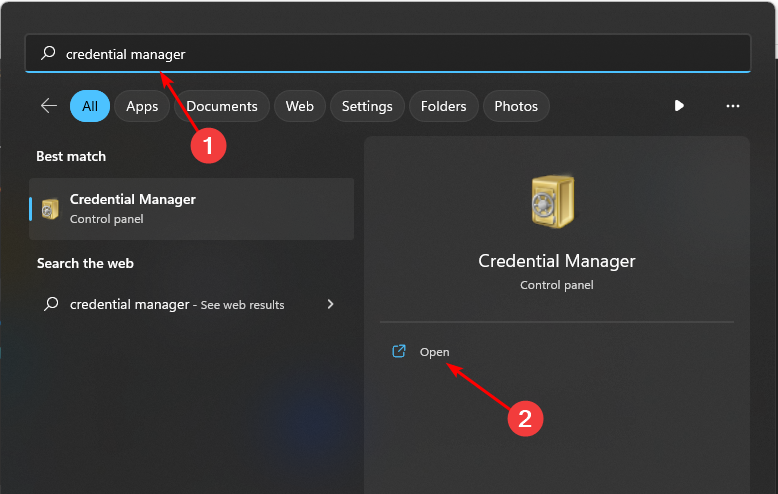

- Откройте поиск Windows и введите Диспетчер учётных данных (Credential Manager).

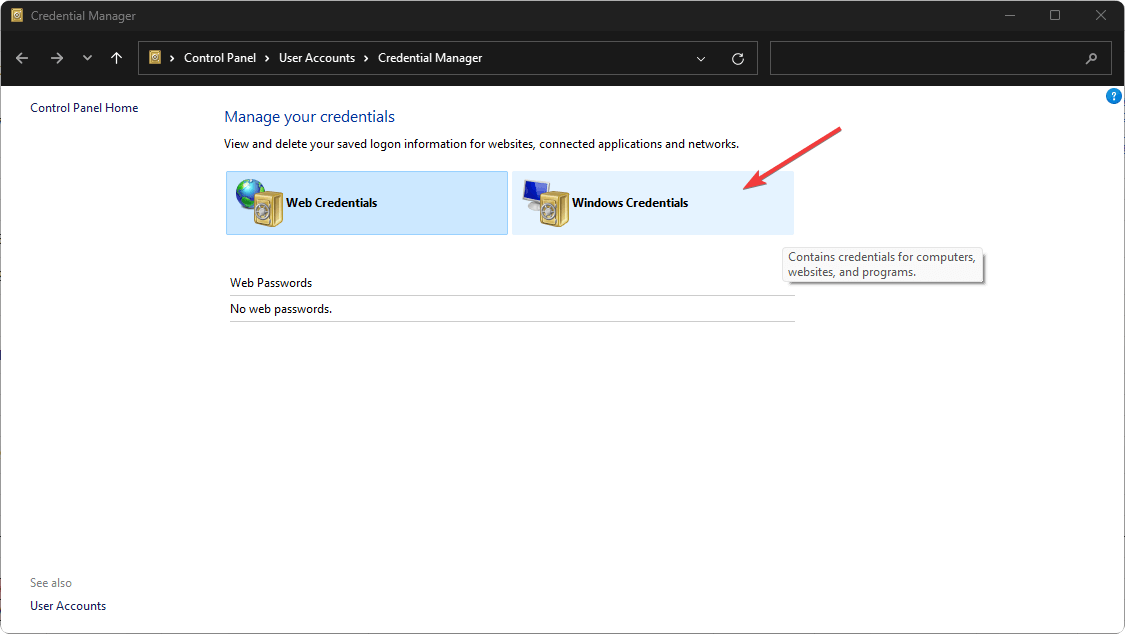

- Перейдите в раздел Учётные данные Windows.

- Найдите записи типа MicrosoftAccount, разверните и выберите Удалить.

- Подтвердите удаление и перезагрузите устройство.

Этот шаг помогает удалить устаревшие токены и сломанные пары логин/пароль, которые мешают аутентификации MDM.

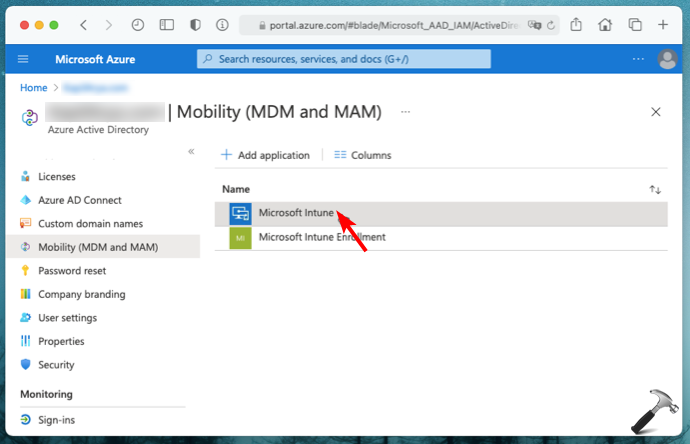

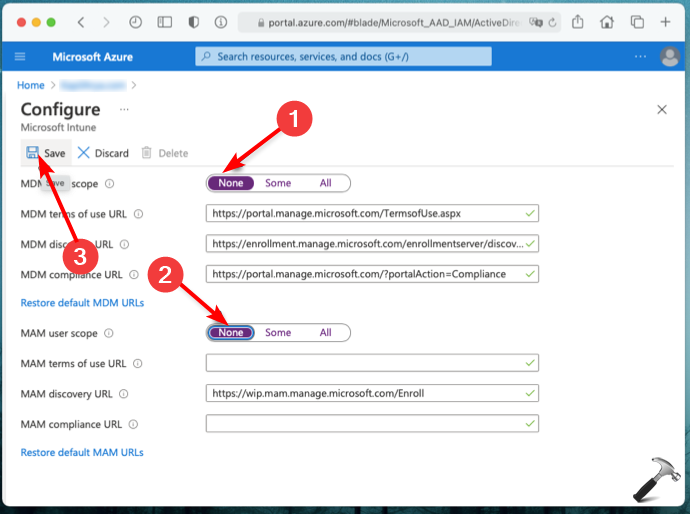

4. Изменение настроек MDM и MAM (Intune)

- Войдите в портал Azure.

- Откройте Azure Active Directory в списке услуг.

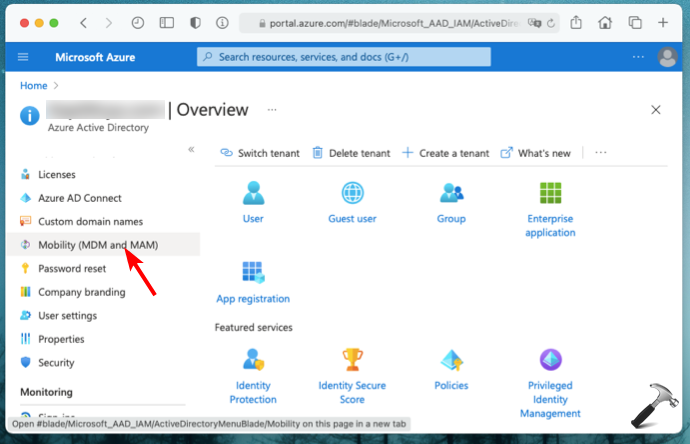

- В левой панели найдите Mobility (MDM and MAM).

- Выберите Microsoft Intune под этим разделом.

- Установите параметры MDM user scope и MAM user scope в значение None, затем нажмите Сохранить.

Важно: после сохранения изменений подождите несколько минут, чтобы новые настройки распространились по серверам.

Когда эти решения не помогут (контрпримеры)

- Учётная запись действительно удалена или несуществует в тенанте Azure — решения на устройстве не помогут.

- Политики безопасности организации требуют обязательной регистрации в MDM — простое отключение MDM/MAM не допустимо.

- Телефон/ПК заблокированы корпоративным профилем с ограничениями, которые нельзя снять без вмешательства админов.

Если причина в одном из этих сценариев, обратитесь к администратору Azure AD вашего предприятия.

Альтернативные подходы

- Временное создание отдельного тестового учётного записа в тенанте и попытка присоединения с ним — помогает изолировать проблему на уровне учётной записи.

- Использование другого устройства или виртуальной машины для проверки регистрации учётной записи.

- Проверка журналов аудита Azure AD и Intune для точной причины отказа аутентификации.

Чек-листы по ролям

Чек-лист для обычного пользователя:

- Перезапустили ПК после удаления учётных данных.

- Проверили подключение к сети или VPN.

- Убедились, что вводите рабочую учётную запись, а не личную.

Чек-лист для администратора:

- Проверили политики условного доступа и журнал отказов.

- Проверили настройки MDM/MAM в Intune.

- Убедились, что учётная запись присутствует в нужном тенанте.

- Проверили наличие конфликтов между Azure AD Connect и локальными AD-политиками.

Мини-методология диагностики (быстрая)

- Воспроизведите ошибку на устройстве пользователя.

- Проверка локальных учётных данных и их очистка.

- Просмотр политики условного доступа и временное её отключение.

- Проверка регистрации устройства в Intune/MDM.

- Анализ логов Azure AD/Intune — если ошибка сохраняется.

Дерево принятия решений (Mermaid)

flowchart TD

A[Начать: ошибка 80180002] --> B{Пользователь есть в тенанте?}

B -- Нет --> C[Связаться с администратором]

B -- Да --> D{Устройство зарегистрировано в MDM?}

D -- Нет --> E[Зарегистрировать устройство в Intune]

D -- Да --> F{Есть локальные креденшелы?}

F -- Да --> G[Удалить записи в Credential Manager]

F -- Нет --> H{Политики условного доступа блокируют?}

H -- Да --> I[Временно отключить политику и протестировать]

H -- Нет --> J[Проверить логи Azure AD/Intune]Критерии приёмки

- Устройство успешно добавлено в Доступ к рабочим или учебным устройствам в Параметрах Windows.

- В портале Azure нет записей о неудачных попытках аутентификации за последние 10 минут.

- При повторной попытке учётная запись не возвращает ошибку 80180002.

Быстрый словарь (одна строка)

- MDM — управление мобильными устройствами; контролирует регистрацию и политики устройства.

- MAM — управление мобильными приложениями; контролирует доступ к корпоративным приложениям.

- Conditional Access — условный доступ: политики, ограничивающие входы по условиям (локация, устройство).

Примечания и риски

Important: Отключение политик безопасности должно быть временным и согласовано с командой безопасности. Постоянное отключение приведёт к повышенному риску утечки данных.

Note: Если вы видите сообщение, что «учётная запись Microsoft не существует», это отдельная проблема — проверьте правильность домена и наличие учётной записи в нужном тенанте.

Резюме

- Ошибка 80180002 связана с несоответствием требований устройства/учётной записи для Azure AD/MDM.

- Частые решения: повторное добавление учётной записи, удаление локальных учётных данных, проверка и временное отключение условного доступа, корректировка MDM/MAM.

- Если базовые шаги не помогают — анализируйте логи Azure AD и Intune и обращайтесь к администратору.

Если у вас остались вопросы по конкретной конфигурации — опишите текущую среду (версия Windows, статус Intune, роль учётной записи) в комментариях, и мы поможем сузить причину.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone