Восстановление файлов после атаки шифровальщика BBBW

Что такое BBBW и чем он опасен

BBBW — это вариант программ-шифровальщиков (ransomware), который шифрует файлы на затронутом устройстве и добавляет к именам файлов расширение .BBBW, делая их невозможными для открытия стандартными приложениями. Этот тип вредоносного ПО относится к семейству STOP/DJVU.

Коротко о ключевых понятиях:

- Шифровальщик — вредоносная программа, которая шифрует файлы и требует выкуп за ключ расшифровки.

- Онлайн-ключ — уникальный ключ, сгенерированный на сервере злоумышленника; без него расшифровка невозможна.

- Оффлайн-ключ — ключ, сгенерированный локально; иногда такие ключи могут быть обнаружены и добавлены в базы бесплатных расшифровщиков.

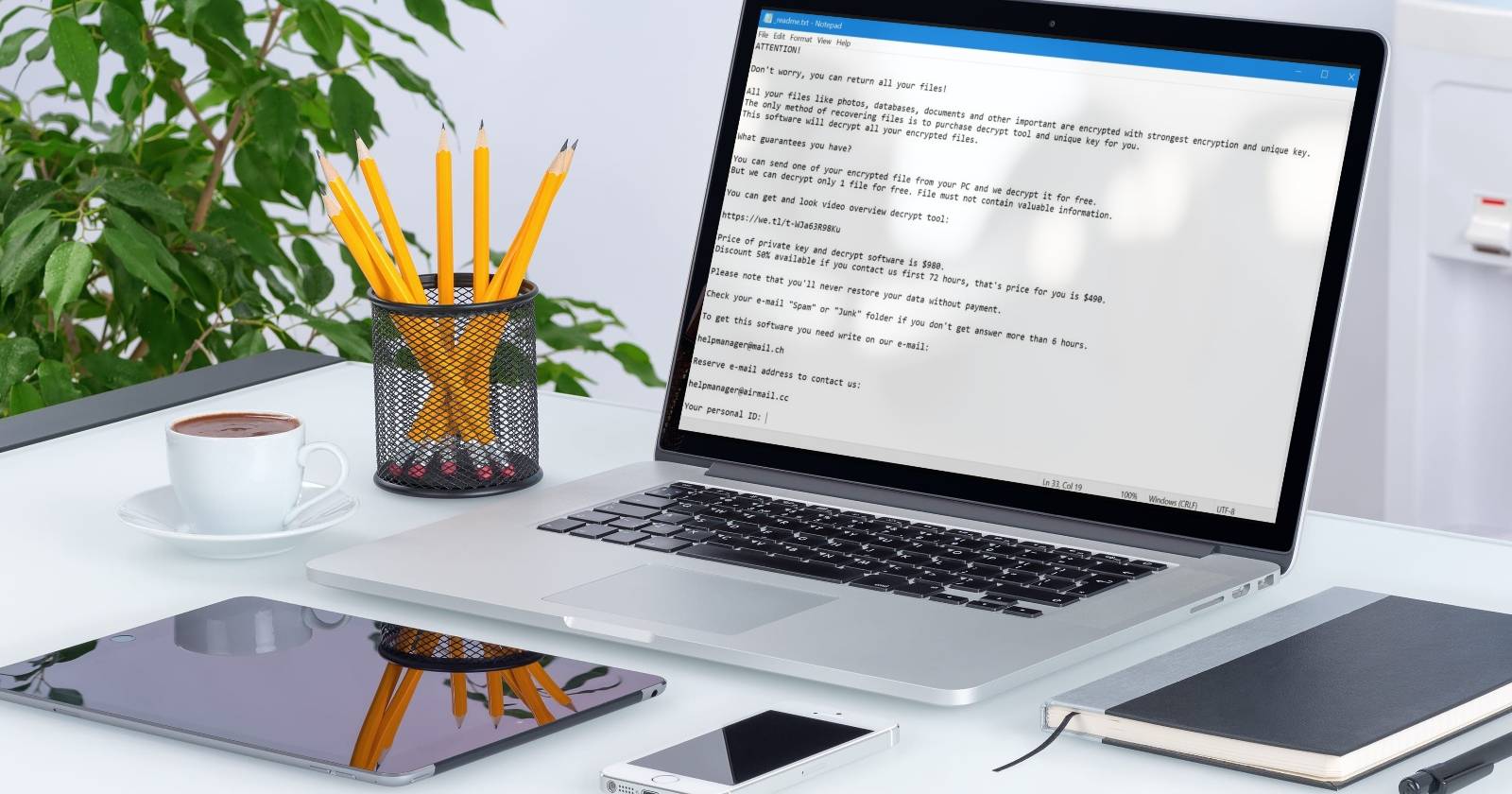

Как правило, злоумышленники добавляют в каждую поражённую папку текстовый файл с требованиями выкупа и контактами (обычно несколько e-mail-адресов). Часто в приманку предлагают «бесплатную» расшифровку одного файла и заявляют о скидке при обращении в определённый промежуток времени. Это приём социальной инженерии: он создает ложное чувство срочности и безопасности.

Важно: оплата выкупа не гарантирует возврат доступа к файлам, а также финансирует преступную инфраструктуру и повышает риск новых атак.

Как именно работает шифрование (образец сценария атаки)

- Вектор проникновения: фишинговые письма, вредоносные вложения, эксплойты в уязвимом ПО, взлом RDP, скачивание «кряков» и сомнительных программ.

- Запуск вредоносного кода и поиск файлов по дискам, сетевым и внешним ресурсам.

- Шифрование используемых форматов (документы, фото, видео, базы данных) и добавление расширения .BBBW.

- Создание файло́в с инструкциями и контактами.

- Возможное удаление теневых копий томов или попытки скрыть следы для затруднения восстановления.

Когда злоумышленник использует онлайн-ключи, расшифровка без их участия невозможна. При оффлайн-ключах иногда появляется шанс — если ключ попадёт в публичные базы, инструменты расшифровки смогут вернуть файлы.

Почему не стоит платить выкуп

- Нет гарантии получения инструмента или ключа.

- Вы поддерживаете бизнес-модель преступников и стимулируете новые атаки.

- Оплата уменьшает мотивацию к поиску бесплатных решений и восстановлению систем безопасными способами.

Если вы столкнулись с требованием выкупа, сначала выполните этапы восстановления и оценки урона, описанные ниже.

План действий при заражении шифровальщиком BBBW

Выбор действий зависит от наличия резервных копий. Ниже представлены два сценария и подробный план для каждой ситуации.

1. Есть резервная копия — восстановите данные из неё

Если у вас есть актуальные резервные копии, восстановление — самый надёжный путь. Однако прежде чем подключать и восстанавливать данные, надо убедиться, что система чиста.

Рекомендуемый пошаговый SOP для восстановления из резервной копии:

- Отключите заражённый компьютер от сети (Wi‑Fi/кабель) и выведите его из общего доступа.

- Не подключайте внешние диски с резервными копиями к инфицированному компьютеру до полной проверки.

- Включите систему в Безопасном режиме (Safe Mode) — Windows 10/11 или macOS.

- Запустите надёжный антивирус/анти‑малваре и выполните полное сканирование дисков.

- Удалите обнаруженное вредоносное ПО или выполните чистую переустановку ОС.

- Проверьте резервную копию на заражение, если резервная копия перезаписывалась с заражённого устройства, она может содержать вредоносный код.

- Восстановите файлы из проверенной резервной копии на чистую систему.

- После восстановления обновите систему, драйверы, установите фиксы безопасности и подключите устройство к сети только после подтверждения чистоты.

Критерии приёмки

- Восстановленные файлы открываются корректно.

- На устройстве нет признаков активности шифровальщика.

- Логи и сканеры не обнаруживают угроз.

Примечание: если резервная копия хранится в облаке, убедитесь, что резервная копия не была перезаписана заражёнными файлами. По возможности восстановите данные из версии файла, созданной до инцидента.

2. Нет резервной копии — попытайтесь расшифровать файлы

Если резервных копий нет, вариант восстановления зависит от типа ключа (онлайн или оффлайн) и доступности ключей в публичных базах. Для семейства STOP/DJVU существует бесплатный инструмент Emsisoft Decryptor, который иногда работает для варианта BBBW.

Рекомендуемые действия перед расшифровкой

- Скопируйте зашифрованные файлы на отдельный носитель (только чтение) или создайте образ диска.

- Никогда не переименовывайте зашифрованные файлы — это может помешать инструментам расшифровки.

- Сохраните текстовые файлы с требованием выкупа и любые метаданные (ID злоумышленника).

- Работайте на копии, а не на оригиналах.

Шаги для работы с Emsisoft Decryptor для STOP/DJVU

- Скачайте Emsisoft Decryptor для STOP/DJVU с официального сайта разработчика.

- Запустите приложение от имени администратора и подтвердите UAC.

- В окне лицензии согласитесь с условиями и нажмите ОК.

- На вкладке Decryptor нажмите Add folder и укажите папки с зашифрованными файлами.

- На вкладке Options включите Keep encrypted files — это сохранит оригиналы, если расшифровка повредит файлы.

- Нажмите Decrypt и дождитесь завершения процесса.

- Проверьте результаты и сохраните логи работы утилиты.

Частые сообщения об ошибках и что они означают

- Error: Unable to decrypt file with ID: [ваш ID] — ключа нет в базе расшифровщика; попробуйте другие инструменты и проверяйте обновления базы.

- No key for New Variant online ID: [ваш ID] — файлы зашифрованы онлайн-ключом; расшифровать без злоумышленников невозможно.

- Result: No key for new variant offline ID: [пример ID] This ID appears to be an offline ID. Decryption may be possible in the future — ключ офлайн, его могут добавить в базе позже; сохраните файлы и проверяйте периодически.

Альтернативные источники и инструменты для поиска ключей

- Проект No More Ransom (инициатива правоохранительных органов и индустрии кибербезопасности).

- Антивирусные вендоры: Emsisoft, Kaspersky, Trend Micro и другие иногда публикуют утилиты и базы ключей.

Важно: не скачивайте сомнительные «де‑шифровщики» с непроверенных сайтов — это может привести к дополнительному заражению.

Восстановительный план и инцидентный плейбук

Ниже — пошаговый план действий для владельца устройства и для IT‑команды при обнаружении шифровальщика.

Роль: пользователь (домашний пользователь)

- Отключить устройство от интернета.

- Сохранить копию зашифрованных файлов на отдельном носителе.

- Не платить и не следовать инструкциям злоумышленника.

- Обратиться к руководству по восстановлению и к специалистам, если требуется.

Роль: IT‑администратор

- Изолировать заражённые машины от сети и от общего хранилища.

- Зафиксировать индикаторы компрометации (лог-файлы, имена процессов, общие домены/адреса).

- Запустить антивирусные сканеры и EDR.

- Оценить масштаб и сроки возможной компрометации резервных копий.

- Составить план восстановления: чистая установка ОС vs восстановление из резервной копии.

Роль: команда реагирования на инциденты

- Снять снимки дисков и собрать форензические артефакты.

- Проверить журналы безопасности и сетевые логи для выявления вектора взлома.

- Сообщить в соответствующие органы при компрометации персональных данных или критичных бизнес-сервисов.

- После восстановления провести постинцидентный разбор и обновить процессы защиты.

Инцидентный runbook (сокращённый)

- Идентифицировать и изолировать.

- Сохранить доказательства и сделать бэкапы образов дисков.

- Проверить резервные копии и принять решение о восстановлении.

- Очистка/переустановка ОС и восстановление данных.

- Мониторинг и усиление защиты.

Профилактика и укрепление защиты

Меры, которые снижают риск заражения и ущерб:

- Регулярные резервные копии 3-2-1 (3 копии, на 2 типах носителей, 1 оффлайн/вне сети).

- Обновление ОС и программ, быстрое применение патчей.

- Ограничение доступа по RDP и использование VPN/MFA.

- Применение EDR/AV с поведенческим анализом.

- Сегментация сети и ограничение прав пользователей (принцип наименьших привилегий).

- Обучение сотрудников фишингу и проверка вложений/ссылок.

- Регулярные тесты восстановления резервных копий (restore drills).

Короткая методология тестирования готовности

- Выберите файл-образец и зашифруйте или измените доступ на нём.

- Выполните восстановление из резервной копии в резервной среде.

- Зафиксируйте время восстановления и ошибки.

- Исправьте процесс и повторите.

Что делать, если расшифровать не удалось

- Храните копии зашифрованных файлов для возможной дальнейшей расшифровки (когда ключ появится в базах).

- Отслеживайте обновления инструментов расшифровки у Emsisoft и проекта No More Ransom.

- Рассмотрите восстановление бизнес-функций с минимально возможными потерями: восстановление из старых резервных копий, ручное восстановление критичных данных.

Дополнительные материалы для специалистов

Decision flowchart (упрощённый)

flowchart TD

A[Обнаружено шифрование .BBBW] --> B{Есть ли резервная копия?}

B -- Да --> C[Изолировать устройство и восстановить из резервной копии]

B -- Нет --> D[Сохранить зашифрованные файлы и метаданные]

D --> E[Попытаться расшифровать Emsisoft/NoMoreRansom]

E -- Успех --> F[Проверить систему, сделать бэкап]

E -- Неудача --> G[Ожидать обновления ключей, рассмотреть частичное восстановление]Критерии приёмки восстановления

- Восстановленные данные читаемы и функциональны.

- Система не показывает признаков повторной компрометации в течение тестового периода.

- Доступы и права восстановлены безопасно.

Тест-кейсы для проверки успешности восстановления

- Восстановление файла формата .docx и его открытие в редакторе.

- Восстановление базы данных и проверка целостности записей.

- Имитированная попытка повторного заражения — обнаружение и блокировка средствами защиты.

Риски и смягчение последствий

Таблица риска (качественная):

- Высокий риск: потеря критичных данных без резервной копии. Смягчение: регулярные оффлайн-резервные копии.

- Средний риск: распространение в сети. Смягчение: сегментация, EDR, быстрый инцидентный ответ.

- Низкий риск: попытки шантажа с малой вероятностью оплаты. Смягчение: политика не платить и юридическая поддержка.

Короткий глоссарий

- Ransomware — шифровальщик.

- EDR — Endpoint Detection and Response, система обнаружения на конечных устройствах.

- RDP — удалённый рабочий стол.

- MFA — многофакторная аутентификация.

Что ещё полезно знать

- Сохраняйте доказательства и связанные с инцидентом артефакты — это важно для расследования и возможного взаимодействия с правоохранительными органами.

- При компрометации персональных данных проверьте требования к уведомлению регуляторов и пострадавших лиц в вашей юрисдикции.

- Поддерживайте связь с профессионалами по кибербезопасности для оценки ущерба и планирования восстановления.

Завершающие рекомендации

- Не платите выкуп: это не гарантирует восстановление и подкрепляет преступную модель.

- Работайте по проверенному плану восстановления: изолируйте, сохраните артефакты, проверьте резервные копии и применяйте инструменты расшифровки только на копиях.

- Инвестируйте в превентивные меры: резервное копирование, обновления, сегментация сети и обучение персонала.

Важно: если вы не уверены в действиях, обратитесь к специалистам по инцидентному реагированию. Своевременная и грамотная реакция минимизирует ущерб и ускорит восстановление.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone