Ronggolawe: что это и как защититься от вымогательского ПО

Ronggolawe — разновидность рансомвера, ориентированная на веб‑серверы и популярные CMS. Он может изменить *.htaccess, создать интерфейс злоумышленника и зашифровать файлы. Главные защиты: обновления, резервные копии, надёжные плагины, антивирус и быстрый план реагирования. Если сервер скомпрометирован — немедленно изолируйте и восстановите из резервной копии.

Что такое Ronggolawe и как он работает

Ronggolawe (иногда отмечают как Ronggolawe.A для варианта) — рансомвер, обнаруженный в открытых репозиториях примерно год назад. Исходный код был опубликован на GitHub, после чего злоумышленники могли адаптировать его для атак. Из‑за открытого доступа и простоты адаптации этот инструмент стал привлекательным для киберпреступников.

Ключевые особенности поведения:

- Нацелен на файлы на веб‑серверах и в публично доступных каталогах.

- Может проникать через уязвимые сторонние плагины и расширения для WordPress, Magento, Blogger и похожих платформ.

- Часто распространяется через фишинговые письма и вредоносные ссылки.

- Модифицирует

*.htaccessи конфигурацию сервиса, чтобы перенаправлять посетителей на страницу вымогателей. - Создаёт веб‑интерфейс для злоумышленника с возможностью шифрования/расшифровки файлов по требованию.

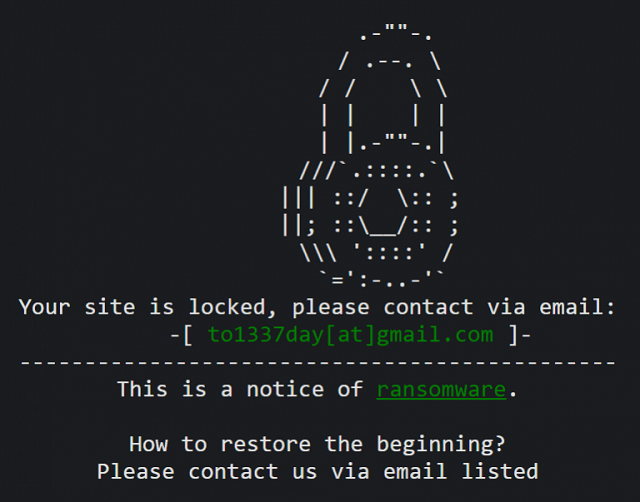

Когда заражение удачно, владельцу сайта показывается страница с требованием выкупа:

Важно: оплата выкупа не гарантирует возврат данных и поощряет дальнейшие атаки.

Почему Ronggolawe опасен для веб‑проектов

- Напори на публичные CMS с кучей плагинов повышают вероятность входа.

- Автоматизация атак делает их масштабными и быстрыми.

- Скомпрометированное

*.htaccessможет скрывать следы и долгое время работать незаметно.

Практическая методология защиты (минимум на 24/7)

- Инвентаризация

- Перечислите все сайты, плагины, версии CMS и сторонних расширений.

- Оценка риска

- Определите критичные точки: публичные загрузки, доступ по FTP, устаревшие плагины.

- Укрепление контроля доступа

- Запретите прямой вход по FTP, используйте SFTP/SSH.

- Включите двухфакторную аутентификацию для всех админов.

- Обновление и мониторинг

- Автоматические обновления ядра и плагинов, где безопасно.

- Запустите EDR/антивирус на сервере, включите облачную защиту.

- Резервные копии и тесты восстановления

- Настройте ежедневные и отдельные внесайтовые копии. Тестируйте восстановление.

- Планы реагирования

- Подготовьте инструкции по изоляции, уведомлению и восстановлению.

Быстрые действия при подозрении на Ronggolawe (инцидент‑руководство)

- Изолируйте сервер: отключите от сети, заблокируйте доступ извне.

- Снимите полные бэкапы состояния для форензики (не очищая криминалистические артефакты).

- Проверьте

*.htaccess, логи веб‑сервера и последние изменения файлов. - Откатитесь к последней чистой резервной копии при наличии и проверьте её на чистоту.

- Заверьте систему перед подключением к сети: обновите ПО, смените ключи/пароли, активируйте 2FA.

- Уведомите заинтересованные стороны и, при необходимости, органы власти.

Важно: если у вас нет навыков реагирования на инциденты, привлеките специалиста по инцидентам и криминалистике.

Контрольный список по ролям

Разделите обязанности, чтобы время реакции было минимальным.

- Администратор сервера

- Отключить доступ и сохранить снимки системы.

- Провести первичный анализ

*.htaccessи видимых изменений.

- DevOps / Инженер по развертыванию

- Проверить CI/CD на внедрённые вредоносные артефакты.

- Восстановить из проверенных бэкапов и пересобрать окружение.

- Менеджер по продукту / владелец данных

- Оценить влияние на бизнес и уведомить клиентов по регламенту.

- PR / Коммуникации

- Подготовить шаблон уведомления для клиентов и внутренних команд.

Когда защита может не сработать (контрпримеры)

- Если резервные копии содержат уже зашифрованные файлы — откат бесполезен.

- Если компрометация учётной записи администратора остаётся незамеченной — повторная компрометация возможна.

- Если злоумышленник имеет доступ к системам бэкапа или облачному хранилищу — восстановление под угрозой.

Альтернативные подходы и дополняющие меры

- Применение принципа наименьших привилегий для всех сервисных учётных записей.

- Разделение сети и «песочницы» для публичных компонентов.

- WAF (web application firewall) с настройками для блокировки известных сигнатур рансомвера.

- Регулярные тесты на проникновение и сканирование уязвимостей.

Критерии приёмки (как проверить, что защита сработала)

- Все критичные плагины обновлены и имеют подтверждение целостности.

- Ежедневные резервные копии проходят тест восстановления не реже чем раз в квартал.

- Логи централизованы и хранятся не менее 90 дней для расследования.

- Автоматизированные оповещения срабатывают при подозрительных изменениях файлов.

Тесты приёмки / критерии проверки

- Имитация атаки на тестовом окружении: модификация

*.htaccess— оповещение и блокировка. - Проверка восстановления из бэкапа: файлы восстанавливаются и приложение работает.

- Аудит плагинов: отсутствуют неавторизованные расширения.

Краткий справочник терминов

- Рансомвер — вредоносное ПО, шифрующее файлы и требующее выкуп.

*.htaccess— конфигурационный файл Apache/Nginx (в некоторых конфигурациях) для правил доступа и перенаправлений.- WAF — межсетевой экран для приложений, фильтрует вредоносный трафик.

Факто‑бокс (ключевые выводы)

- Ronggolawe часто попадает через сторонние плагины и фишинговые рассылки.

- Главная защита — резервные копии и контроль целостности.

- Оплата выкупа не гарантирует возврат данных и повышает риск повторных атак.

Важно: не пытайтесь «чистить» продакшн‑сервер без сохранения образа — это разрушит следы для расследования и снизит шанс восстановления.

Дерево решений для первичных действий

flowchart TD

A[Обнаружено требование выкупа или подозрительное поведение] --> B{Есть доступ к чистой резервной копии?}

B -- Да --> C[Изолировать сервер и выполнить восстановление из бэкапа]

B -- Нет --> D[Сохранить образ для анализа и уведомить команду реагирования]

C --> E[Проверить уязвимость, закрыть дыры и провести пост‑инцидентный аудит]

D --> EШаблоны уведомлений и сообщение для клиентов

Короткое уведомление для клиентов (пример):

“Мы обнаружили инцидент безопасности, затронувший часть инфраструктуры. Службы изолированы, ведётся расследование. Мы восстановили работу из резервных копий/работаем над восстановлением. Обновим вас в течение 24 часов.”

Дополнительные ресурсы и ссылки

- Регулярно проверяйте официальные страницы безопасности вашей CMS.

- Используйте списки допустимых плагинов и избегайте незнакомых источников.

Заключение

Ronggolawe — реальная угроза для сайтов и веб‑сервисов, но её влияние можно сильно снизить системным подходом: инвентаризация, обновления, резервные копии, контроль доступа и план реагирования. Если инцидент случился — приоритеты: изоляция, сохранение доказательств и восстановление из чистых бэкапов.

СВЯЗАННЫЕ МАТЕРИАЛЫ, КОТОРЫЕ СТОИТ ПРОЧИТАТЬ:

- KB4012598 исправления для Windows XP/Windows 8 против WannaCry

- Чем отличаются WannaCry и Petya

- Защита от рансомвера с помощью CyberGhost Immunizer

- Как предотвратить будущие атаки рансомвера с помощью бесплатного инструмента

- WannaCry и Petya заставили пользователей переходить на Windows 10

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone