Разрыв доверительных отношений с доменом — как исправить

Разрыв доверительных отношений между рабочей станцией и основным доменом означает, что сессия доверия между компьютером и контроллёром домена нарушена. В результате пользователи не могут аутентифицироваться или получить доступ к ресурсам домена, даже если локальная учётная запись работает.

Что это за ошибка и почему она важна

Доверительная связь — это защищённый канал, по которому компьютер обменивается информацией с доменом Active Directory (AD). Если канал нарушен, возникают следующие симптомы:

- Невозможность войти в доменную учётную запись; система просит локальную или вообще не позволяет вход.

- Отсутствие доступа к сетевым ресурсам: шарингам, политикам групп, GPO и т. п.

- Ошибки аутентификации приложений, которые опираются на домен.

Краткое определение: доверительная связь — защищённый и взаимопроверяемый канал между машиной и контроллёром домена, подтверждающий подлинность учётной записи компьютера.

Типичные причины

Основные причины ошибки «Trust relationship failed»:

- Неверные учётные данные компьютерной учётной записи при вступлении в домен.

- Сетевые разрывы или сложности в момент присоединения к домену.

- Повреждённые или дублирующиеся записи компьютерной учётной записи в AD.

- Клонирование машины без Sysprep или восстановление из неподходящего образа.

- Изменение аппаратной конфигурации (например, материнской платы) без корректного восстановления учётной записи.

Менее очевидные триггеры:

- Несинхронизированные системные часы между машиной и контроллёром домена (Kerberos чувствителен к времени).

- Накопление неиспользуемых SID и открытых сессий, приводящее к «переполнению» защищённого канала.

Где чаще всего появляется ошибка

Сценарии, где администраторы обычно видят проблему:

- Переустановка Windows на доменной машине.

- Сброс системы в заводские настройки или восстановление из снапшота VM.

- Восстановление гостевой ОС виртуальной машины без подготовки образа.

- Клонирование диска/машины без предварительной подготовки (Sysprep).

- Замена аппаратных компонентов, изменение FQDN или имени хоста.

Как проверить состояние доверительной связи

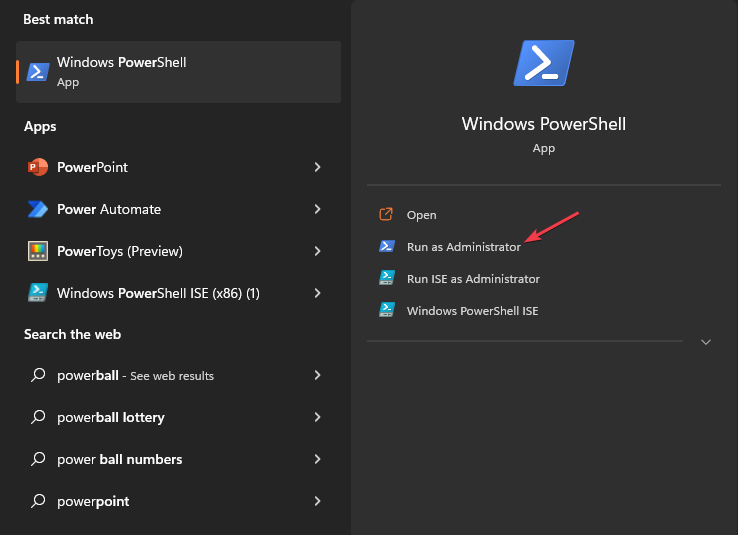

- Откройте PowerShell от имени администратора.

- Выполните команду:

Test-ComputerSecureChannel -Verbose

Результат даст булево значение: True — канал рабочий; False — канал нарушен.

Совет: запускать команду лучше локально на проблемной машине. Если доступ по сети ограничен, выполните команду в режиме локальной консоли.

Пошаговые варианты исправления (от простого к сложному)

Ниже перечислены проверенные методы. Применяйте их в указанном порядке, чтобы не допустить лишних перезапусков и отката.

1) Сброс пароля учётной записи компьютера

Смысл: компьютер и контроллёр домена используют пароль машины. Если он рассинхронизировался, нужно его сбросить.

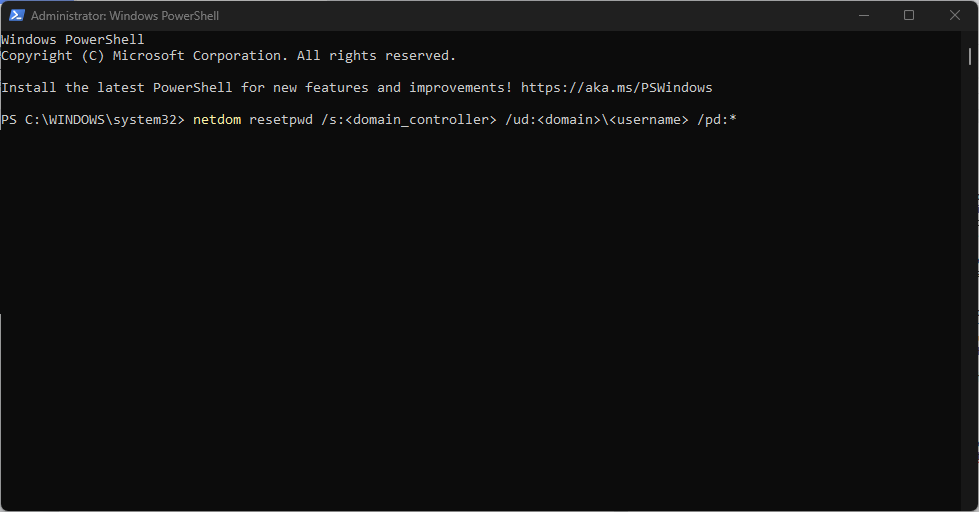

Вариант A — netdom (классика):

- Откройте PowerShell или CMD от администратора.

- Выполните:

netdom resetpwd /s:

- Введите пароль администратора домена, когда будет запрошено.

Вариант B — Reset-ComputerMachinePassword (PowerShell):

- Откройте PowerShell от администратора.

- Выполните:

Reset-ComputerMachinePassword -Server

- Введите учётные данные с правами, достаточными для изменения пароля компьютерной учётной записи.

Вариант C — через «Active Directory Users and Computers» (GUI):

- Откройте «Active Directory Users and Computers» на контроллёре или на машине с установленными RSAT.

- Найдите учётную запись компьютера в соответствующем OU.

- Правой кнопкой — Reset Account.

- Перезагрузите рабочую станцию.

Примечание: сброс через GUI полезен, если вы не хотите временно выводить машину из домена.

2) Повторное присоединение машины к домену

Если сброс пароля не помог, пере‑вступление в домен надёжно восстанавливает связь.

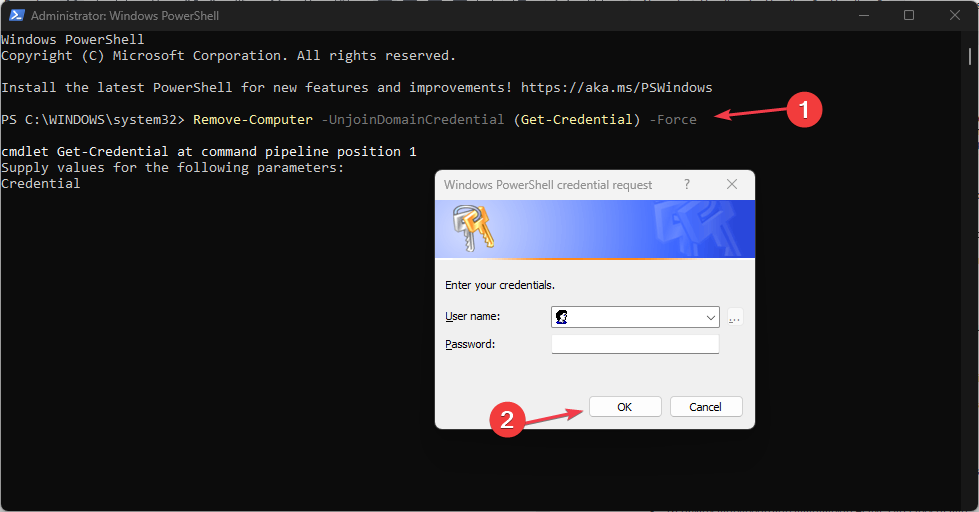

Вариант A — PowerShell (удаление и добавление):

- Откройте PowerShell от администратора.

- Удалите машину из домена:

Remove-Computer -UnjoinDomainCredential (Get-Credential) -Force

- Введите доменные учётные данные администратора, согласитесь на перезагрузку.

- После перезагрузки выполните добавление:

Add-Computer -DomainName "YourDomainName" -Credential (Get-Credential) -Restart

- Укажите имя домена и учётную запись администратора. Машина присоединится и перезагрузится.

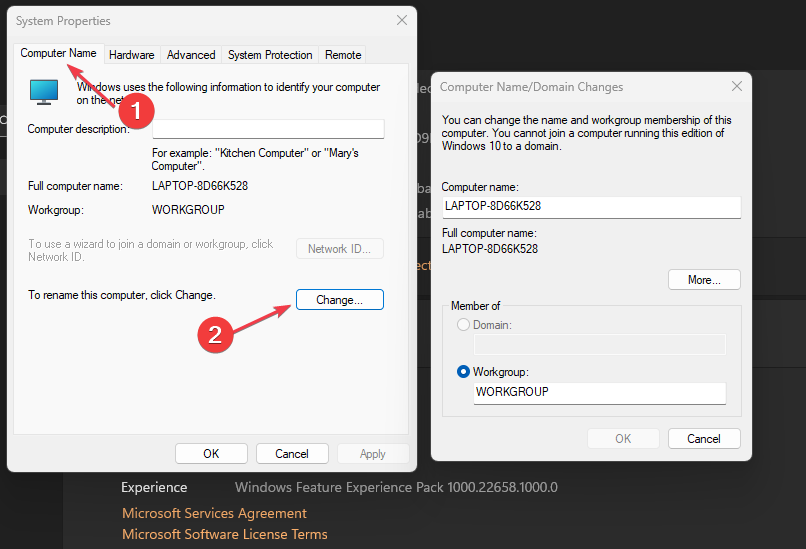

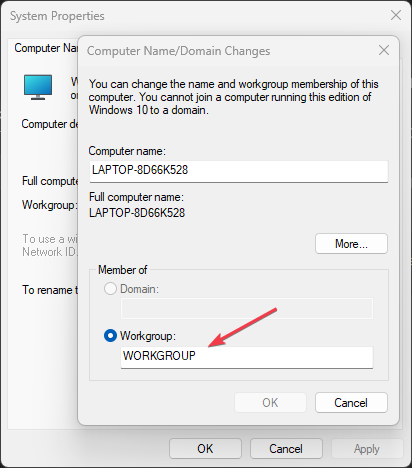

Вариант B — GUI (Параметры → Система → О программе → Дополнительные параметры системы → Имя компьютера → Изменить):

- Смените членство на рабочую группу (Workgroup), перезагрузите.

- Повторите шаги и снова присоедините к домену, введя учётные данные администратора.

Совет: при массовом восстановлении машин используйте скрипты PowerShell и учётную запись с минимальными нужными правами.

3) Утилита nltest для диагностики защищённого канала

nltest — лёгкий и быстрый инструмент для диагностики.

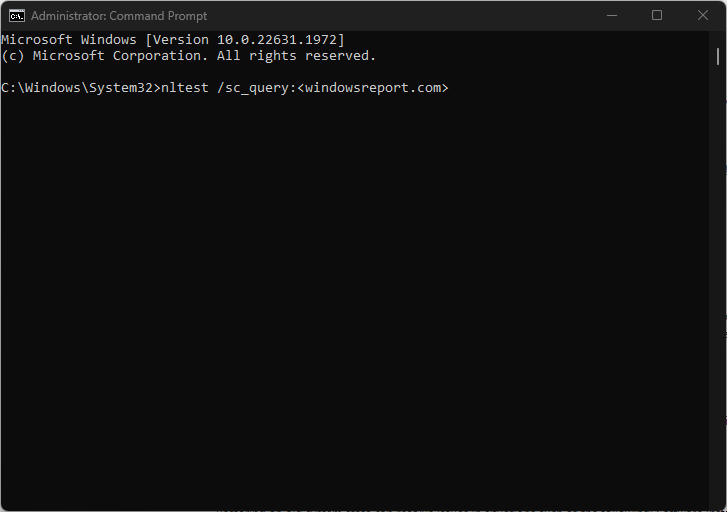

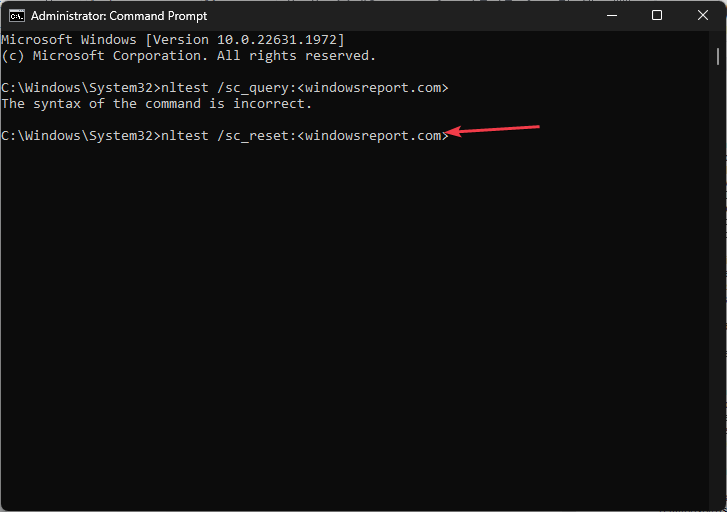

- Откройте Command Prompt от администратора.

- Проверка состояния:

nltest /sc_query:

Результат выдаст «Trusted» или «Failed». Если «Failed», выполните сброс:

nltest /sc_reset:

Перезагрузите машину и повторите первый шаг.

Важно: nltest удобен для быстрого массового сканирования и интеграции в скрипты мониторинга.

4) Восстановление старой рабочей точки или образа

Если проблема началась после установки ПО, обновления драйвера или заражения, восстановление из образа может решить проблему. Но учтите:

- Откат может привести к расхождению пароля компьютерного аккаунта с AD. Перед откатом проверьте, не потребует ли машина повторного присоединения.

- Всегда делайте резервную копию важных данных перед восстановлением.

План действий для администратора — пошаговый playbook

- Спросите пользователя: изменялись ли имя компьютера, была ли клонизация, замена железа, установка ОС?

- Проверьте сетевое подключение и DNS. AD критично зависит от корректной работы DNS.

- Выполните

Test-ComputerSecureChannel -Verboseлокально. - Если False — попробуйте

Reset-ComputerMachinePassword. - Если не помогло —

nltest /sc_queryиnltest /sc_reset. - Если и это не помогло — планируйте временное удаление и повторное присоединение в окно обслуживания.

- После восстановления проверьте GPO и доступ к сетевым шарингам.

Модель принятия решения (Mermaid)

flowchart TD

A{Пользователь не может войти в домен?} -->|Да| B[Проверьте сеть и DNS]

B --> C{Test-ComputerSecureChannel}

C -->|True| D[Проверьте часы и Kerberos]

C -->|False| E[Сброс пароля компьютера]

E --> F{Работает?}

F -->|Да| G[Мониторинг 24 часа]

F -->|Нет| H[nltest /sc_reset]

H --> I{Работает?}

I -->|Да| G

I -->|Нет| J[Удалить и заново присоединить к домену]

J --> K[Документировать и уведомить пользователей]Ролевые чеклисты

Администратор:

- Проверить сетевое подключение и DNS.

- Выполнить

Test-ComputerSecureChannelиnltest. - Сбросить пароль машины или пере‑вступить в домен.

- Задокументировать причину и шаги исправления.

- Проверить GPO и репликацию AD.

Пользователь:

- Перезагрузить ПК.

- Подключиться к корпоративной сети (желательно через кабель).

- Сообщить ИТ о времени и обстоятельствах появления ошибки.

Критерии приёмки

Чтобы считать проблему решённой, выполните все пункты:

Test-ComputerSecureChannelвозвращает True.- Пользователь успешно входит под доменной учётной записью и получает доступ к сетевым ресурсам.

- GPO и политики применяются корректно.

- Нет повторяющихся ошибок в журнале событий (Event Viewer) за период 24 часа.

Риски и смягчение

- Риск: потеря доступа после удаления из домена. Смягчение: заранее иметь локальную учётную запись администратора и резервные образы.

- Риск: рассинхронизация времени. Смягчение: настроить NTP и политику синхронизации времени.

- Риск: массовое распространение при клонировании. Смягчение: использовать Sysprep и уникализировать SIDs.

Профилактика и лучшие практики

- Регулярно проверяйте здоровье AD: репликацию, целостность DNS, журнал ошибок.

- Автоматизируйте проверку защищённого канала (скрипт с

Test-ComputerSecureChannel+ оповещение). - Настройте корректный NTP-сервер и контролируйте системное время на рабочих станциях.

- Внедрите Group Policy для управления сменой пароля компьютерных учётных записей, чтобы пароли обновлялись автоматически.

- При массовом развертывании используйте Sysprep, избегайте глубокого клонирования образов.

Частые ошибки и когда методы терпят неудачу

- Попытка исправить только на контроллёре домена, игнорируя клиент. Иногда требуется действие на стороне клиента.

- Перемены имени машины без удаления старой записи в AD — приводят к конфликтам.

- Восстановление из старого образа без синхронизации пароля машины — канал всё равно будет сломан.

Шаблон записи инцидента (короткий)

- Дата/время обнаружения:

- Машина (Host/Hostname):

- Симптомы:

- Выполненные шаги и результаты:

- Окончательное решение:

- Рекомендации/профилактика:

Краткое резюме

Разрыв доверительных отношений между рабочей станцией и доменом — распространённая проблема, которая обычно решается сбросом пароля компьютерного аккаунта или повторным присоединением к домену. Начинайте с диагностики (Test-ComputerSecureChannel, nltest), затем переходите к восстановительным мерам. Внедрение мониторинга, синхронизации времени и корректных процедур при клонировании уменьшит повторение инцидента.

Если вам нужна помощь с конкретной командой или вы хотите пример скрипта для массового восстановления, опишите сценарий — я помогу подготовить командлеты и шаблон развертывания.

Примечание: для удобства диагностики все демонстрационные команды включают параметры, которые следует заменить на реальные значения вашей среды.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone