RatOn: что это за Android‑малварь и как защититься

Malware постоянно развивается, и RatOn — яркий пример современной «всё‑в‑одном» угрозы для смартфонов. В статье разъясняю, что умеет RatOn, как он распространяется, какие шаги предпринять пользователю и организации для предотвращения инфицирования и как реагировать, если злоумышленник получил доступ.

Краткое определение

RAT (Remote Access Trojan) — троян для удалённого управления устройством. Одной строкой: RAT даёт злоумышленнику полный контроль и возможность автоматизировать кражу средств и данных.

Чем опасен RatOn

RatOn сочетает несколько техник в одной кампании. Он требует ручной установки (sideload), но злоумышленники маскируют приложение и подделывают страницы Google Play, чтобы убедить жертву. После установки программа запрашивает критические права, чаще всего Accessibility, и остаётся в системе.

Основные возможности RatOn:

- Fake overlays: показывает поддельные окна поверх банковских и крипто‑приложений, чтобы украсть логины, пароли и seed‑фразы.

- Автоматические переводы: используя Accessibility, имитирует нажатия и полностью автоматизирует перевод денег с аккаунта жертвы.

- NFC relay‑атаки: перехватывает контактную бесконтактную связь в реальном времени, чтобы организовать удалённую оплату на другом терминале.

- Экран‑вымогатель: после кражи или в случае отсутствия ценных данных приложение блокирует экран и демонстрирует сообщение вымогателя. Это не всегда шифрование данных, но блокировка вызывает панику и вынуждает жертву предпринимать технические действия.

- Устойчивость: сохраняет автозапуск и скрывает значки, чтобы усложнить обнаружение.

Признаки заражения:

- Внезапно появившиеся всплывающие окна при работе с банком или кошельком

- Запросы незнакомых прав Accessibility

- Неожиданные установки приложений и ссылки, открывающиеся в браузере

- Быстрое разряджание батареи и повышенная активность сети

- Экран вымогателя или блокировка доступа к телефону

Важно: RatOn часто не шифрует файлы, но его эффект равен шифровальщикам с точки зрения потери доступа и паники.

Как распространяется RatOn и как распознать фейковые страницы магазина

Злоумышленники создают копии страниц Google Play и размещают их в браузере. Отличительная черта фейка — страница открывается в вкладке браузера и предлагает скачать APK вручную. Официальная ссылка открывает приложение Google Play и предлагает установить из него без дополнительных шагов.

Проверяйте так:

- Нажмите ссылку на приложение. Если открывается браузер и предлагается «скачать APK», это фальшивка. Официальная ссылка перехода в Google Play откроет приложение Play Store.

- Обратите внимание на URL, сертификаты и домен. Если что‑то выглядит странно — не устанавливайте.

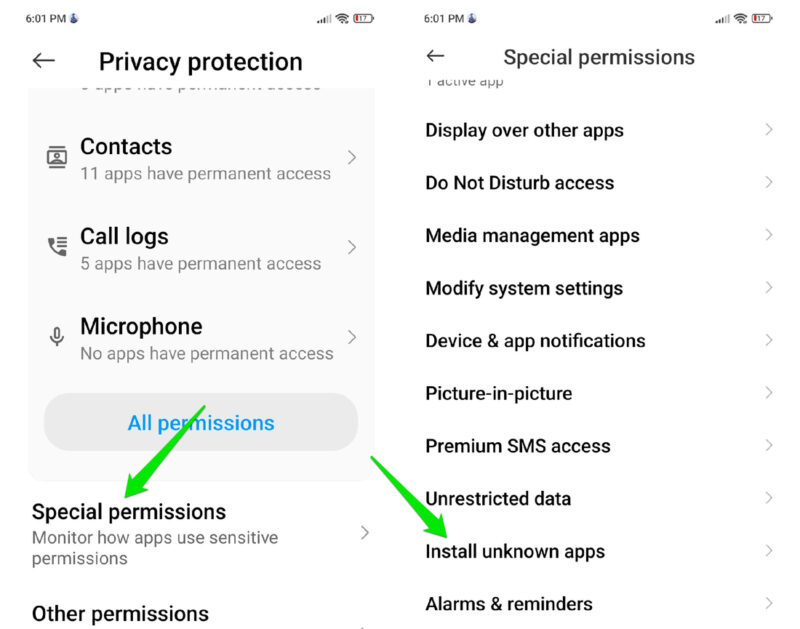

- Отзовите право на установку из неизвестных источников для всех приложений: Настройки → Защита конфиденциальности → Специальные разрешения → Установка неизвестных приложений. Защитите возможность sideload, оставив её закрытой, пока она не потребуется для явных и безопасных сценариев.

Совет: не переходите по ссылкам из неожиданных сообщений и мессенджеров. Даже когда ссылка с виду ведёт в Play Store, проверьте поведение установки.

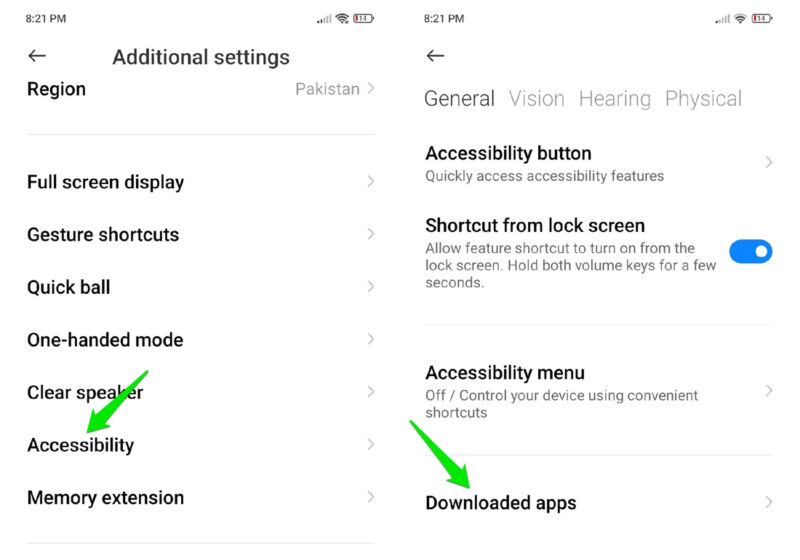

Управление правом Accessibility

Право Accessibility предназначено для помощи людям с ограничениями, но в руках злоумышленника оно даёт полное управление интерфейсом. Приложение с этим правом может читать содержимое экрана, вводить текст и нажимать кнопки.

Как проверять и управлять правами:

- Откройте Настройки → Специальные возможности → Установленные приложения или Скачанные приложения, чтобы увидеть, кто имеет доступ.

- Никогда не разрешайте Accessibility приложениям, которые не требуют этой функции для своей основной работы. Особенно это касается приложений, установленных вручную.

- Удалите подозрительные записи и перезагрузите устройство в безопасном режиме для проверки поведения.

Важно: если приложение просит Accessibility в теле процесса установки — остановитесь и проверьте происхождение приложения.

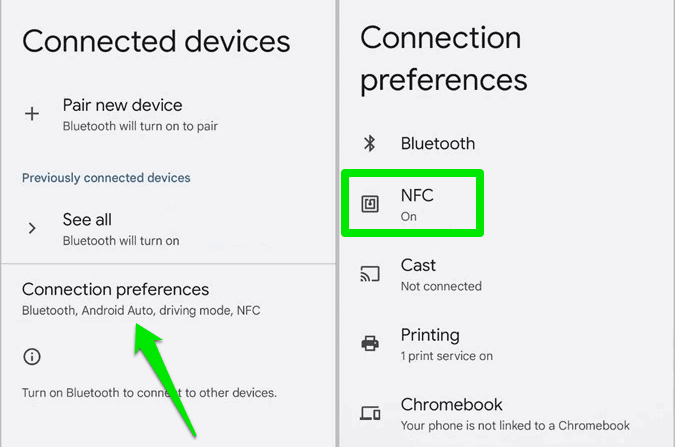

Отключайте NFC, когда не используете

NFC‑relay атаки проще предотвратить, если функция выключена. Войдите в Настройки → Подключённые устройства → Параметры подключения → NFC и отключите модуль, когда он не нужен.

Примечание: даже при выключенном NFC риск сохраняется, если злоумышленник через фальшивый интерфейс заставит вас инициировать платёж вручную. Будьте внимательны к неожидамым запросам подтверждений или всплывающим формам.

Аппаратные кошельки для криптовалюты

RatOn целенаправленно атакует крипто‑кошельки и seed‑фразы, поэтому лучший способ защитить активы — аппаратный кошелёк. Аппаратный кошелёк хранит приватные ключи офлайн, и любые подписи транзакций требуют физического подтверждения на устройстве.

Плюсы аппаратных кошельков:

- Ключи недоступны приложениям на телефоне

- Любая транзакция требует физического подтверждения

- Даже при наличии RAT злоумышленник не сможет подписать транзакцию

Недостатки: первоначальная стоимость и необходимость аккуратного хранения резервных фраз. Для активов высокой стоимости аппаратный кошелёк — стандартная практика безопасности.

Менеджеры паролей и автозаполнение

Репутационные менеджеры паролей проверяют источник поля ввода и не заполняют данные в поддельных оверлеях. Они обычно имеют белые списки доменов и приложений и сравнивают контекст перед автозаполнением.

Рекомендации:

- Используйте проверенный менеджер паролей с функцией привязки к приложению/домену

- Не вводите вручную пароли или seed‑фразы в всплывающие окна

- Включите многофакторную аутентификацию для банков и сервисов

Что делать при подозрении на заражение — пошаговый план (инцидент‑ранбук)

- Немедленно изолируйте устройство: включите авиарежим, отключите Wi‑Fi и мобильные данные

- Не вводите пароли или подтверждения в любых всплывающих формах

- Сделайте снимок экрана и зафиксируйте поведение приложения для отчёта

- Переведите счета в безопасный режим: свяжитесь с банком и заблокируйте карты при подозрении на компрометацию

- Перезагрузите устройство в безопасном режиме и удалите недавно установленные приложения

- Если удаление не помогает, выполните резервное копирование нужных данных и сделайте полный сброс к заводским установкам

- После очистки смените пароли и восстановите 2FA с нового устройства

- При утечке финансовых средств — обратитесь в банк, в сервисы приёма криптовалют и в правоохранительные органы

Критерии приёмки

- Устройство не показывает чужих оверлеев

- Право Accessibility отозвано у всех сомнительных приложений

- Нет незнакомых приложений в списке установленного ПО

- Сеть не генерирует подозрительного трафика к неизвестным доменам

Реакция для организаций

- Немедленно отключить доступ к корпоративным системам для скомпрометированных учётных записей

- Включить аудит и логирование активности устройства

- Уведомить отдел ИБ и пользователей о возможной утечке

Роли и чек‑листы

Пользователь — быстрые действия:

- Отключить сеть

- Не вводить данные

- Сделать снимки экрана

- Связаться с банком

ИТ‑администратор — действия:

- Заблокировать учётную запись

- Отключить доступ из MDM

- Проверить логи на аномалии

- Провести очистку устройства или запросить возвращение устройства в сервис

Технические индикаторы и базовые команды для проверки

Проверяйте список установленных пакетов и права через системные настройки. Для продвинутых пользователей и администраторов можно использовать adb при наличии доступа:

adb devices

adb shell pm list packages

adb shell dumpsys deviceidle

adb shell dumpsys activity services AccessibilityManagerИндикаторы подозрительной активности:

- Наличие неизвестных пакетов в выводе pm list packages

- Процессы, постоянно дергающие сеть

- Запросы на разрешения Accessibility, автозапуск и доступ к уведомлениям

Важно: использование adb требует включённого режима разработчика и подключения к доверенному компьютеру.

Мини‑методология защиты для организаций

- Политика блокировки sideload и белые списки приложений

- MDM/EMM для контроля установок и прав

- Ограничить права Accessibility и уведомлений через профиль устройств

- Мониторинг сетевого трафика на аномалии и блокировка подозрительных доменов

- План реагирования и регулярное обучение сотрудников

Модель зрелости защиты (коротко)

- Начальный: пользователи устанавливают приложения самостоятельно, нет контроля прав

- Базовый: запрет sideload, MDM для критичных устройств

- Продвинутый: контроль Accessibility, мониторинг трафика, автоматические оповещения о подозрениях

- Проактивный: регулярные учения, симуляции атак и непрерывный аудит

Глоссарий

- RAT — троян удалённого управления

- Overlay — поддельный всплывающий интерфейс поверх оригинального приложения

- NFC relay — перехват и ретрансляция бесконтактной передачи

- Seed‑фраза — восстановительная фраза криптокошелька

- Accessibility service — служба специальных возможностей, дающая программе взаимодействие с интерфейсом

Decision flowchart

flowchart TD

A[Установлено неизвестное приложение?] -->|Да| B{Открылся Play Store или браузер?}

B -->|В браузере| C[Не устанавливать. Отозвать право на sideload]

B -->|В Play Store| D[Доверенный источник]

C --> E[Проверить права Accessibility и уведомления]

E --> F{Есть подозрительные права?}

F -->|Да| G[Изолировать устройство и выполнить инцидент‑ранбук]

F -->|Нет| H[Мониторить поведение]Тесты и критерии приёмки после очистки

- Устройство загружается без экранов вымогателя

- Помехи и чужие оверлеи отсутствуют при работе с банком и кошельком

- Проверка списка приложений не показывает неизвестных пакетов

- Сеть не устанавливает подозрительных соединений

Быстрая памятка: что делать при запросе на установку APK

- Не делать установку, если страница открылась в браузере

- Сравнить издателя приложения в Play Store

- Отказаться от предоставления Accessibility прав

- При сомнении — спросить у службы поддержки банка или администратора ИТ

Важное

Если вы попали в ситуацию блокировки и не уверены в своих действиях, лучше обратиться к специалисту по мобильной безопасности или в сервисный центр. Не платите вымогателям и не вводите данные под давлением.

Итог

RatOn демонстрирует, как комбинация фишинга, поддельных интерфейсов и злоупотребления правами Accessibility может превратить смартфон в источник прямых финансовых потерь. Самая надёжная защита — осторожность при установках, отключённый NFC, запрет на sideload по умолчанию, использование аппаратных кошельков и менеджеров паролей. Для организаций важны MDM, ограничение прав и план инцидент‑реагирования.

Краткое резюме:

- Не устанавливайте приложения из непроверенных источников

- Отключайте NFC и контролируйте права Accessibility

- Используйте аппаратные кошельки и менеджеры паролей

- Имейте план действий на случай инцидента

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone