Как использовать SSH‑туннели для доступа к ограниченным серверам и безопасного просмотра

Важное: SSH‑туннели передают трафик через SSH‑сервер — администратор этого сервера может видеть и перенаправлять такой трафик. Настраивайте безопасность на стороне SSH‑сервера.

О чём эта статья

В этом руководстве подробно объясняется, что такое SSH‑туннели, как работают три типа порт‑форвардинга (локальный, удалённый, динамический), как настроить их с помощью ssh и PuTTY, а также как обезопасить, автоматизировать и диагностировать туннели. Включены практические примеры, типовые сценарии, проверочные тесты и чек‑листы для разных ролей.

Ключевые понятия в одну строку:

- SSH: защищённый сетевой протокол для удалённого доступа и перенаправления трафика.

- Форвардинг: переадресация трафика с одного порта на другой через SSH‑соединение.

- SOCKS: прокси‑протокол, который пересылает трафик различных протоколов через единый сокет.

Содержание

- Локальный порт‑форвардинг

- Удалённый порт‑форвардинг

- Динамический порт‑форвардинг (SOCKS‑прокси)

- Настройка в PuTTY и OpenSSH

- Настройки sshd_config и права безопасности

- Автоматизация, мониторинг и автоперезапуск туннелей

- Отладка и типичные ошибки

- Альтернативы и сравнительная таблица

- Чек‑листы по ролям, тесты и критерии приёмки

- Краткое резюме

Что такое SSH‑туннель: простая аналогия

Представьте канал доставки: вы отправляете посылку локально в запечатанном контейнере (шифрованный SSH‑поток) на склад (SSH‑сервер), а затем склад передаёт содержимое в локальную сеть, как будто посылка пришла изнутри офиса. Вся пересылка происходит внутри защищённого контейнера, посторонние в транспорте не видят содержимого.

1. Локальный порт‑форвардинг: сделать удалённый ресурс доступным локально

Описание

Локальный порт‑форвардинг (local port forwarding) пробрасывает порт с вашей локальной машины на указанный адрес и порт в удалённой сети через SSH‑сервер. Это удобно, когда нужный сервис (например, база данных) доступен только внутри удалённой сети, но SSH‑сервер открыт для внешних подключений.

Когда использовать

- Доступ к базе данных в офисе с домашнего компьютера.

- Подключение к веб‑приложению в частной сети для отладки.

Принцип команды

Синтаксис:

ssh -L local_port:remote_address:remote_port username@server.comПример из практики

У вас есть база данных в офисе на 192.168.1.111:1234. SSH‑сервер доступен по ssh.youroffice.com, пользователь bob. Команда:

ssh -L 8888:192.168.1.111:1234 bob@ssh.youroffice.comПосле этого запросы на http://localhost:8888 будут идти через SSH‑канал к 192.168.1.111:1234.

Локальный форвардинг на тот же сервер, где запущен SSH

Если служба запущена на той же машине, что и SSH, используйте localhost в качестве remote_address (с точки зрения удалённого хоста):

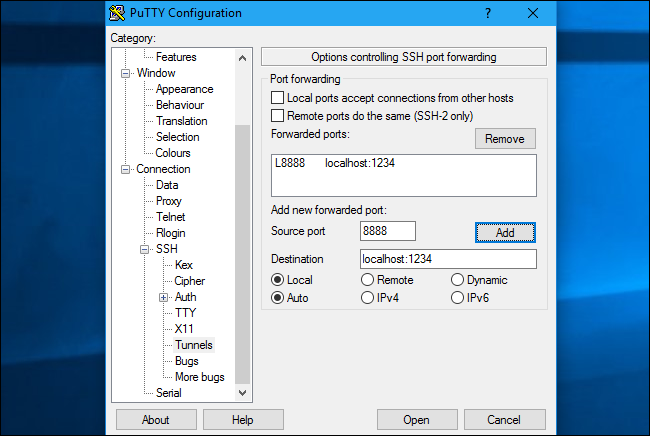

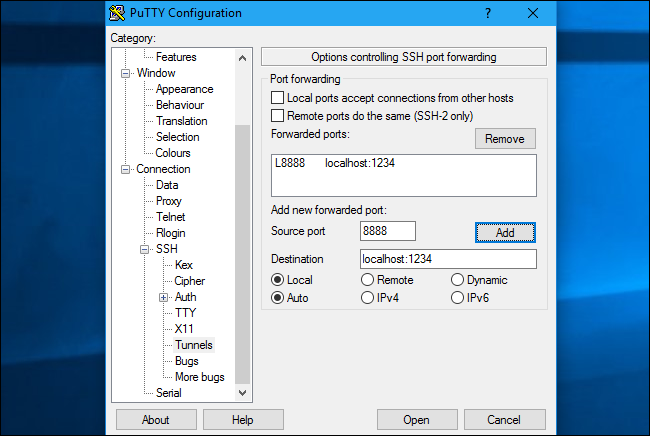

ssh -L 8888:localhost:1234 bob@ssh.youroffice.comПример в PuTTY (Windows)

- Откройте PuTTY → Connection → SSH → Tunnels

- Выберите опцию Local

- В Source port введите 8888

- В Destination впишите localhost:1234

- Нажмите Add, затем Open (предварительно указав Session → Hostname и Port)

Изображение:

Советы по безопасности

- Используйте ключевую аутентификацию вместо пароля.

- Ограничьте локальный порт сертификатами или firewall‑правилами на стороне клиента.

- На SSH‑сервере включите опцию

AllowTcpForwardingправильно и используйтеPermitOpenдля явного списка разрешённых перенаправлений.

Короткая проверка работоспособности

- На локальной машине выполните:

telnet localhost 8888илиnc -vz localhost 8888. - На удалённом хосте проверьте, что служба слушает нужный порт (например,

ss -ltnp | grep 1234).

2. Удалённый порт‑форвардинг: сделать локальный ресурс доступным на удалённом сервере

Описание

Удалённый порт‑форвардинг (remote port forwarding) пробрасывает порт с удалённого SSH‑сервера на вашу локальную машину или локальную сеть. Это полезно, когда ваш локальный компьютер за NAT или фаерволом, но вы хотите сделать сервис доступным для других через SSH‑сервер.

Когда использовать

- Предоставить коллегам временный доступ к веб‑серверу, запущенному на вашей локальной машине, когда вы за домашним роутером.

- Организовать быстрый демонстрационный доступ к разработке.

Команда

ssh -R remote_port:local_address:local_port username@server.comПример

Сделать локальную службу на localhost:1234 доступной на ssh.youroffice.com:8888:

ssh -R 8888:localhost:1234 bob@ssh.youroffice.comОсобенности и безопасность

- По умолчанию удалённый SSH‑сервер слушает только на 127.0.0.1 (локально на самом сервере). Чтобы разрешить соединения извне, в sshd_config нужно включить GatewayPorts.

- GatewayPorts может принимать значения

no,clientspecifiedилиyes. Чаще включаютclientspecifiedилиyesтолько при осознанной необходимости. - Ограничивайте список подключений через firewall и используйте

AllowUsers/Matchв sshd_config.

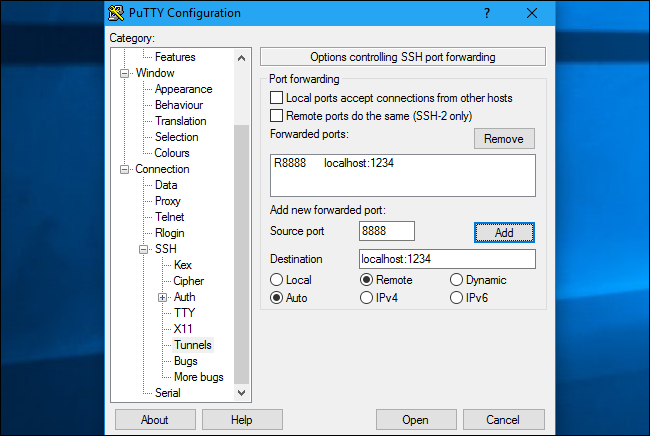

PuTTY: Remote в интерфейсе Tunnels

- Connection → SSH → Tunnels

- Выберите Remote

- Source Port: 8888; Destination: localhost:1234

- Add → Open

Изображение:

Ограничения

- Если на удалённом сервере запрещён GatewayPorts или он настроен только на localhost, внешние пользователи не смогут подключиться.

- Администратор SSH‑сервера должен быть в курсе — удалённый форвардинг может открывать внешние входы через сервер.

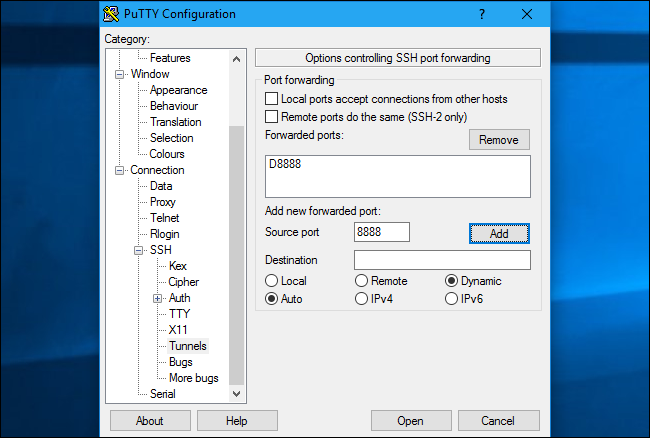

3. Динамический порт‑форвардинг: использовать SSH как SOCKS‑прокси

Описание

Динамический форвардинг создаёт локальный SOCKS‑прокси (обычно SOCKS5), через который приложения могут отправлять любой TCP‑трафик. Удобно для безопасного просмотра в публичных сетях, обхода фильтров и тестирования доступа к внутренним адресам.

Когда использовать

- Безопасный веб‑просмотр в публичном Wi‑Fi.

- Доступ к внутренним сервисам через браузер, настроенный на SOCKS.

Команда

ssh -D local_port username@server.comПример

Создать SOCKS‑прокси на localhost:8888:

ssh -D 8888 bob@ssh.yourhome.comКонфигурация Firefox

- Настройки → Сеть → Настроить соединение → Ручная конфигурация прокси

- SOCKS‑хост: 127.0.0.1, Порт: 8888

- SOCKS v5 рекомендуется; не указывайте HTTP/SSL/FTP прокси

Изображение:

Примечания о протоколах и DNS

- SOCKS5 может пересылать DNS‑запросы через прокси, если приложение поддерживает «proxy DNS». В Firefox включите

network.proxy.socks_remote_dns. - Другие приложения могут требовать системного прокси или прокси‑перехватчика (например, Proxifier) для перенаправления небраузерного трафика.

Настройка OpenSSH: конфигурация клиента и сервера

Клиент — ~/.ssh/config (полезные примеры)

Host office-ssh

HostName ssh.youroffice.com

User bob

IdentityFile ~/.ssh/id_rsa

ServerAliveInterval 60

ServerAliveCountMax 3

# Multiplexing для повторного использования одного соединения

ControlMaster auto

ControlPath ~/.ssh/cm-%r@%h:%p

ControlPersist 10mИспользование: ssh office-ssh -L 8888:192.168.1.111:1234 — удобнее и чище.

Сервер — /etc/ssh/sshd_config (важные параметры)

# Разрешить/запретить форвардинг TCP

AllowTcpForwarding yes

# Разрешить GatewayPorts, если нужны внешние прослушивания

GatewayPorts clientspecified

# Ограничить разрешённые перенаправления

PermitOpen 127.0.0.1:8080,192.168.1.111:1234

# Отключить пароли, оставить только ключи

PasswordAuthentication no

# Ограничить пользователей

AllowUsers bob adminПерезагрузите sshd после изменения: sudo systemctl restart sshd.

Безопасность и контроль

- Ограничивайте

PermitOpenи используйтеMatch‑блоки по источнику/пользователю. - Включайте аудит (auditd, journald) для логирования необычных перенаправлений.

- Используйте firewall на уровне сервера (ufw, firewalld, iptables) для контроля внешних входов.

Автоматизация и поддержание туннеля (autossh, systemd)

Автосоединение полезно, если вам требуется постоянный туннель. Рекомендуемые инструменты: autossh и systemd service.

Пример с autossh

autossh -M 0 -f -N -o "ServerAliveInterval 30" -o "ServerAliveCountMax 3" -L 8888:192.168.1.111:1234 bob@ssh.youroffice.com-M 0отключает мониторный порт, autossh использует опции ServerAlive*.-f -Nуводят процесс в фон без выполнения команд.

Systemd‑unit для постоянного туннеля

[Unit]

Description=Persistent SSH tunnel to office

After=network.target

[Service]

User=youruser

ExecStart=/usr/bin/autossh -M 0 -N -o "ServerAliveInterval 30" -o "ServerAliveCountMax 3" -L 8888:192.168.1.111:1234 bob@ssh.youroffice.com

Restart=always

[Install]

WantedBy=multi-user.targetСохраните как /etc/systemd/system/ssh-tunnel.service, затем sudo systemctl daemon-reload && sudo systemctl enable --now ssh-tunnel.service.

Отладка и типичные ошибки с шагами устранения

Проблема: туннель создаётся, но соединение к проброшенному порту не устанавливается.

- Проверить локально:

ss -ltnp | grep 8888илиlsof -i :8888. - Проверить удалённую службу:

ss -ltnp | grep 1234на удалённом хосте. - Убедиться, что sshd позволяет форвардинг (

AllowTcpForwarding yes).

- Проверить локально:

Проблема: удалённый форвардинг доступен только локально на сервере.

- Включить GatewayPorts в

/etc/ssh/sshd_configи перезапустить sshd. - Настроить firewall для разрешения входящих подключений на нужный порт.

- Включить GatewayPorts в

Проблема: прокси не пересылает DNS.

- В Firefox включить

network.proxy.socks_remote_dns=true. - Для системных приложений используйте прокси‑перехватчик или прокси‑расширения.

- В Firefox включить

Проблема: соединение часто обрывается.

- Включить

ServerAliveIntervalиServerAliveCountMax. - Использовать autossh для автоматического восстановления.

- Включить

Альтернативные подходы и сравнение

VPN (OpenVPN, WireGuard)

- Плюсы: прозрачный доступ ко всей сети, удобен для постоянного соединения.

- Минусы: требует настройки сервера, может быть избыточным для одиночных портов.

Reverse SSH (удалённый форвардинг) и сервисы типа ngrok

- ngrok: удобно для быстрого демонстрационного доступа, но зависит от стороннего сервиса.

SOCKS‑прокси через SSH vs системный VPN

- SOCKS через SSH проще для браузера, не затрагивает всю систему по умолчанию.

Краткая таблица соответствия задач и инструментов

- Локальный доступ к одному сервису → SSH‑локальный форвардинг

- Открыть локальный сервис извне → SSH‑удалённый форвардинг или ngrok

- Безопасный веб‑просмотр → SSH‑динамический форвардинг (SOCKS) или VPN

Модель принятия решений (диаграмма)

flowchart TD

A[Нужен доступ к сервису?] --> B{Сервис в удалённой сети или локальном компьютере?}

B -->|В удалённой сети| C[Использовать локальный форвардинг '-L']

B -->|На вашей локалке| D[Использовать удалённый форвардинг '-R']

A --> E{Нужно проксирование браузера / много сервисов?}

E -->|Да| F[Использовать динамический форвардинг '-D, SOCKS']

E -->|Нет| G[Выбор между VPN и SSH по критериям: объём трафика, постоянство]Чек‑листы по ролям

Чек‑лист для разработчика (краткий)

- [ ] Настроить SSH‑ключи и добавить публичный ключ в

~/.ssh/authorized_keys. - [ ] Описать нужное перенаправление в

~/.ssh/config. - [ ] Тестировать локально через

curl,telnet,nc. - [ ] Включить

ServerAliveIntervalдля устойчивости.

Чек‑лист для системного администратора

- [ ] Проверить

sshd_config:AllowTcpForwarding,GatewayPorts,PermitOpen. - Настроить firewall на сервере для контроля внешних входов.

- Вести аудит форвардингов (журналы).

- Ограничить пользователей и права доступа.

Чек‑лист для удалённого сотрудника

- Использовать ключи и отключить пароли, если возможно.

- Применить autossh или systemd при необходимости 24/7.

- Проверять логи при проблемах соединения.

Мини‑методология: быстрый пошаговый SOP для безопасной настройки туннеля

- Создайте ключи:

ssh-keygen -t ed25519 -C "your_email@example.com". - Добавьте публичный ключ в

~/.ssh/authorized_keysна сервере. - Настройте

~/.ssh/configлокально с коротким Host‑алиасом. - Запустите туннель в тестовом режиме:

ssh -N -v -L ...и проверьте соединение. - Если требуется постоянство, настройте autossh + systemd unit.

- Ограничьте на сервере

PermitOpen/ firewall и включите аудит.

Безопасность: жёсткая конфигурация и рекомендации

- Отключите

PasswordAuthenticationиPermitEmptyPasswords. - Используйте устойчивые ключи (ed25519 или RSA 4096 для старых систем).

- Включите опции

AllowTcpForwardingтолько если нужны туннели; комбинируйте сMatchпо IP/пользователю. - Применяйте

PermitOpenдля ограничения конечных адресов перенаправления. - Ведите логи и мониторинг соединений. Рассмотрите fail2ban и корректные iptables/ufw‑правила.

- Будьте осторожны с GatewayPorts: включайте только при необходимости и ограничивайте доступ через firewall.

Конкретные примеры команд и сниппеты (cheat sheet)

- Локальный форвардинг (порт 8888 локально → 192.168.1.111:1234):

ssh -f -N -L 8888:192.168.1.111:1234 bob@ssh.youroffice.com- Удалённый форвардинг (порт 8888 на сервере → localhost:1234 на вашей машине):

ssh -f -N -R 8888:localhost:1234 bob@ssh.youroffice.com- Динамический SOCKS‑прокси (локально 8888):

ssh -D 8888 -C -N bob@ssh.yourhome.com(флаг -C включает сжатие, может помочь при медленных каналах)

- Multiplexing (повторное использование одного TCP‑соединения):

ssh -M -S /tmp/ssh-socket -fN bob@ssh.youroffice.com

ssh -S /tmp/ssh-socket bob@ssh.youroffice.com lsТестовые случаи и критерии приёмки

- Локальный туннель: при запуске

ssh -L 8888:192.168.1.111:1234командаcurl http://localhost:8888возвращает корректный ответ от целевого сервиса. - Удалённый туннель: после

ssh -R 8888:localhost:1234с удалённой машины доступ кssh.youroffice.com:8888перенаправляется на локальный сервис. - Динамический туннель: браузер, настроенный на SOCKS 127.0.0.1:8888, загружает страницы через удалённый IP‑адрес.

- Устойчивость: при разрыве сети tunnel автоматически восстанавливается за 60 секунд при использовании autossh или systemd.

Когда SSH‑туннель не подойдёт (контрпримеры)

- Неэффективно для сложных корпоративных сетей, требующих маршрутизации между VLAN, где нужен полноценный VPN.

- Неподходящ для UDP‑трафика (кроме случаев, когда на уровне SOCKS/приложения есть поддержка UDP). SSH перенаправляет TCP.

- Не подходит, если требуется централизованное управление политиками доступа и аудита на уровне корпоративного VPN.

Совместимость, миграция и советы по локали

- OpenSSH есть в Linux, macOS и Windows 10+ (встроенный клиент). На старых Windows используйте PuTTY.

- PuTTY поддерживает локальный/удалённый/динамический форвардинг через интерфейс Tunnels.

- При миграции с ngrok на SSH рассмотрите вопросы DNS, сертификатов и ограничений внешнего доступа.

Таблица полезных команд Linux

| Команды для Linux | |

|---|---|

| Файлы | tar · pv · cat · tac · chmod · grep · diff · sed · ar · man · pushd · popd · fsck · testdisk · seq · fd · pandoc · cd · $PATH · awk · join · jq · fold · uniq · journalctl · tail · stat · ls · fstab · echo · less · chgrp · chown · rev · look · strings · type · rename · zip · unzip · mount · umount · install · fdisk · mkfs · rm · rmdir · rsync · df · gpg · vi · nano · mkdir · du · ln · patch · convert · rclone · shred · srm · scp · gzip · chattr · cut · find · umask · wc · tr |

| Процессы | alias · screen · top · nice · renice · progress · strace · systemd · tmux · chsh · history · at · batch · free · which · dmesg · chfn · usermod · ps · chroot · xargs · tty · pinky · lsof · vmstat · timeout · wall · yes · kill · sleep · sudo · su · time · groupadd · usermod · groups · lshw · shutdown · reboot · halt · poweroff · passwd · lscpu · crontab · date · bg · fg · pidof · nohup · pmap |

| Сеть | netstat · ping · traceroute · ip · ss · whois · fail2ban · bmon · dig · finger · nmap · ftp · curl · wget · who · whoami · w · iptables · ssh-keygen · ufw · arping · firewalld |

RELATED: Best Linux Laptops for Developers and Enthusiasts

Финальное резюме

SSH‑туннели — гибкий инструмент для безопасного доступа к сервисам за NAT и фаерволом, а также для приватного просмотра через SOCKS‑прокси. Для продакшн‑использования применяйте ключевую аутентификацию, ограничивайте перенаправления на стороне сервера, следите за логами и используйте autossh/systemd для высокой доступности туннелей.

Краткие рекомендации:

- Для одиночных портов и разработки — локальный или удалённый SSH‑форвардинг.

- Для безопасного браузинга и доступа к множеству адресов — динамический форвардинг (SOCKS5).

- Для постоянного соединения используйте autossh или systemd и настраивайте безопасность на сервере.

Спасибо — если нужно, подготовлю краткий чек‑лист под вашу инфраструктуру или systemd‑юнит по заданным портам.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone