Порт-нокинг — «секретный стук» для открытия SSH

Порт-нокинг (port knocking) — это метод временного открытия закрытых портов фаервола по заранее согласованной последовательности попыток подключения («секретный стук»). Он полезен как дополнительный слой защиты, но не должен использоваться как единственный механизм безопасности. Для надёжной защиты предпочтительнее ключевая аутентификация SSH, VPN и многофакторная аутентификация.

Быстрая навигация

- Порт-нокинг — «секретный стук»

- Установка knockd

- Настройка knockd

- Правила фаервола

- Правки файла конфигурации knockd

- Правки управляющего файла knockd

- Проверка работы

- Рекомендации по безопасности и альтернативы

Краткое резюме

- Порт-нокинг закрывает порты фаервола и временно открывает их при поступлении заранее определённой последовательности соединений.

- Не используйте порт-нокинг как единственный уровень защиты — это форма security through obscurity и она ломается при раскрытии секрета.

Что такое порт-нокинг — «секретный стук»

Порт-нокинг — аналог старинного «секретного стука» в плотной двери спикизи. Идея простая: порт, например SSH (22/TCP), по умолчанию закрыт. Тот, кто знает «секретный стук» (последовательность попыток доступа к набору закрытых портов в определённом порядке), вызывает автоматическое добавление правила фаервола, которое временно разрешает входящие подключения с IP-адреса, откуда пришёл стук.

Определение в одну строку: порт-нокинг — механизм, который использует серию пробных подключений к разным портам как триггер для изменения правил фаервола.

Важно понимать концептуальное ограничение: это «безопасность через неочевидность». Если последовательность или метод её определения раскрыты — механизм теряет смысл. Поэтому порт-нокинг лучше рассматривать как один из дополнительных слоёв в многослойной защите, а не как основное средство.

Когда порт-нокинг может быть полезен

- Когда нужно держать порт закрытым для большинства интернета, но разрешать доступ нескольким заранее известным пользователям без постоянной VPN.

- В сценариях с ограниченным набором клиентов и контролируемыми IP.

- Когда хочется добавить лёгкий уровень «маскировки» для управляющих сервисов.

Когда порт-нокинг не подходит

- В динамической среде с большим числом клиентов и плавающими IP.

- Если у вас строгие требования по аудиту/соответствию — скрытые механизмы усложняют аудит.

- Если у вас нет надёжной аутентификации на уровне сервиса (например, SSH без ключей).

Компоненты, которые используются в примере

- knockd — демон, который слушает события попыток соединения на последовательных портах и запускает команды при срабатывании триггера.

- knock — утилита клиента, которая выполняет «стук» по требуемым портам.

- iptables + netfilter-persistent — правила фаервола и их сохранение/восстановление.

Установка knockd

Мы будем показывать пример для Debian/Ubuntu-подобных систем, управляемых apt. На других дистрибутивах используйте соответствующий пакетный менеджер (yum/dnf/pacman и т.д.).

Установка knockd:

sudo apt-get install knockdЕсли вы ещё не сохранили правила iptables между перезагрузками, поставьте пакет, который это делает:

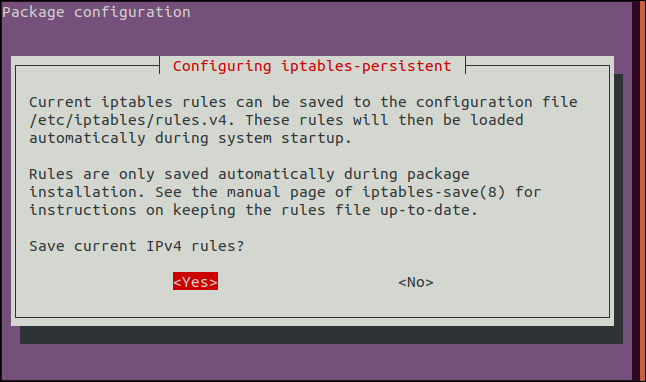

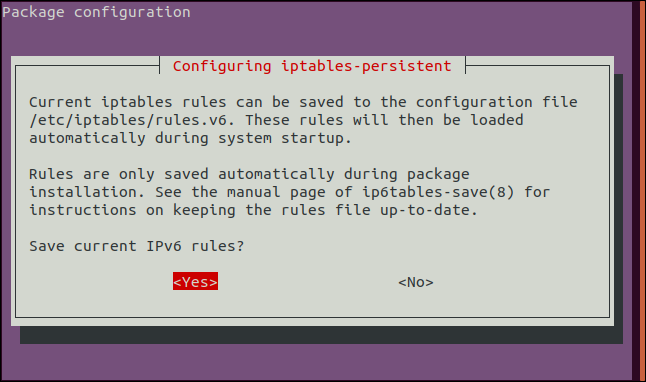

sudo apt-get install iptables-persistentПри установке вас попросят подтвердить сохранение правил для IPv4 и IPv6 — в диалоге нажмите пробел, чтобы выбрать “Yes” и продолжить.

После установки добавьте правило, которое сохранит существующие установленные соединения и не разрывает активные сессии SSH:

sudo iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPTРазбор параметров команды кратко:

- -A INPUT — добавить правило в цепочку INPUT.

- -m conntrack — подключить модуль conntrack для сопоставления состояний соединений.

- –ctstate ESTABLISHED,RELATED — применить к уже установленным и связанным соединениям.

- -j ACCEPT — разрешить трафик, соответствующий правилу.

Затем закройте SSH-порт по умолчанию (правило будет стоять ниже правила для ESTABLISHED):

sudo iptables -A INPUT -p tcp --dport 22 -j REJECTПодключите демона netfilter-persistent и сохраните текущие правила так, чтобы они грузились автоматически:

sudo systemctl start netfilter-persistent

sudo netfilter-persistent save

sudo netfilter-persistent reloadТеперь порт 22 закрыт, но активные сеансы остались нетронутыми.

Настройка knockd

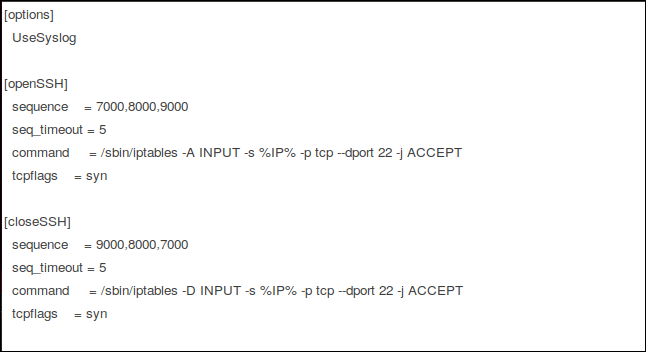

Основной конфигурационный файл knockd обычно находится в /etc/knockd.conf. Откройте его в редакторе:

sudo gedit /etc/knockd.confВ примере используются две секции: openSSH и closeSSH. В каждой секции ключевые параметры такие:

- sequence — последовательность портов, к которым нужно обратиться (например, 7000,8000,9000).

- seq_timeout — время в секундах, за которое надо выполнить всю последовательность.

- command — команда, которую knockd выполнит при срабатывании (например, редактирование iptables).

- tcpflags — какие TCP-флаги требует триггер (обычно SYN).

Типичная логика: последовательность 7000→8000→9000 откроет порт 22; последовательность в обратном порядке закроет его.

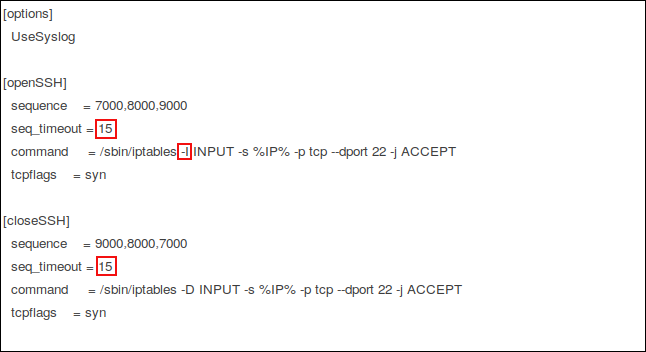

Важный момент: в команде открытия часто используют опцию -I (insert), чтобы правило добавлялось в начало списка правил iptables и проверялось раньше правила, закрывающего порт. Если вы используете -A (append), правило может быть ниже правила REJECT и тогда оно не сработает.

Пример секции в /etc/knockd.conf

Пример, адаптированный под пояснение (не копируйте вслепую — проверьте формат в вашем файле):

[openSSH]

sequence = 7000,8000,9000

seq_timeout = 15

command = /sbin/iptables -I INPUT 1 -s %IP% -p tcp --dport 22 -j ACCEPT

tcpflags = syn

[closeSSH]

sequence = 9000,8000,7000

seq_timeout = 15

command = /sbin/iptables -D INPUT -s %IP% -p tcp --dport 22 -j ACCEPT

tcpflags = synПояснение: %IP% — переменная, которую knockd подставляет как IP-адрес инициатора стука. Опция -I 1 вставляет новое правило в начало цепочки INPUT на позицию 1.

Сохраните файл и закройте редактор.

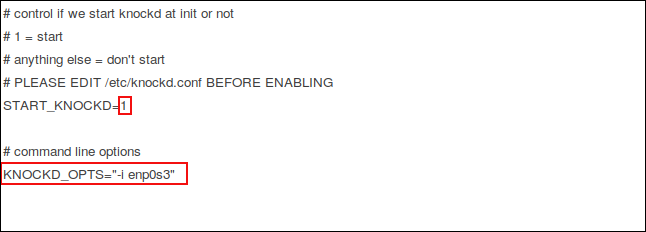

Настройка управляющего файла knockd

Файл /etc/default/knockd контролирует запуск демона. Просмотрите и измените его:

sudo gedit /etc/default/knockdНужные изменения обычно следующие:

- START_KNOCKD=1 — включить автозапуск демона.

- KNOCKD_OPTS=”-i <интерфейс>” — указать сетевой интерфейс, который должен слушать knockd (замените eth1 на актуальное имя интерфейса).

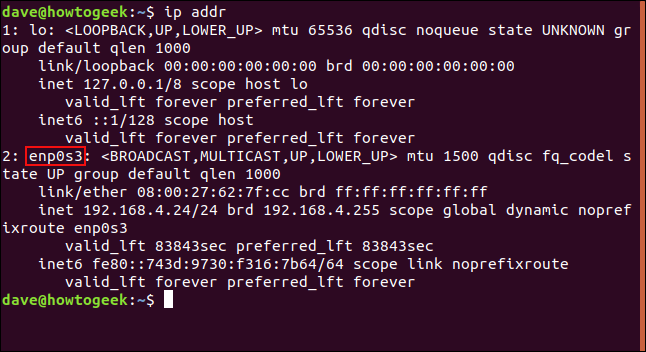

Как узнать имя интерфейса, используемого системой:

ip addrНайдите интерфейс, который подключён к сети, с которой вы ожидаете стуки (например enp0s3). Затем укажите его в KNOCKD_OPTS:

KNOCKD_OPTS="-i enp0s3"

Запуск и проверка работы

Запустите демон knockd:

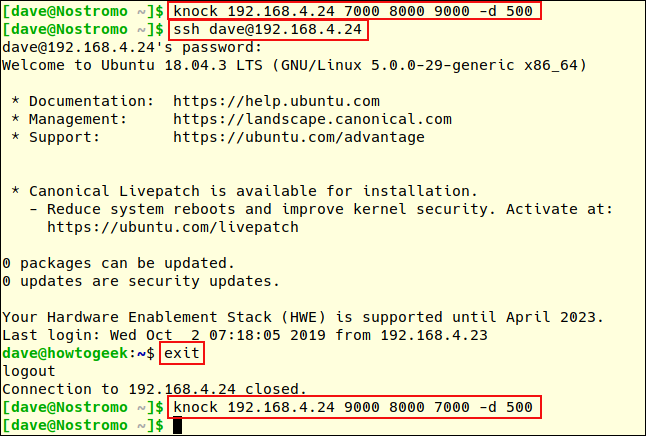

sudo systemctl start knockdНа машине-клиенте используйте утилиту knock (часть пакета knockd) для отправки последовательности на целевой хост 192.168.4.24:

knock 192.168.4.24 7000 8000 9000 -d 500Ключ -d 500 ставит задержку 500 миллисекунд между «стуками». После этого можно попробовать подключиться по SSH:

ssh dave@192.168.4.24Если всё настроено правильно, iptables вставит правило разрешающее доступ со стороны IP-адреса клиента, и подключение будет принято. После завершения сеанса можно закрыть порт обратной последовательностью:

knock 192.168.4.24 9000 8000 7000 -d 500

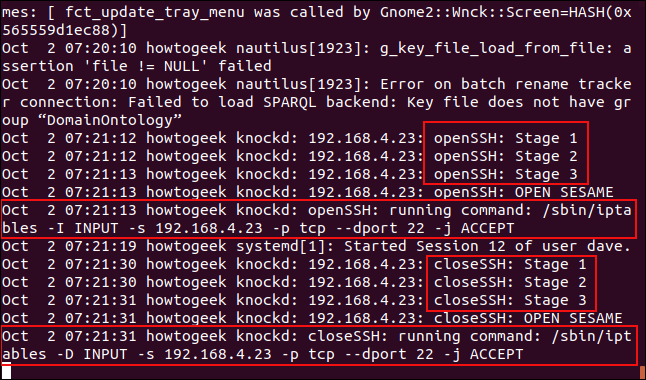

На хосте можно отслеживать события в системном логе:

tail -f /var/log/syslogВы увидите записи о срабатываниях openSSH и closeSSH, а также сообщение вроде “OPEN SESAME” и команды, которые knockd исполняет.

Типичные проблемы и их устранение

- Ничего не срабатывает: проверьте, слушает ли knockd нужный интерфейс и запущен ли демон (systemctl status knockd). Убедитесь, что firewall/host-based daemon не блокирует пробные пакеты.

- Последовательность срабатывает, но SSH всё равно не доступен: проверьте позицию вставленного правила iptables (iptables -L -n –line-numbers). Возможно, правило стоит ниже REJECT — используйте -I для вставки в начало.

- Knock срабатывает для всех, а не только для инициатора: убедитесь, что команда iptables ограничивает правило по -s %IP%.

- Плавающие/динамические IP: если клиент меняет IP между стуком и подключением, доступ не будет работать.

Безопасность — что стоит учитывать

- Port knocking скрывает сервис, но не заменяет аутентификацию. Всегда используйте ключи SSH и по возможности отключайте парольную аутентификацию.

- Логирование: ведите лог срабатываний и анализируйте аномалии.

- Replay-атаки: при слабой реализации можно записать последовательность пакетов и воспроизвести её позже. Рассмотрите использование одноразовых последовательностей или добавление временных маркеров/токенов.

- Защитите конфигурацию knockd и системные скрипты: доступ к /etc/knockd.conf и /etc/default/knockd должен иметь только root.

Альтернативные подходы и комбинации

- VPN: гораздо надёжнее скрыть сервис внутри приватной сети, доступной по VPN. Это стандартный и проверенный способ.

- SSH с ключами и ограничением по IP: используйте авторизацию по ключу и правило AllowUsers/Match в конфигурации sshd для сужения прав.

- Port knocking + MFA: комбинируйте, чтобы скрыть сервис и требовать ещё один фактор при подключении.

- Single Packet Authorization (SPA): более продвинутая версия — авторизация одним подписанным пакетом (например, fwknop). SPA решает многие проблемные моменты классического порт-нокинга.

Примеры ситуаций, где порт-нокинг не помогает

- Если злоумышленник находится в той же сети и постоянные мониторинги сетевого трафика фиксируют последовательность — секрет раскрыт.

- Скриптовые атаки, которые пробуют множество последовательностей, могут обнаружить цепочку при достаточном времени.

- Если конфигурация knockd хранится в ненадёжном месте или уязвима — её можно прочитать и использовать.

Ментальные модели и эвристики

- Модель слоя безопасности: порт-нокинг — это маскировка/обфускация, а не контроль доступа. Рассматривайте его как декоративный слой сверху реальной аутентификации.

- Правило «никаких одиночных мер»: одна успешная защита — редко достаточна; комбинируйте меры.

- Если кому-то нужна доступность сервиса с множества динамических мест — VPN/SSH-jump/Jump Host будет лучше.

Критерии приёмки

- После настройки knockd и iptables: порты 7000/8000/9000 не даёт прямого доступа к SSH (они просто принимают попытки), порт 22 остаётся в состоянии REJECT для посторонних.

- Выполнение knock 192.168.4.24 7000 8000 9000 -d 500 приводит к появлению в iptables правила, разрешающего 22/TCP только для IP инициатора.

- После обратной последовательности правило удаляется и порт 22 снова закрыт.

- Системный лог фиксирует срабатывания и команды knockd.

Playbook: быстрое руководство для внедрения

- Установить knockd и iptables-persistent.

- Добавить правило iptables для ESTABLISHED,RELATED.

- Добавить правило REJECT для 22/TCP.

- Отредактировать /etc/knockd.conf: задать sequence, seq_timeout, command, tcpflags.

- Отредактировать /etc/default/knockd: включить START_KNOCKD=1 и задать интерфейс в KNOCKD_OPTS.

- systemctl start knockd.

- Проверить с клиента: knock + ssh.

- Настроить логирование и мониторинг.

Руководство по инциденту и откату

Если нужно быстро отключить порт-нокинг и вернуть систему в предыдущее состояние:

- Остановите demon knockd:

sudo systemctl stop knockd- Удалите пользовательские правила iptables, добавленные knockd (можно найти строки с -s

и –dport 22):

sudo iptables -D INPUT -s -p tcp --dport 22 -j ACCEPT - Сохраните правила:

sudo netfilter-persistent save- При необходимости восстановите конфигурационные файлы из бэкапа.

Тест-кейсы и критерии приёма

- Тест 1: Без стука ssh dave@host должен отвергаться (REJECT).

- Тест 2: Отправить корректную последовательность — после этого ssh принимать только от стукающего IP.

- Тест 3: После обратной последовательности доступ закрыт.

- Тест 4: Попытка воспроизвести сохранённую последовательность с другого IP — должна быть неудачной.

Чек-лист для ролей

Администратор

- Проверить версию knockd и совместимость с ядром.

- Защитить конфигурационные файлы правами 600/root.

- Настроить мониторинг логов и оповещения.

DevOps/SRE

- Интегрировать изменения правил с системой управления конфигурацией (Ansible/Chef/Puppet).

- Настроить тесты в CI, проверяющие рабочий сценарий открытия/закрытия порта на стенде.

Безопасность/Compliance

- Проверить соответствие политикам компании (включая аудит изменений iptables).

- Документировать причину использования порт-нокинга и периодически пересматривать необходимость.

Примеры альтернативных инструментов

- fwknop — реализация одноразовой авторизации (SPA), более безопасная альтернатива классическому port knocking.

- OpenVPN/WireGuard — создание приватной сети, куда вы перемещаете SSH и другие сервисы.

Глоссарий в одну строку

- knockd — демон, реагирующий на последовательность подключений к портам и выполняющий команды.

- knock — клиентская утилита для отправки «стука» по портам.

- seq_timeout — таймаут на выполнение всей последовательности стуков.

- SPA — Single Packet Authorization, более защищённый вариант авторизации по сети.

Риски и рекомендации по снижению

- Риск: раскрытие последовательности. Смягчение: использовать более длинные и редко используемые порты, менять последовательность по расписанию.

- Риск: запись и воспроизведение стука. Смягчение: использовать SPA или сочетать с VPN.

- Риск: логирование и хранение секретов в открытом виде. Смягчение: защищать конфиги, применять доступ по ролям.

Примечания по конфиденциальности и соответствию GDPR

Порт-нокинг сам по себе не требует обработки персональных данных. Однако логи syslog и iptables содержат IP-адреса инициаторов стука. Если ваша организация подпадает под GDPR или аналогичные регламенты, учтите следующие рекомендации:

- Лимитируйте срок хранения логов до минимально необходимого периода.

- Убедитесь, что доступ к логам ограничен и аудируем.

- Если IP-адреса считаются персональными данными в вашей юрисдикции, документируйте основания для их обработки.

Короткое объявление для команды (100–200 слов)

Port knocking (порт-нокинг) временно открывает закрытые порты фаервола по заранее согласованной последовательности попыток подключения. Мы можем использовать knockd для контроля доступа к SSH: по умолчанию порт 22 остаётся закрытым и открывается только после корректной последовательности «стуков» (например, 7000→8000→9000). Это не заменяет ключевую аутентификацию или VPN, но добавляет дополнительную ступень защиты и уменьшает видимость сервиса в интернете. Перед развертыванием на проде согласуйте сценарии с командой безопасности; храните конфигурации под контролем версий и защищайте доступ к логам.

Социальный предпросмотр

OG title: Порт-нокинг — секретный стук для SSH OG description: Краткое руководство по настройке knockd и iptables для временного открытия SSH через «секретный стук». Плюсы, минусы и альтернативы.

Итог

Порт-нокинг — рабочий инструмент для узких сценариев: он скрывает сервис и может быть полезен в комбинации с другими мерами защиты. Однако полагаться на него как на основную оборону нельзя. Для производственных систем лучше использовать VPN, ключи SSH и многофакторную аутентификацию.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone