Как пользоваться netstat в Windows

Что такое netstat и зачем он нужен

Netstat (network statistics) — стандартная утилита, которая показывает активные TCP и UDP подключения, порты в состоянии прослушивания и таблицы маршрутизации. Она полезна для быстрой диагностики: выявления неизвестных подключений, поиска приложений, занявших порт, и первичной оценки сетевых ошибок.

Коротко — определение в одну строку: netstat показывает, какие соединения и порты используются вашей системой прямо сейчас.

Быстрая шпаргалка: основное (команды)

- netstat — базовый вывод активных подключений.

- netstat -a — показывает все соединения и прослушивающие порты.

- netstat -n — показывает адреса и порты в числовом виде (без попыток разрешения имен).

- netstat -o — добавляет PID процесса.

- netstat -ano — объединение: все подключения + числовой вывод + PID.

- netstat -s — статистика по протоколам.

- netstat -an 5 — обновление каждые 5 секунд (Windows).

Как запустить netstat в Windows

- Нажмите «Пуск» и введите cmd.

- Откройте Командную строку (Command Prompt). Для некоторых операций потребуется запуск от имени администратора — выберите «Запуск от имени администратора».

- Введите нужную команду, например:

netstat -anoЕсли система сообщает, что команда не распознана, проверьте системные переменные PATH и целостность Windows; обычно netstat входит в состав пакета TCP/IP и доступен в обычной установке Windows.

Важно: для отображения PID других пользователей/системных служб может потребоваться права администратора.

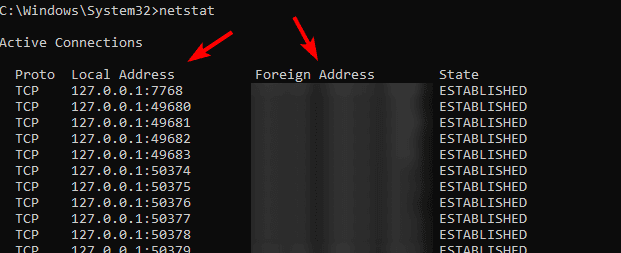

Как просмотреть активные сетевые подключения

- Откройте Командную строку.

- Выполните:

netstat -n- В выводе смотрите столбцы Local Address (локальный адрес), Foreign Address (удалённый адрес) и State (состояние).

Состояния TCP: ESTABLISHED (установлено), TIME_WAIT, LISTENING и т. д. UDP не показывает состояния соединения, так как протокол без установки соединений.

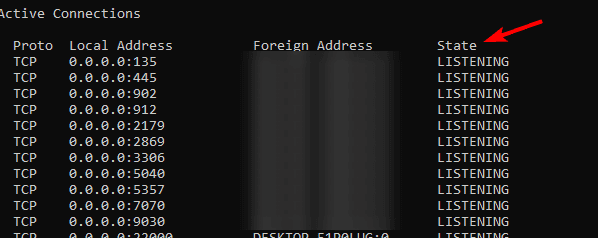

Как показать все прослушивающие порты

- Выполните:

netstat -a- Ищите строки со статусом LISTENING — это порты, готовые принять входящие подключения.

Если порт прослушивается локально, но вы не знаете, какому приложению он принадлежит, используйте переключатель -o, чтобы получить PID.

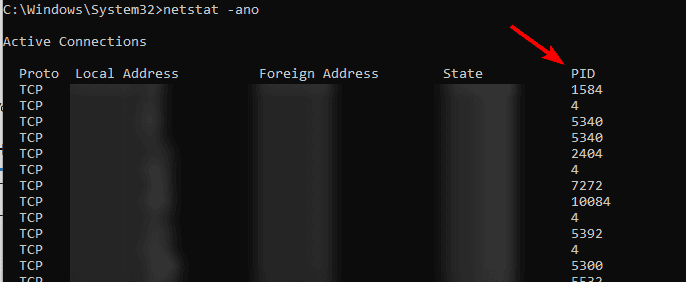

Как сопоставить порт с процессом

- Выполните:

netstat -ano- В последнем столбце запишите PID.

- Откройте Диспетчер задач (Task Manager) → вкладка «Подробности» и найдите процесс с этим PID, либо выполните:

tasklist /FI "PID eq 1234"

Это позволяет быстро локализовать приложение, которое использует порт (веб‑сервер, служба обновлений, вредоносный процесс и т. д.).

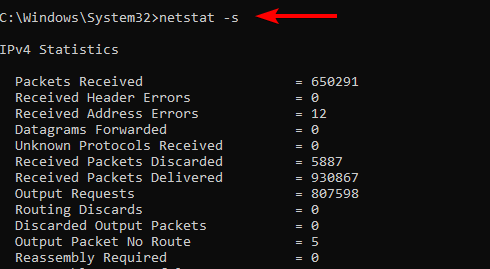

Статистика протоколов: как найти сбои и сбросы

- Выполните:

netstat -s- Обратите внимание на разделы TCP и UDP — ищите увеличенные значения ошибок, сбросов (resets), сегментов без ответа и пр.

Сравнивайте значения во времени: одноразовый пик может быть нормой, а постепенное нарастание ошибок указывает на проблемную сеть или приложение.

Наблюдение за изменениями в реальном времени

Чтобы обновлять вывод каждые N секунд, используйте команду с интервалом (Windows):

netstat -an 5Каждые 5 секунд консоль обновит список, и вы увидите появляющиеся или закрывающиеся соединения. Это удобно при воспроизведении сетевого поведения приложения.

Альтернативы и когда netstat не сработает

Когда netstat полезен, а когда стоит выбрать другую утилиту:

- Netstat хорош для быстрых ревизий и автоматических скриптов. Он не показывает имён процессов (без PID), не предоставляет времени соединения и не даёт подробностей о трафике.

- Если нужно больше контекста (какие DLL используются, трассировка потоков), используйте TCPView (Sysinternals) — графический инструмент с обновлением в реальном времени.

- Для PowerShell есть команды с удобными объектами: Get-NetTCPConnection и Get-NetUDPEndpoint, которые проще парсить в скриптах.

- Для захвата и анализа пакетов применяйте Wireshark.

Примеры альтернатив:

# PowerShell

Get-NetTCPConnection | Format-Table -AutoSize

# Sysinternals

Download TCPView from Microsoft SysinternalsКогда netstat может вводить в заблуждение (когда он «не сработает»)

- Процессы в режиме ядра или с динамическим перехватом могут не показываться корректно.

- NAT/прокси и контейнеризация (Docker) могут скрывать реальный внешний адрес.

- Брандмауэр может блокировать отображаемые соединения или делать их нестандартными.

Мини‑методология: как устранять сетевую проблему с netstat (шаги)

- Описать проявление: медленное приложение, неожиданные соединения, порт закрыт.

- Выполнить базовую проверку: netstat -ano | find “LISTENING” или findstr для фильтра.

- Сопоставить PID с приложением (tasklist /FI “PID eq …”).

- Проверить статистику протоколов (netstat -s) на наличие ошибок.

- При необходимости захватить пакеты (Wireshark) или запустить TCPView для интерактивного анализа.

- Принять меры: перезапуск сервиса, обновление конфигурации, блокировка IP через брандмауэр.

Чек‑лист для администратора

- Запущена ли Командная строка с правами администратора?

- Получен ли PID и сопоставлен с процессом?

- Проверена статистика TCP/UDP на ошибки?

- Проведён ли мониторинг в реальном времени для воспроизведения проблемы?

- Выполнена ли проверка альтернативными инструментами (TCPView, Get-NetTCPConnection)?

Безопасность и конфиденциальность

Netstat показывает IP‑адреса и PID локальных соединений. Логи и снимки вывода могут содержать личные или служебные данные (IP адреса, порты). Храните такие снимки в защищённых местах и не публикуйте их без необходимости.

Критерии приёмки

- Команда netstat выводит ожидаемые активные соединения.

- Для интересующего порта найден PID и сопоставлен процесс.

- Проведённый анализ привёл к исправлению (перезапуск сервиса/блокировка IP/изменение конфигурации) или к решению о дальнейших шагах.

Глоссарий в одну строку

- PID — идентификатор процесса; Local Address — локальный адрес и порт; Foreign Address — удалённый адрес и порт; LISTENING — порт ожидает входящих подключений; ESTABLISHED — соединение установлено.

Частые вопросы

Для чего нужен netstat?

Netstat нужен для быстрой проверки сетевой активности: каких соединений сейчас открыто, какие порты прослушиваются и основная статистика по протоколам.

Как узнать, какое приложение использует порт?

Выполните netstat -ano, найдите PID в последнем столбце и сопоставьте его в Диспетчере задач или командой tasklist.

Работает ли netstat в Windows 10 и Windows 11?

Да, netstat доступен и работает одинаково в Windows 10 и Windows 11.

Может ли netstat обнаружить вредоносные программы?

Netstat не является антивирусом и не определяет вредоносность автоматически, но выявляет подозрительные или неожиданные удалённые соединения, которые стоит дополнительно проверить.

Итоги

Netstat — быстрый инструмент для первичного анализа сетевого состояния системы. Он помогает обнаруживать прослушивающие порты, сопоставлять порты с процессами и собирать статистику протоколов. Для глубокой диагностики комбинируйте netstat с PowerShell, TCPView и анализом трафика.

Пример действий при подозрительной активности: выполнить netstat -ano, сопоставить PID, остановить или изолировать процесс, при необходимости собрать дамп трафика и проанализировать его с помощью Wireshark.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone