Как использовать Google Authenticator и другие приложения двухфакторной аутентификации без смартфона

Кратко

Если у вас нет смартфона, вы всё ещё можете использовать приложения типа Google Authenticator на компьютере: есть расширения и десктопные клиенты (GAuth, gauth4win, WinAuth). Это менее безопасно, чем автономное мобильное устройство, но лучше, чем полностью отключённая двухфакторная аутентификация. В статье — пошаговые рекомендации по настройке, варианты восстановления доступа и меры безопасности.

Быстрые ссылки

- Ограничения

- Google, Dropbox, LastPass и другие

- Battle.net и Guild Wars 2

- Если вы далеко от компьютера

Google, Dropbox, LastPass, Battle.net, Guild Wars 2 — многие сервисы предлагают двухфакторную аутентификацию (2FA) через мобильные приложения. Если у вас нет поддерживаемого мобильного устройства, альтернативный клиент можно запустить на компьютере. При входе вы будете вводить одноразовый код, сгенерированный приложением. Двухфакторная аутентификация запрещает вход людям, которые знают пароль, но не имеют доступа к ключу в приложении.

Ограничения

Использование приложения 2FA на том же компьютере, с которого вы входите в сервис, менее безопасно, чем на отдельном устройстве. Злоумышленник, получивший доступ к машине, может попытаться извлечь файл с ключом или прочитать память приложения. Тем не менее, если у вас нет смартфона, использование настольного приложения лучше, чем полное отсутствие 2FA.

Важно:

- Большинство краж паролей происходят через клавиатурные шпионы и фишинговые страницы, которые не всегда умеют извлекать локальные секреты 2FA. Наличие кода TOTP увеличивает защиту.

- Ни один из сторонних клиентов не является «официальным», но алгоритмы TOTP и HOTP — открытые стандарты, реализованные многими проектами.

Примечание: WinAuth реализует тот же алгоритм, что и мобильный Battle.net Authenticator, поэтому с Battle.net он совместим по механике ключей.

Google, Dropbox, LastPass и другие

Google выпускает Google Authenticator, который реализует стандартный алгоритм временно́го одноразового пароля (TOTP). Многие сервисы (Dropbox, LastPass, Guild Wars 2, DreamHost, AWS и др.) используют этот стандарт и предлагают интеграцию с приложением вместо разработки собственного клиента. TOTP также можно интегрировать в Linux через PAM-модуль Google Authenticator для защиты SSH.

Хотя Google выпускает официальные приложения для Android, iOS и BlackBerry, сторонние разработчики создали реализации для настольных систем.

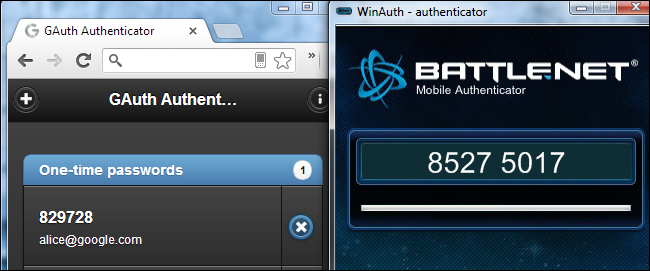

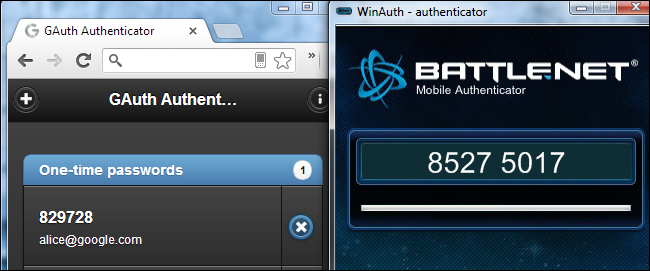

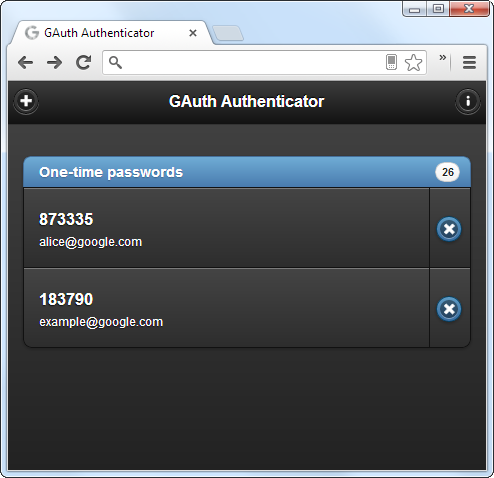

- Для пользователей Chrome есть расширение GAuth Authenticator, которое хранит секрет локально и генерирует временные коды так же, как мобильные приложения.

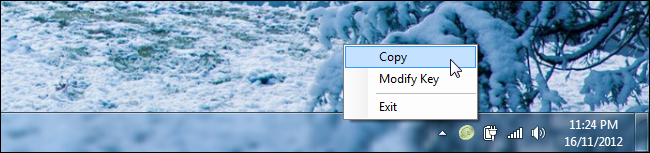

- Для Windows доступен gauth4win (иногда встречается как GoogleAuth для Windows). После установки запустите приложение из меню «Пуск». Если появится предупреждение, его можно проигнорировать и продолжить запуск. Программа появится в системном трее: правый клик → добавить ключ вручную. После добавления можно правым кликом копировать текущий временный код в буфер обмена.

Пошагово — стандартный путь добавления ключа к любому из этих приложений: включите 2FA в настройках сервиса, при появлении QR-кода или секретной строки введите её в настольное приложение вместо мобильного.

Мини-методология: быстрые шаги для настройки TOTP на ПК

- Перейдите в настройки двухфакторной аутентификации сервиса (например, Google, Dropbox, LastPass).

- Выберите опцию добавления приложения-аутентификатора.

- Скопируйте отображаемую секретную строку или отсканируйте QR-код (используйте приложение, которое поддерживает ввод текста секретного ключа или считывание QR через скриншот).

- Вставьте секрет в настольное приложение (GAuth, gauth4win и т.п.).

- Введите сгенерированный код в веб-интерфейс для подтверждения и завершения настройки.

Battle.net и Guild Wars 2

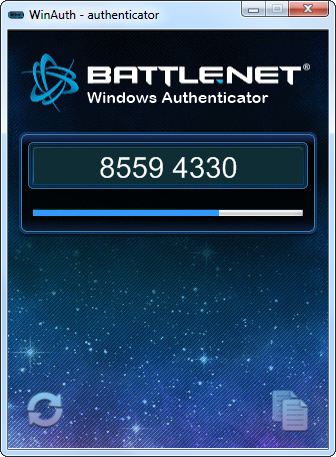

Blizzard использует собственную реализацию 2FA и официальный мобильный Battle.net Authenticator. Стандартные клиенты Google Authenticator не работают с Battle.net. Для Windows есть открытый клиент WinAuth — он поддерживает Battle.net и Guild Wars 2 и позволяет шифровать файл с секретами, что затрудняет их извлечение вредоносными программами.

Скачайте WinAuth и следуйте мастеру установки для привязки к аккаунту Battle.net или Guild Wars 2. WinAuth предлагает опциональное шифрование паролем для файла конфигурации с ключами.

Если вы далеко от компьютера

Мобильные приложения удобны тем, что телефон обычно всегда с вами. Если вы используете 2FA только на настольной машине и оказались без неё, у вас могут возникнуть проблемы при входе.

Большинство сервисов позволяют отключить 2FA при помощи доступа к электронной почте — перейдите по ссылке, отправленной на привязанный адрес, и обойдите запрос кода. Это работает только если у вас есть доступ к почте.

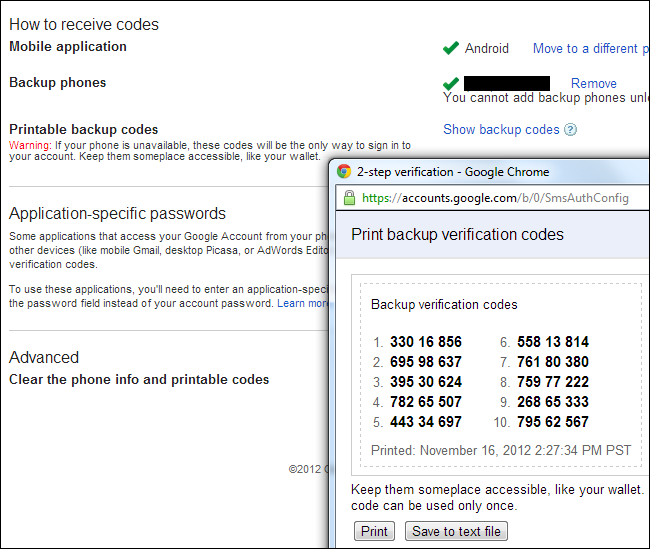

Google предлагает дополнительные варианты восстановления доступа:

- Отправка одноразового кода по SMS на резервный номер телефона, указанный при настройке 2FA.

- Использование одноразовых кодов восстановления (recovery codes), которые можно распечатать заранее. Каждый код используется один раз.

Совет: распечатайте и храните коды восстановления в безопасном месте (например, бумажная копия в кошельке или сейфе). Это ключ к восстановлению доступа, если вы потеряли и телефон, и доступ к рабочему компьютеру.

Альтернативные подходы и когда они лучше

- Аппаратные токены (апpliances, U2F/USB-ключи вроде YubiKey): чаще всего безопаснее настольных программ, т.к. хранение ключа вне машины уменьшает риск компрометации. Рекомендуется для критичных аккаунтов.

- SMS-коды: проще, но менее безопасны (уязвимость к SIM-swap атакам). Лучше использовать только как запасной вариант, не как основной канал.

- Почтовые одноразовые ключи и резервные коды: удобны как план восстановления, но держите их в офлайн-формате.

- PAM/SSH интеграция: если вы администрируете серверы Linux, интеграция TOTP через PAM — хорошая практика для защиты удалённых сессий.

Когда настольный 2FA не подходит:

- Если вы регулярно используете общественные или уязвимые машины; хранение секретов на таком компьютере рисковано.

- Если на машине уже есть компрометирующий софт (руткит, кейлоггер), настольный 2FA не даст полной защиты.

Безопасное использование настольных аутентификаторов

Рекомендации по снижению риска компрометации ключей:

- Шифруйте файл с ключами (WinAuth поддерживает шифрование пароля). Если используете расширение в браузере, защитите профиль браузера паролем и включите шифрование профиля.

- Храните резервные коды в физически защищённом месте и не храните их в том же устройстве, где лежит ключ TOTP.

- Используйте отдельного пользователя операционной системы для ежедневной работы и не храните ключи под учётной записью с повышенными привилегиями.

- Регулярно проверяйте установленные расширения и процессы: подозрительные процессы могут читаться файл с ключами.

- Делайте бэкап зашифрованного файла с ключами на внешний носитель и храните его офлайн.

Важно: даже если ключи зашифрованы, сильный локальный компромисс (например, кейлоггер) может позволить злоумышленнику извлечь пароль от шифрования при вводе. Поэтому минимизируйте использование публичных или сомнительных машин.

Уровни зрелости защиты (heuristic)

- Уровень 1 — Нет 2FA: уязвимость к скомпрометированным паролям.

- Уровень 2 — 2FA через SMS: базовая защита, уязвимость к SIM-swap.

- Уровень 3 — Мобильный аутентификатор (на телефоне): хорошая комбинация удобства и безопасности.

- Уровень 4 — Аппаратный ключ (U2F) + резервные варианты: высокий уровень безопасности для критичных аккаунтов.

- Уровень 2* — Настольный аутентификатор: лучше, чем отсутствие 2FA; подходит при низком риске локального компромисса.

Чек-листы по ролям

Для обычного пользователя:

- Включите 2FA для всех поддерживаемых сервисов.

- Если используете настольный 2FA, зашифруйте файл с ключами и храните резервные коды в физическом виде.

- Настройте альтернативные способы восстановления (резервный телефон, почта).

Для администратора / специалиста по безопасности:

- Документируйте список аккаунтов и используемых механизмов 2FA.

- Храните резервные ключи в корпоративном сейфе, доступ по роли и журналированию.

- Внедрите политику периодической ротации ключей и проверку целостности файлов с ключами.

Примеры, когда настольный 2FA подводит

- Вы работаете в интернет-кафе и заходите с ноутбука: локальные угрозы и физический доступ повышают риск.

- На компьютере уже установлен фоновый мониторинг — кейлоггер запишет пароль от зашифрованного контейнера.

- Вы потеряли ноутбук вместе с файлом ключей и он не был дополнительно защищён паролем или шифрованием.

Шаблон: быстрая инструкция для пользователя (чек-лист)

- Создайте резервную копию секретов (зашифрованный файл) и сохраните её офлайн.

- Распечатайте и положите в безопасное место recovery-коды.

- Настройте альтернативный номер/почту для восстановления доступа.

- При использовании WinAuth включите пароль шифрования и сделайте бэкап на USB в зашифрованном виде.

- Проверяйте журналы доступа и уведомления о входе.

Совместимость и миграция

- Chrome-расширение GAuth удобно, если вы активно используете Chrome и синхронизируете профиль. Учтите: синхронизация браузера может переместить секреты между машинами.

- WinAuth и gauth4win — ориентированы на Windows; для Linux есть альтернативы (например, oathtool и GUI-клиенты).

- При переходе на новый компьютер экспортируйте зашифрованный файл ключей и импортируйте его на новой машине. Перед переносом отключите 2FA и включите снова с новым устройством, если экспорт невозможен.

Концовка и главные выводы

Важно помнить: настольные аутентификаторы дают дополнительный уровень защиты, но они не заменяют физически изолированные устройства. Если ваши аккаунты критичны (финансы, корпоративные ресурсы), рассмотрите аппаратные ключи и корпоративные решения для управления доступом.

Краткие рекомендации:

- Используйте настольный 2FA, если у вас нет мобильного устройства, но стремитесь минимизировать риски: шифрование, бэкапы и офлайн-хранение резервных кодов.

- Настройте альтернативные каналы восстановления заранее.

- Для особо чувствительных аккаунтов выбирайте аппаратные токены (U2F) или многокомпонентные схемы аутентификации.

Важно: некоторые сервисы также предлагают физические аппаратные токены — рассмотрите их как более безопасную альтернативу настольным приложениям. Вы также можете найти неофициальные клиенты для других платформ (например, Authenticator для Windows Phone), но оценивайте их безопасность и происхождение перед использованием.

Краткое резюме

- Настольные клиенты TOTP позволяют использовать 2FA без смартфона.

- Это удобнее, чем отсутствие 2FA, но менее безопасно, чем отдельное мобильное устройство или аппаратный токен.

- Шифруйте и бэкапьте секреты, храните recovery-коды офлайн.

- Для Battle.net используйте WinAuth; для большинства сервисов подойдут GAuth или gauth4win.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone