Как безопасно пробовать ПО с помощью Docker

Быстрые ссылки

- Почему стоит использовать Docker для пробных установок?

- Поиск Docker-образов

- Запуск образа

- Если образа нет

- Снимки состояния контейнера

- Очистка ресурсов

- Сохранение данных между сессиями

- Рекомендации по безопасности

- Шаблон Dockerfile и готовый чек-лист

Почему стоит использовать Docker для пробных установок?

Установка программ напрямую в систему полезна, но опасна, если вы пробуете незнакомое ПО. Не все деинсталляторы полностью чистят систему, иногда пакет может быть вредоносным, а настройки или демон могут подпортить окружение.

Docker предоставляет лёгкую, изолированную «песочницу»: контейнеры используют ядро хоста, но имеют собственную файловую систему и процессы. Это даёт почти нативную производительность, но значительно меньший риск, чем прямая установка на «голое железо».

Ключевые преимущества:

- Изоляция: изменения остаются внутри контейнера.

- Быстрое создание и удаление: один контейнер = одна проба.

- Повторяемость: Dockerfile фиксирует шаги установки.

- Экономия ресурсов: легче, чем полноценная виртуальная машина.

Важно: контейнеры не заменяют полноценную безопасную инфраструктуру. При необходимости высоких гарантий безопасности применяйте дополнительные меры, описанные в разделе «Рекомендации по безопасности».

Поиск Docker-образов

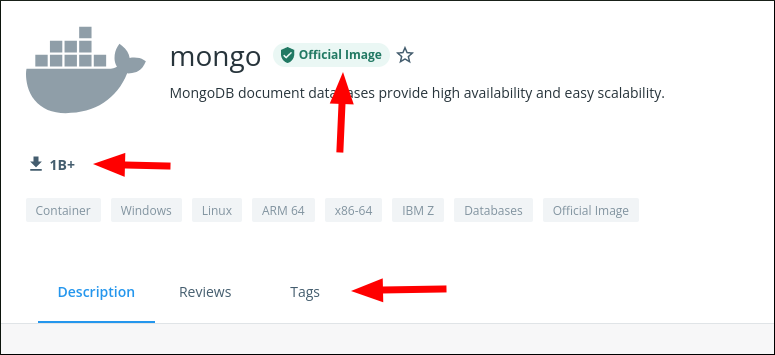

Первое место для поиска — Docker Hub. Многие проекты публикуют официальные образы в релизах. Такие образы обычно сопровождаются маркером «Официальный образ» и подробной документацией.

Что смотреть при выборе образа:

- Автор: официальный проект или сторонний паблишер?

- Количество загрузок и звёзд: показатель популярности, не гарант безопасности.

- Теги (tags): версии образа различаются тегами, например:

mongo:5и

mongo:4- Последнее обновление: насколько образ поддерживается?

- Документация: есть ли инструкции по запуску, переменным окружения и монтируемым томам?

Если образ неофициальный, внимательно читайте Dockerfile (если он доступен) и описание — оно подскажет, какие пакеты и команды выполняются внутри.

Запуск образа

Инструкции по запуску обычно есть в описании образа. Общие случаи:

- Для интерактивных приложений (shell или TUI):

docker run -it example-image:latest- Для фоновый сервисов (демонов) используйте detached-режим:

docker run -d example-image:latestПояснения:

- docker run создаёт и запускает контейнер из указанного образа.

- Флаги -i и -t вместе дают вам интерактивный терминал.

- Флаг -d запускает в фоне.

Советы:

- Перед запуском проверьте переменные окружения (ENV) и входные точки (ENTRYPOINT/CMD) в описании.

- Запускайте контейнеры под невысокими привилегиями, не используйте –privileged без крайней необходимости.

Если образа нет

Если нужного образа нет на Docker Hub, начните с базового системного образа и установите программу внутри контейнера как в обычной VM.

Пример с Ubuntu:

docker run -it ubuntu:20.04Вы попадёте в shell внутри контейнера и сможете выполнить:

apt update

apt install example-package

example-package --example-flagsЕсли вы собираетесь повторять установку, создайте Dockerfile, чтобы воспроизводить окружение:

FROM ubuntu:20.04

RUN apt update && \

apt install -y example-package

ENTRYPOINT ["example-package"]

CMD [""]Сборка образа:

docker build -t example-package:latest .Запуск:

docker run -it example-package:latest --example-flagsПояснение: ENTRYPOINT и CMD в Dockerfile задают команду, которая запускается при старте контейнера; флаги, переданные в docker run, добавляются к этой команде.

Критерии приёмки

- Контейнер успешно запускает целевую программу в интерактивном режиме.

- Программа работает с ожидаемыми опциями/флагами.

- Механизм логирования и вывода консольных ошибок понятен и доступен.

Снимки состояния контейнера

Docker позволяет «зафиксировать» текущее состояние контейнера в новый образ — удобно для бэкапов конфигураций или промежуточных этапов тестирования.

Для создания снимка используйте:

docker commit my-container package-snapshot:latestГде my-container — ID или имя контейнера (узнаётся через docker ps). Получившийся образ можно запустить командой docker run, чтобы вернуться к сохранённому состоянию.

Полезные сценарии:

- Сохранить рабочую конфигурацию перед экспериментами.

- Создать контрольную точку перед обновлением пакета.

- Поделиться снимком с коллегами для отладки.

Ограничения: docker commit копирует состояние файловой системы, но не сохраняет все метаданные окружения, поэтому для воспроизводимости лучше иметь Dockerfile и скрипты конфигурации.

Очистка ресурсов

Чтобы удалить контейнер:

docker rm my-containerЧтобы удалить образ:

docker rmi example-image:latestДополнительные команды для массовой зачистки:

docker container prune

docker image prune -a

docker volume pruneВнимание: prune удаляет неиспользуемые ресурсы и может стереть данные, которые вы хотели сохранить. Перед запуском проверяйте список ресурсов через docker ps / docker images / docker volume ls.

Сохранение данных между сессиями

Контейнеры сбрасывают свою файловую систему при удалении. Чтобы сохранить важные файлы (конфигурации, бэкапы), используйте тома или монтирование директорий хоста.

Пример с томом:

docker run -it -v config-volume:/etc/example-package/conf.d example-package:latestПример с монтированием каталога хоста:

docker run -it -v /home/user/example-config:/etc/example-package/conf.d example-package:latestТома живут дольше контейнеров и удобны для совместного использования данных между несколькими контейнерами. Удаляйте томы осознанно:

docker volume rm config-volumeКритерии приёмки для сохранения данных

- Конфигурация восстанавливается при запуске нового контейнера с тем же томом.

- Права доступа и владельцы файлов корректно настроены для сервиса внутри контейнера.

- Бэкапы данных можно экспортировать из тома на хост.

Рекомендации по безопасности

Контейнеры повышают безопасность, но не являются абсолютной защитой. Ниже — практический чек-лист для безопасного пробного запуска ПО.

Общие правила безопасности

- Используйте официальные образы, когда это возможно.

- Запускайте контейнеры с минимальными привилегиями: избегайте –privileged и –cap-add, давайте только необходимые права.

- Ограничивайте доступ к сокету Docker (обычно /var/run/docker.sock): доступ к нему эквивалентен root-доступу на хосте.

- Сканируйте образы: docker scan example-package:latest.

- Не храните секреты в Dockerfile или в образе; используйте менеджеры секретов или переменные окружения с осторожностью.

Настройки сети и портов

- Открывайте порты только при необходимости: -p hostPort:containerPort.

- Используйте брандмауэр на хосте и правила сети Docker для ограничения доступа.

Ограничение ресурсов

- Ограничьте CPU и память: –memory, –cpus.

- Ограничьте I/O и файловую систему при помощи cgroup-параметров.

Мониторинг и аудит

- Логируйте и собирайте метрики контейнера.

- Включите аудит действий при необходимости, используйте инструменты EDR/сканеры образов.

Контрпримеры и когда Docker не подходит

- Приложения, требующие полного доступа к оборудованию (например, продвинутый драйвер GPU/PCIe) лучше устанавливать на хосте или в полном VM.

- Софт, который ожидает системный демона init или сложную системную интеграцию, может вести себя нестабильно в контейнере.

- Если нужен повышенный уровень безопасности (например, обработка чувствительных данных с нормативными требованиями), контейнеры должны дополняться дополнительными мерами (микросегментация, хостовая жёсткая политика).

Шаблоны и чек-листы

Мини-методология: как подготовить пробную среду в Docker за 15–30 минут

- Поиск: проверьте Docker Hub и официальные релизы.

- Анализ: изучите описание образа и Dockerfile.

- Запуск: стартовое тестирование в интерактивном режиме.

- Конфигурация: примените нужные настройки и проверьте логи.

- Снимок: сделайте docker commit или создайте Dockerfile из ручных шагов.

- Очистка: удалите контейнеры/образы/тома, если они не нужны.

Ролевые чек-листы

Разработчик:

- Проверить репозиторий образа на Docker Hub.

- Запустить интерактивный контейнер и прогнать unit/integration тесты.

- Создать Dockerfile с фиксированными версиями зависимостей.

Системный администратор:

- Оценить привилегии и правила сети.

- Настроить тома и резервное копирование.

- Сканировать образ и провести базовый аудит.

Безопасность/команда по комплаенсу:

- Провести сканирование уязвимостей.

- Проверить отсутствие секретов в образе.

- Оценить соответствие требованиям хранения данных.

Шаблон тест-кейсов для проверки контейнера

- Контейнер стартует за приемлемое время.

- Приложение отвечает на ожидаемые запросы/REST API.

- Перезапуск контейнера восстанавливает работу без ручной донастройки.

- Доступы и права соответствуют принципу наименьших привилегий.

Playbook: быстрый SOP для пробной инсталляции

- Найдите образ на Docker Hub.

- Прочитайте документацию и теги версий.

- Выполните docker run в интерактивном режиме:

docker run -it --rm -v $(pwd)/logs:/var/log/example example-image:latest- Тестируйте функциональность и логи.

- Зафиксируйте рабочую конфигурацию через docker commit или составьте Dockerfile.

- Проведите сканирование: docker scan

. - Удалите экспериментальные контейнеры и образы, если не нужны.

Критерии приёмки

- Приложение выполняет ключевые функции в течение N тестовых сценариев.

- Ни один критический тест не завершился с ошибкой.

- Логи содержат идентифицируемые сообщения об ошибках, если они произошли.

Диаграмма принятия решения

flowchart TD

A[Найден образ на Docker Hub?] -->|Да| B[Проверить источник и теги]

A -->|Нет| C[Запустить базовый образ и установить вручную]

B --> D{Образ официальный и обновлён?}

D -->|Да| E[Запустить и тестировать]

D -->|Нет| F[Проверить Dockerfile и открыть issues]

C --> E

F --> E

E --> G[Сохранить снимок/создать Dockerfile]

G --> H[Очистить тесты или промотировать в prod процесс]Заключение

Docker — удобный инструмент для безопасного опробования программ: он даёт изоляцию, скорость и повторяемость. Правильно выбранный образ, продуманное монтирование томов и соблюдение базовых практик безопасности позволяют тестировать пакеты без риска загрязнения хоста.

Дополнительные шаги после успешной пробы:

- Автоматизируйте сборку образа через CI, если планируете часто разворачивать окружение.

- Перенесите накопленные знания в документацию для команды.

- При необходимости выполните полноценную установку на хост, опираясь на сценарии, отработанные в контейнере.

Факт-бокс

- Контейнеры дают быструю изолированную среду, близкую к нативной производительности.

- Dockerfile позволяет воспроизводить среду и упрощает code review установки.

- Тома обеспечивают сохранение данных между сессиями.

Резюме и рекомендации

- Используйте образы из проверенных источников, сканируйте их и ограничивайте привилегии.

- Если нужно повторяемое окружение — пишите Dockerfile и CI-пайплайны.

- Для критических систем комбинируйте контейнеры с дополнительными средствами безопасности.

Важно: Docker упрощает пробное использование ПО, но не заменяет продуманную безопасную архитектуру при обработке чувствительных данных.

Похожие материалы

Winget: как использовать Windows Package Manager

Установка и настройка тем в Windows

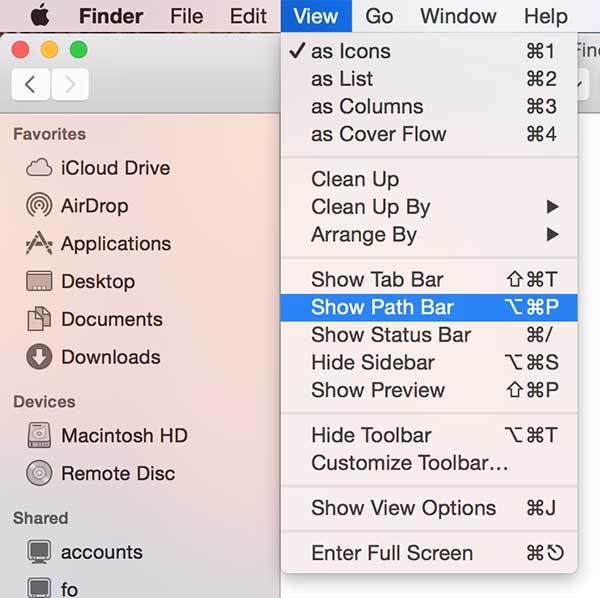

Показать путь папки в Finder на Mac

FileMenu — быстрое управление файлами в Windows

Режим Фокус для тренировок на iPhone