Как использовать BitLocker без TPM

Быстрые ссылки

Почему BitLocker требует TPM?

Как использовать BitLocker без TPM

Как настроить BitLocker

Почему BitLocker требует TPM?

TPM (Trusted Platform Module) — это защищённый чип на материнской плате, который генерирует и хранит криптографические ключи. Ключ в TPM позволяет автоматически расшифровывать системный диск при загрузке, если не произошло вмешательств в аппаратную конфигурацию. Если злоумышленник физически удалит диск или попытается перенести его на другой компьютер, он не сможет получить доступ к данным без ключа, хранящегося в TPM.

Короткое определение: TPM — аппаратный хранилище ключей, повышающее безопасность шифрования полного диска.

Важно: BitLocker официально доступен только в версиях Windows Professional, Enterprise и Education (а также в Windows 7 Ultimate). В домашних редакциях Windows BitLocker обычно отсутствует.

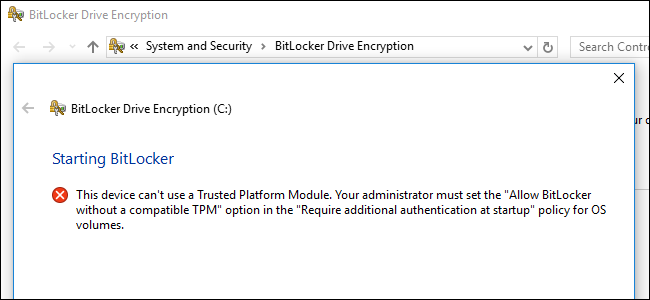

Как использовать BitLocker без TPM

Если ваш компьютер не подключён к домену организации и вы управляете им самостоятельно, можно изменить локальную групповую политику, чтобы разрешить использование BitLocker без совместимого TPM. Если ПК находится в домене, эта настройка контролируется администратором.

Шаги:

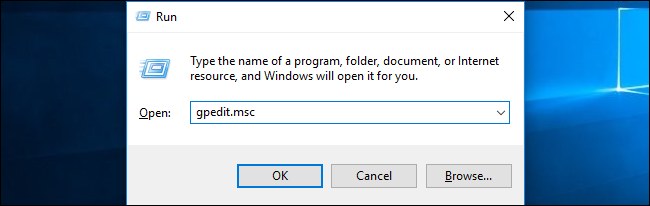

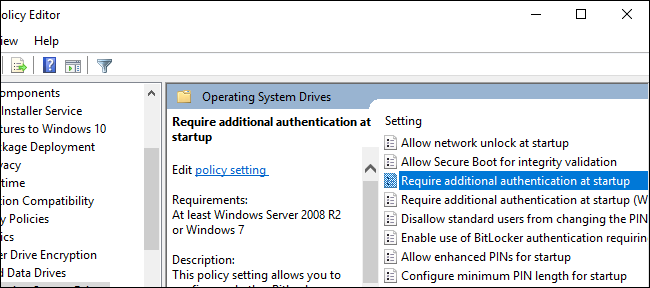

- Откройте Редактор локальной групповой политики: нажмите Windows+R, введите gpedit.msc и нажмите Enter.

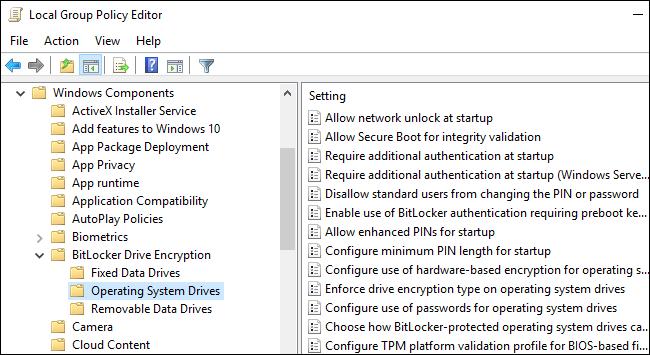

- В левой панели перейдите: Локальная компьютерная политика > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker > Системные диски.

- В правой панели найдите параметр «Требовать дополнительную проверку при запуске» и дважды щёлкните по нему.

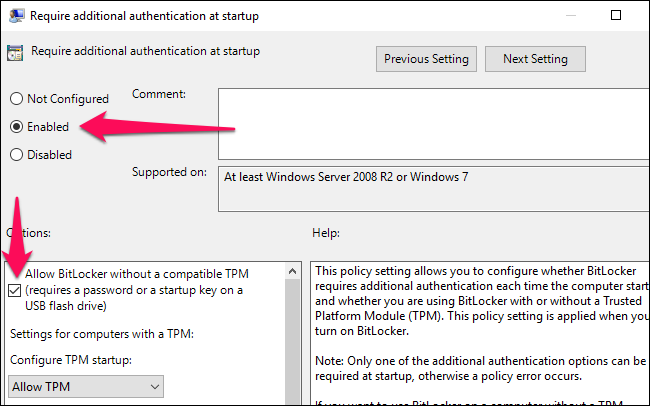

- Установите переключатель в положение «Включено» и отметьте опцию «Разрешить BitLocker без совместимого TPM (требуется пароль или ключ запуска на USB-накопителе)».

- Нажмите «ОК». Изменение вступает в силу сразу — перезагрузка не требуется.

Важно: если система управляется организацией (домен), то изменение может быть перезаписано групповыми политиками централизованно.

Как настроить BitLocker

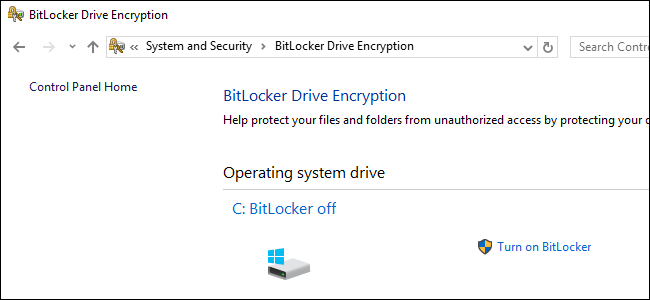

После внесения изменения в политику можно включить BitLocker стандартным способом.

- Откройте Панель управления > Система и безопасность > Шифрование диска BitLocker и нажмите «Включить BitLocker» для выбранного диска.

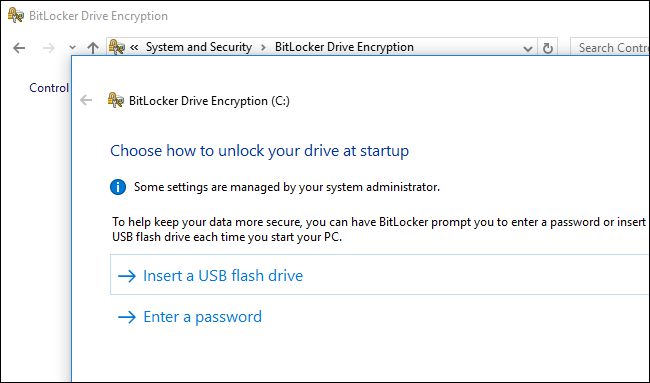

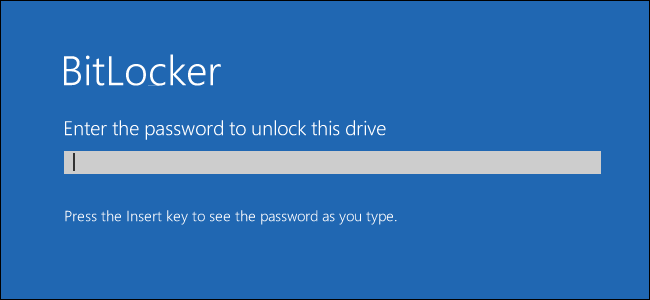

- При выборе метода разблокировки при загрузке у вас будет два варианта: ввод пароля при каждом запуске или использование USB-накопителя как ключа запуска. Поскольку TPM отсутствует, автоматической разблокировки не будет.

Следуйте мастеру настройки: сохраните резервную копию ключа восстановления (рекомендуется на внешнем носителе и в защищённом месте), затем зашифруйте диск.

При загрузке компьютера необходимо либо ввести пароль, либо подключить заранее созданный USB-ключ. Без них система не расшифрует диск и не загрузится.

Преимущества и ограничения метода без TPM

Преимущества:

- Позволяет использовать полный диск шифрования на оборудовании без TPM.

- Защищает данные от несанкционированного доступа при краже или потере диска.

Ограничения и риски:

- Меньшая безопасность по сравнению с аппаратным хранением ключей в TPM: ключи хранятся в памяти или на внешнем носителе и могут быть скомпрометированы.

- Требуется ввод пароля при каждой загрузке или хранение USB-ключа подключённым при старте, что неудобно и может привести к потере доступа.

- Управление в корпоративной среде часто запрещает такие изменения по политике безопасности.

Важно: если безопасность критична (в финансовых, медицинских или государственных системах), предпочтительнее использовать устройства с TPM или корпоративное управление ключами.

Когда этот подход не подходит

- Если компьютер принадлежит организации и администратор запрещает смену локальных политик.

- Если требуется максимальная защита от атак с физическим доступом — TPM обеспечивает более высокий уровень защиты.

- Если вы не можете гарантировать надёжное хранение пароля и резервного ключа — потеря доступа приведёт к окончательной потере данных.

Альтернативные подходы

- Установить TPM-модуль (если материнская плата поддерживает его установку).

- Приобрести устройство с встроенным TPM и поддержкой Secure Boot.

- Использовать сторонние решения шифрования, например VeraCrypt, для отдельных контейнеров или шифрования дисков (учтите ограничения и совместимость).

- Шифровать отдельные папки и файлы (например, с помощью EFS или сторонних инструментов), если полное шифрование диска неудобно.

Контрольный список перед включением BitLocker

Для пользователя:

- Сделать резервную копию важных данных.

- Убедиться, что Windows поддерживает BitLocker (Pro/Enterprise/Education).

- Сохранить ключ восстановления в безопасном месте (несколько копий: внешний диск, печать, облачный сейф).

- Решить, будете ли вы использовать пароль или USB-ключ при загрузке.

- Проверить, не управляет ли ПК групповой политикой домена.

Для администратора:

- Оценить политику организации по шифрованию и хранению ключей.

- Определить стандарты паролей и управление USB-ключами.

- Настроить централизованное хранение ключей (AD или MDM) при необходимости.

План восстановления при потере пароля или USB-ключа

- Попробуйте найти сохранённый ключ восстановления (файл, распечатка, аккаунт Microsoft, если ключ сохранялся туда).

- Если ключ не найден, проверьте, не был ли ключ сохранён в Active Directory (для доменных машин).

- Если резервная копия отсутствует, диск останется зашифрованным и данные будут недоступны — без ключа восстановление практически невозможно.

Ключевое правило: всегда сохраняйте резервную копию ключа восстановления в более чем одном надёжном месте.

Рекомендации по безопасности при использовании BitLocker без TPM

- Используйте длинный сложный пароль для разблокировки диска (минимум 12–16 символов, сочетание букв, цифр и символов).

- Храните USB-ключ в безопасном месте и не оставляйте его вместе с ноутбуком.

- Сохраняйте копии ключа восстановления в разных защищённых местах (флешка в сейфе, зашифрованное облачное хранилище, распечатка в банковской ячейке).

- Поддерживайте BIOS/UEFI и драйверы в актуальном состоянии.

- По возможности включите Secure Boot и используйте UEFI, а не устаревший режим Legacy BIOS.

Диаграмма принятия решения

flowchart TD

A[Есть ли TPM на устройстве?] -->|Да| B[Использовать BitLocker с TPM]

A -->|Нет| C[Нужно ли шифровать диск сейчас?]

C -->|Нет| D[Отложить шифрование]

C -->|Да| E[Можно ли подключить TPM или заменить устройство?]

E -->|Да| F[Установить TPM или заменить устройство]

E -->|Нет| G[Разрешить BitLocker без TPM через gpedit]

G --> H[Выбрать пароль или USB-ключ]

H --> I[Сохранить ключ восстановления в нескольких местах]Частые ошибки и как их избежать

- Ошибка: потерять USB-ключ и не иметь резервного ключа. Решение: держите резервную копию в другом, безопасном месте.

- Ошибка: использовать простой пароль. Решение: применяйте сложные пароли и менеджеры паролей.

- Ошибка: полагаться на локальную политику в доменной среде. Решение: согласуйте действия с администратором и используйте централизованное управление ключами.

Итог

BitLocker можно настроить и на компьютере без TPM, изменив локальную групповую политику и выбрав пароль или USB-ключ для разблокировки при загрузке. Это рабочее решение для домашних и частных ПК, но оно менее безопасно, чем аппаратный TPM. Обязательно создайте и безопасно сохраните ключ восстановления и используйте сильные пароли. В корпоративной среде лучше следовать политике безопасности организации и использовать TPM или централизованное управление ключами.

Ключевые выводы:

- BitLocker без TPM возможен, но требует ручной аутентификации при загрузке.

- Сохранение ключа восстановления — критически важный шаг.

- Для максимальной безопасности предпочтителен TPM и централизованное управление ключами.

Примечание: если ваш компьютер управляется организацией, обратитесь к администратору до изменения политик безопасности.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone