Как использовать USB-ключ для разблокировки ПК с BitLocker

Краткая навигация

- Шаг один: Включите BitLocker если ещё не включён

- Шаг два: Включите требование ключа запуска в Редакторе групповой политики

- Шаг три: Настройте USB‑ключ для диска

- Как удалить требование ключа запуска

Введение

Если включить шифрование диска BitLocker, Windows по умолчанию использует TPM (модуль платформенной доверенной среды) для автоматической разблокировки системного диска при загрузке. Но вы можете назначить любой USB‑флеш‑накопитель в качестве «ключа запуска», который должен присутствовать при старте системы, чтобы диск мог быть расшифрован и Windows — загружена.

Это фактически добавляет второй фактор аутентификации для BitLocker: кроме TPM вы требуете физический USB‑ключ. Такой подход удобен при использовании маленькой флешки на связке ключей, которую вы носите с собой.

Важно: если вы потеряете USB‑ключ и не сохраните код восстановления BitLocker, доступ к системному диску будет утерян.

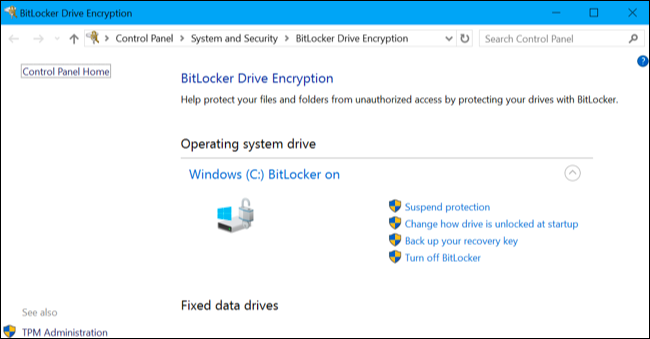

Шаг один: Включите BitLocker если ещё не включён

BitLocker доступен в выпусках Windows Professional и Enterprise. На домашней версии Windows (Home) обычно есть другая функция — Device Encryption — и она не позволяет задать ключ запуска в том же виде.

Если вы настраивали BitLocker на компьютере без TPM, в процессе первоначальной настройки можно выбрать создание USB‑ключа запуска вместо TPM. Инструкция ниже актуальна для систем с TPM, где вы хотите добавить дополнительный USB‑ключ.

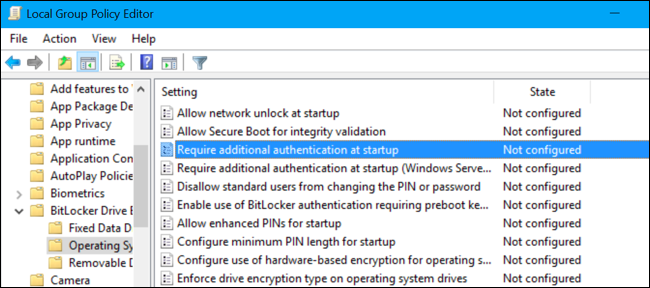

Шаг два: Включите требование ключа запуска в Редакторе групповой политики

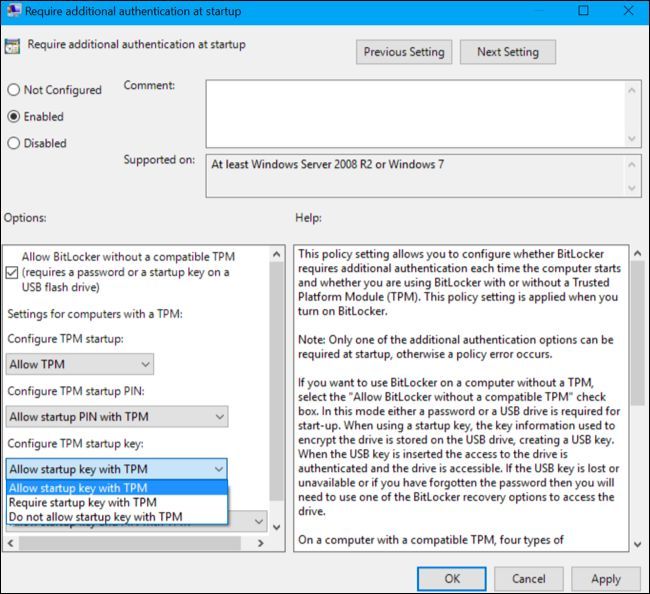

- Откройте Редактор групповой политики: нажмите Windows+R, введите gpedit.msc и нажмите Enter.

- Перейдите: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > BitLocker Drive Encryption > Operating System Drives.

- Дважды щёлкните параметр Require Additional Authentication at startup.

- Установите переключатель в положение Enabled.

- В блоке Configure TPM Startup Key отметьте Require Startup Key With TPM и нажмите OK.

Важно: если позднее вы захотите убрать требование USB‑ключа, верните параметр в Allow Startup Key With TPM, иначе Windows не позволит удалить ключ с диска.

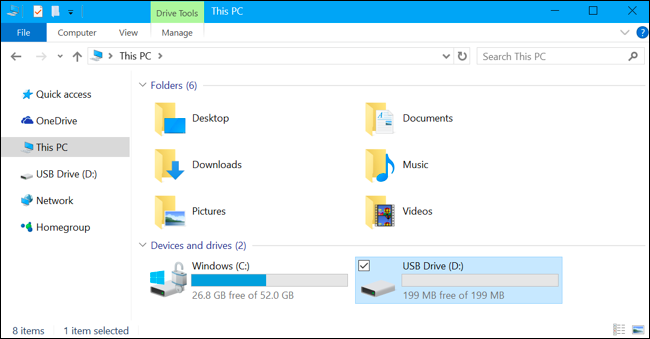

Шаг три: Настройте USB‑ключ для вашего диска

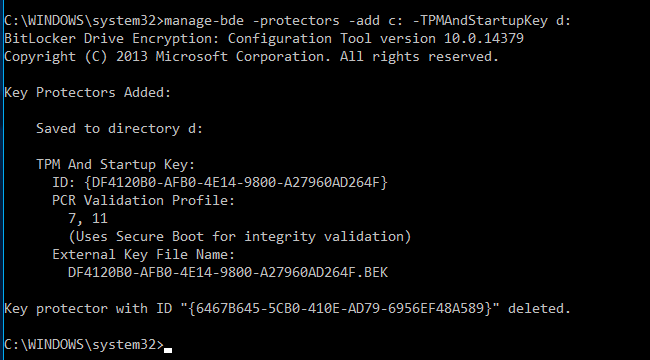

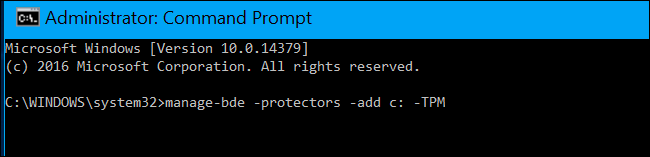

В этой части мы используем встроенную утилиту manage‑bde.

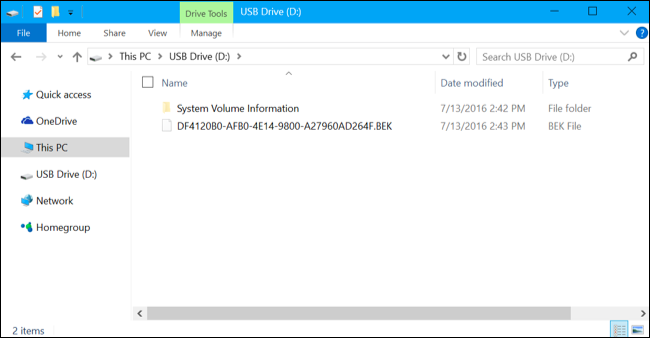

- Вставьте USB‑накопитель в компьютер и запомните букву диска (например, D:). Windows сохранит на нём небольшой файл .bek — это и есть ваш ключ запуска.

Откройте Командную строку от имени администратора. На Windows 10/11 щёлкните правой кнопкой по Пуску и выберите “Командная строка (Администратор)” или “Windows PowerShell (Администратор)”.

Выполните команду, где c: — буква системного диска, а x: — буква подключенной флешки:

manage-bde -protectors -add c: -TPMAndStartupKey x:Замечание: если вы хотите привязать ключ к другому логическому диску, замените c: на соответствующую букву.

- Windows создаст на USB скрытый файл с расширением .bek. Чтобы увидеть его, включите показ скрытых файлов в Проводнике.

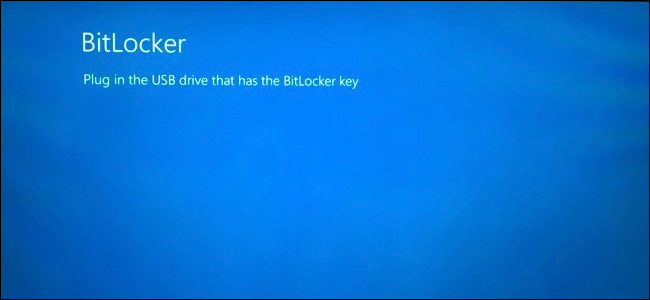

- Перезагрузите компьютер для проверки: при старте система запросит присутствие USB‑ключа.

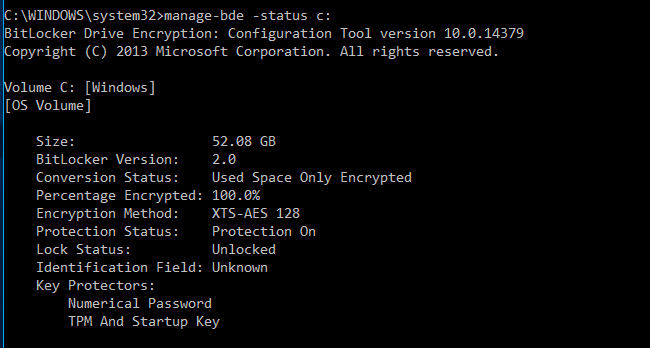

- Для проверки, что защитник TPMAndStartupKey добавлен, выполните:

manage-bde -statusВ выводе вы увидите список защитников. Пункт Numerical Password соответствует вашему коду восстановления.

Как удалить требование ключа запуска

Если вы передумали и хотите вернуть автоматическую разблокировку TPM без USB‑ключа:

- В Редакторе групповой политики верните опцию в Allow Startup Key With TPM.

- Откройте Командную строку от администратора и выполните:

manage-bde -protectors -add c: -TPMЭто заменит защитник TPMAndStartupKey на TPM, и при загрузке система снова будет разблокироваться автоматически через TPM.

- Проверьте статус:

manage-bde -status c:

После успешной проверки можете отформатировать флешку или просто удалить файл .bek, если он больше не нужен.

Когда этот метод полезен и когда он не работает

- Полезно если вы хотите физический ключ для доступа к системе — например, корпоративные ноутбуки, ноутбук с чувствительными данными, или личный ноутбук, когда нужна физическая защита при краже.

- Не подходит если вы часто теряете мелкие вещи или не хотите носить дополнительную флешку.

- Не работает на Windows Home (нет BitLocker в полном виде) и в случаях, когда устройство не поддерживает загрузку с указанного механизма или у вас нет прав администратора.

Альтернативы

- Использовать только TPM с PIN (TPM + PIN) — добавляет знание (PIN) к устройству.

- Использовать аппаратный токен (например, USB‑токен с поддержкой PKCS#11) вместо простой флешки — более защищённый вариант.

- В корпоративной среде — настроить MBAM/Endpoint Manager для централизованного управления ключами и восстановлением.

Быстрая методология настройки (чек‑лист)

- Сделать резервную копию важных данных.

- Генерировать и безопасно хранить код восстановления BitLocker.

- Включить BitLocker на системном диске.

- В Редакторе групповой политики включить Require Startup Key With TPM.

- Подключить USB и выполнить manage-bde -protectors -add c: -TPMAndStartupKey x:.

- Перезагрузить и проверить.

- Хранить резервную флешку в безопасном месте, при необходимости — сделать одну копию для сейфа.

Роли и задачи (чек‑листы по ролям)

Обычный пользователь:

- Убедиться, что есть BitLocker или эквивалент.

- Сделать резервную копию кода восстановления.

- Настроить USB‑ключ и провернуть тестовую перезагрузку.

IT‑администратор:

- Проверить политику домена и согласованность с корпоративными требованиями.

- Настроить централизованное хранение recovery‑ключей.

- Обучить сотрудников, кто и где хранит резервную флешку.

Безопасность и конфиденциальность

- Рисок: кто‑то может скопировать .bek‑файл с USB и использовать его для доступа. Митигция: храните флешку при себе в отдельном месте, используйте физические токены с защитой.

- Риск: удаление .bek без сохранения recovery‑key приведёт к потере доступа. Митигция: храните код восстановления в надёжном менеджере паролей или у корпоративного администратора.

- Приватность: файл .bek не содержит пользовательских данных — это ключ разблокировки. Тем не менее доступ к нему эквивалентен доступу к диску.

Критерии приёмки

- После настройки система при загрузке запрашивает наличие USB‑ключа.

- manage-bde -status показывает защитник TPMAndStartupKey.

- После удаления требования и перехода на TPM загрузка проходит без USB‑ключа.

Проверки и тесты (acceptance)

- Тест A: вставить флешку и загрузить — система должна запуститься.

- Тест B: загрузиться без флешки — система должна остановиться и запросить ключ или recovery‑код.

- Тест C: восстановление — при потере флешки использовать recovery‑код для доступа.

Как восстановить доступ при утере ключа

Если .bek удалён или флешка утеряна, используйте код восстановления BitLocker. Код вы должны были сохранить при включении BitLocker: в вашей учётной записи Microsoft, у администратора домена или в распечатке/менеджере паролей. Без этого кода доступ к зашифрованному диску невозможен.

Факты и рекомендации

- Советы: делайте как минимум одну резервную копию .bek и один безопасный носитель с recovery‑кодом.

- Аппаратные токены и USB‑ключи c аппаратной генерацией секретов обеспечивают более высокий уровень защиты, чем обычные флешки.

Шаблон политики для документации IT

- Политика: все корпоративные ноутбуки должны иметь BitLocker с требованием USB‑ключа для входа вне офиса.

- Процесс восстановления: администратор хранит ключи в защищённом хранилище, доступ по процедуре запроса и идентификации.

Решение в виде простого дерева выбора

flowchart TD

A[Нужно защитить загрузку?] -->|Да| B{Есть BitLocker}

B -->|Нет| C[Перейти на Pro/Enterprise или использовать MDM]

B -->|Да| D{Есть TPM}

D -->|Нет| E[При настройке BitLocker создать USB‑ключ]

D -->|Да| F{Хотите второй фактор}

F -->|Да| G[Настроить Require Startup Key With TPM и manage-bde]

F -->|Нет| H[Оставить TPM или добавить PIN]Часто задаваемые вопросы

Вопрос: Можно ли использовать любой USB‑накопитель?

Ответ: Да, любой USB‑накопитель подойдёт, но безопаснее использовать выделенный носитель и не применять его для других целей.

Вопрос: Защищает ли это от дистанционной атаки?

Ответ: Да, только если злоумышленник не имеет физического доступа к USB‑ключу или recovery‑ключу. Это защита уровня «физический фактор».

Вопрос: Можно ли сделать несколько копий .bek?

Ответ: Можно — системный файл можно скопировать на несколько USB и хранить резервную копию в сейфе.

Итоговое резюме

Использование USB‑ключа как «ключа запуска» для BitLocker — надёжный и понятный способ добавить физическую защиту при загрузке. Настройка выполняется через групповую политику и manage‑bde. Важные моменты: храните recovery‑код, защищайте USB‑ключ и тестируйте процедуру восстановления заранее.

Image Credit: Tony Austin /Flickr

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone