USB‑накопитель как инструмент компьютерной безопасности

Изображение: флеш‑накопитель на рабочем столе рядом с ноутбуком — символ переносной безопасности

В один из дней я гулял по отделу Target в Олд‑Бридже, Нью‑Джерси. Для тех, кто не был в таком магазине, это крупный ритейлер, где продают буквально всё: одежду, электронику, продукты. Там продавались USB‑накопители — два по 8 ГБ стоили меньше десяти долларов. Для людей, помнящих начало 2000‑х, когда флешки появились в массовом потреблении, это кажется очень дешёво.

Но зачем флешка в 2016 или 2025 году? Разве они не устарели из‑за облачных хранилищ вроде Dropbox, SpiderOak и OneDrive или из‑за дешёвых внешних жёстких дисков? Я считаю, что нет. Есть несколько сценариев, где USB всё ещё крайне полезен — в том числе для улучшения безопасности компьютера. Ниже — практическое руководство и набор шаблонов, чеклистов и рекомендаций.

Как флешка может усилить безопасность

Кратко: флешка пригодится как переносной антивирусный набор, загрузочный инструмент для восстановления, аппаратный ключ для двухфакторной аутентификации и как зашифрованный контейнер для переносимых данных. Каждый сценарий требует собственных правил использования и мер предосторожности.

Основные варианты использования

- Портативный набор утилит для быстрого ремонта и сканирования заражённых компьютеров.

- Загрузочный Linux‑дистрибутив с антивирусом для сканирования без запуска Windows.

- Аппаратный U2F‑ключ (YubiKey и аналоги) для двухфакторной аутентификации.

- Зашифрованный USB‑диск (аппаратно или с помощью BitLocker) для безопасного хранения данных.

Портативный набор утилит: что это и как собрать

Портативные приложения — это программы, упакованные так, чтобы работать непосредственно с переносного носителя без установки в систему. Для быстрого ремонта компьютера удобно иметь одну флешку с набором утилит.

Рекомендации по составу набора:

- Антивирусы/сканеры: ClamWin (портативный) и дополнительные сканеры локального запуска.

- Инструменты для удаления вредоносных модулей: HijackThis, TDSSKiller, Spybot — поиск и удаление вредоносных настроек браузера и руткитов.

- Инструменты для восстановления загрузчика: util‑ы для проверки MBR/GPT, загрузочных записей и восстановления загрузки.

- Утилиты для работы с дисками: TestDisk (восстановление разделов), PhotoRec (восстановление файлов), Rufus (создание загрузочных USB).

- Утилиты для диагностики сети и процессов: Process Explorer, Autoruns, TCPView (портативные аналоги).

Где взять: PortableApps.com содержит сотни приложений, упакованных для запуска с USB. Многие из популярных open‑source программ доступны там.

Важно: не храните на этой флешке личные документы и пароли — держите её только как инструмент обслуживания.

Загрузочный Linux‑антивирус: зачем и как сделать

Зачем: если вредоносный код блокирует обновления антивируса, мешает его запуску или скрывается глубоко в системе, лучше подключить носитель и загрузиться в среду, не использующую локальную Windows‑инфекцию.

Как работает: загрузочный Linux монтирует NTFS/FAT‑разделы диска и сканирует их на предмет известных сигнатур и подозрительных файлов. Поскольку среда загружена с USB, большинство Windows‑троянов и руткитов не активны и не мешают сканированию.

Популярные варианты:

- Специальные rescue‑диски от AV‑вендоров (раньше был AVG Rescue CD; некоторые вендоры предлагают актуальные ISO и инструкции по подготовке USB).

- BitDefender Rescue — дистрибутив от BitDefender, ориентированный на очистку заражённых систем.

- Универсальные инструменты типа SystemRescue (бывший SystemRescueCD) с набором инструментов для работы с дисками и файловой системой.

Мини‑методология подготовки загрузочной флешки:

- Скачайте ISO образ от официального сайта вендора.

- Проверьте контрольную сумму (если она предоставлена) для верификации целостности.

- Используйте Rufus, balenaEtcher или аналогичный инструмент для записи ISO на USB и создания загрузочного носителя.

- Загрузитесь с USB: при старте ПК выберите загрузку с внешнего носителя (F12/F11/Esc или через UEFI‑меню).

- Примонтируйте разделы Windows и выполните полное сканирование.

Критерии приёмки:

- Устройство корректно загружается с USB на целевой машине.

- Сканирование проходит без сбоев, потенциально заражённые файлы помечаются.

- Операция не меняет файловую систему без явного одобрения.

Аппаратные ключи для двухфакторной аутентификации

Проблема с паролями в том, что их можно украсть или угадать. Двухфакторная аутентификация (2FA) добавляет второй элемент, обычно одноразовый код или аппаратный ключ.

Аппаратные U2F‑ключи (например, YubiKey) выполняют роль второго фактора: при входе вы вводите пароль, а затем прикладываете ключ или нажимаете кнопку на нём. Ключи не хранят пароли и не требуют драйверов — система распознаёт их как устройство ввода.

Изображение: аппаратный U2F‑ключ, внешний вид устройства похож на флешку, но это генератор ключей для аутентификации

Советы по использованию:

- Зарегистрируйте основной ключ и резервный (второй ключ храните в безопасном месте) для восстановления доступа при потере основного.

- Не храните резервный ключ в том же месте, где основной (разделение ответственности — принцип «разделяй и властвуй»).

- Подключайте ключ только к проверенным устройствам.

Когда U2F не сработает:

- Сервис не поддерживает U2F — тогда используйте одноразовые коды по SMS/приложению (меньше безопасно) или TOTP‑приложение.

- Устройство сломано или утрачено — тогда нужен заранее подготовленный резервный доступ.

Шифрование на флешке: аппаратные и программные решения

Если вам нужен переносный зашифрованный диск, есть два варианта: аппаратно защищённые устройства (с аппаратным шифрованием и встроенной клавиатурой/паролем) и обычные флешки, зашифрованные программно.

Пример аппаратного устройства, которое я использовал и рекомендую — Kingston IronKey. Оно удобно в использовании и имеет строгие меры безопасности, но стоит дорого: 8 ГБ модель стоила около $215.

Изображение: защищённая флешка с аппаратным шифрованием и стеклокерамическим корпусом

Программные варианты:

- BitLocker To Go (Windows) — встроенное решение для версий Professional и выше. Позволяет шифровать флешки и защищать доступ паролем.

- VeraCrypt — кроссплатформенное решение с возможностью создания зашифрованных контейнеров или полного шифрования устройства.

Рекомендации:

- Для корпоративного использования требуйте аппаратного шифрования с управлением ключами.

- Для личного использования достаточно BitLocker или VeraCrypt при соблюдении политики паролей.

- Проверяйте совместимость: BitLocker на macOS/Linux не распознаётся без дополнительного ПО.

Принципы безопасного использования USB в роли инструмента защиты

Важно помнить: флешки сами могут быть переносчиками малвари. Поэтому при превращении USB в инструмент безопасности следуйте простым правилам.

Общие правила:

- Изолируйте «рабочие» флешки: одна флешка — только для ремонта/сканирования, другая — только для резервных ключей, третья — для зашифрованных данных.

- Не подключайте ремонтную флешку к сомнительным компьютерам без предварительной проверки и использования загрузочного режима.

- Регулярно обновляйте портативные антивирусные базы и инструменты (скачивайте с официальных сайтов).

- Пользуйтесь отключаемой функцией автозапуска в Windows: autorun/Autoplay — в большинстве случаев её следует отключить.

Важно: если вы используете флешку для очистки заражённых машин, предполагается, что на этих компьютерах есть активная инфекция. Всегда начинайте с загрузки в безопасную среду (Live Linux) и не копируйте личные файлы на ремонтную флешку.

Чеклисты по ролям

Роль: домашний администратор

- Наличие одной «ремонтной» флешки с набором портативных утилит.

- Дублирование антивирусных сканеров (не полагаться на один инструмент).

- Резервный аппаратный ключ для важных аккаунтов.

Роль: ИТ‑специалист или администратор

- Подготовка нескольких загрузочных USB для разных задач (сканирование, восстановление загрузки, тестирование железа).

- Процедура верификации образов и контрольных сумм перед записью.

- Инвентаризация аппаратных ключей и журнал выдачи/хранения.

Роль: продвинутый пользователь

- Использование BitLocker/VeraCrypt для защиты переносимых данных.

- Регулярная смена паролей и тест восстановления доступа.

Инцидентный план: если флешка предположительно заражена

- Сразу изолируйте устройство — не подключайте к другим машинам.

- Используйте чистую, заранее подготовленную «ремонтную» флешку для анализа заражённого носителя.

- Снимите образ подозрительного USB (dd или образовщик) и храните как доказательство.

- Проанализируйте образ в безопасной среде (виртуальной машине с изолированными сетевыми доступами).

- Удалите вредоносные файлы или переформатируйте носитель и восстановите файловую систему из надёжной резервной копии.

- Обновите все инструменты и сообщите владельцу о найденных индикаторах компрометации.

Ментальные модели и эвристики безопасности

- Принцип наименьших привилегий: флешка как инструмент — используйте минимум функций и не храните лишних данных.

- Разделение обязанностей: аппаратный ключ и зашифрованный носитель не должны находиться под контролем одного человека в корпоративной среде.

- Изоляция среды: всегда проверяйте подозрительные машины через загрузку с защищённого носителя.

Примеры, когда флешка не спасёт

- Если вредоносная программа уже зашифровала все данные и удалённые резервные копии, загрузочная флешка не вернёт утраченные файлы.

- Если злоумышленник получил физический доступ к аппаратному ключу и PIN/паролю, восстановить безопасность можно только заменой ключа и сменой учётных данных.

Совместимость и миграция: что важно знать

- BitLocker зашифрованные диски читаются только Windows и требуют отдельного ПО на macOS/Linux.

- VeraCrypt даёт кроссплатформенность, но требует установки клиента на каждой платформе.

- U2F‑ключи совместимы с сервисами, поддерживающими WebAuthn/U2F; прежде чем покупать, проверьте поддержку в ваших сервисах (почта, облачные сервисы, корпоративные порталы).

Безопасность и приватность (примечания по GDPR и защите данных)

- Если на USB хранятся персональные данные, при работе с клиентскими машинами соблюдайте местное законодательство о защите данных (например, GDPR для ЕС): избегайте копирования личной информации на ремонтную флешку, минимизируйте хранение логов с персональными данными.

- В корпоративных сценариях ведите реестр устройств с привязкой к владельцу и срокам хранения данных.

Шаблон: быстрая проверочная карта перед подключением USB к подозрительной машине

- У меня есть подготовленная ремонтная флешка, зашифрованная и обновлённая.

- Автозапуск отключён на целевой машине.

- Я загрузился с USB как с Live/Rescue‑среды.

- Я сделал образ подозрительного носителя перед изменениями.

- После завершения работы я переформатировал ремонтную флешку или восстановил её из надёжного образа.

Риски и смягчающие меры

Риски:

- Инфицированная флешка может стать источником распространения вредоносного ПО.

- Потеря аппаратного ключа приводит к потере доступа к учётным записям.

- Шифрование, реализованное некорректно, может сделать данные недоступными.

Меры смягчения:

- Регулярное обновление и верификация инструментов.

- Хранение резервных ключей в безопасном хранилище с разделением доступа.

- Использование аппаратного шифрования или проверенных программных решений.

Часто задаваемые вопросы

Нужна ли мне физическая флешка, если у меня облако?

Да, если вам важна автономность и возможность работы с заражённой машиной без подключения к сети. Облако не защитит от локальной инфекции и не поможет при отключённом подключении.

Можно ли использовать одну флешку и для ремонта, и для хранения личных данных?

Не рекомендуется. Разделение обязанностей снижает риск утечки и перекрёстного инфицирования.

Я потерял свой аппаратный ключ. Что делать?

Используйте резервный ключ или процедуры восстановления, предусмотренные сервисом. Немедленно отзовите утерянный ключ в аккаунтах и замените его.

Итог и рекомендации

Флеш‑накопитель по‑прежнему полезен как инструмент компьютерной безопасности при условии строгих правил использования. Подготовьте отдельную ремонтную флешку с набором портативных утилит, держите аппаратный ключ и резервную копию отдельно, используйте шифрование для переносимых данных и следуйте чеклистам и инцидентному плану.

Ключевые шаги для начала:

- Создайте одну ремонтную флешку с портативными антивирусами и утилитами.

- Подготовьте загрузочную Linux‑среду для глубокого сканирования.

- Приобретите аппаратный U2F‑ключ и зарегистрируйте резервный экземпляр.

- Зашифруйте переносимые носители и протестируйте восстановление доступа.

Спасибо за прочтение. Если у вас есть практики или вопросы по использованию флешек для безопасности — расскажите в комментариях.

Важно: используйте проверенные источники при загрузке инструментов и обновляйте их перед применением.

Похожие материалы

Оптимизация ПК для музыкального продакшна

Специальные символы на Mac: быстрые способы

Проблемы с левой кнопкой мыши: диагностика и ремонт

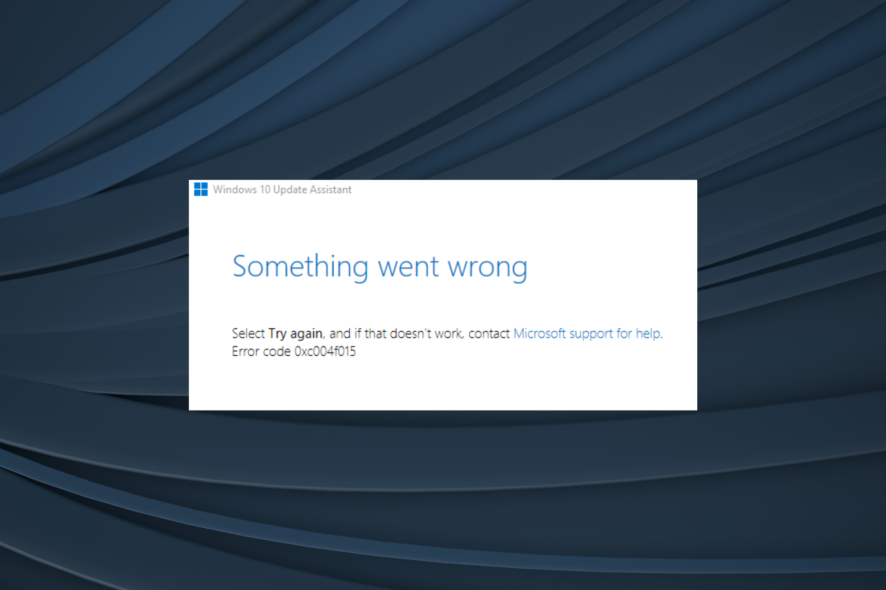

Как исправить ошибку 0xc004f015 в Windows

Комнаты и зоны в приложении «Дом»