Как понять запутанные разрешения файлов и общих ресурсов в Windows 7

- Краткое: Windows использует идентификаторы безопасности (SID) и списки управления доступом (ACL) для контроля доступа. Есть два уровня прав — разрешения общего доступа (Share Permissions) и разрешения NTFS. При одновременном использовании применяется наиболее ограничивающее правило. Администратору важно управлять группами и наследованием, а не назначать права напрямую пользователям.

- Что делать: используйте группы, минимальные привилегии, проверяйте итоговый результат через токен доступа пользователя и тестируйте по ролям.

Быстрые ссылки

- Идентификатор безопасности

- Сущности безопасности

- Разрешения общего доступа и NTFS

- Новая система общего доступа

- Старый диалог общего доступа

- Разрешения NTFS

- Дополнения: чек-листы, методики, диаграммы принятия решений

Идентификатор безопасности

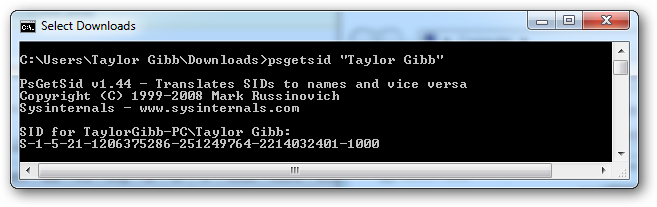

Операционные системы Windows используют SID для представления всех сущностей безопасности. SID — это строка переменной длины, содержащая числовые компоненты, которая идентифицирует машину, пользователя или группу. SID добавляются в ACL (список управления доступом) каждый раз, когда вы предоставляете права на файл или папку.

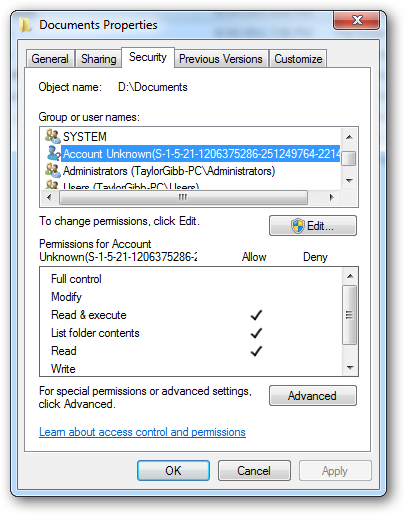

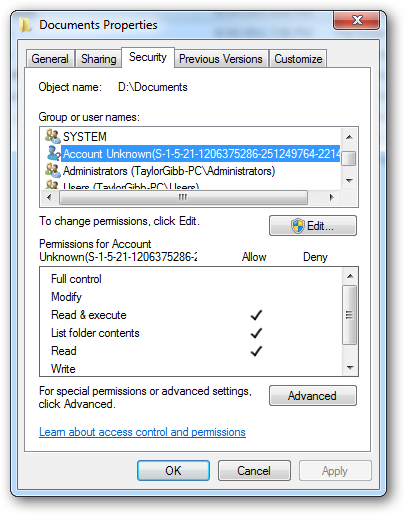

На диске SID хранится в двоичном виде, но в интерфейсе Windows он выводится в текстовом формате для удобочитаемости. Часто вы увидите SID в ACL, когда учётная запись, которой ранее давали права, удалена — тогда вместо имени в ACL будет отображаться SID.

Нотация SID состоит из нескольких частей:

- Префикс «S»

- Номер версии структуры

- Идентификатор авторитета (48 бит)

- Переменное число субавторитетов (32 бита) — включая RID

Например, в SID можно выделить следующие компоненты: префикс S, ревизию, авторитет (например NT Authority), набор субавторитетов, и RID — относительный идентификатор учётной записи в пределах этой области.

Структура SID: префикс «S» означает, что далее идёт SID. Ревизия показывает версию спецификации. Авторитет идентифицирует область (например, NT Authority). Последующие субавторитеты могут идентифицировать машину или домен, а RID (обычно >=1000 для учётных записей, созданных пользователем) уникально идентифицирует объект в этой области.

Важно: SID — это уникальная внутренняя ссылка, а не читаемое имя. При изменении имени учётной записи SID остаётся прежним, поэтому все ACL продолжат работать.

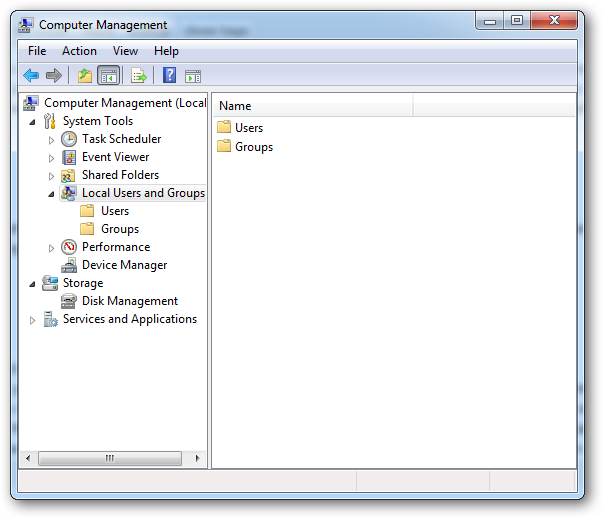

Сущности безопасности

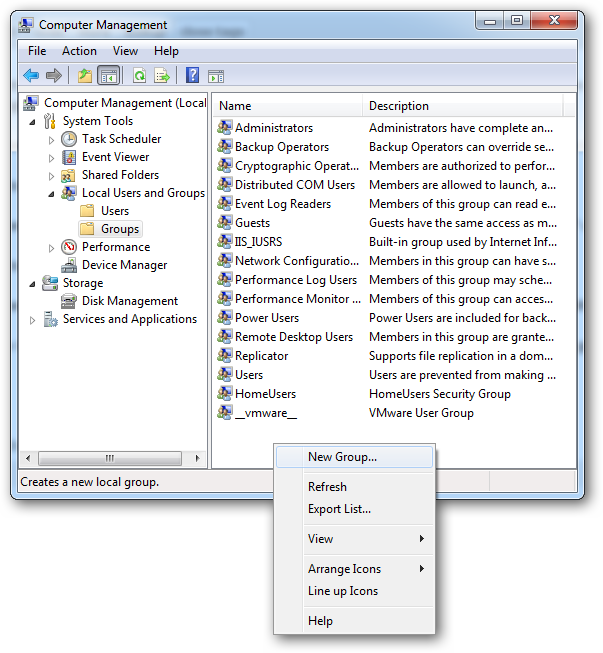

Сущность безопасности — это любой объект, привязанный к SID: пользователь, компьютер или группа. Сущности могут быть локальными или доменными. Локальные сущности управляются оснасткой «Локальные пользователи и группы» в «Управлении компьютером».

Чтобы добавить локального пользователя, перейдите в папку Пользователи и создайте нового пользователя.

Чтобы добавить пользователя в группу, дважды щёлкните учётную запись и используйте вкладку Членство.

Создать новую локальную группу можно через папку Группы.

Практическая рекомендация: назначайте права группам, а не отдельным пользователям. Это упрощает аудит и поддержку.

Разрешения общего доступа и NTFS

В Windows существуют два уровня контроля доступа к файлам и папкам:

- Разрешения общего доступа (Share Permissions) — применяются при доступе по сети к расшаренной папке.

- Разрешения NTFS (NTFS Permissions / Security Permissions) — применяются на уровне файловой системы NTFS и действуют локально и по сети.

Если и Share, и NTFS установлены одновременно, итоговый доступ определяется наиболее ограничивающей настройкой. То есть если Share даёт только чтение, а NTFS даёт запись, по сети пользователь всё равно сможет только читать.

Как это работает технически: при входе в систему пользователь получает токен доступа, содержащий его SID и SID всех групп. Когда происходит попытка доступа к ресурсу, подсистема безопасности (LSASS — Local Security Authority Subsystem Service) сравнивает эти SID с ACL ресурса и принимает решение «разрешить» или «запретить».

Важно помнить: явный запрет (Explicit Deny) обычно имеет приоритет над разрешением. Поэтому будьте осторожны с использованием явных запретов.

Разрешения общего доступа

Ключевые свойства:

- Применяются только для пользователей, подключающихся к ресурсу по сети. Они не действуют при локальном входе на машину.

- Действуют для всех файлов и папок внутри расшаренного ресурса; для более тонкой настройки используйте NTFS.

- На разделах FAT/FAT32 NTFS-права недоступны, поэтому единственная возможность — использовать разрешения общего доступа.

Разрешения NTFS

Ключевые свойства:

- Работают только на том томе, где включена файловая система NTFS.

- Разрешения кумулятивны: итоговый доступ пользователя — это объединение прав, назначенных ему напрямую, и прав всех групп, частью которых он является.

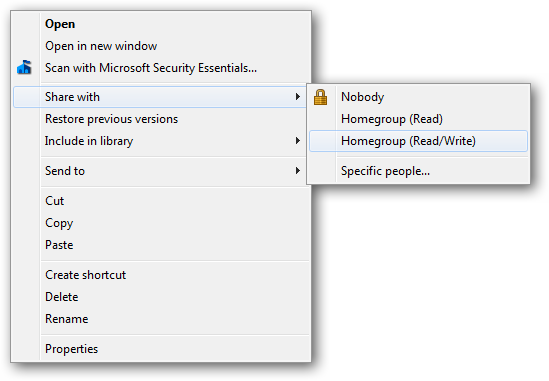

Новая система общего доступа в Windows 7

В Windows 7 появился упрощённый способ шаринга, ориентированный на домашние компьютерные группы. В контекстном меню доступно быстрое шаринг-меню с вариантами «Чтение» и «Чтение/запись», что предназначено для нетехнических пользователей.

Если нужно расшарить для конкретного человека, используйте «Определённые люди…», где можно выбрать конкретную учётную запись или группу.

Два базовых варианта допустимых прав в упрощённой модели:

- «Чтение» — просмотр и открытие, без изменений и удаления.

- «Чтение/запись» — полные действия: открытие, изменение, удаление.

Эта модель удобна для простых сценариев, но небезопасна для корпоративной среды из‑за отсутствия гибкости.

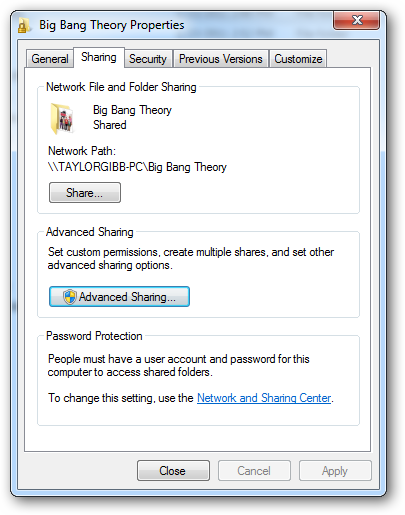

Старый диалог общего доступа

Классический диалог общего доступа не исчез — он спрятан под «Дополнительный доступ» в свойствах папки. Там можно задать: имя шаринга, максимальное число одновременных подключений, кэширование и классические уровни прав: Чтение, Изменение, Полный доступ.

Через кнопку «Разрешения» можно задать классические три уровня:

- Чтение — просмотр, запуск приложений, но без изменений.

- Изменение — всё из Чтения плюс создание/удаление файлов и подпапок, изменение содержимого файлов.

- Полный доступ — все права, включая изменение NTFS-разрешений (для NTFS).

Эта модель даёт больше контроля, но требует знаний о взаимодействии Share и NTFS.

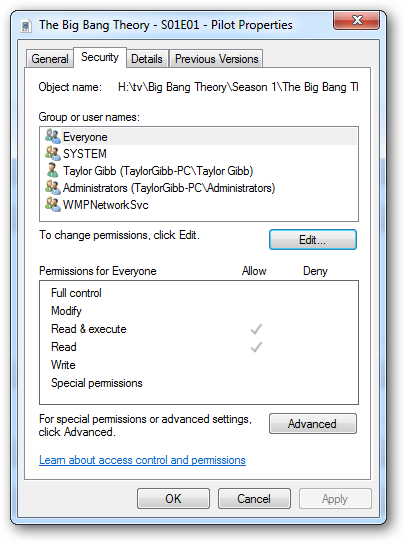

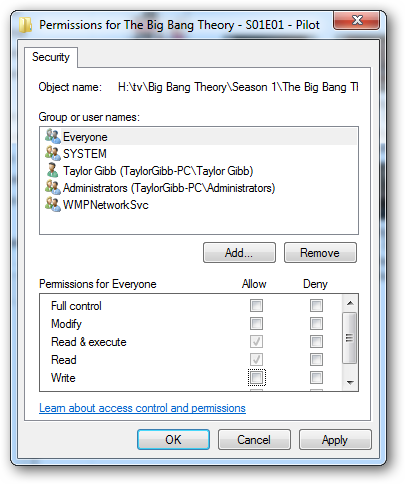

Разрешения NTFS

Разрешения NTFS позволяют очень детально управлять доступом к файлам и папкам. Их можно задавать как для файлов, так и для папок. Настройка выполняется через вкладку Безопасность в свойствах объекта.

При редактировании вы увидите набор стандартных комбинированных прав, которые удобны для большинства сценариев.

Ниже перечислены стандартные разрешения для файлов и папок.

Разрешения для файлов

- Полный доступ — чтение, запись, изменение, выполнение, изменение атрибутов, прав и владения.

- Изменение — чтение, запись, изменение, выполнение, изменение атрибутов.

- Чтение и выполнение — просмотр данных, атрибутов, владельца, прав, запуск программы, если это исполняемый файл.

- Чтение — открытие и просмотр атрибутов, владельца и прав.

- Запись — запись данных в файл, добавление в файл, изменение атрибутов.

Разрешения для папок

- Полный доступ — чтение, запись, изменение, выполнение файлов в папке, изменение атрибутов, прав и владения папкой и файлами внутри.

- Изменение — чтение, запись, изменение, выполнение файлов и изменение атрибутов внутри.

- Чтение и выполнение — просмотр содержимого папки, данные и атрибуты файлов, запуск файлов.

- Просмотр содержимого папки — позволяет отображать список файлов и подпапок.

- Чтение — отображение содержимого файлов и метаданных.

- Запись — создание и добавление данных в файлы, изменение атрибутов.

Замечание: документация Microsoft указывает, что «Просмотр содержимого папки» позволяет запускать файлы, но на практике для запуска требуется также «Чтение и выполнение». Это пример не вполне однозначной документации — тестируйте сценарии для критичных приложений.

Практическая методика: как назначать разрешения правильно

Ниже приведён упрощённый SOP для администратора при настройке доступа к новой папке на сервере или рабочей станции.

Шаблон действий:

- Определите роли и задачи (кто что должен уметь делать — чтение, запись, выполнение, администрирование).

- Создайте группы по ролям (например: HR_Read, HR_Edit, Developers, BackupAdmins).

- Назначьте пользователям членство в группах, не назначайте права индивидуально, если это возможно.

- На уровне NTFS задайте минимально необходимые полномочия для каждой группы, включая наследование и исключения.

- На уровне шаринга задайте максимально мягкое правило (например, Read для широкого доступа) и используйте NTFS для детализации.

- Проведите проверку: войдите как типичный пользователь и проверьте операции чтения/записи/удаления.

- Документируйте назначенные права и периодически ревизируйте.

Критерии приёмки

- Пользователь из группы «Read» может только читать файлы и просматривать список.

- Пользователь из группы «Edit» может создавать и изменять файлы, но не менять права и не удалять корневую папку.

- Резервные агенты имеют доступ на чтение ко всем файлам и права на выполнение скриптов бэкапа.

Частые ошибки и когда подход не сработает

- Назначение прав напрямую пользователям вместо групп приводит к сложностям при управлении и увеличивает риск ошибок.

- Применение явных запретов (Explicit Deny) для массовых сценариев может неожиданно блокировать доступ даже при наличии разрешений в других группах.

- Использование упрощённого шаринга «Чтение/Чтение‑запись» не подходит для сложных сценариев с несколькими ролями.

- Файловые системы FAT/FAT32 не поддерживают NTFS‑права, поэтому перенос данных с FAT на NTFS требует пересмотра политики доступа.

Ментальная модель и эвристики

- Представьте доступ как серию фильтров: сначала сеть → проверка шаринга, затем файловая система → проверка NTFS. Результат — пересечение возможностей (минимум из разрешений).

- Всегда думайте не о пользователе, а о роли. Роль → группа → разрешения.

- Явный запрет работает как аварийный стоп; используйте его экономно и только там, где действительно нужно гарантированно блокировать доступ.

Диаграмма принятия решения

flowchart TD

A[Нужно настроить доступ к папке?] --> B{Будет доступ по сети?}

B -- Да --> C{Нужна ли детализация по файлам?}

B -- Нет --> D[Используйте только NTFS]

C -- Да --> E[Создайте группы по ролям]

C -- Нет --> F[Используйте упрощённый шаринг и NTFS по необходимости]

E --> G[Назначьте NTFS права на группы]

F --> G

G --> H[Проверьте как типичный пользователь]

H --> I{Требуется изменение?}

I -- Да --> G

I -- Нет --> J[Документируйте и включите ревизию]Ролевые чек‑листы

Чек‑лист для администратора:

- Определены роли и операции

- Созданы группы по ролям

- Проверено членство пользователей в группах

- Назначены NTFS‑права на уровне папок

- Конфигурация шаринга соответствует политике

- Проверен итоговый доступ под тестовыми учётными записями

- Задокументированы изменения

Чек‑лист для ответственного за безопасность:

- Нет широких разрешений для группы «Everyone»

- Явные запреты только там, где критично

- Отключено наследование там, где нужно изолировать папку

- Регулярный аудит и журналы доступа включены

Чек‑лист для пользователя при запросе доступа:

- Указана бизнес‑необходимость

- Определена минимально необходимая роль

- Подтверждена принадлежность к группе

Тестовые сценарии и критерии приёмки

- Сценарий: пользователь A в группе Read пытается создать файл в корне расшаренной папки.

- Ожидание: операция запрещена. Критерий приёмки: возвращается ошибка доступа.

- Сценарий: пользователь B в группе Edit сохраняет изменения в существующем файле.

- Ожидание: операция разрешена. Критерий приёмки: файл успешно сохранён и метаданные обновлены.

- Сценарий: пользователь C с удалённой учётной записью ранее имел доступ; в ACL отображается SID.

- Ожидание: SID в ACL указывает на удалённую учётную запись; необходимо принять решение об удалении записи.

Шаблон документации прав (таблица)

- Папка:

- Назначенные группы:

- NTFS‑права на корень:

- Права на вложенные папки/файлы:

- Шаринг:

- Ограничение подключения:

- Дата ревизии:

- Ответственный администратор:

Этот шаблон можно хранить в CMDB или в документации отдела ИТ.

Жёсткая защита и рекомендации по безопасности

- Не используйте группу «Everyone» для предоставления прав записи. Если нужен доступ для всех сотрудников, создайте отдельную доменную группу и дайте ей минимальные права.

- Минимизируйте применение явных Deny; они усложняют отладку прав.

- Используйте аудит доступа к файлам для критичных папок: включайте журналирование успешных и неуспешных попыток доступа.

- Для критичных данных применяйте шифрование на уровне файловой системы (EFS) или BitLocker на уровне тома.

- Периодически пересматривайте наследование прав — цепочки наследования могут привести к непреднамеренному расширению доступа.

Совместимость и советы по миграции

- На FAT/FAT32 томах NTFS‑права недоступны. При миграции с FAT на NTFS спроектируйте новую модель прав.

- Функция HomeGroup, ориентированная на «Чтение/Чтение‑запись», была удобна для домашних сетей, но в корпоративной среде лучше использовать доменные группы и политики.

- В более новых версиях Windows (после Windows 7) некоторые элементы интерфейса шаринга изменились: при переносе руководств учитывайте различия GUI и фич, например, HomeGroup был удалён в более поздних выпусках Windows 10.

Галерея крайних случаев

- ACL содержит SID без отображаемого имени: это обычно означает, что соответствующая учётная запись была удалена или SID принадлежит внешнему/старому домену.

- Наследование отключено на высокой глубине папок: возможно, когда-то требовалось «заморозить» разрешения; перед изменениями проверьте, что это не сломает старые сценарии.

- Явные Deny для группы высокого уровня привели к блокировке тех, кто на неё опирался: восстановление требует тщательного аудита и тестирования.

Краткий глоссарий (1‑строчные определения)

- SID — уникальный идентификатор безопасности объекта.

- ACL — список управления доступом, содержащий ACE (элементы контроля доступа).

- ACE — запись в ACL, указывающая Allow или Deny для SID.

- LSASS — подсистема безопасности, проверяющая токены доступа и ACL.

- RID — относительный идентификатор, часть SID, уникальный в пределах области.

Часто задаваемые вопросы

Q: Что важнее — Share или NTFS?

A: Для доступа по сети итог определяют оба, но NTFS даёт более детальную настройку. Если есть конфликт, применяется более ограничивающее разрешение.

Q: Почему я вижу SID вместо имени пользователя в ACL?

A: Это происходит, когда учётная запись была удалена или недоступна для разрешения имени. SID остаётся в ACL до тех пор, пока кто‑то не удалит запись.

Q: Можно ли доверять разрешениям унаследованным от верхнего уровня?

A: Да, унаследованные права — стандартная практика для упрощения управления. Исключайте наследование только при явной необходимости.

Заключение

Разрешения файлов и общих ресурсов в Windows — это комбинация SID, ACL, Share и NTFS прав. Правильная практика: проектировать доступ по ролям и группам, тестировать конечные сценарии и документировать конфигурацию. Для корпоративной среды избегайте упрощённого шаринга «всё или ничего» и используйте NTFS для тонкой настройки.

Важно: перед массовыми изменениями прав всегда тестируйте на изолированной тестовой папке и имейте план отката.

Если у вас есть конкретный сценарий или пример конфигурации, опишите его — я помогу разобрать шаг за шагом.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone