Как включить двухфакторную аутентификацию Google с помощью Google Authenticator

Кратко: включите двухфакторную аутентификацию (2FA) в аккаунте Google, настройте приложение Google Authenticator, сохраните и распечатайте резервные коды и при необходимости создайте пароли для приложений. Это значительно повысит безопасность учётной записи и защитит от кражи пароля.

- Введение и когда это нужно

- Активация двухэтапной проверки

- Включение Google Authenticator

- Вход с использованием кода из Authenticator

- Генерация и печать резервных кодов

- Создание паролей для приложений

- Что делать при потере устройства

- Контрольный список

- Когда метод не подойдёт и альтернативы

- Модель принятия решений

- Рекомендации по безопасности и миграции

- Краткая памятка и глоссарий

Введение и зачем это нужно

Двухфакторная аутентификация добавляет второй уровень проверки помимо пароля. Первый фактор — это ваш обычный пароль. Второй фактор — одноразовый код, который генерируется на устройстве или приходит по SMS/звонку. Google Authenticator создаёт код локально на телефоне и не требует интернет-соединения для генерации.

Преимущества:

- защита от перехвата пароля и кейлоггеров

- не нужен мобильный сигнал, если код генерируется локально

- более высокая безопасность по сравнению с SMS-2FA

Короткое определение

- 2FA — двухфакторная аутентификация, требующая два независимых доказательства личности.

Важно

Ни одна защита не даёт 100% гарантии. Наличие резервных способов восстановления доступа и привычка регулярно обновлять резервные коды и пароли — обязательны.

Активация двухэтапной проверки

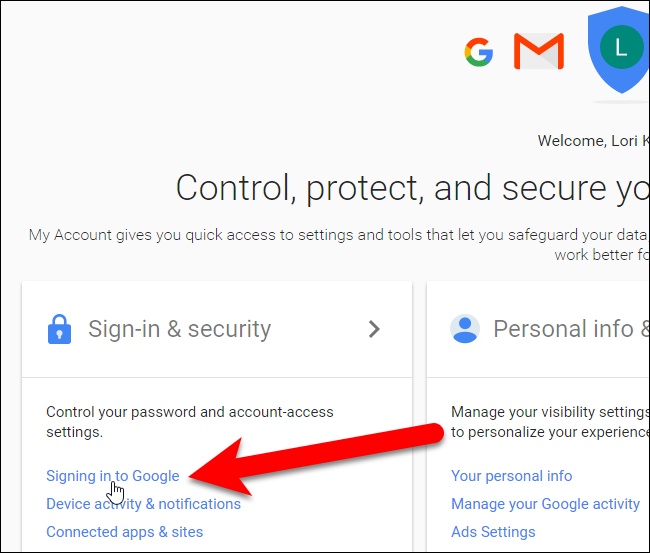

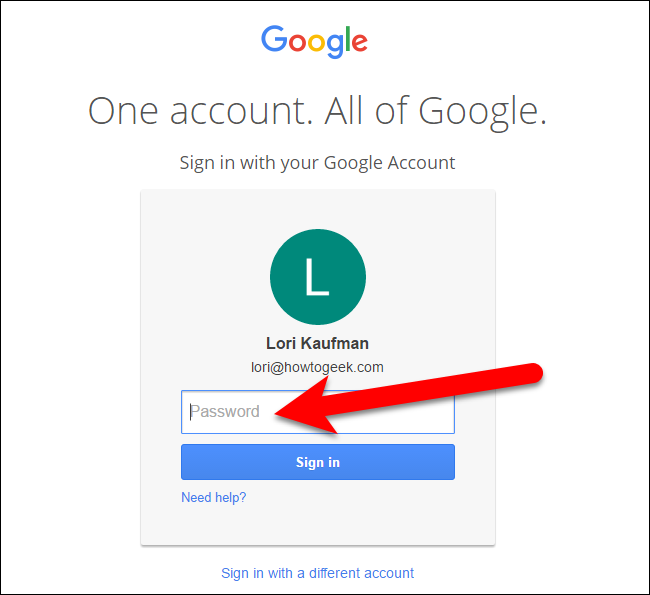

- Перейдите в настройки аккаунта Google и войдите под своей учётной записью.

- В разделе входа и безопасности найдите пункт «Вход в Google» и откройте его.

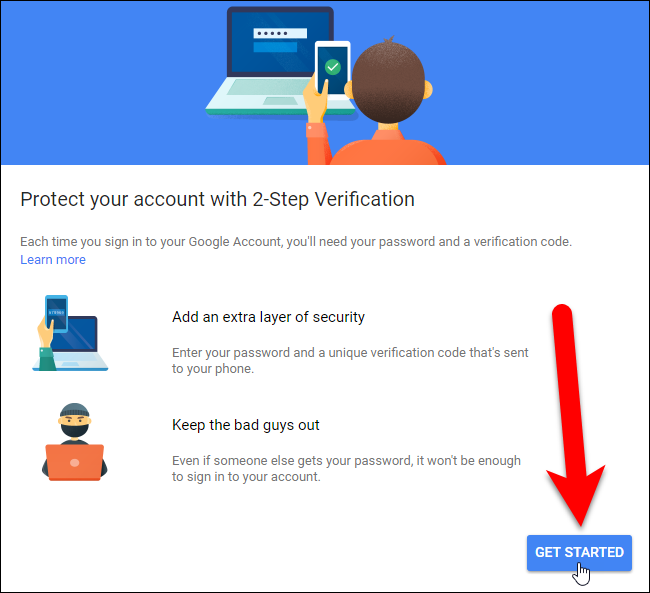

- В разделе пароль и метод входа нажмите на «Двухэтапная проверка».

- Появится вводная страница о двухэтапной проверке. Нажмите «Начать».

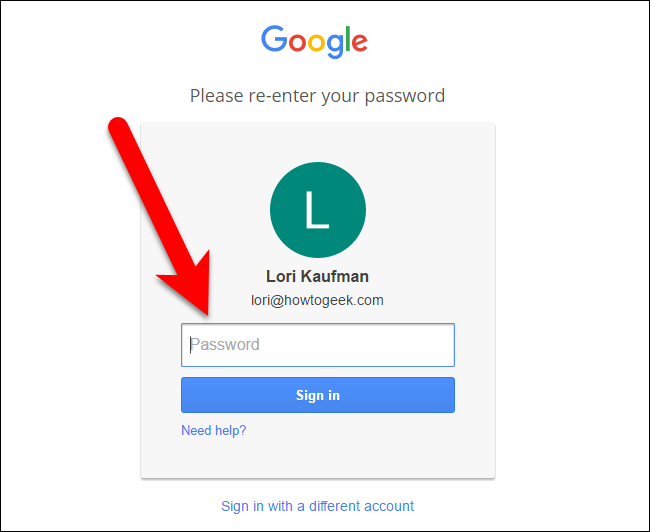

- Введите текущий пароль от аккаунта Google для подтверждения.

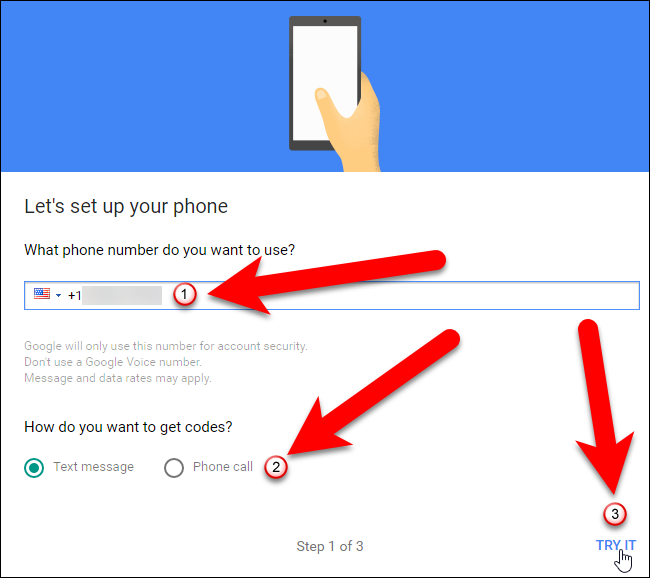

- Google попросит настроить телефон для получения кодов via SMS или звонки. Укажите номер телефона, он станет резервным и позволит восстановить доступ.

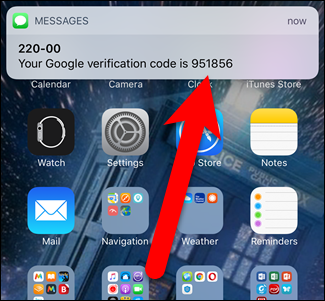

- Вы получите код на телефон. Если включены пуш-уведомления, код может появиться как уведомление; иначе откройте приложение сообщений.

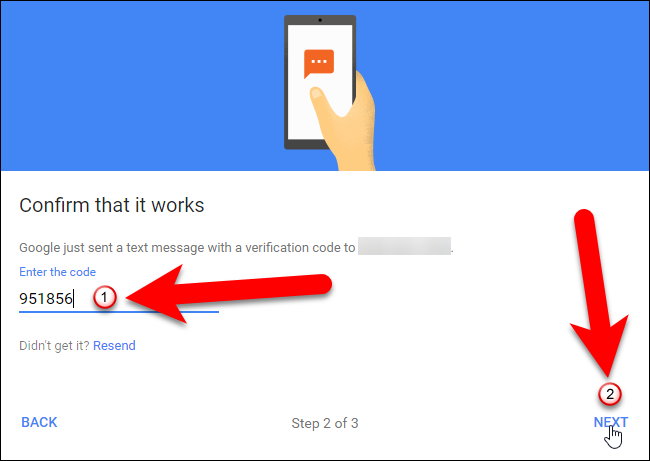

- Введите код на сайте для подтверждения и продолжите.

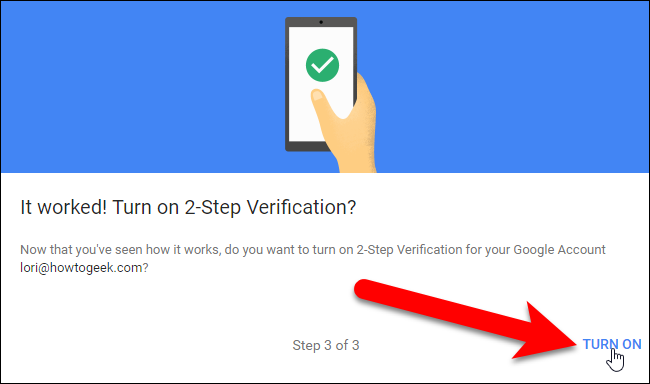

- После успешного подтверждения включите двухэтапную проверку, нажав «Включить».

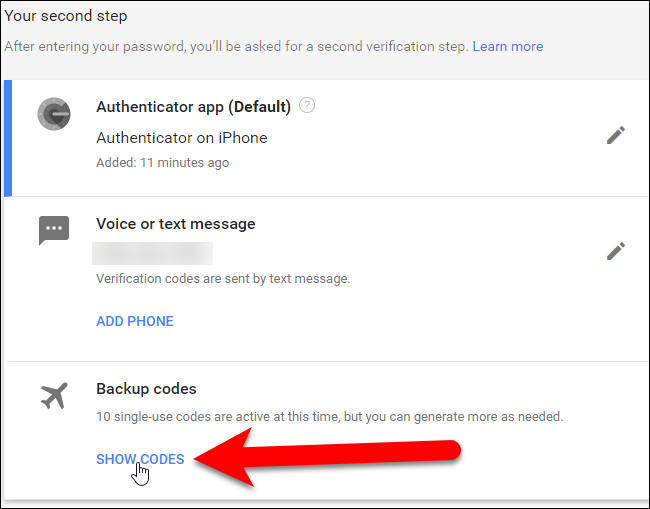

- По умолчанию голосовой или SMS способ остаётся вторым шагом. Мы изменим это и добавим приложение Google Authenticator.

- Выйдите из аккаунта и войдите снова, чтобы убедиться, что двухэтапная проверка работает. Введите пароль, затем код по SMS.

Включение Google Authenticator

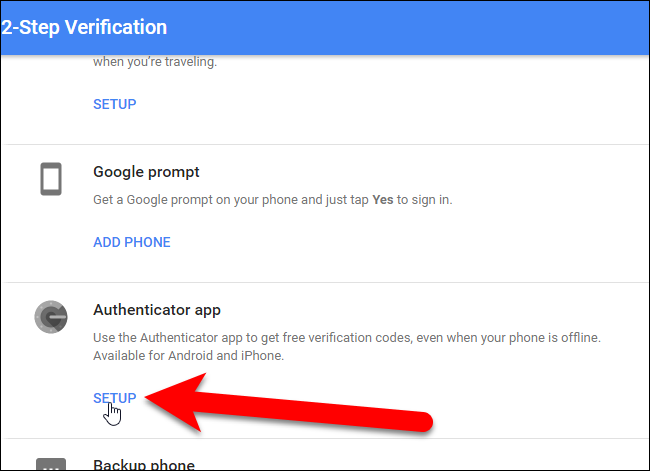

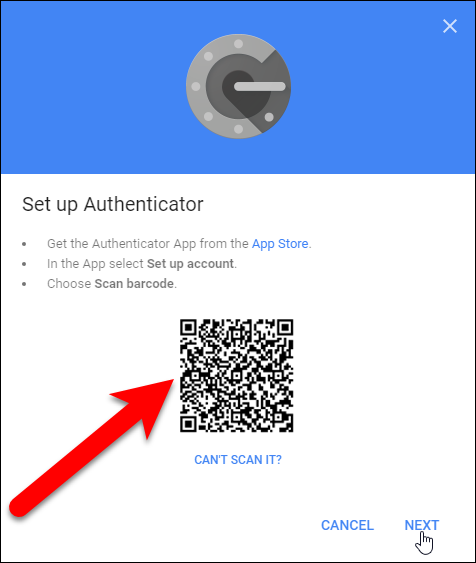

- На странице двухэтапной проверки в браузере нажмите «Настроить» возле пункта «Приложение Authenticator».

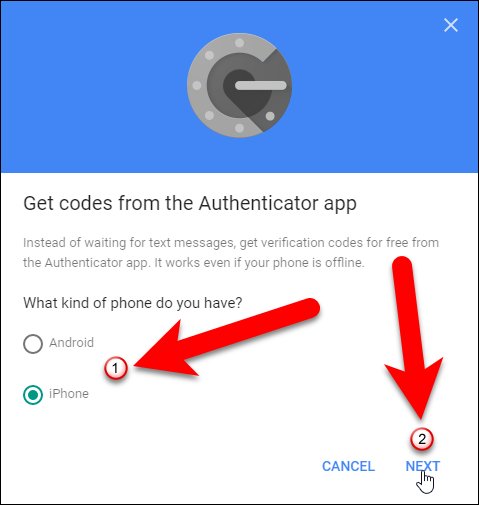

- В диалоговом окне выберите тип телефона (Android или iPhone) и нажмите «Далее».

- На экране установки появится QR-код. Его нужно считать в приложении Google Authenticator.

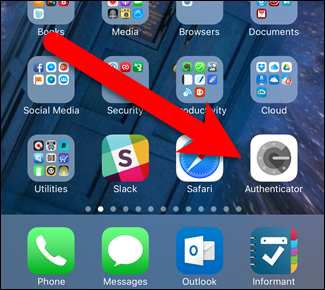

- Установите приложение Google Authenticator из магазина приложений и откройте его.

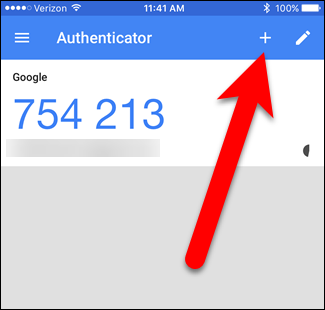

- На главном экране приложения нажмите значок плюс вверху.

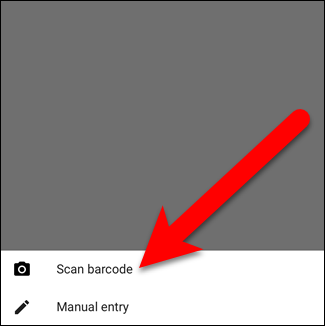

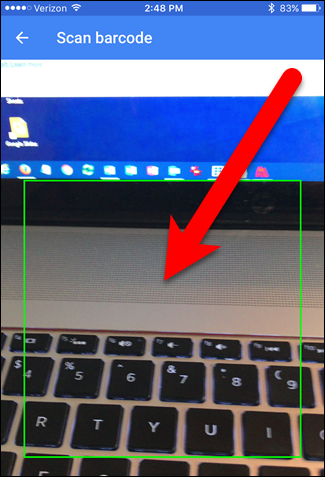

- Выберите считывание штрихкода или QR-кода.

- Камера активируется. Наведите зелёную рамку на QR-код на экране компьютера; считывание произойдёт автоматически.

- Аккаунт появится в списке приложения, и рядом появится код, обновляющийся каждые 30 секунд.

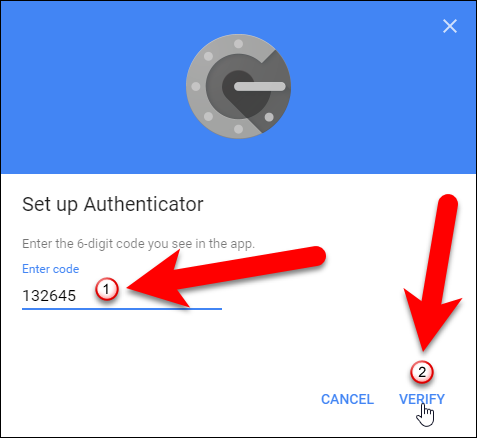

- Введите текущий код из приложения в окне на компьютере и нажмите «Проверить».

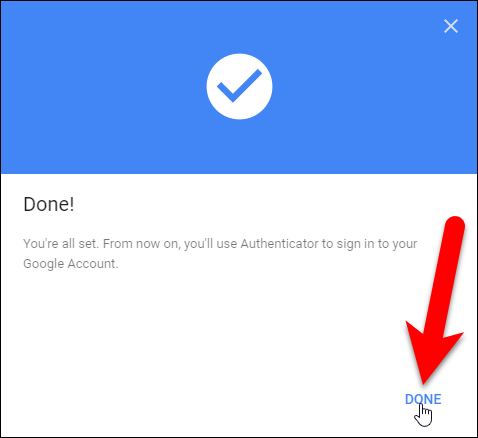

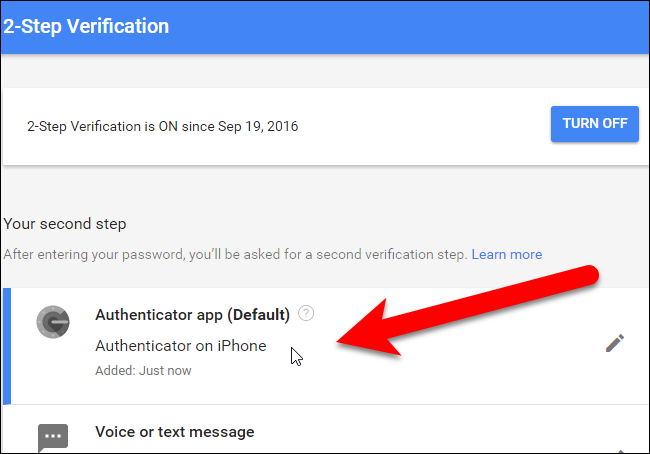

- Если проверка прошла успешно, нажмите «Готово». Приложение Authenticator станет основным способом второй проверки.

Примечание

Телефонный номер, который вы указали на начальном этапе, остаётся резервным способом восстановления доступа. Сохраните его — он пригодится при потере телефона с приложением.

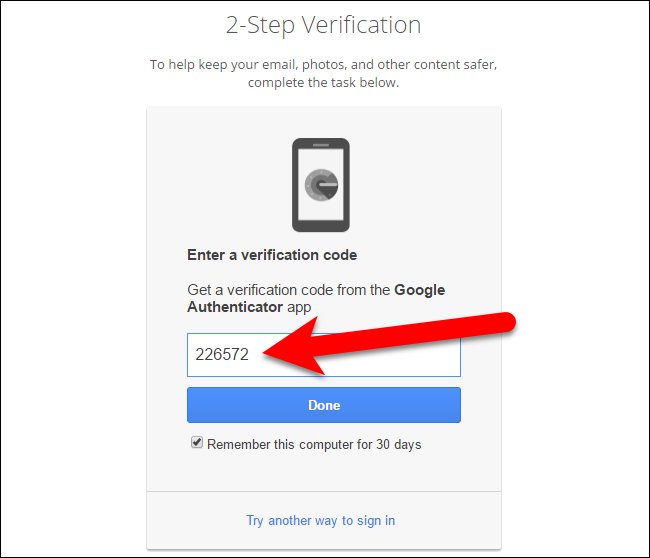

Вход с использованием кода из Authenticator

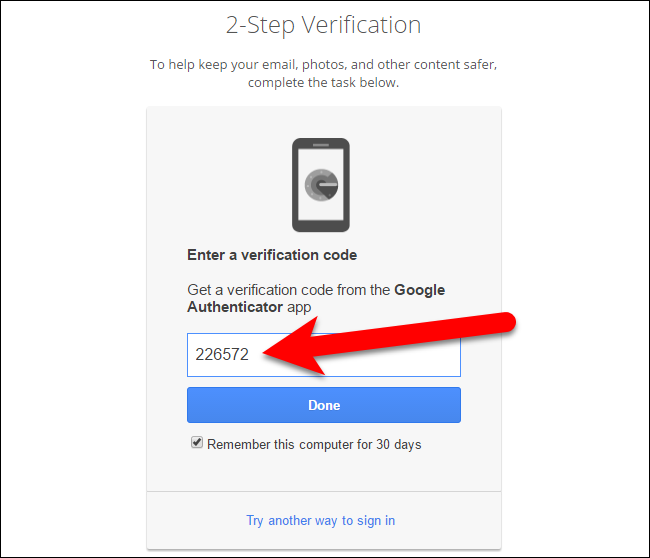

При следующем входе в аккаунт Google после ввода пароля сайт запросит код из Google Authenticator. Откройте приложение и введите текущий 6-значный код.

Если код устарел, подождите, пока он обновится, и введите новый. Код действителен ограниченное время, обычно 30 секунд.

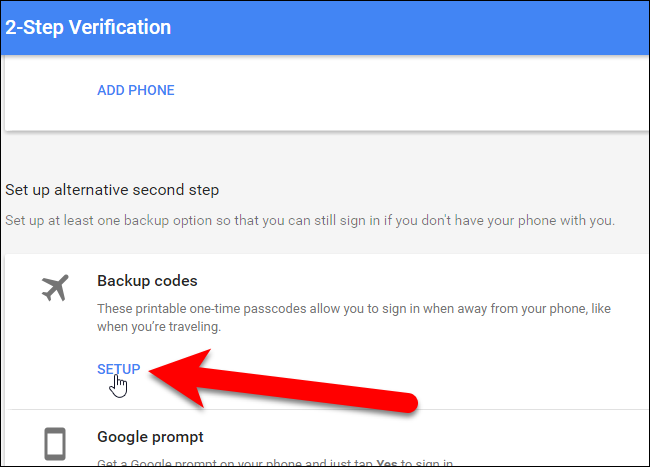

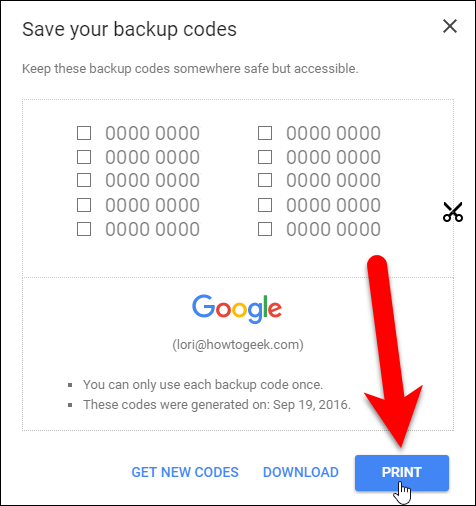

Генерация и печать резервных кодов

Резервные коды позволяют войти в аккаунт, если вы потеряли телефон и не можете получить SMS. Каждый код можно использовать только один раз.

- На странице двухэтапной проверки найдите блок «Резервные коды» и нажмите «Настроить».

- Появится окно со списком 10 кодов. Сохраните их в надёжном месте и распечатайте. Не храните эти коды в незащищенных заметках.

Если вы считаете, что коды скомпрометированы, сгенерируйте новые, нажав «Получить новые коды».

После настройки вы увидите резервные коды в списке вторых шагов.

Важно

Резервные коды — это ваш последний рубеж. Храните их отдельно от телефона и пароля.

Создание паролей для приложений

Некоторые программы и устройства не поддерживают двухэтапную проверку. Для таких случаев создаются пароли приложений — одноразовые пароли, которые дают доступ к учётной записи без второго фактора.

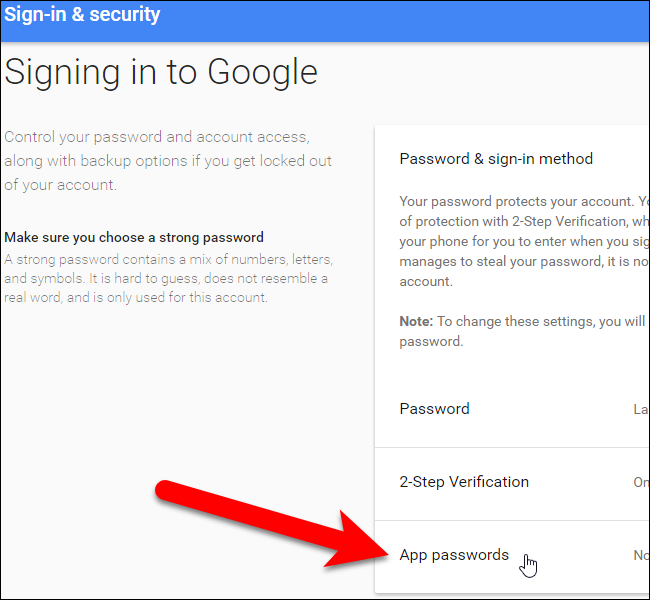

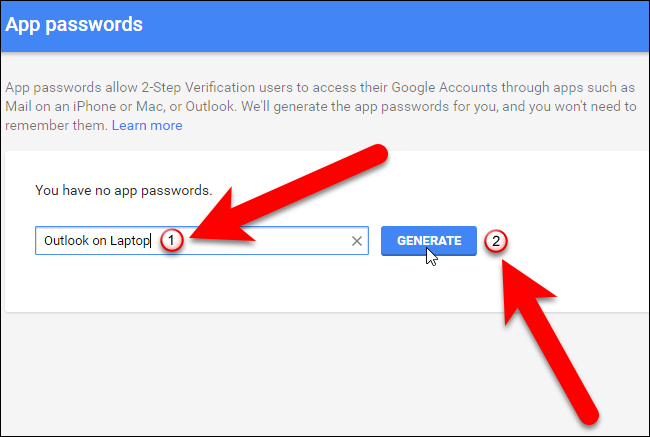

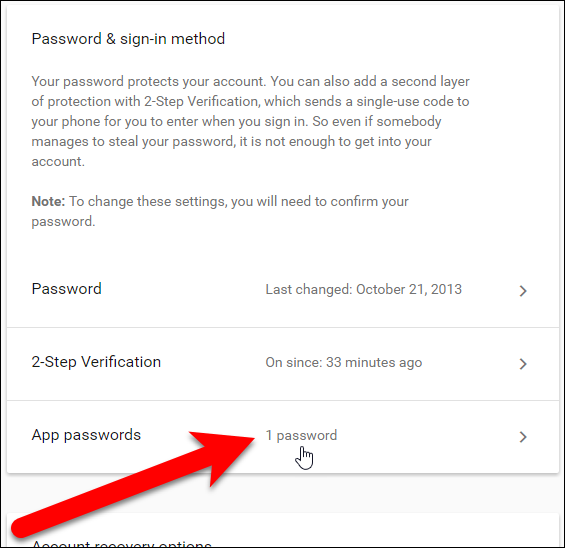

- На странице входа и безопасности в разделе пароль и метод входа откройте «Пароли приложений».

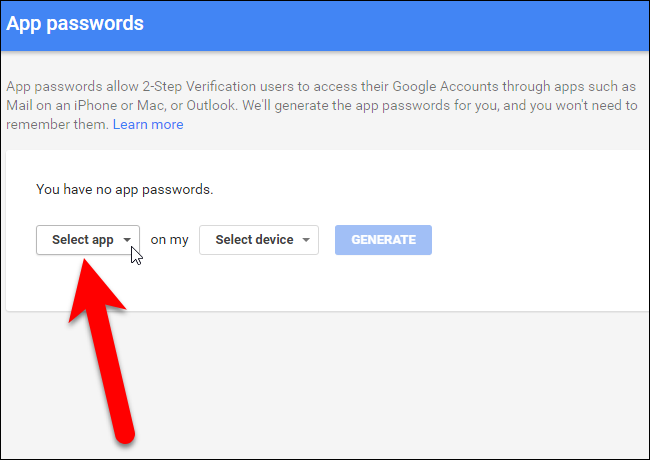

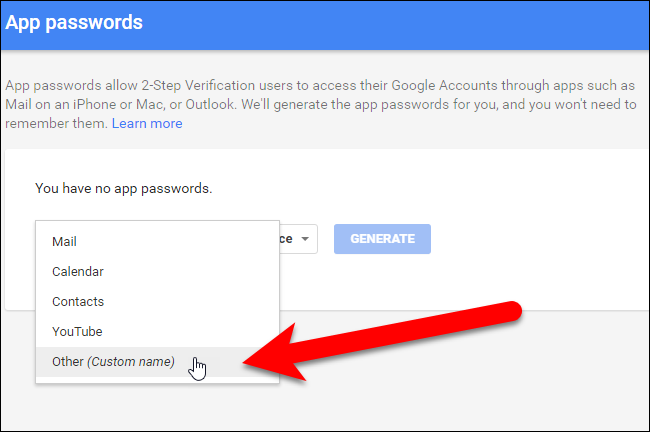

- Нажмите выпадающий список «Выбрать приложение» и укажите тип приложения или выберите «Другое», чтобы задать своё имя.

- При выборе «Другое» оставьте поле устройства пустым или введите понятное имя, затем нажмите «Создать».

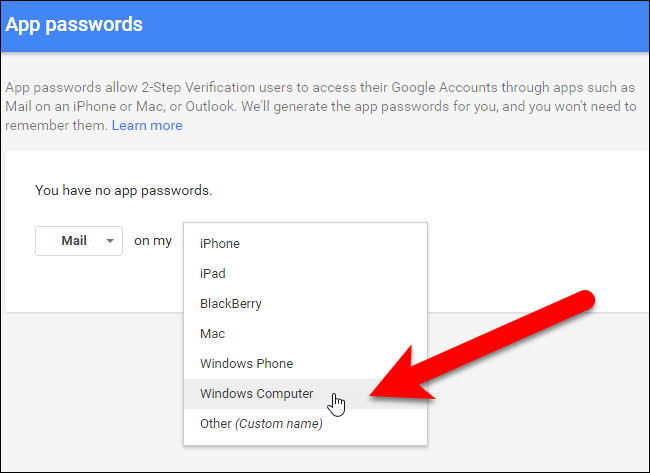

- Для некоторых стандартных приложений (почта, календарь и т. п.) перед созданием пароля потребуется выбрать устройство.

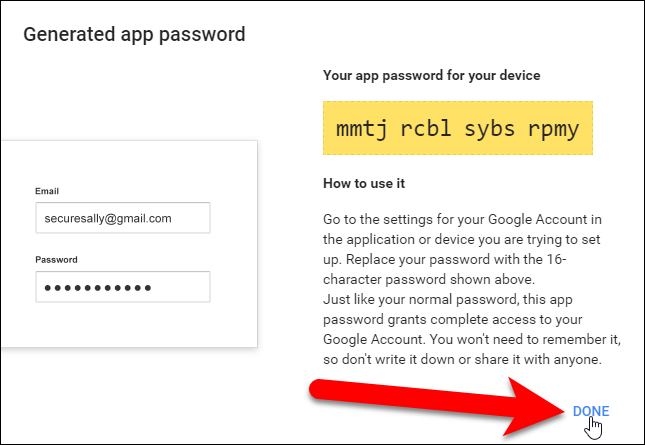

- Нажмите «Создать». Вам покажут сгенерированный пароль, который нужно ввести в настройках приложения вместо обычного пароля Google.

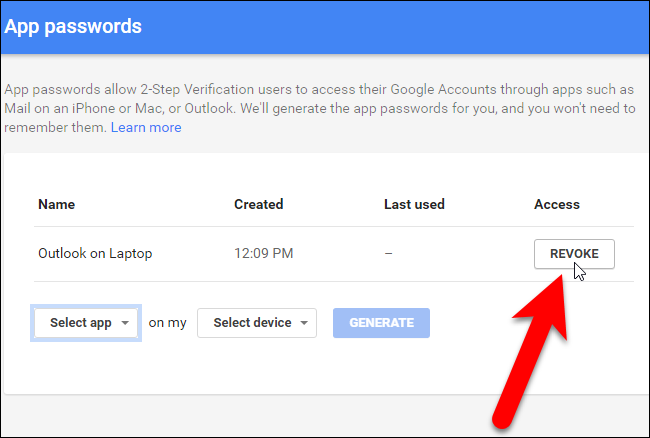

- Скопируйте пароль и вставьте его в приложение. Нажмите «Готово». В списке вы увидите имена созданных паролей.

- При необходимости отозвать доступ можно на этой же странице, нажав «Отозвать» рядом с именем пароля.

Примечание

Пароли приложений дают полный доступ к аккаунту и обходят второй фактор. Создавайте их только для проверенных приложений и удаляйте при подозрении на компрометацию.

Что делать при потере устройства или при смене телефона

- Используйте резервные коды для входа в аккаунт.

- Если у вас есть резервный телефон, получите код через SMS/звонок.

- Войдя в аккаунт, зайдите в настройки двухэтапной проверки и удалите потерянное устройство из списка.

- Смените основной метод на другой (например, на новое приложение Authenticator), просканируйте новый QR-код.

- Отозовите старые пароли приложений и сгенерируйте новые при необходимости.

Инцидентный план восстановления доступа

- Шаг 1: Вход с резервным кодом

- Шаг 2: Удаление и замена утраченного второго фактора

- Шаг 3: Отзыв паролей приложений, которые могли быть скомпрометированы

- Шаг 4: Проверка доступа к критическим сервисам и смена пароля учётной записи

Контрольный список

Контрольный список для конечного пользователя:

- включить двухэтапную проверку

- подключить Google Authenticator

- распечатать и сохранить резервные коды в безопасном месте

- задать резервный телефон

- создать пароли приложений для старых клиентов

- периодически проверять список паролей приложений и отзывать ненужные

Контрольный список для администратора организации:

- требовать 2FA для сервисов с доступом к конфиденциальным данным

- обеспечить инструкции по восстановлению учётных записей

- поддерживать инвентаризацию применений, использующих пароли приложений

- включать мониторинг аномалий входа и оповещения о подозрительных попытках

Когда метод не подойдёт и альтернативы

Когда Authenticator может не подойти:

- устройство уязвимо к физическому взлому или компрометации

- пользователь часто меняет телефон и не хранит резервных кодов

- необходимость автоматизированного доступа сервиса, который не поддерживает OAuth или современные протоколы

Альтернативы:

- аппаратные ключи безопасности на основе FIDO2 (например, USB/NFC ключи) — более устойчивы к фишингу

- код по SMS — удобен, но менее безопасен и уязвим к перехвату через SIM-своп

- пуш-уведомления от Google — удобны и удобны для пользователей, но требуют сети

- менеджеры паролей с встроенным 2FA и TOTP — интегрируют управление паролями и кодами

Совет

Для максимальной защиты используйте сочетание аппаратного ключа и Authenticator для резервирования доступа.

Ментальные модели и эвристики

Правило двух уровней доверия

- Уровень 1: пароль. Слабый путь, требует сложных паролей и менеджера паролей.

- Уровень 2: независимый второй фактор. Лучший вариант — аппаратный ключ, затем приложение TOTP.

Эвристика выбора 2FA

- если хочется удобства и офлайн-работы — выбирайте TOTP (Google Authenticator);

- если требуется максимальная защита от фишинга — аппаратный ключ FIDO2;

- если требуется совместимость со старыми клиентами — используйте пароли приложений с контролем и ревокацией.

Модель принятия решения — диаграмма

flowchart TD

A[Нужно ли защищать аккаунт?] -->|Да| B{Подключать 2FA}

B --> C[Использовать Authenticator]

B --> D[Использовать аппаратный ключ]

C --> E{Есть старые приложения?}

E -->|Да| F[Создать пароли приложений]

E -->|Нет| G[Отключить пароли приложений]

D --> H[Рекомендовать резервные коды]

C --> H

F --> H

H --> I[Включить мониторинг и ревизию]Технические советы и подводные камни

- Синхронизация времени: TOTP зависит от точного времени на телефоне. Если коды не проходят, проверьте и синхронизируйте время телефона по сети.

- Несколькие устройства: вы можете добавить несколько устройств в Authenticator, сохранив доступ при потере одного из них.

- Безопасное хранение резервных кодов: печатайте в защищённое место, храните в сейфе или менеджере паролей с надёжным шифрованием.

- Отзыв паролей приложений: делайте ревизию каждые 3–6 месяцев.

Советы по миграции на новый телефон

- Не стирайте старый телефон сразу после настройки нового.

- Добавьте аккаунт Google в Authenticator на новом устройстве до того, как удалите его из старого.

- Если у вас нет доступа к старому устройству, используйте резервные коды или резервный телефон.

Безопасность и жёсткое укрепление

- Используйте длинный уникальный пароль и менеджер паролей.

- Включите уведомления о входе на новую локацию или устройстве.

- Отключите ненужные пароли приложений, особенно если вы перестали использовать соответствующие программы.

- При высокой угрозе для бизнеса рассмотрите аппаратные ключи безопасности как основной метод 2FA.

Критерии приёмки

- 2FA включена для аккаунта

- Google Authenticator добавлен на как минимум одно устройство

- Создан и сохранён хотя бы один резервный код

- Пароли приложений созданы там, где это нужно, и их количество минимально

- Пользователь подтвердил вход с новым методом

Риск-матрица и смягчения

- Риск: потеря телефона. Смягчение: резервные коды, резервный телефон, добавление нескольких устройств.

- Риск: компрометация пароля приложений. Смягчение: срочный отзыв пароля, ревизия логов входа.

- Риск: синхронизация времени. Смягчение: синхронизация времени устройства по сети.

Краткая памятка для разных ролей

Для обычного пользователя:

- подключите Authenticator

- распечатайте резервные коды

- храните пароли в менеджере паролей

Для администратора IT:

- обеспечьте обязательную 2FA для аккаунтов с доступом к критическим данным

- документируйте и тестируйте процедуры восстановления

- внедрите аппаратные ключи для повышенных прав

Глоссарий в одну строку

- 2FA — двухфакторная аутентификация, требующая два разных доказательства личности;

- TOTP — временный одноразовый пароль, обновляющийся каждые 30 секунд;

- Резервные коды — одноразовые коды для восстановления доступа;

- Пароль приложения — специальный пароль, позволяющий приложению обходить второй фактор.

Краткое резюме

Включение двухфакторной аутентификации через Google Authenticator значительно повышает безопасность аккаунта Google. Настройте приложение, сохраните резервные коды и используйте пароли приложений только там, где это необходимо. План восстановления доступа и регулярная ревизия паролей приложений помогут избежать блокировки аккаунта.

Важно

Если требуется ещё более высокая защита, рассмотрите использование аппаратного ключа безопасности в качестве основного второго фактора.

Авторская заметка: приложение Google Authenticator основано на открытых стандартах и его используют многие проекты для реализации двухфакторной аутентификации.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone