Как найти IP‑адрес отправителя электронной почты

Электронная почта по‑прежнему остается основным способом отправки важных документов и сообщений. По мере роста роли почты в жизни усиливается и поток спама. Большая часть спама отфильтровывается и попадает в папку «Спам», но некоторые поддельные письма всё же проходят в основной ящик. Злоумышленники становятся лучше в подделке реальных писем, и по внешнему виду не всегда можно отличить мошенничество от легитимного сообщения.

Если у вас есть сомнения относительно письма, один из путей проверки — найти исходный IP‑адрес в заголовке сообщения. IP покажет приблизительное географическое местоположение отправителя и поможет сформировать мнение о том, стоит ли доверять письму. Это не абсолютная проверка: IP можно скрыть через прокси или почтовые шлюзы, но информация всё равно полезна.

Важно: IP‑адрес (Internet Protocol address) — это числовой идентификатор устройства в сети. Он позволяет устройствам общаться между собой в интернете, как почтовый адрес идентифицирует дом.

Также читайте: 7 самых безопасных сервисов электронной почты для большей приватности

Что такое полный заголовок письма и зачем он нужен

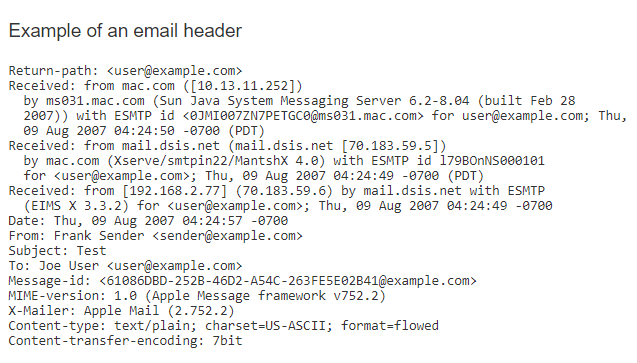

Когда вы открываете письмо в почтовом клиенте, вы обычно видите только «Кому», «От» и тему. Это видимая часть — но за ней скрывается подробная техническая информация: полный (raw) заголовок. Именно в нём записываются маршруты доставки, промежуточные серверы и метки времени — и там же можно найти поля типа “Received”, где указывается IP‑адрес, с которого пришло письмо.

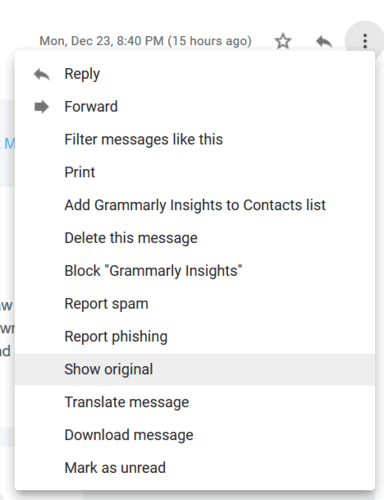

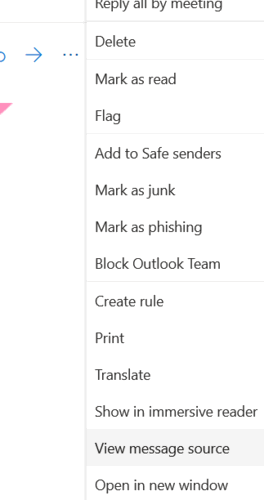

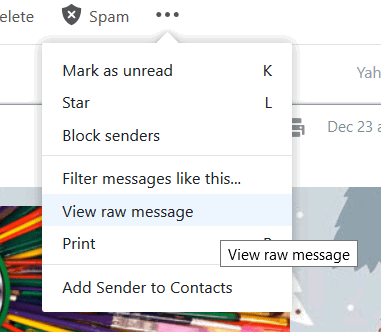

Показ полного заголовка чаще всего доступен в меню клиента как «Показать оригинал», «Просмотр исходного сообщения» или «Просмотреть raw‑заголовок».

Как открыть полный заголовок в популярных почтовых клиентах

Gmail

- Откройте сообщение в веб‑версии Gmail.

- Нажмите на три точки в правом верхнем углу сообщения.

- Выберите «Показать оригинал».

Outlook

- Выберите сообщение, которое хотите проверить.

- В панели просмотра нажмите меню действий (три горизонтальные точки).

- Выберите «Просмотреть исходное сообщение».

Yahoo!

- Откройте письмо в веб‑интерфейсе Yahoo.

- Нажмите «Ещё» (три точки) вверху.

- Выберите «Просмотреть raw‑сообщение».

Другие клиенты (Apple Mail, Thunderbird и т. п.) предоставляют похожую опцию — ищите «Show original», «View source», «View message source», «View full headers» или их локализованные аналоги.

После открытия полного заголовка вы увидите длинный фрагмент технического текста: метки времени, маршруты и технические параметры — это нормально, так выглядит raw‑заголовок.

Как вручную найти IP в заголовке

- Скопируйте текст полного заголовка или откройте его в окне просмотра.

- Нажмите Ctrl + F (Cmd + F на macOS) и введите “Received” или “Received from”.

- В полях “Received” ищите шаблон вида [числа.числа.числа.числа] — это IPv4, либо блоки с двоеточиями для IPv6.

- Первый внешний IP в списке (ближе к отправителю, а не к вашему почтовому провайдеру) чаще всего указывает на источник. Учтите, что порядок полей идет от ближайшего к вам сервера к отдалённым — анализируйте последовательность сверху вниз.

Совет по чтению: если внутри поля «Received» указан домен почтового сервера (например, mail.example.com) и рядом IP, сравните имя хоста и IP через обратный DNS (PTR записи) — несовпадение может указывать на подделку.

Использование онлайн‑сервисов для декодирования заголовка

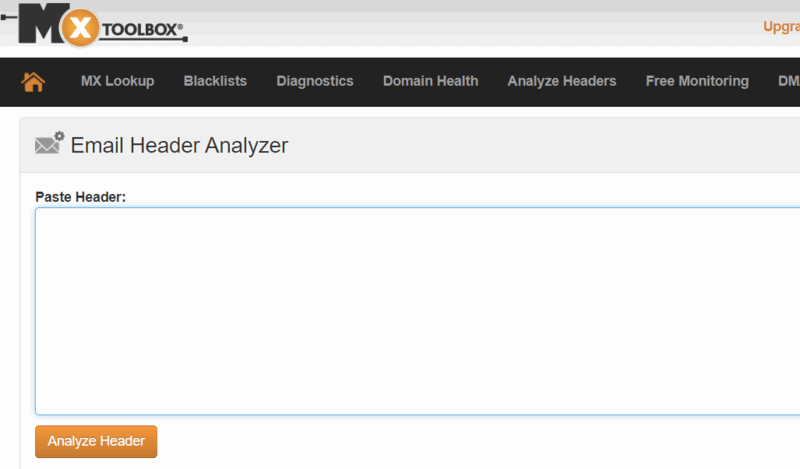

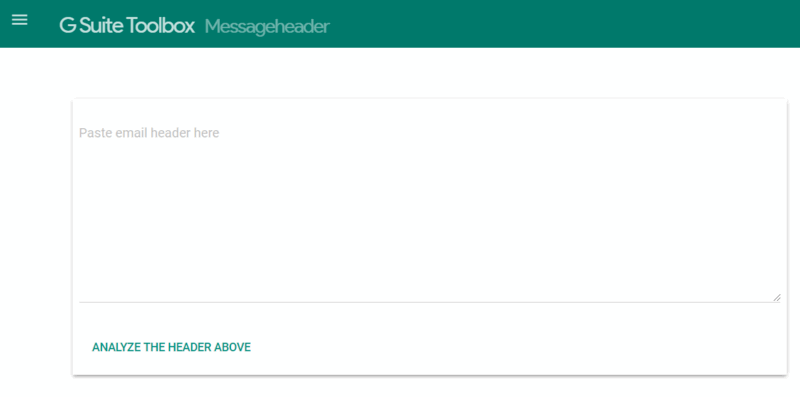

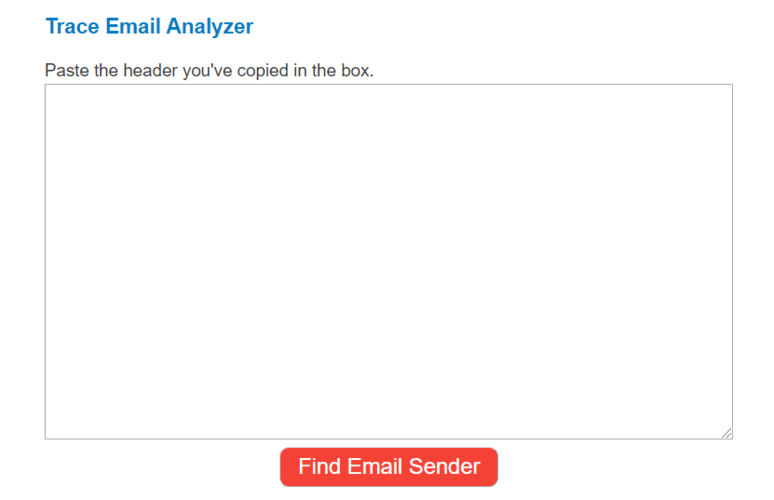

Если вы не хотите анализировать заголовок вручную, есть удобные инструменты, которые разбирают заголовок и выделяют IP‑адреса автоматически. Вставьте весь текст заголовка в форму декодера и запустите анализ — сервис покажет список узлов, IP, метки времени и иногда приблизительную геолокацию.

Популярные инструменты:

- MXToolbox — Analyze Headers

- GSuite Toolbox — Messageheader

- IP‑Address — Email Header Trace

Эти сервисы удобны тем, что упрощают чтение и отмечают наиболее вероятные IP отправителя.

Как найти физическое местоположение по IP

После того как вы получили IP‑адрес, вы можете ввести его в сервисы геолокации IP (whatismyip.com, iptracker, ipinfo и т. д.). Они покажут предполагаемую страну, город, провайдера и иногда карту.

Важно понимать ограничения:

- Геолокация по IP даёт приблизительное место — часто это место дата‑центра или прокси, а не точный адрес пользователя.

- Корпоративные и облачные сервисы показывают местоположение серверов, которые могут находиться в другой стране.

Сравните полученное место с тем, что вы ожидаете от официальных писем компании: если компания находится в другой стране и все её письма приходят с IP‑адресов в том же регионе, но подозрительное письмо прислали с несовместимого региона — это повод для осторожности.

Когда этот метод не работает (ограничения и уловки)

- Использование прокси и VPN: отправитель может скрыть реальное местоположение за прокси или VPN‑сервером.

- Реле и почтовые шлюзы: письма часто проходят через промежуточные SMTP‑реле, и первый видимый IP может принадлежать реле, а не исходному устройству.

- Спуфинг заголовков: злоумышленник может вставлять дополнительные поля “Received” или подделывать заголовки; важно уметь отличать реальные записи от фальшивых.

- Облачные рассылки: сервисы массовой рассылки используют свои серверы, и IP будет показывать сервис, а не конкретного сотрудника.

Если сомнения сохраняются, не переходите по ссылкам и не открывайте вложения — лучше напрямую связаться с организацией по официальным каналам.

Альтернативные методы проверки подлинности письма

- Сверка DKIM/SPF/DMARC: проверьте, проходят ли подписи DKIM и политики SPF/DMARC — это даёт высокую уверенность, что письмо действительно от домена отправителя.

- Проверка ссылок в безопасном режиме: наведите курсор (без клика) на ссылку, чтобы увидеть фактический URL. Используйте песочницу или URL‑сканер.

- Поиск по тексту и шаблону: многие фишинговые письма повторяют формулировки — поищите фрагменты текста в интернете.

- Контакт через официальный сайт: если письмо требует действий (смена пароля, перевод средств), свяжитесь через официальный сайт или телефон компании.

Короткая методология: быстрый чек‑лист (шаг за шагом)

- Не взаимодействуйте с подозрительными ссылками или вложениями.

- Откройте полный заголовок (Show original / View source).

- Найдите поля “Received” и определите IP (Ctrl/Cmd + F).

- Если нужно — вставьте заголовок в онлайн‑декодер для автоматического разбора.

- Проверьте геолокацию IP и соответствие ожиданиям.

- Сравните с результатами DKIM/SPF/DMARC.

- При сомнениях — свяжитесь с отправителем через официальный канал и удалите письмо.

Роли и чек‑листы: пользователь и администратор

Пользователь:

- Не раскрывать личные данные и не кликать на подозрительные ссылки.

- Сохранять заголовок письма для анализа (если потребуется).

- Сообщать в безопасность компании, если письмо выглядит целенаправленным.

Системный администратор / Служба безопасности:

- Анализировать заголовок и выполнить трассировку IP.

- Проверить DKIM/SPF/DMARC и заголовки SPF‑ожиданий.

- Проверить репутацию IP в RBL (черный список).

- При необходимости блокировать подозрительные IP и отправителей.

Критерии приёмки

- Указан IP в поле “Received” и он валидный.

- Геолокация либо соответствует ожиданиям, либо вызывает явные несоответствия.

- DKIM/SPF/DMARC проверены и дали ожидаемый результат.

- Принято решение: доверять письму, запросить подтверждение у отправителя или удалить/сообщить о фишинге.

Примечания по безопасности и конфиденциальности

- Никогда не вставляйте содержимое письма в ненадёжные сервисы, если письмо содержит конфиденциальные данные.

- При анализе заголовка не раскрывайте личные данные третьим лицам.

- Для корпоративной почты используйте внутренние инструменты безопасности и не полагайтесь только на внешние веб‑сервисы.

Краткий глоссарий

- Заголовок (header): техническая информация о маршруте письма.

- Received: запись о передаче письма между серверами, часто содержит IP.

- DKIM/SPF/DMARC: механизмы проверки подлинности отправителя и целостности письма.

- RBL: черные списки IP по репутации.

Заключение

Поиск IP‑адреса в заголовке письма — быстрый и полезный способ получения дополнительной информации о происхождении сообщения. Он не заменяет комплексной проверки (DKIM/SPF/DMARC и здравого смысла), но добавляет ещё один слой верификации. Если геолокация или другие признаки кажутся подозрительными, лучше не рисковать: не переходите по ссылкам, не открывайте вложения и свяжитесь с отправителем через официальный канал.

Важно: умение читать заголовки и понимать ограничения метода повышает вашу цифровую гигиену и снижает риск попасть на фишинг‑рассылку.

Источник изображений: сохранены оригинальные пути файлов.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone