Как проверить антивирус, брандмауэр и расширения браузера

Быстрые ссылки

- Проверить антивирус

- Отсканировать порты брандмауэра

- Проверить расширения браузера

- Обновить ПО

Вы уже установили антивирус, включили брандмауэр и ставите обновления. Но как убедиться, что защита работает так, как вы думаете? Эти простые проверки помогут понять, насколько эффективно настроены защитные слои — на вашем ПК или на чужом компьютере, если вы проводите аудит.

Проверить антивирус

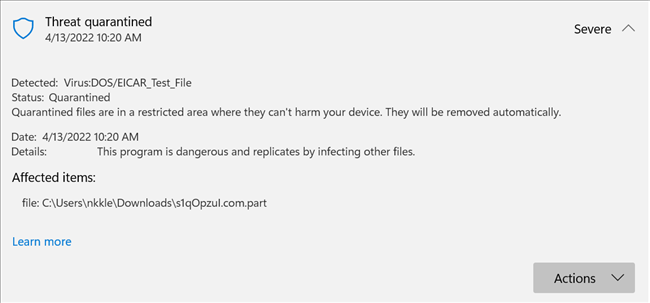

EICAR — это безопасный тестовый файл, созданный для проверки реакции антивирусных решений. Это не вирус: это текстовый файл с набором символов, который все антивирусы распознают как тестовое сигнатурное совпадение.

Определение: EICAR — стандартизированная тестовая последовательность для проверки обнаружения антивирусов.

Почему использовать EICAR

- Безопасно. Файл не выполняет вредоносных действий.

- Универсально. Работает с большинством антивирусов, включая облачные и локальные сканеры.

- Гибко. Позволяет тестировать реагирование в реальном времени, сканеры почты и антивирусы на серверах.

Что можно проверить

- Реакция в реальном времени (on-access).

- Сканирование по запросу (on-demand).

- Почтовые шлюзы и антивирусы на серверах (пересылка EICAR по почте).

Как создать EICAR (безопасно)

- Откройте блокнот или простой текстовый редактор.

- Вставьте строго эту строку (включая все символы):

X5O!P%@AP[4PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*- Сохраните файл как eicar.com или eicar.txt.

- Наблюдайте, как ваш антивирус реагирует: удаление, карантин, предупреждение или отсутствие реакции.

Пример практики

- На рабочей машине: создайте файл и посмотрите уведомление антивируса.

- На почтовом сервере: отправьте файл как вложение и проверьте карантин/удаление на почтовом шлюзе.

Ограничения и когда тест не сработает

- EICAR проверяет распознавание сигнатуры. Он не проверяет поведенческую защиту против полиморфных или целенаправленных угроз (APT).

- Заархивированные или зашифрованные варианты EICAR могут не детектироваться по умолчанию.

- Некоторые облачные продукты анализируют файлы на сервере; локальная реакция может отличаться.

Альтернативы и дополнения

- VirusTotal: загрузите файл или исполняемый образ, чтобы проверить реакцию множества движков.

- Песочницы и виртуальные машины: запускайте подозрительные файлы в изолированной среде.

- Инструменты для тестирования электронной почты: тестируйте шлюзы и антиспам вместе с антивирусом.

Важно: не скачивайте реальные вредоносные образцы с непроверенных ресурсов. EICAR хватит для базовой проверки.

Проверка брандмауэра и портов

Пояснение: NAT (Network Address Translation) — механизм маршрутизатора, трансформирующий внутренние IP-адреса в один внешний адрес. Для большинства домашних сетей NAT уже снижает доступность вашей машины из интернета.

Что проверить

- Открытые порты на внешнем IP-адресе.

- Правила переадресации портов (port forwarding) на роутере.

- Локальные правила брандмауэра (Windows Firewall, UFW и пр.).

Инструменты и подходы

- ShieldsUP! (online) — быстрый внешний сканер для проверки частоцелевых портов.

- Nmap — локальный и удалённый сетевой сканер; даёт детальную информацию о состоянии порта (open, closed, filtered).

- Online-сервисы вроде canyouseeme.org для проверки конкретного порта.

Как интерпретировать результаты

- Open (открыт): сервис слушает на порту и отвечает. Требует проверки, нужен ли он публично.

- Closed (закрыт): порт доступен, но на нём нет слушающего сервиса. Меньше риска, но состояние может измениться.

- Filtered (фильтруется): пакеты блокируются межсетевым экраном или провайдером; трудно определить, открыт ли сервис.

Рекомендации

- Закрывайте все ненужные порты.

- Отключайте проброс портов на роутере без необходимости.

- Размещайте публичные сервисы за обратным прокси или в DMZ с мониторингом.

Мини-методология для проверки портов

- Определите внешний IP (whatismyip или интерфейс роутера).

- Запустите внешний скан (ShieldsUP! или аналог).

- Проверьте подозрительные открытые порты локально с помощью Nmap.

- Если порт нужен — ограничьте доступ по IP или используйте TLS и аутентификацию.

- Документируйте и повторите тест после изменений.

Проверить расширения браузера

Почему это важно

Расширения имеют доступ к содержимому страниц, которые вы открываете. Это означает, что они потенциально могут читать формы, перехватывать пароли или модифицировать трафик.

Правила быстрой оценки

- Проверяйте количество пользователей и отзывы.

- Смотрите права (permissions): расширение не должно запрашивать больше, чем нужно.

- Избегайте расширений с доступом к микрофону и камере без явной причины.

Пошаговая проверка расширений

- Откройте список установленных расширений в браузере.

- Отключите все, кроме необходимых.

- Включайте по очереди и наблюдайте поведение.

- Удаляйте расширения с плохими отзывами или странными разрешениями.

Дополнительные меры

- Используйте профиль для работы и отдельный профиль для личных задач.

- Для критичных операций (банкинг) запускайте браузер в чистом профиле без расширений.

- Рассмотрите расширения с открытым исходным кодом и большим сообществом.

Критерии приёмки

- Установлено не более необходимых расширений.

- Каждое расширение имеет понятную причину доступа к запрашиваемым правам.

- Нет жалоб на кражу данных или перехват трафика в отзывах.

Обновить ПО

Централизованные репозитории и магазины приложений

- Linux: пакеты обновляются через менеджер пакетов (apt, yum, zypper).

- Мобильные ОС: App Store и Google Play управляют обновлениями.

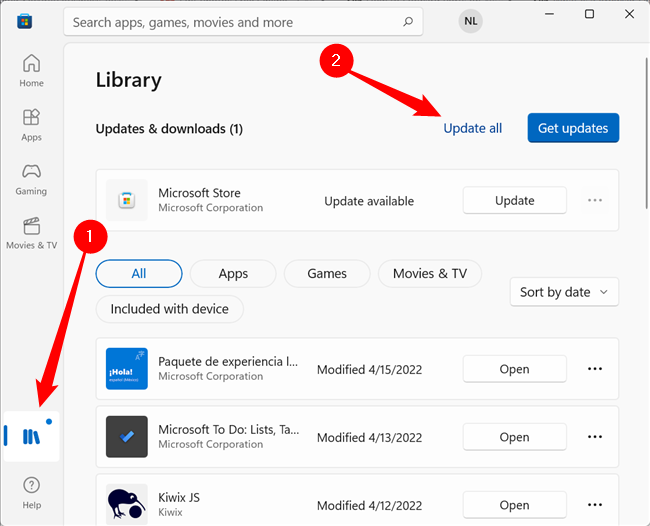

- Windows: часть приложений обновляется через Microsoft Store, но большинство программ обновляют себя сами.

Что и как обновлять

- Обновляйте браузеры, мессенджеры, VPN и антивирусы в приоритетном порядке.

- Разрешайте автоматические обновления для приложений, которые обмениваются данными по сети.

- Для корпоративной среды используйте централизованные сервисы обновлений и тестирование патчей в промежуточной среде.

Инструменты для Windows

- Встроенные обновления Windows Update.

- Microsoft Store для приложений из магазина.

- Универсальные менеджеры пакетов (winget, Chocolatey, Scoop) для массового обновления сторонних приложений.

Практический чек-лист

- Включены автоматические обновления ОС.

- Включены автообновления браузера и ключевых приложений.

- Периодически проверяется наличие патчей безопасности в критичных компонентах.

Чек-лист безопасности и жёсткой настройки

- Включить защиту в реальном времени у антивируса.

- Отключить SMBv1 и другие устаревшие протоколы.

- Проверить и закрыть ненужные порты.

- Использовать многофакторную аутентификацию для аккаунтов.

- Ограничивать права пользователей до минимально необходимых.

- Регулярно делать бэкапы и проверять их восстановление.

Роль‑ориентированные рекомендации

Для домашнего пользователя

- Оставить включённые автообновления ОС и браузера.

- Установить антивирус с хорошей репутацией и простыми настройками.

- Использовать один профиль браузера для критичных операций без расширений.

Для администратора малого офиса

- Централизовать обновления и тестировать патчи перед развёртыванием.

- Вести журнал инцидентов и проверок.

- Ограничить публичный доступ к сервисам через VPN или прокси.

Для системного администратора

- Проводить регулярные внутренние и внешние сканирования.

- Настроить мониторинг логов и сигналы на аномалии.

- Автоматизировать развертывание патчей и откаты.

Когда эти тесты не покрывают угрозу

- Социальная инженерия: фишинг и поддельные страницы обходит технические барьеры.

- «Ноль‑дэй» уязвимости: новые эксплойты могут обходить сигнатуры.

- Вредоносный код в зашифрованном трафике: сканеры на границе могут не видеть содержимое TLS без расшифровки.

Что делать в таких случаях

- Комбинируйте сигнатурную и поведенческую защиту.

- Обучайте пользователей распознавать фишинг-сообщения.

- Настраивайте инсценировки (tabletop exercises) и тесты фишинга в контролируемой среде.

Краткая методика тестирования всех слоёв (микро‑процесс)

- План. Определите объём и цели: домашний ПК, сервер или сеть.

- Скан. Выполните EICAR, порт-скан и аудит расширений.

- Верификация. Зафиксируйте результаты и воспроизведите при необходимости.

- Ремедиация. Закройте порты, удалите подозрительные расширения, примените патчи.

- Ретест. Убедитесь, что исправления сработали.

Частые вопросы

Q: Опасен ли EICAR для компьютера?

A: Нет. Это тестовый текстовый файл. Антивирусы обрабатывают его как вредоносный для тестов, но он не выполняет вредоносных действий.

Q: Что делать, если сканер показывает открытый порт?

A: Выясните, какой сервис прослушивает порт. Если сервис не нужен — отключите его. Если нужен — ограничьте доступ по IP или настройте аутентификацию.

Q: Как понять, что расширение злонамеренно?

A: Обратите внимание на неожиданные запросы прав, резкое ухудшение производительности браузера, всплывающие рекламы или утечки данных в отзывах.

Итог

Эти простые тесты не гарантируют абсолютную безопасность, но дают практическое представление о состоянии основных защит. Регулярно повторяйте проверки, документируйте результаты и внедряйте исправления. Безопасность — это процесс, а не одноразовое действие.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone