Временная блокировка входа в Windows после нескольких неверных паролей

Быстрые ссылки

- Домашние пользователи: Установить лимит входа через Командную строку

- Pro и Enterprise: Установить лимит входа через Локальный редактор групповой политики

Если вас беспокоит, что кто‑то может подбирать пароль к Windows, вы можете настроить временную блокировку попыток входа после определённого числа неудачных попыток.

По умолчанию, если у вас не настроён автоматический вход, Windows позволяет неограниченное число попыток ввода пароля для локальных учётных записей на экране входа. Это удобно, если вы забыли пароль, но даёт постороннему человеку с физическим доступом к ПК столько попыток, сколько нужно, чтобы подобрать пароль. Хотя существуют способы обойти или сбросить пароль, настройка временной блокировки входа после нескольких неудачных попыток поможет предотвратить «приличные» попытки взлома локальной учётной записи.

Важно: эти настройки применимы только к локальным учётным записям. Если вы входите в Windows с использованием учётной записи Microsoft, такие локальные настройки блокировки не работают — в таком случае используйте двухфакторную аутентификацию и настройки безопасности учётной записи Microsoft.

Важно: злоумышленник может специально ввести неправильный пароль несколько раз и временно вас заблокировать. Рекомендуется иметь резервную учётную запись администратора или другой способ восстановления доступа.

Когда это имеет смысл

- Вы используете локальную учётную запись в Windows 7/8/10.

- У вас есть физический доступ к устройству, и вы хотите уменьшить риск подбора пароля.

- Вы готовы пожертвовать возможностью мгновенного восстановления при «приколах» (когда кто‑то тестирует пароль специально).

Когда это не поможет

- Если атакующий имеет доступ к административным инструментам или к диску (можно сбросить пароль/удалить файл SAM в оффлайне).

- Если вы используете учётную запись Microsoft (требуются облачные меры безопасности).

- Если атакующий умеет загрузиться с внешнего носителя и обходит OS.

Домашние пользователи: Установить лимит входа через Командную строку

Если у вас Windows Home, используйте Командную строку (с правами администратора) для настройки лимита попыток. Пользователи Pro/Enterprise тоже могут этим способом воспользоваться, но для них легче использовать локальную политику (ниже).

Внимание: выполните все шаги, иначе вы рискуете полностью заблокировать доступ к учётной записи.

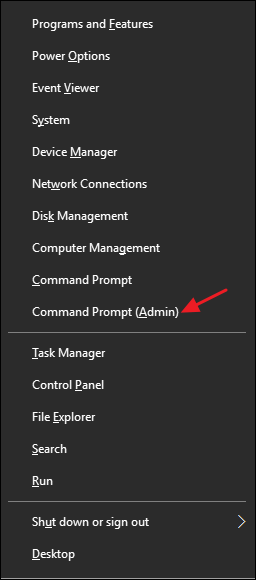

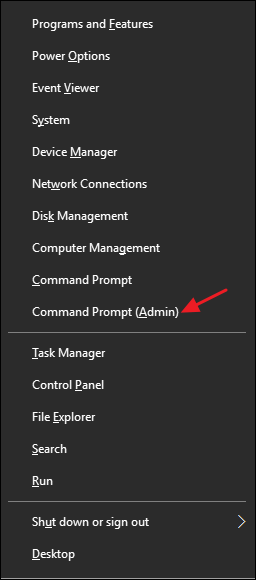

Открытие Командной строки с правами администратора

- Нажмите правой кнопкой мыши на кнопку «Пуск» или нажмите Windows+X, чтобы открыть меню «Power Users».

- Выберите «Командная строка (Администратор)» или «Windows PowerShell (Администратор)».

Примечание: начиная с обновления Creators Update в Windows 10, в этом меню может отображаться PowerShell вместо Командной строки. PowerShell поддерживает те же команды для net accounts и может быть использован вместо Командной строки.

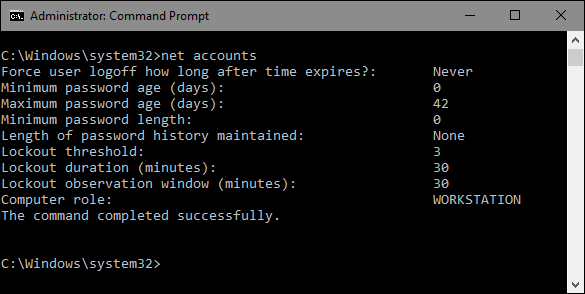

Просмотр текущих настроек

Введите и выполните:

net accountsЭта команда покажет текущую политику паролей. По умолчанию вы увидите «Lockout threshold: Never» — это означает, что учётная запись не будет блокироваться.

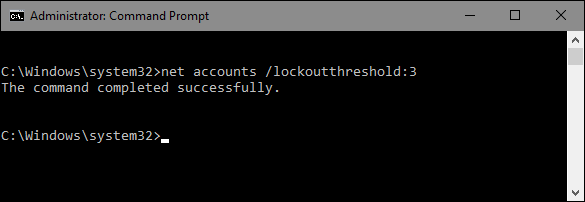

Установка порога блокировки (lockout threshold)

Задайте число неудачных попыток, после которого вход будет временно заблокирован. Рекомендуем минимум 3 попытки, чтобы у вас было пространство на случай случайной опечатки.

Пример для трёх попыток:

net accounts /lockoutthreshold:3

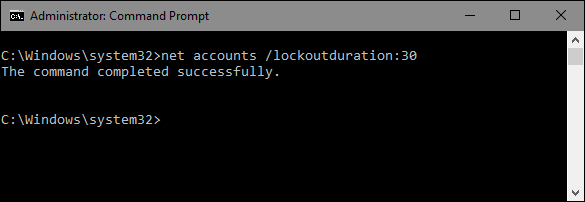

Установка длительности блокировки (lockout duration)

Задайте длительность блокировки в минутах — как долго учётная запись будет недоступна после достижения порога. Рекомендуем 30 минут, но можно выбрать другое значение.

Пример для 30 минут:

net accounts /lockoutduration:30

Установка окна сброса счётчика (lockout window)

Это интервал в минутах, после которого счётчик неудачных попыток сбрасывается, если сам порог не был достигнут. Например: порог = 3, окно = 30. Вы ввели 2 неверных пароля, подождали 30 минут — счётчик сбросится, и у вас снова будет 3 попытки.

Пример для 30 минут:

net accounts /lockoutwindow:30

Проверка настроек

Повторно выполните:

net accountsВы увидите обновлённые параметры Lockout threshold, Lockout duration и Lockout window.

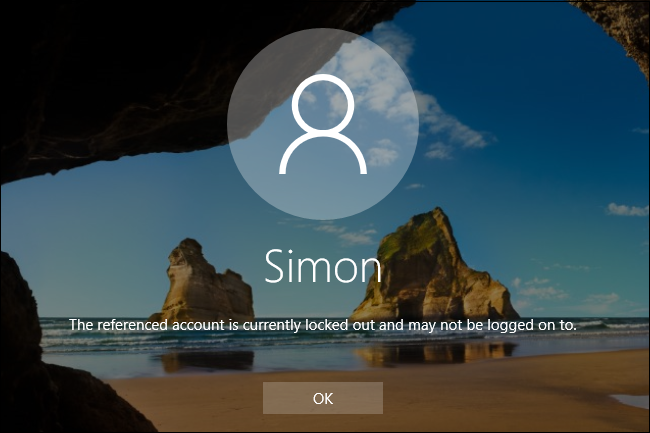

Как выглядят последствия на экране входа

Экран входа не показывает, действует ли порог или сколько осталось попыток. Всё выглядит как обычно, пока не будет достигнут порог. При превышении порога появится сообщение о том, что вход временно заблокирован.

Отключение блокировки

Чтобы вернуть все обратно, установите порог в 0:

net accounts /lockoutthreshold:0При пороге 0 параметры lockout duration и lockout window становятся неактивны.

Pro и Enterprise: Установить лимит входа через Локальный редактор групповой политики

Если у вас Windows Pro или Enterprise, проще настроить параметры блокировки через Local Group Policy Editor (gpedit.msc).

Важно для корпоративных компьютеров: если ваш ПК входит в домен, доменные политики (Group Policy на контроллере домена) обычно переопределят локальные настройки. Всегда согласуйте изменения с администратором домена.

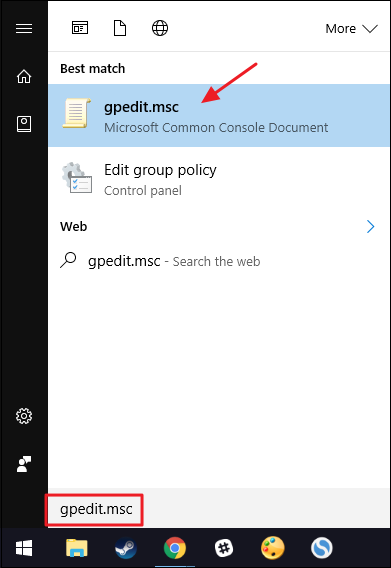

Открытие редактора групповой политики

- Нажмите «Пуск», введите “gpedit.msc” и нажмите Enter.

- Если вы хотите применить политику только к определённым пользователям, создайте или откройте соответствующий .msc файл (виды настройки для отдельных пользователей описаны ниже).

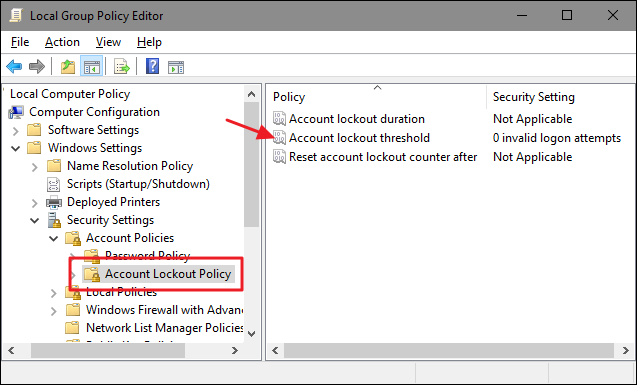

Путь к политике

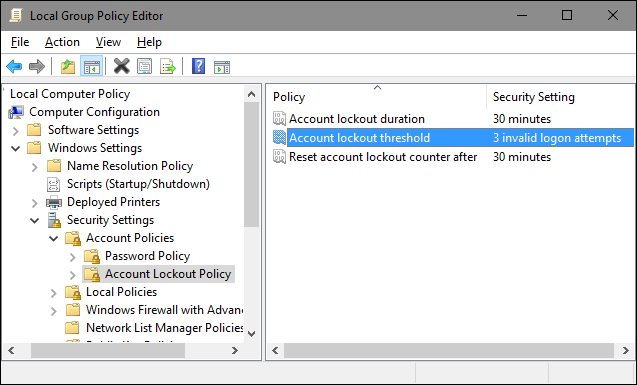

Перейдите: Компьютерная конфигурация > Параметры Windows > Параметры безопасности > Политики учётных записей > Политика блокировки учётной записи.

На правой панели дважды кликните «Порог блокировки учётной записи».

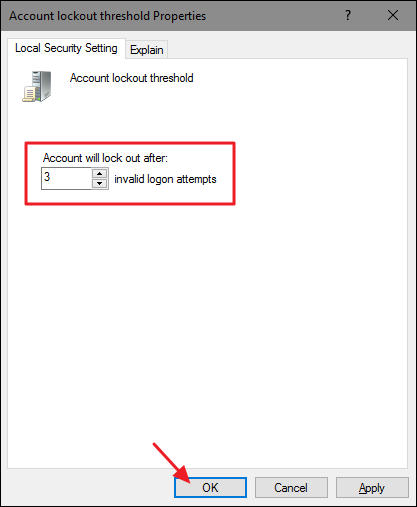

Настройка порога

В окне свойства по умолчанию стоит «0 неверных попыток входа» — это означает «выключено». Выберите число больше 0 (рекомендуется ≥3) и нажмите OK.

Windows автоматически подставит 30 минут для двух связанных параметров:

- Account lockout duration — время блокировки после достижения порога.

- Reset account lockout counter after — сколько минут после последней неудачной попытки требуется, чтобы счётчик сбросился.

Вы можете открыть свойства каждого из этих параметров и изменить их, если необходимо.

Применение и проверка

Закройте редактор. Политика применяется сразу, но так как она влияет на вход, вам нужно выйти и войти снова, чтобы проверить работоспособность.

Чтобы отключить — верните «Account lockout threshold» в 0.

Альтернативные подходы к защите входа (когда блокировка не подходит)

- Двухфакторная аутентификация (2FA) для учётной записи Microsoft — обязательна для облачных учётных записей.

- Шифрование диска (BitLocker) с PIN или ключом TPM — защищает данные, даже если пароль учётной записи сброшен.

- BIOS/UEFI пароль и запрет загрузки с внешних носителей — снижает риск обхода через загрузку с Live USB.

- Использование сложных, длинных паролей и менеджера паролей.

- Физическая безопасность: замки корпуса, учет мест хранения устройства.

Риски и рекомендации

- Риск блокировки себя: держите резервную локальную учётную запись администратора с надёжным паролем.

- Корпоративные сети: обратитесь к администратору — локальные политики могут не применяться.

- Не используйте низкие значения длительности блокировки, если устройство часто используется несколькими людьми.

Важно: не существует универсального решения — комбинируйте меры (физическая безопасность + шифрование + политики входа).

Пошаговый чеклист для домашнего пользователя (роль: владелец ПК)

- Создать резервную локальную учётную запись администратора (сильный пароль), если её ещё нет.

- Сохранить критические данные в резервной копии.

- Открыть Командную строку как администратор.

- Выполнить net accounts и записать текущие параметры.

- Установить /lockoutthreshold, /lockoutduration и /lockoutwindow.

- Проверить параметры через net accounts.

- Попробовать мягкую проверку: ввести неверный пароль несколько раз и дождаться блокировки (на тестовой локальной учётной записи если возможно).

- Если не устраивает — откатить порог в 0.

Плейбук для системного администратора (корпоративная среда)

- Проверить: есть ли доменные политики, управляющие блокировкой входа.

- Если нет — определить целевые значения: threshold, duration, reset window (рекомендуется ≥3, 15–60 минут — в зависимости от SLA).

- Создать GPO на уровне домена/OU и протестировать на контролируемной тестовой группе пользователей.

- Мониторить события: события безопасности Windows (Event ID 4740 — Account lockout) и анализировать шум (ложные блокировки).

- Уведомить пользователей и подготовить процедуру разблокировки (кто и по каким шагам разблокирует учётную запись).

Критерии приёмки:

- Политика развернута и применяется к целевым пользователям.

- Логи блокировок поступают в систему мониторинга.

- Процедура разблокировки документирована и протестирована.

Инструменты диагностики и события (что смотреть в журналах)

- Event Viewer → Windows Logs → Security. События:

- 4625 — неудачная попытка входа (Logon Type поможет анализировать тип входа).

- 4740 — блокировка учётной записи.

- 4768/4769 — Kerberos аутентификация (для доменных учётных записей).

Анализируйте временные окна повторяющихся 4625 и последующие 4740 для обнаружения автоматизированного перебора.

Быстрый сценарий восстановления доступа (если вы заблокированы)

- Войдите под резервной локальной учётной записью администратора.

- Откройте Командную строку с правами администратора.

- Установите порог 0, чтобы отключить блокировки временно:

net accounts /lockoutthreshold:0- Меняйте пароль заблокированной учётной записи через панель управления или net user.

Когда это работает плохо — типичные проблемы и обходы

- Атаки с доступом к диску: если атакующий извлечёт диск и загрузит другую ОС, он может получить доступ к файлам и обойти блокировки входа.

- Сброс пароля офлайн: утилиты для восстановления пароля работают вне зависимости от настроек lockout.

- Корпоративные политики: локальные настройки могут быть перезаписаны доменными политиками.

Контрмера: шифруйте диск (BitLocker) и используйте TPM, ограничьте возможность загрузки с внешних носителей.

Мини‑методология: как выбрать значения порога, длительности и окна

- Порог (lockout threshold): выберите 3–5 для домашнего ПК. Меньше — риск лишних блокировок; больше — даёт шанс подбору пароля.

- Длительность блокировки (lockout duration): 15–60 минут. Более длинная — больше защиты от подбора, но выше риск блокировки пользователя.

- Окно сброса (lockout window): совпадает с длительностью блокировки в большинстве реализаций (30 мин по умолчанию). Если цель — ограничить скорость повторных попыток, оставьте окно ≥ длительности блокировки.

Принцип: баланс между безопасностью и доступностью.

Диаграмма принятия решения

flowchart TD

A[Требуется защита входа?] -->|Да| B{Используется учётная запись Microsoft?}

B -- Да --> C[Включить двухфакторную аутентификацию и Trusted Devices]

B -- Нет --> D{Издание Windows}

D -- Home --> E[Использовать net accounts в Админ Cmd]

D -- Pro/Enterprise --> F[Использовать gpedit.msc или GPO домена]

E --> G[Создать резервную админ учётную запись]

F --> G

G --> H[Мониторить события и обучить пользователей]

A -->|Нет| I[Оставить без изменений]Краткий глоссарий (1‑строчные определения)

- Lockout threshold — число неудачных попыток, после которого учётная запись блокируется.

- Lockout duration — время (в минутах), на которое блокируется учётная запись.

- Lockout window — период, после которого счётчик неудачных попыток сбрасывается.

- GPO (Group Policy Object) — объект групповой политики для централизованного управления настройками.

Советы по безопасности и соответствию (GDPR, приватность)

- Эти настройки не влияют на шифрование диска и не защищают от физического доступа к нешифрованным данным. Для соответствия требованиям хранения персональных данных используйте шифрование диска и надёжные политики доступа.

- Логи блокировок и попыток входа могут содержать персональные данные (имя пользователя, IP-адреса в сетевых сценариях). Обеспечьте их защиту и хранение в соответствии с внутренними правилами и местным законодательством.

Тестовые случаи / Критерии приёмки

- Настройка порога = 3; симулировать 3 неверных попытки — ожидается блокировка и событие 4740 в журнале.

- Настройка длительности = 30; после 30 минут попытки снова доступны.

- Установка порога 0 снимает ограничение и события 4740 не возникают при попытках.

- В домене: локальная политика не должна применяться если доменная политика настроена и имеет приоритет.

Резюме

- Настройка временной блокировки входа повышает защиту локальных учётных записей от перебора пароля.

- Home: используйте net accounts в административной командной строке. Pro/Enterprise: проще через gpedit.msc или доменные GPO.

- Всегда имейте резервную админ-учётную запись и мониторьте события безопасности.

Важно: комбинируйте эту меру с шифрованием диска и двухфакторной аутентификацией там, где это возможно.

Ключевые возьмите с собой: настройка порога, длительности и окна — это баланс между безопасностью и удобством. Тестируйте на отдельной учётной записи прежде чем применять для основной.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone