VPNFilter: что это, как проверить и безопасно очистить маршрутизатор

Что такое VPNFilter

VPNFilter — продвинутый модульный вредоносный набор, ориентированный на сетевое оборудование и некоторые сетевые хранилища (NAS). Первоначально он был обнаружен на устройствах Linksys, MikroTik, NETGEAR и TP-Link, а также на QNAP NAS; по первоначальным оценкам было зафиксировано около 500 000 заражённых устройств в 54 странах. Позже исследования Cisco Talos показали, что к диапазону поражаемых производителей добавились ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE.

Ключевая особенность VPNFilter — способность сохраняться после перезагрузки (персистенция) на отдельных устройствах, что затрудняет его удаление. Уязвимыми остаются устройства с заводскими логинами и те, на которые не установлены обновления прошивки.

Коротко: это инструмент, который может превращать ваши постоянно включённые сети и устройства в подсеть для кражи данных, межсетевых атак и выведения в неработоспособное состояние.

Основные возможности VPNFilter

VPNFilter реализован в виде нескольких стадий, где каждая стадия расширяет функциональность.

Стадия 1

Стадия 1 реализует «захват плацдарма»: устанавливает начальный код на устройство, связывается с управляющим сервером (C&C), загружает модули и ожидает дальнейших команд. У Stage 1 есть резервные механизмы для поиска C&C при изменении инфраструктуры и, что важно, код Stage 1 способен пережить перезагрузку устройства.

Стадия 2

Стадия 2 менее устойчива к перезагрузке, но имеет широкий набор возможностей: сбор данных, выполнение команд, вмешательство в управление устройством. Некоторые варианты Stage 2 включают деструктивный модуль, который перезаписывает раздел прошивки и перезагружает устройство — в результате устройство становится нефункционирующим («окирпичивается»).

Стадия 3

Стадия 3 — это плагины (модули) для Stage 2. Примеры модулей:

- сниффер пакетов — собирает трафик и похищает учётные данные;

- коммуникация через Tor — скрытый канал связи;

- инъекция вредоносного контента в проходящий трафик для дальнейшей компрометации подключённых устройств.

Talos также обнаружили модули, ориентированные на протокол Modbus и SCADA, то есть на промышленные контроллеры.

Как VPNFilter находит свой управляющий сервер

Одна необычная тактика: злоумышленники использовали публичные сервисы для обмена фотографиями (например, Photobucket). Модуль загружает изображение из галереи и извлекает IP-адрес управляющего сервера из EXIF-метаданных (шесть целых чисел в полях GPS latitude/longitude). При неудаче есть резервный домен tokknowall.com, захваченный ФБР, который ранее использовался как резерв.

Сниффинг трафика и таргетинг

Анализ показал, что модуль сниффинга VPNFilter не собирает всё подряд: он фильтрует трафик по чётким критериям — пакеты SCADA/Modbus, пакеты к заранее определённому списку IP-адресов и пакеты размером от 150 байт и больше. Это указывает на точечный, целевой сбор ценной информации (логинов, паролей и т. п.) вместо массового «сбора всего». Это делает обнаружение и атрибуцию сложнее.

Происхождение угрозы

Эксперты полагают, что за атакой стоит сложный, вероятно государственный актор. Исходный всплеск инфекций был заметен в Украине, что привело к предположениям о связи с группой Fancy Bear. ФБР в мае 2018-го конфисковало домен ToKnowAll.com, связанный с распространением Stage 2/3, — это помогло сдержать дальнейшее распространение, но не устранило весь вред.

VPNFilter схож с BlackEnergy по ряду признаков и целям (атаки на украинскую инфраструктуру и промышленные объекты).

Как проверить, заражён ли мой роутер VPNFilter

Шансы, что ваш домашний роутер инфицирован, обычно невысоки, но проверка не займёт много времени. Ниже — порядок действий и инструменты.

Контрольный список быстрой проверки:

- Проверьте модель и производителя роутера в официальном списке пострадавших устройств. Если в списке нет вашей модели — риск ниже.

- Используйте онлайн-проверки: Symantec предлагал инструмент VPNFilter Check. Примите условия и нажмите «Run VPNFilter Check». Тест занимает секунды.

- Изучите поведение устройства: частые перезагрузки, потеря управления, изменение настроек и появление незнакомых записей в списке подключённых клиентов.

- Проверьте логи роутера на необычную активность и исходящие соединения к незнакомым адресам.

Что делать, если подтверждена инфекция

Ниже — поэтапная инструкция реагирования (руководство по ликвидации и восстановлению). Она собрана как для домашних пользователей, так и для небольших сетевых администраторов.

Порядок действий:

- Немедленно отключите роутер от Интернета (физически вытащите кабель WAN или отключите от модема). Это остановит коммуникацию с C&C и снизит риск дальнейшего распространения.

- Сделайте снимки/копии настроек и важных логов (если это возможно безопасно) — это пригодится для расследования.

- Выполните полный аппаратный сброс устройства (factory reset) через аппаратную кнопку Reset или меню администрирования.

- После сброса, на локальном устройстве обновите прошивку роутера до последней версии, скачав её с официального сайта производителя. Рекомендуется флешить прошивку в режиме оффлайн, чтобы устройство не подключалось к Сети во время установки.

- Измените пароли администратора роутера и всех IoT/NAS-устройств. Используйте длинные уникальные пароли и, если возможно, включите двухфакторную аутентификацию для сервисов администрирования.

- Проведите полное антивирусное/анти-мальварное сканирование всех ПК, смартфонов и серверов, ранее подключённых к заражённой сети.

- Проверьте правила NAT, перенаправления портов и планировщик задач (если роутер его поддерживает) на предмет незнакомых записей.

- Если устройство по-прежнему проявляет странное поведение после обновления и сброса — замените его на новый или перепрошивку на альтернативную (если поддерживается) и утилизируйте старое.

Критерии приёмки (как понять, что инцидент закрыт):

- роутер прошит последней официальной прошивкой;

- админ-пароль уникален и безопасен;

- логи не показывают подозрительной исходящей активности;

- все подключённые устройства проверены и очищены;

- отсутствуют незнакомые записи в планировщике/планах задач и правилах перенаправления портов.

Важно: аппаратный сброс не всегда устраняет Stage 1 на всех моделях. Если производитель подтвердил уязвимость, возможен только полный перепрошив или замена устройства.

Руководство по восстановлению сети после заражения

Мини-план действий (SOP) для небольших сетей:

- Изолировать заражённое устройство.

- Собрать телеметрию и логи.

- Сбросить и прошить устройство.

- Изменить пароли и проверить настройки безопасности.

- Проверить все клиенты сети на признаки компрометации.

- Постепенно вернуть устройство в эксплуатацию и мониторить.

Ролями распределение задач:

- владелец дома: отключение от сети, изменение паролей, замена/покупка нового устройства;

- сисадмин: сбор логов, проверка прошивки, мониторинг трафика и проверка клиентов;

- провайдер: проверка сетевого сегмента на массовые компрометации и помощь в замене оборудования.

Жёсткая защита и уменьшение риска

Контрольный список усиления роутера:

- смените заводские учетные данные сразу после установки;

- отключите удалённый доступ по WAN (если не нужен);

- отключите UPnP и WPS, если они не используются;

- включите брандмауэр роутера и применяйте белые списки доступа для важных устройств;

- регулярно проверяйте и обновляйте прошивку;

- используйте отдельную гостьевую Wi‑Fi для IoT и устройств с низкой безопасностью;

- применяйте сегментацию сети (VLAN) для критичных систем;

- включите логирование и центральный сбор логов при возможности;

- если нужна VPN, используйте проверенные серверные решения, а не встроенный устаревший VPN роутера.

Ментальная модель: представьте роутер как «наружную дверь дома» — если замок простой и дверь старая, вор войдёт быстро. Роутер с заводским паролем — та же самая открытая дверь.

Альтернативные подходы к очистке

- Временная мера: изолировать устройство и обеспечить всем пользователям альтернативный доступ в Интернет (например, точка доступа смартфона) до полной очистки.

- Для корпоративных сетей: перенаправить трафик через резервный маршрутизатор/файрволл, пока анализируется и восстанавливается основной.

- В ряде моделей доступна «чистая» официальная образ-прошивка или открытые проекты (OpenWrt, DD-WRT). Используйте их только если знаете риски и совместимость.

Когда методы не работают

- если Stage 1 встраивается в аппаратный раздел и прошивка не удаляет код — требуется полная замена устройства;

- если производитель прекратил поддержку и нет обновлений безопасности — лучше заменить устройство на поддерживаемую модель.

Простая методика проверки прошивки (mini-methodology)

- Скачайте прошивку с официального сайта производителя по HTTPS.

- Сравните контрольную сумму (если доступна) с опубликованной на сайте.

- Отключите WAN и загрузите прошивку через локальный интерфейс администратора.

- После прошивки проверьте в настройках версию и дату.

Быстрая диагностика для домашних пользователей

Короткий чек-лист:

- модель роутера в списке уязвимых? — проверьте;

- есть ли нестандартные перенаправления портов? — проверьте;

- видите ли неизвестные устройства в сети? — удалите и смените пароли;

- роутер перезагружается или не отвечает? — выполните сброс и перепрошивку;

- наличие резервной копии настроек? — храните локально и проверьте её содержимое перед восстановлением.

Таблица рисков и смягчающие меры

| Угроза | Вероятность | Влияние | Смягчение |

|---|---|---|---|

| Персистентная инфекция Stage 1 | Средняя | Высокое — потеря управления | Замена устройства, полная перепрошивка, мониторинг |

| Кража учётных данных | Средняя | Высокое — компрометация учётных записей | HTTPS, MFA, уникальные пароли, сегментация |

| Деструктивная перезапись прошивки | Низкая | Критическое — устройство нерабоспособно | Резервный план замены, отказоустойчивость сети |

Рекомендации для провайдеров и администраторов

- быстро информируйте клиентов о доказанных уязвимых моделях;

- предложите замену оборудования для устаревших роутеров;

- включите на уровне сети фильтры и IDS/IPS для обнаружения аномалий;

- централизованно собирайте логи и анализируйте всплески исходящих соединений.

Глоссарий — одно предложение на термин

- C&C: серверы команд и управления, управляющие зловредом.

- Персистенция: способность вредоносного кода сохраняться после перезагрузки.

- Sniffer: модуль, который захватывает и анализирует сетевой трафик.

- Bricking: состояние, когда устройство перестаёт работать из-за порчи прошивки.

Часто задаваемые вопросы

Как проверить роутер без внешних инструментов?

Откройте админ‑панель роутера и проверьте список подключённых устройств, правила перенаправления портов и расписания задач; выполните аппаратный сброс и перепрошивку прошивки с официального сайта.

Поможет ли антивирус на ПК защитить роутер?

Антивирус на ПК защищает конечные устройства, но не устраняет угрозы на уровне прошивки роутера. Необходимы прошивка, сброс и изменение настроек самого роутера.

Нужно ли уведомлять провайдера или органы?

Для домашнего пользователя — уведомить провайдера полезно; для корпоративных инцидентов — следуйте внутренним политикам оповещения и регламентам, возможно требуется сообщить в CERT.

Итог

VPNFilter — это серьёзная угроза для старых и плохо защищённых роутеров, IoT и NAS. Простые шаги — проверка модели, аппаратный сброс, обновление прошивки, смена паролей и сегментация сети — в большинстве случаев устраняют риск. При повторяющихся симптомах лучше заменить устройство и вовлечь специалиста.

Ключевые рекомендации:

- не оставляйте заводские пароли;

- регулярно обновляйте прошивку;

- сегментируйте IoT;

- при подтверждённой инфекции — изолируйте устройство, сделайте сброс и прошивку офлайн.

Похожие материалы

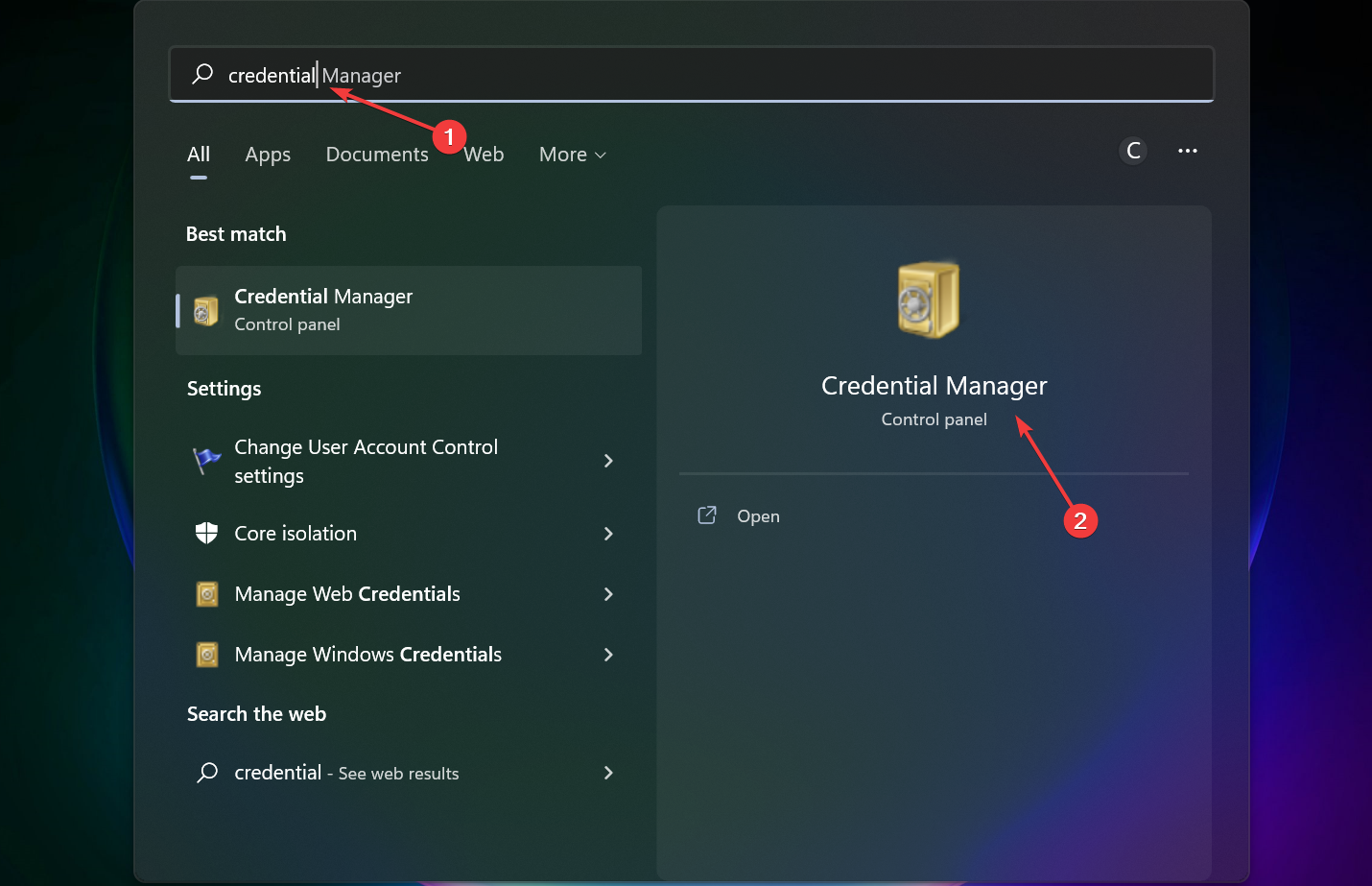

Как исправить запрос «Введите сетевые учетные данные»

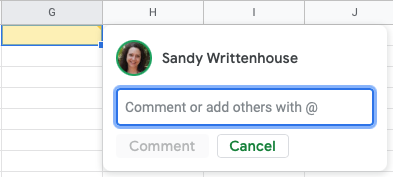

Комментарии в Google Sheets — быстрое руководство

Маски в Adobe Lightroom Classic: полный гайд

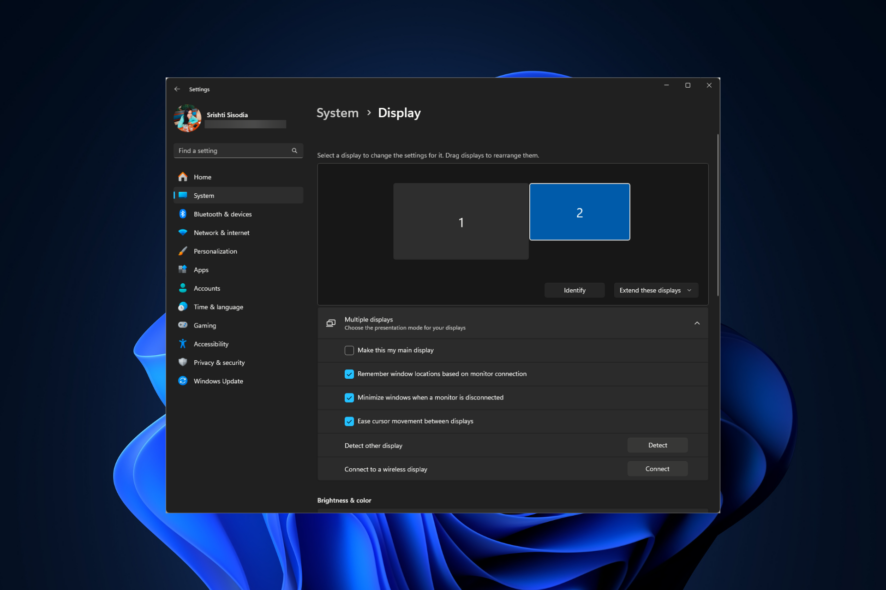

Игра открывается на другом мониторе — как исправить

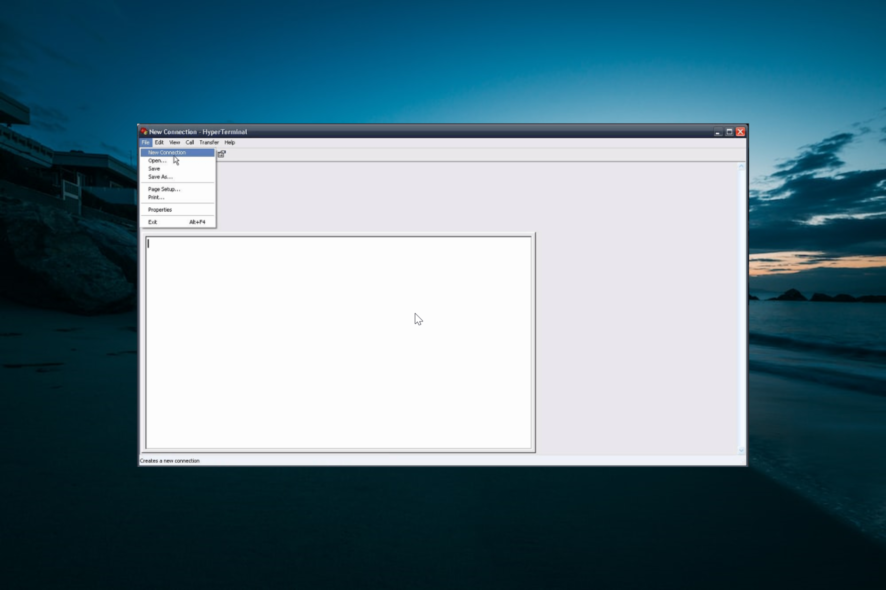

Устранение проблем HyperTerminal в Windows