Настройка трекинга ноутбука — Prey и альтернативы

Быстрые ссылки

- Базовые принципы

- Установка Prey

- Поиск потерянного ноутбука

Базовые принципы

Apple предоставляет сервис Find My Mac для маков, а эквивалента у Microsoft для Windows как встроенной функции нет. Чтобы иметь возможность отслеживать Windows‑ноутбук, нужно установить стороннее приложение. Есть платные и бесплатные варианты — Prey хорошо известен и предлагает бесплатный базовый пакет.

Как это работает — в двух предложениях: вы ставите на устройство агент, регистрируете учётную запись у сервиса, а при потере входите на сайт сервиса, помечаете устройство как пропавшее и получаете отчёты о его местоположении и состоянии.

Важно: ноутбук сложнее отследить, чем смартфон. Смартфон чаще подключён к мобильному интернету и в режиме ожидания может быстро отправить местоположение. Но ноутбук может быть выключен или не в сети — тогда он не сможет отправлять отчёты.

Кто это полезно: обычные пользователи, фрилансеры, IT‑администраторы предприятий и службы безопасности.

Установка и настройка Prey

Prey поддерживает Windows, macOS и Linux, а также мобильные платформы Android и iOS, поэтому одно решение может покрыть все устройства.

- Бесплатный план позволяет привязать до 3 устройств и хранит до 10 отчётов на устройство.

- Платные тарифы дают более частые опросы, on‑demand отчёты и дополнительные функции.

- Скачайте и установите Prey с официального сайта.

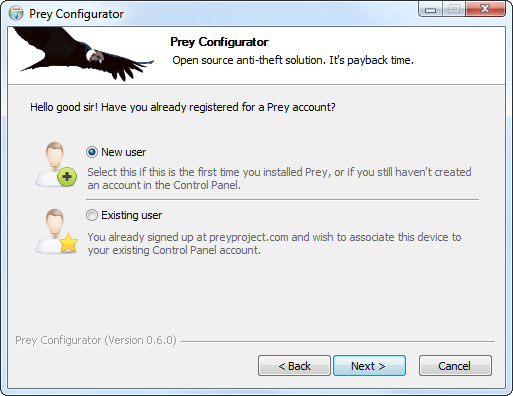

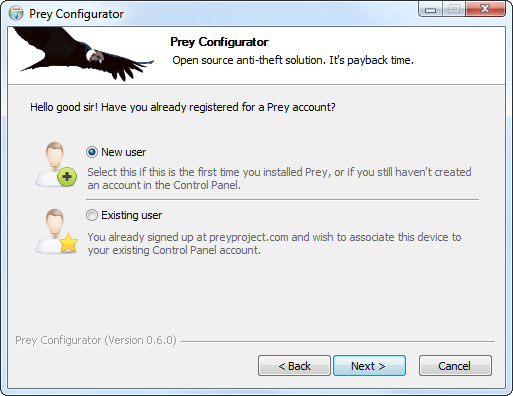

- После установки создайте новую учётную запись или войдите в существующую.

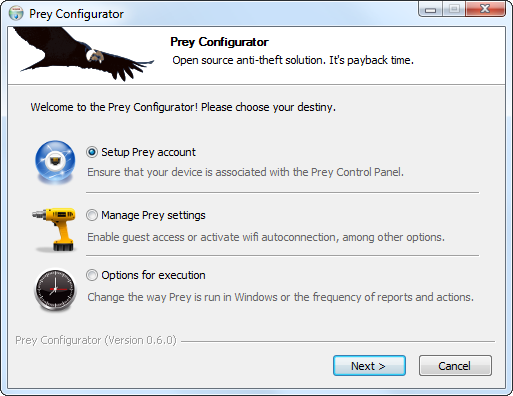

После входа Prey запускается как фоновая служба Windows. Чтобы изменить настройки, откройте ярлык Configure Prey в группе программ меню Пуск.

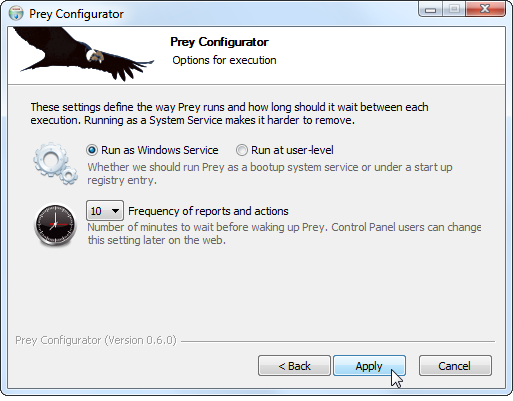

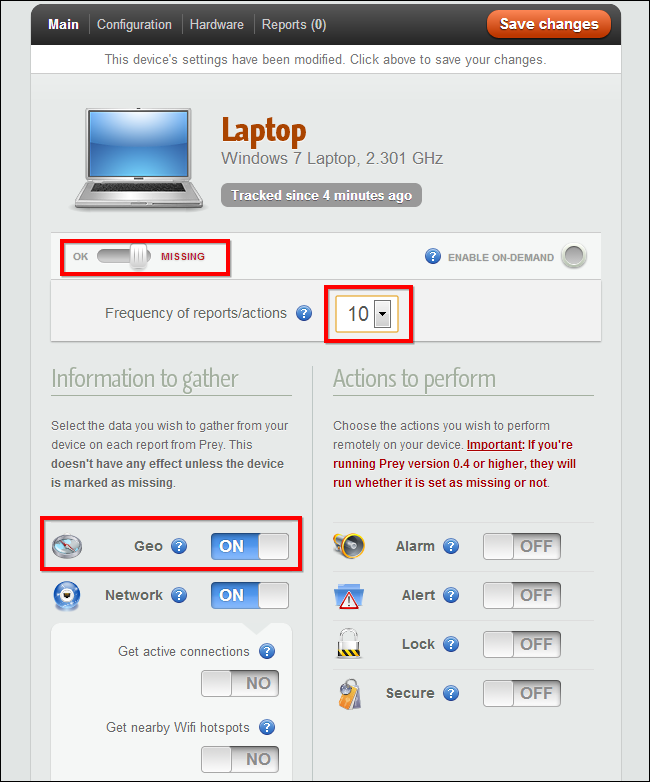

Совет по времени опроса: чем чаще агент проверяет сервер, тем быстрей вы получите отчёт при пропаже, но это может чуть увеличить использование сети и батареи. Изменить интервал можно в настройках Options for Execution — Frequency of reports and actions.

Короткая проверочная методика после установки:

- Убедитесь, что устройство отображается в панели управления Prey на сайте.

- Проверьте, что сервис запущен как служба Windows и не отключён антивирусом.

- Настройте почту и двухфакторную аутентификацию для аккаунта Prey.

Как отслеживать потерянный ноутбук

Зайдите на сайт проекта Prey и выполните вход под тем же аккаунтом, что вы использовали при установке. Вы увидите список устройств, привязанных к учётной записи.

Чтобы пометить ноутбук как пропавший, выберите его в панели и переведите ползунок из состояния OK в Missing. Prey отслеживает устройство только в статусе Missing, поэтому он не собирает местоположение постоянно.

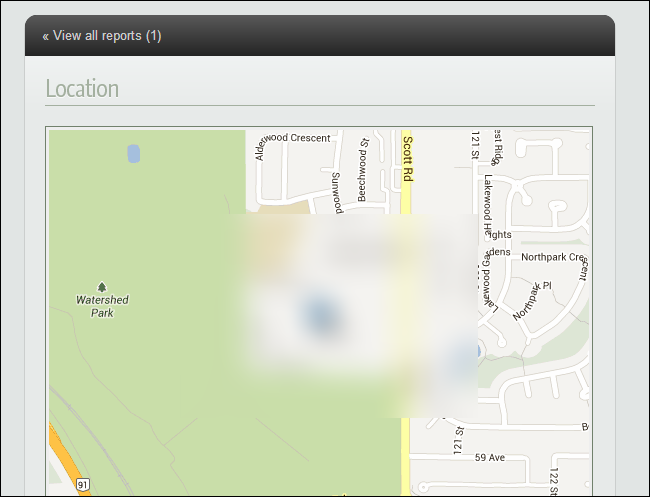

Также включите функцию Geo — она использует встроенный GPS (если есть) или имена и сигналы ближайших Wi‑Fi‑точек для оценки местоположения.

Вы можете отправить ряд команд: включить сигнал тревоги, заблокировать устройство, сделать снимок с веб‑камеры или снять скриншот. Эти инструменты помогают, но все они требуют, чтобы ноутбук был включён и имел доступ в Интернет.

После пометки статус сменится на «Tracked, waiting for report». Как только агент на ноутбуке свяжется с сервером, будет сформирован отчёт. Бесплатная версия не поддерживает немедленный on‑demand запрос; придётся ждать следующей проверки.

Отчёт включает: геолокацию, сетевой статус и IP, скриншоты рабочего стола и захват с веб‑камеры (если разрешён). Эта информация может помочь вернуть устройство или стать доказательством при обращении в полицию.

Когда такой подход не сработает

- Ноутбук выключен или находится в режиме самолёта — агент не сможет отправить отчёт.

- Агент был удалён злоумышленником до пометки как Missing.

- Устройство не подключено к сети Wi‑Fi и у него нет мобильного подключения.

- Устройство переформатировано или перепрошито — данные агента могут быть уничтожены.

Важно: никакой софт не даёт 100% гарантии возврата устройства; это сервис, повышающий вероятность обнаружения.

Альтернативные варианты и интеграции

- LockItTight — бесплатная альтернатива с похожими функциями.

- LoJack for Laptops (Absolute Software) — платный сервис, который иногда интегрируется на уровне BIOS и потому сложнее удаляем; это повышает стойкость против злоумышленников.

- Аппаратные средства: физические трекеры/метки, которые крепятся к корпусу — полезны, если ноутбук часто не в сети.

При выборе учитывайте: приватность, стоимость, возможность удалённого удаления данных и интеграцию с корпоративной инфраструктурой.

Практический чеклист перед потерей (что сделать сейчас)

- Установить агент (Prey или альтернативу) и создать учётную запись.

- Привязать важные устройства и дать им понятные имена.

- Включить Geo/геолокацию и периодические отчёты.

- Настроить двухфакторную аутентификацию на аккаунте сервиса.

- Сохранить резервную копию важных данных и включить шифрование диска (BitLocker, FileVault).

- Задокументировать серийный номер и модель ноутбука.

Действия при пропаже (быстрая инструкция)

- Войдите в панель Prey с другого устройства.

- Пометьте устройство как Missing и включите Geo, веб‑камеру и создание скриншотов.

- Сохраните отчёты и снимки; при наличии улик обратитесь в полицию.

- При необходимости удалённо заблокируйте устройство или удалите данные.

Роли и обязанности (кому что делать)

- Владелец устройства: устанавливает агент и управляет аккаунтом.

- IT‑администратор: настраивает корпоративные политики, контролирует список устройств и резервные копии.

- Служба безопасности: координирует передачу данных в правоохранительные органы и анализ отчётов.

Безопасность и защита от саботажа

- Запустите агента как системную службу, чтобы обычный пользователь не мог легко его остановить.

- Используйте BIOS/UEFI пароль и включите опцию Secure Boot при возможности.

- Настройте мониторинг целостности файлов агента (если поддерживается).

- Храните учётные данные Prey отдельно и включите двухфакторную аутентификацию.

Приватность и соответствие требованиям

- Какие данные собираются: приблизительное местоположение, IP, скриншоты, снимок с веб‑камеры, сведения о сети. Эти данные могут считаться персональными в зависимости от законодательства.

- Сохранение данных: бесплатные планы хранят ограниченное число отчётов; ознакомьтесь с политикой конфиденциальности сервиса.

- Для компаний: проверьте соответствие политики сбора данных требованиям GDPR и локальным законам о защите персональных данных.

Какой подход выбрать: простая эвристика

- Если вы частный пользователь и нужен базовый уровень защиты — бесплатная версия Prey достаточно хороша.

- Если вы корпоративный клиент, требующий устойчивости к удалению агента — рассмотрите платные решения с BIOS‑интеграцией вроде LoJack/Absolute.

- Если устройство часто находится в офлайн‑средах — добавьте аппаратный трекер.

Мероприятия после возвращения устройства

- Измените пароли и отозовите ключи доступа, которые могли быть скомпрометированы.

- Проведите проверку на наличие вредоносного ПО и целостности системы.

- Восстановите данные из резервной копии при необходимости.

Диаграмма быстрого принятия решения

flowchart TD

A[Потерян ноутбук] --> B{Устройство в сети?}

B -- Да --> C[Пометить как Missing в Prey]

B -- Нет --> D[Подождать подключения или обратиться в полицию]

C --> E{Есть отчёт сразу?}

E -- Да --> F[Проанализировать отчёт и передать полиции]

E -- Нет --> DГлоссарий (в одну строку)

- Агент — программный компонент, установленный на устройстве и передающий данные сервису.

- Geo — функция геолокации по GPS или Wi‑Fi точкам доступа.

- On‑demand — немедленный запрос отчёта от устройства.

Часто задаваемые вопросы

Q: Будет ли Prey работать, если ноутбук выключен?

A: Нет — агент может отправлять данные только когда устройство включено и имеет доступ в Интернет.

Q: Можно ли удалить агента и скрыть следы?

A: В домашних условиях удалить можно, но на некоторых корпоративных конфигурациях и с BIOS‑интеграцией удаление сложнее или невозможно без физического доступа.

Если вы хотите, я могу подготовить короткое объявление для коллектива или шаблон отчёта для полиции с ключевыми полями (серийный номер, последние координаты, IP, скриншот).

Похожие материалы

Как почистить клавиатуру и экран MacBook

Фон экрана входа Windows 10 — как изменить

Отключить автоматическую блокировку Windows 11/10

Подключение Ring Doorbell к Google Home: руководство и альтернативы

Quick Replies в Ring: настройки и советы