Tailscale: безопасный peer-to-peer VPN для дома и бизнеса

Быстрая навигация

- Почему нужен VPN, чтобы удалённо получить доступ к локальной сети

- Что такое Tailscale

- Как установить Tailscale — шаги для каждой платформы

- Настройка и управление (консоль администратора, ACL, subnet routing)

- Доступ к файлам, принтерам и устройствам через tailnet

- Дополнительные возможности: exit node, MagicDNS, SSH-over-Tailscale

- Безопасность, приватность и соответствие требованиям

- Проверки, списки и план действий при инциденте

Почему нужен VPN для удалённого доступа к локальной сети

Сеть делится на локальные (LAN) и широкие (WAN/интернет). Локальная сеть обычно доступна только внутри физического помещения — это защищает ресурсы организации и дома от прямого доступа из интернета. VPN создаёт зашифрованный канал между вашими устройствами по интернету, позволяя им взаимодействовать так, будто они в одном локальном сегменте.

Классический подход использует централизованный VPN‑сервер (OpenVPN, IPsec, WireGuard в ручной конфигурации) — он требует администрирования, NAT-проброса, обновлений и управления сертификатами. Peer-to-peer VPN (как Tailscale) устраняет необходимость содержать отдельный сервер: устройства устанавливают зашифрованные соединения друг с другом, часто через наилучший доступный маршрут, что упрощает поддержку и повышает скорость.

Когда P2P VPN выгоден:

- Нужен доступ к реальным устройствам в локальной сети (NAS, медиа-сервер, принтеры, CCTV).

- Нужна защищённая работа удалённых сотрудников без разворачивания VPN-сервера и настройки брандмауэров.

- Требуется маршрутизация трафика (exit node), чтобы всё устройство «вылезало» в интернет из сети дома/офиса.

Когда стоит рассмотреть альтернативы:

- Если вам нужен централизованный контроль с большим количеством логов и интеграцией в SIEM — может потребоваться классическая VPN-инфраструктура.

- Для простого синхронизированного доступа к файлам лучше подходят облачные хранилища (Dropbox/OneDrive) — они проще для обмена документами между устройствами.

Что такое Tailscale

Tailscale — это облано-управляемый peer-to-peer VPN, построенный поверх протокола WireGuard. Он создаёт «tailnet» — изолированную виртуальную сеть ваших устройств. Основные свойства:

- Криптографически защищённый трафик (WireGuard).

- Zero Trust модель: доступ управляется через ACL (списки контроля доступа).

- Центральная учётная запись и админ-консоль для управления устройствами и политиками.

- Поддержка SSO (Google, Microsoft, Apple, GitHub) для входа.

- Функции: subnet routing, exit node, MagicDNS, узлы-Tailscale-SSH.

Tailscale бесплатен для небольших сценариев (например, до трёх активных пользователей и ограниченного количества устройств на бесплатном тарифе — проверьте текущие условия на сайте). Для команд и корпоративных функций доступны платные планы.

Как установить Tailscale — пошагово

Ниже — практическая инструкция для популярных платформ. Подготовьте учётную запись (Google/Microsoft/GitHub/Apple/email) перед началом.

- Общие шаги для всех платформ

- Зарегистрируйтесь на tailscale.com или авторизуйтесь через SSO.

- Установите приложение Tailscale на каждое устройство, которое хотите добавить в tailnet.

- Выполните вход в приложении — устройство автоматически появится в админ-консоли.

- Windows

- Скачайте инсталлятор с официального сайта и запустите .exe.

- После установки откройте приложение, выполните вход и нажмите «Connect».

- При необходимости включите файрволл/Windows Defender правило для Tailscale.

- macOS

- Установите пакет .pkg или через App Store (если доступно).

- Откройте приложение, выполните вход и разрешите сетевые расширения, если macOS запрашивает.

- Linux (Debian/Ubuntu/Fedora/Arch и др.)

- Установите пакет из репозитория Tailscale или используйте официальные инструкции (apt, dnf, pacman).

- Запустите tailscale up и выполните вход через предоставленную ссылку.

Пример команд для Debian/Ubuntu:

curl -fsSL https://tailscale.com/install.sh | sh

sudo tailscale up- iOS / iPadOS / Android

- Установите приложение из App Store / Google Play.

- Выполните вход и подключитесь.

- Chromebooks

- Проверьте поддержку в вашем дистрибутиве Chrome OS; следуйте инструкции на сайте Tailscale.

После установки: подключите хотя бы два устройства — один из них будет использоваться для доступа к ресурсам другого (например, доступ к домашнему компьютеру с телефона).

Настройка Tailscale через админ-консоль

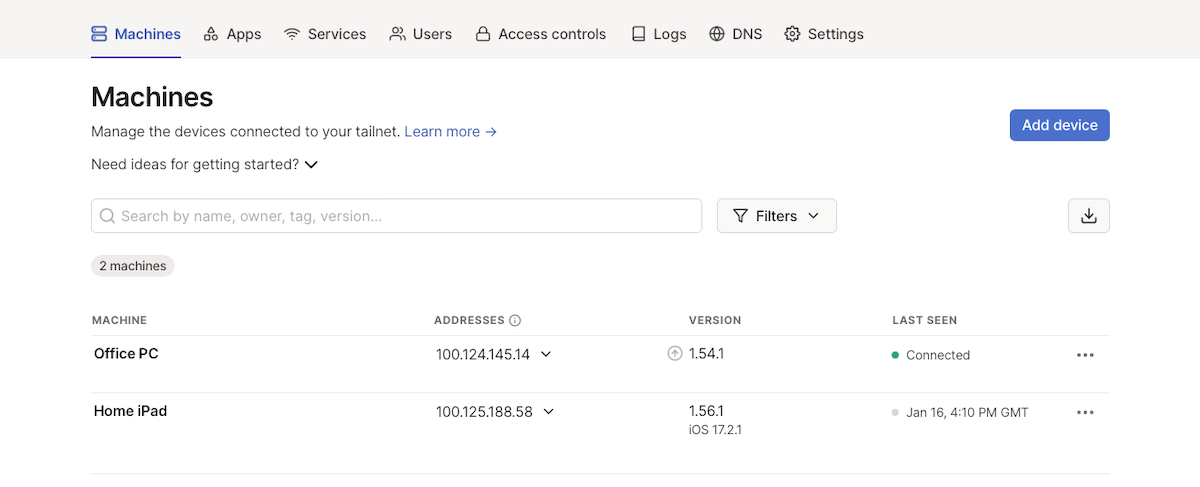

Админ-консоль доступна на https://login.tailscale.com. После входа откройте вкладку «Machines», чтобы увидеть перечень подключённых устройств. Каждое устройство получает уникальный IP в пределах tailnet — используйте этот адрес для подключения к общим ресурсам.

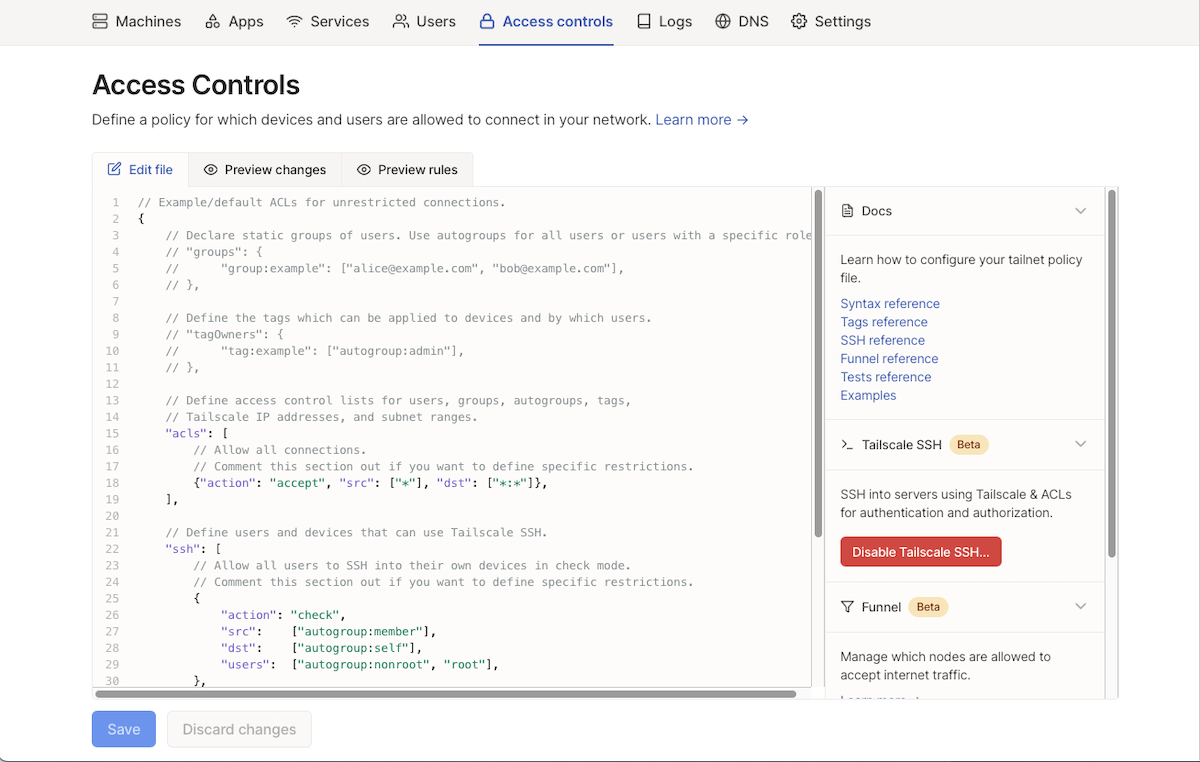

Access Controls (ACL) и базовая политика

Перейдите в «Access Controls» для задания правил доступа. Политики задаются в формате JSON. По умолчанию доступ между устройствами открыт, но рекомендуется ограничивать права по принципу наименьших привилегий.

Ниже — упрощённый пример ACL, в котором только пользователю alice@example.com разрешён доступ к SMB-серверу 192.168.1.10:

{

"ACLs": [

{

"Action": "accept",

"Users": ["alice@example.com"],

"Ports": ["192.168.1.10:445"]

}

],

"Groups": {},

"TagOwners": {},

"Tests": []

}Примечание: реальная конфигурация ACL более гибкая — можно задавать группы, теги устройств, политики для подсетей и тесты. Всегда проверяйте синтаксис JSON в интерфейсе.

Критерии приёмки

- Каждое устройство отображается на вкладке «Machines» с постоянным tailnet IP.

- Устройства успешно пингуются по tailnet IP с других подключённых узлов.

- Ограничения ACL применены: пользователи видят только те ресурсы, к которым у них есть права.

- Subnet routes и exit node (если настроены) объявлены в консоли и видны как активные маршруты.

Доступ к файлам, принтерам и рабочему столу через tailnet

После настройки вы можете подключаться к общим ресурсам напрямую:

- Windows file share (SMB): в Проводнике используйте \tailnet-ip\share или подключите сетевой диск, указав tailnet IP.

- macOS file sharing (AFP/SMB): в Finder «Connect to Server» (Cmd+K) и smb://tailnet-ip/share.

- Linux: смонтируйте SMB/NFS-ресурсы обычными инструментами (mount.cifs, NFS).

- Принтеры: подключайте по IP-протоколу принтера в системе печати.

- Удалённый рабочий стол: RDP/VNC/SSH — используйте tailnet IP, при необходимости откройте только нужные порты в ACL.

Совет: используйте стабильно назначенные IP из консоли для ярлыков доступа и резервного копирования конфигураций.

Расширенные возможности и сценарии использования

- Subnet routing (маршрутизация подсети)

- Позволяет одному устройству объявлять локальную подсеть в tailnet. Это нужно, если хотите подключить всю офисную локальную сеть к tailnet без установки клиента на каждом устройстве.

- Настройка требует включения параметра «Enable subnet routes» на устройстве и внесения соответствующих записей в админ-консоль.

- Exit node

- Exit node позволяет направлять весь интернет‑трафик с мобильного устройства через домашний или офисный компьютер. Это даёт защищённое соединение из поездки и доступ к ресурсам, доступным только из внутренней сети.

- MagicDNS и DNS

- MagicDNS упрощает доступ: вместо IP можно использовать короткие имена host.tailnet-example.ts.net (или внутренний формат). Настройка DNS помогает управлять именами сервисов без ручного изменения hosts-файлов.

- Tailscale SSH

- Интеграция SSH через Tailscale позволяет подключаться к хостам по их tailnet IP или имени, с использованием ключей и политик ACL.

- Сценарии для бизнеса

- Коллаборация офисов: связывание нескольких офисных сетей через subnet routing.

- Дистанционный доступ сотрудников к внутренним ресурсам и серверам без VPN-сервера.

- Использование exit node для соблюдения геозависимых политик доступа.

Настройка распространённых задач: примеры

- Как подключиться к домашнему NAS с телефона

- Включите Tailscale на NAS (или объявите подсеть, в которой находится NAS).

- На телефоне зайдите в файловый менеджер — подключитесь по IP tailnet NAS (smb://tailnet-ip).

- Как настроить exit node на домашнем ПК

- На домашнем ПК: включите опцию «Allow exit node» в приложении.

- На мобильном устройстве: в приложении Tailscale выберите ваш домашний ПК как exit node.

- Как ограничить доступ к принтеру только для сотрудников отдела

- В ACL определите группу “hr-dept” и пользователя/группу; в секции Ports задайте ip_printer:9100 или соответствующий порт печати.

Безопасность и лучшие практики

- Применяйте принцип наименьших привилегий через ACL.

- Включайте SSO и двухфакторную аутентификацию для аккаунтов управления.

- Ограничивайте теги устройств и используйте TagOwners для контроля специальных ролей.

- Контролируйте устройства в консоли: при потере устройства немедленно отзывайте доступ (Remove/Disconnect).

- Используйте subnet routing только с понятной моделью маршрутизации и мониторингом.

Преимущества безопасности Tailscale:

- Шифрование всего трафика WireGuard.

- Возможность настройки детальных ACL на уровне IP:порт.

- Централизованный контроль учётных записей и устройств.

Ограничения и риски:

- Центральный контроль аккаунта — компрометация учётной записи даёт потенциальный доступ к tailnet. Защищайте учётку SSO и 2FA.

- Неправильно настроенные ACL/subnet routing могут раскрыть ресурсы — проверяйте политики до внедрения.

Приватность и соответствие (GDPR и локальные требования)

- Tailscale управляет сигнализацией и механизмом установления соединений; фактические данные трафика шифруются и передаются через P2P-канал. Для корпоративного соответствия проверьте условия обработки данных Tailscale и договоры о защите персональных данных (DPA).

- Если вы передаёте личные данные через tailnet, применяйте общие практики: шифрование на уровне приложений, аудит доступа, минимизация хранения данных.

Отладка и распространённые проблемы

- Устройство не отображается в консоли: убедитесь, что вы выполнили вход в тот же аккаунт/organisation; проверьте сетевой доступ к tailscale control plane.

- Нет пинга по tailnet IP: проверьте локальные файрволлы, отключение IP-forwarding, и правильность ACL.

- Subnet route не объявляется: проверьте, запущен ли демонт Tailscale с правами администратора/root и активна ли опция маршрутизации.

Роль‑ориентированные чеклисты

Администратор сети:

- Установить SSO и 2FA для аккаунтов.

- Настроить базовые ACL и тестовые политики.

- Провести аудит подключённых устройств.

- Настроить subnet routing и мониторинг маршрутов.

Домашний пользователь:

- Установить Tailscale на домашний ПК и телефон.

- Включить exit node при необходимости.

- Настроить доступ к NAS и принтеру через tailnet.

- Регулярно проверять список устройств в консоли.

Удалённый сотрудник:

- Установить приложение и пройти авторизацию через SSO.

- Проверить доступ к необходимым сервисам (файлы, RDP, принтеры).

- Сообщать IT при утере устройства.

Разработчик / DevOps:

- Использовать Tailscale SSH для безопасного доступа к тестовым хостам.

- Интегрировать tailnet в CI/CD при необходимости через защищённые прокси.

План действий при компрометации устройства (инцидент‑ранбук)

- Немедленно отключить устройство из консоли (Disconnect/Remove).

- Отозвать сессию пользователя и сменить учётные данные SSO при подозрении на утечку.

- Проверить логи доступа и определить объём затронутых ресурсов.

- Если устройство — subnet router/exit node, временно отключить маршрутизацию и уведомить пользователей.

- Пройти процедуру восстановления: чистая переустановка ОС, повторная регистрация в tailnet, проверка конфигураций ACL.

Сравнение и альтернативы

- Tailscale vs собственный WireGuard: Tailscale упрощает соединение и управление, но добавляет обланый контроль plane; ручной WireGuard даёт полный контроль, но требует администрирования.

- Tailscale vs OpenVPN/IPsec: Tailscale легче настраивать и быстрее в большинстве P2P сценариев; классические VPN дают больше гибкости на уровне корпоративных шлюзов.

- ZeroTier: похожий P2P подход; ZeroTier предлагает сетевые функции L2, Tailscale опирается на WireGuard и ориентирован на простоту и интеграцию с SSO.

Мини‑методология внедрения (3 шага)

- Пилот: подключите 3–5 устройств, настройте базовые ACL и проверьте доступ к ключевым ресурсам.

- Документирование: опишите IP‑адреса, префиксы subnet routing, политики безопасности и резервные сценарии.

- Масштабирование: пригласите пользователей, включите SSO, настройте мониторинг и план реагирования.

Факт-Box — ключевые моменты

- Технология: WireGuard (шифрование современными алгоритмами).

- Топология: peer-to-peer с центральной плоскостью управления.

- Ключевые функции: ACL, subnet routing, exit node, MagicDNS, Tailscale SSH.

- Типичные пользования: удалённый доступ к NAS, принтеры, офисные сети, удалённый рабочий стол.

Часто задаваемые вопросы

Нужно ли открывать порты на роутере?

Нет — Tailscale использует NAT traversal и при необходимости промежуточные релеи, поэтому пробрасывать порты обычно не требуется.

Можно ли использовать Tailscale для всего интернет‑трафика?

Да — через exit node вы можете направить весь трафик через выбранный хост, но убедитесь, что у вас есть пропускная способность и правила безопасности.

Как отменить доступ у уволенного сотрудника?

Удалите/отключите устройство в админ‑консоли и при необходимости измените ACL/группы в настройках.

Резюме

Tailscale упрощает и защищает удалённый доступ к локальным ресурсам через peer-to-peer сеть на базе WireGuard. Он подойдёт как домашним пользователям, так и IT‑командам: лёгкая установка, централизованное управление, поддержка subnet routing и exit node. Ключевые рекомендации — применять ACL, использовать SSO и 2FA, контролировать устройства в консоли и подготовить план реагирования на инциденты.

Важно: перед масштабным развёртыванием протестируйте ACL и маршруты в изолированной среде.

Короткое объявление (для рассылки, 100–200 слов): Tailscale — это быстрый способ подключить ваши компьютеры и устройства в защищённую виртуальную сеть без разворачивания VPN‑серверов. На базе WireGuard, с поддержкой SSO и управлением через облачную консоль, Tailscale позволяет безопасно работать удалённо, подключаться к домашним NAS и принтерам, настраивать subnet routing и использовать exit node для безопасного выхода в интернет. Для большинства домашних сценариев достаточно бесплатного плана, а IT‑команды получают мощные ACL и инструменты управления. Попробуйте: установите клиент на пару устройств, войдите через корпоративный SSO и настройте базовые ACL за несколько минут.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone