MFA для RDP: настройка и лучшие практики

Зачем включать MFA для RDP

RDP часто используется для удалённого управления серверами и рабочими станциями. Один только пароль — слабая защита: фишинг, перебор паролей и повторное использование паролей делают систему уязвимой. MFA добавляет второй (или больше) фактор: временный код, пуш-уведомление, аппаратный ключ — что делает вход в систему значительно безопаснее.

Краткое определение: MFA — многофакторная аутентификация; требует две и более независимых подтверждений личности.

Кому это полезно

- Системным администраторам и операторам.

- Пользователям с удалённым доступом к критичным системам.

- Командам, обязующимся соответствовать регуляторным требованиям.

Основные варианты реализации

- Продуктовые решения с готовой интеграцией (например, ADSelfService Plus).

- Встроенные платформенные решения (Azure MFA + RD Gateway + NPS).

Важно: выберите подход, который соответствует вашей топологии сети, политике доступа и требованиям к поддержке.

1. Настройка через ADSelfService Plus

ADSelfService Plus упрощает внедрение MFA для входа в машину через RDP. Ниже — адаптированная последовательность действий. Меню и кнопки приведены в переводе для удобства.

- Войдите в админ-панель ADSelfService Plus.

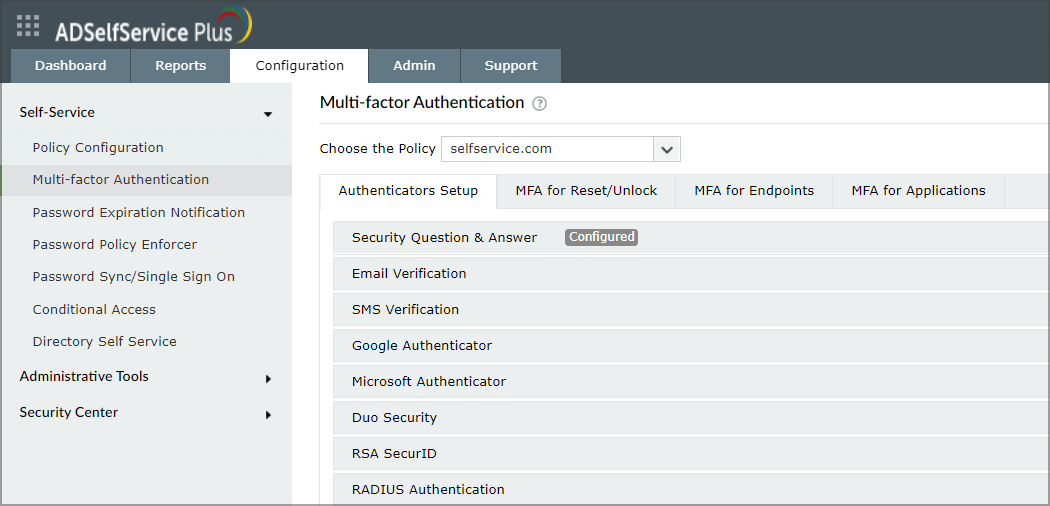

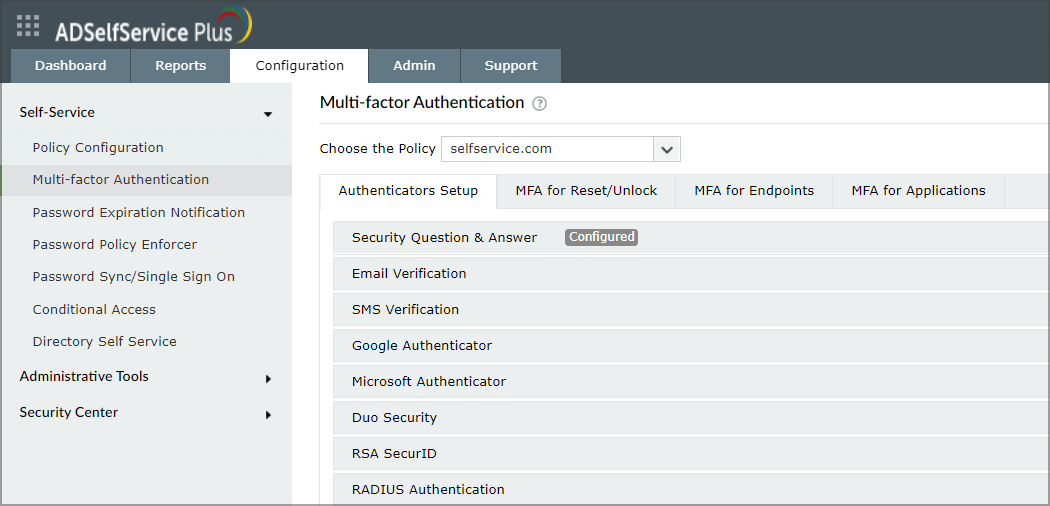

- Перейдите в раздел Конфигурация → Многофакторная аутентификация → Настройка аутентификаторов.

- Выберите политику через Выбрать политику и укажите нужную группу пользователей или организационную единицу.

- Настройте доступные аутентификаторы (пуш-уведомления, SMS, одноразовые коды, аппаратные ключи) в соответствии с политикой безопасности организации.

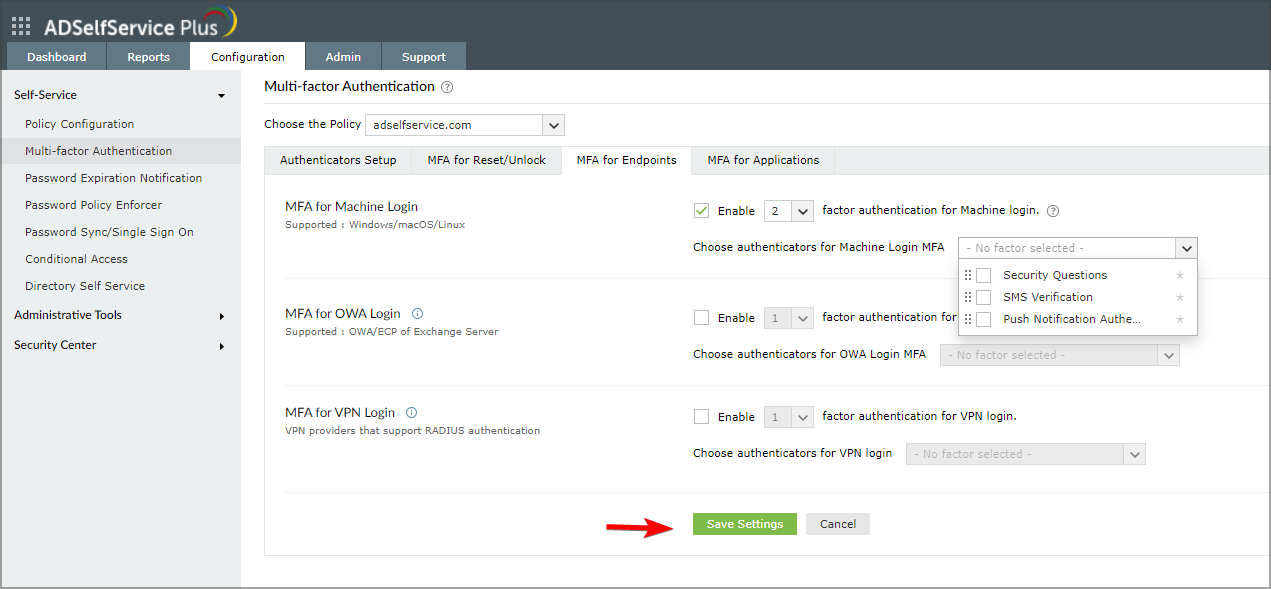

- Перейдите в Конфигурация → Многофакторная аутентификация → MFA для конечных точек.

- В разделе MFA для входа на машину включите опцию Включить многофакторную аутентификацию для входа на машину и выберите необходимые факторы.

- Выберите методы аутентификации и нажмите Сохранить настройки.

Советы по эксплуатации:

- Проведите пилот на небольшой группе пользователей.

- Убедитесь, что у пользователей есть резервные методы (например, резервные коды или аппаратные ключи).

- Настройте уведомления об успешных и неудачных попытках сброса пароля.

2. Настройка через Azure Multi-Factor Authentication (через RD Gateway и NPS)

Этот путь более ручной, но гибкий и хорошо подходит организациям, уже использующим Azure и Microsoft RD Gateway.

Конфигурация Remote Desktop Gateway

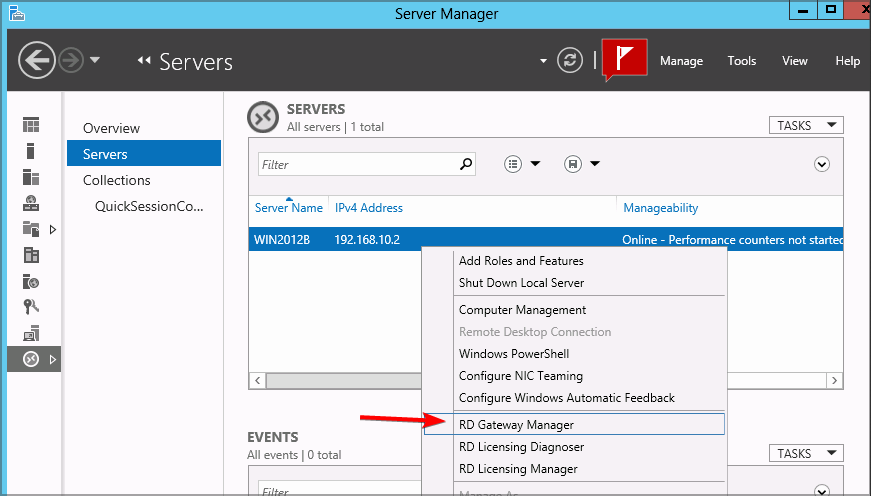

- Откройте RD Gateway Manager, выберите сервер и откройте Свойства.

- На вкладке RD CAP Store выберите Центральный сервер с запущенным NPS.

- Добавьте один или несколько серверов Azure MFA Server как RADIUS-серверы, указав IP-адреса.

- Для каждого сервера создайте секрет (shared secret).

Изменение таймаутов (timeout policy)

- Откройте NPS и перейдите в RADIUS Clients and Server → Remote RADIUS Server Groups.

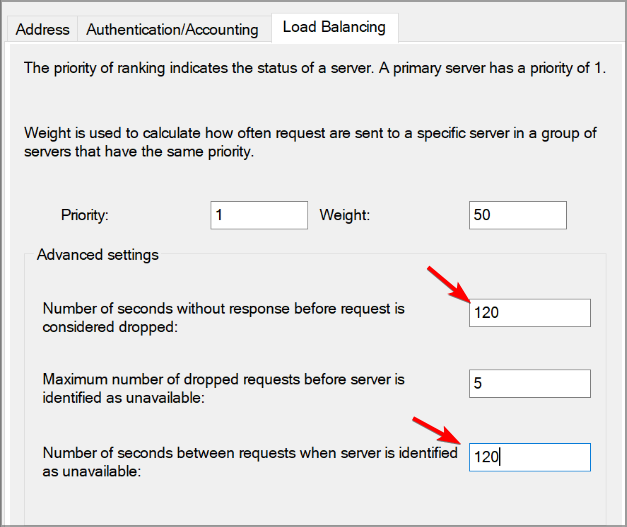

- Выберите группу (обычно TS GATEWAY SERVER GROUP) и вкладку Load Balancing.

- Установите значения для: Кол-во секунд без ответа перед пометкой запроса как dropped и Интервал между запросами при недоступности сервера в пределах 30–60 секунд, чтобы избежать ложных отказов при медленной сети.

- Проверьте на вкладке Authentication/Accounting, что порты RADIUS совпадают с портами на сервере MFA.

Если необходимо исключить отдельного пользователя из MFA на Azure, используйте соответствующие политики условного доступа в Azure AD.

Подготовка NPS для работы с MFA

- В разделе RADIUS Clients создайте новый клиент и добавьте Azure MFA Server как клиент RADIUS. Укажите удобочитаемое имя (Friendly name) и shared secret.

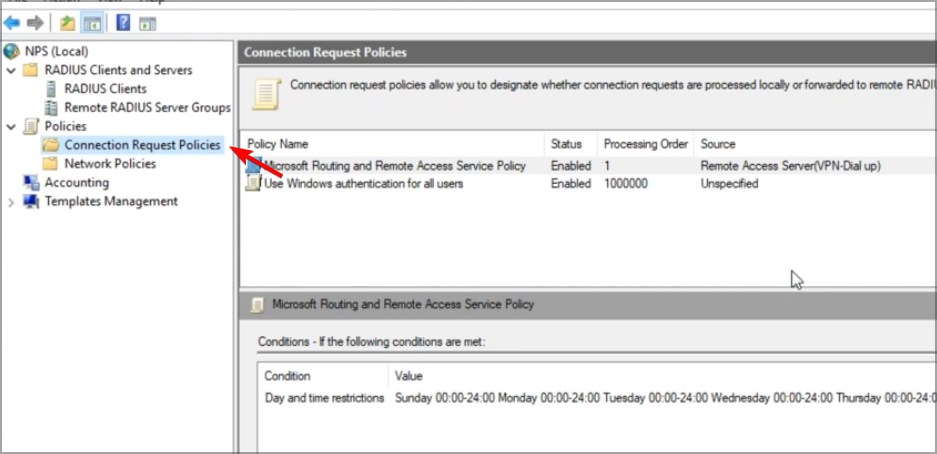

- В меню Policies откройте Connection Request Policies.

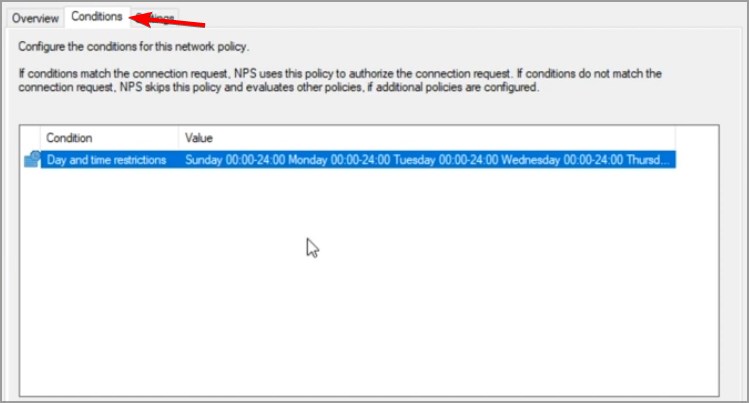

- Сделайте дубликат политики TS GATEWAY AUTHORIZATION POLICY и настройте условия.

- В новых условиях добавьте проверку по Client Friendly Name, чтобы сопоставлять запросы от RD Gateway.

- На вкладке Settings в секции Authentication установите провайдера аутентификации: Authenticate requests on this server.

- Убедитесь, что новая политика расположена выше оригинала в списке политик — это предотвратит циклические перенаправления.

Конфигурация Azure MFA Server

- Откройте Azure Multi-Factor Authentication Server и включите RADIUS.

- Отметьте Enable RADIUS authentication.

- На вкладке Clients убедитесь, что порты совпадают с настройками NPS, затем нажмите Add.

- Добавьте IP-адрес RD Gateway, имя приложения и shared secret (должен совпадать с секретом в RD Gateway).

- На вкладке Target добавьте адреса RADIUS-серверов (NPS) и укажите порты.

Практические рекомендации и жёсткая сегментация доступа

- Минимизируйте список пользователей, у которых включён RDP-доступ.

- Используйте jump-box или Bastion-хосты с отдельной MFA перед доступом к внутренним серверам.

- Включите логирование и мониторинг попыток входа (SIEM).

- Ограничьте адреса источников (IP allowlist) для RD Gateway, если это возможно.

- Требуйте актуальных резервных методов восстановления (аппаратные ключи, резервные коды).

Рольовые чек-листы

Для администратора по безопасности

- Оценить текущую поверхность атаки и список RDP-серверов.

- Выбрать подходящий механизм MFA (продукт/облачный сервис).

- Провести пилот и отлов проблем с таймаутами RADIUS.

- Настроить мониторинг и уведомления об ошибках входа.

- Подготовить инструкцию для пользователей.

Для системного администратора (инженера)

- Настроить RD Gateway и NPS в тестовом окружении.

- Сверить порты и shared secret между компонентами.

- Тестировать сценарии отказа (недоступность MFA-сервера).

- Документировать rollback-процедуру.

Для конечного пользователя

- Зарегистрировать минимум два метода MFA (например, приложение + резервные коды).

- Проверить доступ к резервным каналам (телефон, электронная почта).

- Ознакомиться с краткой инструкцией по входу через RDP с MFA.

Методология внедрения (мини‑план)

- Оценка рисков и инвентаризация RDP-серверов.

- Выбор решения и подготовка тестовой среды.

- Пилот с небольшой группой пользователей (администраторы, power users).

- Анализ проблем и корректировка таймаутов/политик.

- Поэтапное развёртывание по подразделениям.

- Постпилотный мониторинг и обучение пользователей.

Сценарии отказа: когда MFA может не сработать

- Недоступность сервера MFA или NPS из-за сетевой проблемы.

- Неправильно настроенные shared secret или порты RADIUS.

- Слишком жёсткие таймауты или ошибки балансировки нагрузки.

- Пользователь потерял доступ ко всем зарегистрированным факторам (нет резервов).

Короткая рекомендация: всегда иметь проверенный аварийный доступ (например, временный обходной путь для группы администраторов), задокументированный и защищённый.

Безопасность и жёсткие настройки

- Применяйте политики на уровне Conditional Access, если используете Azure AD.

- Ограничьте доступ по IP и используйте сетевые сегменты для RD Gateway.

- Шифруйте соединения между компонентами (TLS для RD Gateway, защищённые каналы для NPS).

- Обновляйте серверы MFA и NPS и применяйте патчи безопасности.

Совместимость и миграция

- Перед миграцией проверьте совместимость с вашей версией RD Gateway и NPS.

- Для ADSelfService Plus убедитесь, что агенты и клиентские плагины поддерживаются на целевых ОС.

- Планируйте переход с пилотом, затем масштабирование; избегайте «броска» всех пользователей одновременно.

Схема принятия решения (простое дерево)

flowchart TD

A[Есть Azure + RD Gateway?] -->|Да| B[Использовать Azure MFA]

A -->|Нет| C[Есть ADSelfService Plus?]

C -->|Да| D[Использовать ADSelfService Plus]

C -->|Нет| E[Рассмотреть сторонние MFA-решения или jump-box]

B --> F[Настроить NPS и RADIUS]

D --> G[Настроить MFA для конечных точек]

E --> H[Пилот и оценка совместимости]Критерии приёмки

- Пользователь не может пройти RDP без прохождения MFA.

- Логируются успешные и неуспешные попытки входа (SIEM получает события).

- Резервный метод восстановления проверен и работает для группы тестирования.

- Время подключения стабильно при нагрузке (таймауты скорректированы).

Однострочный глоссарий

- RDP: протокол для удалённого рабочего стола.

- RD Gateway: шлюз для публикации RDP через HTTPS.

- NPS: Network Policy Server, сервер RADIUS от Microsoft.

- RADIUS: протокол удалённой аутентификации.

- MFA: многофакторная аутентификация.

Пример простой процедуры отката

- Отключить принудительное применение MFA на RD Gateway (перенести политику выше/ниже).

- Вернуть конфигурацию shared secret и RADIUS в исходное состояние.

- Оповестить администраторов и пользователей о временном откате.

- Провести пост-инцидентный анализ причин отказа.

Вопрос читателям

Какие методы MFA вы используете для RDP в своём окружении? Поделитесь проблемами и решениями в комментариях.

Краткое резюме

- MFA для RDP — обязательный уровень защиты для удалённого администрирования.

- Выберите между готовым решением (ADSelfService Plus) и платформенным (Azure MFA) в зависимости от архитектуры.

- Всегда тестируйте, предоставляйте резервные методы и настраивайте мониторинг.

Похожие материалы

Трансляция Skype в Mixlr на macOS

Создать живые плитки игр в Windows 10

Ускорить медленно открывающуюся папку Windows

Opera для Chromebook: руководство и установка

Как создать и поделиться альбомом на Imgur