Пакет Titan Security: настройка и использование ключей 2FA

Быстрые ссылки

- Что такое пакет Titan Security?

- Как добавить ключи Titan в аккаунты

- Как войти через Bluetooth-ключ Titan

- Использование пакета Titan на других сервисах

Что такое пакет Titan Security?

Пакет Titan Security включает два физических ключа для двухфакторной аутентификации (2FA) по стандарту U2F: один — только USB, второй — комбинированный Bluetooth/USB. Идея простая: один ключ использовать постоянно, второй держать в качестве резервной копии. Если вы потеряете основной ключ, резервный позволит восстановить доступ без сложных обходных процедур.

Преимущества пакета:

- Два ключа в комплекте за одну цену ($50), что снижает риск потери доступа.

- Комбинированный ключ поддерживает и компьютер (USB), и мобильные устройства (Bluetooth).

- Ключи не хранят пользовательские данные локально — потеря физического устройства не раскрывает содержимое учётной записи.

Важно: эти ключи реализуют открытые стандарты (U2F/FIDO) и работают не только с Google-аккаунтами, но и с любыми сервисами, поддерживающими аппаратные ключи.

Как добавить ключи Titan в аккаунт

Ниже — подробная пошаговая инструкция на примере Google-аккаунта. Процедура для других сервисов, поддерживающих U2F, очень похожа.

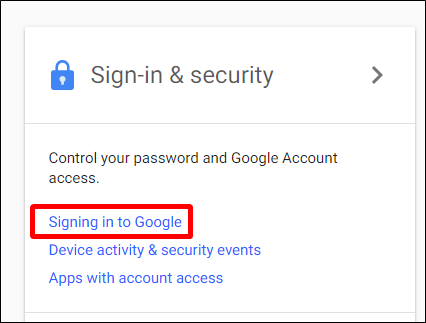

Откройте страницу управления учётной записью Google и перейдите к разделу «Вход в Google» или напрямую в настройки безопасности.

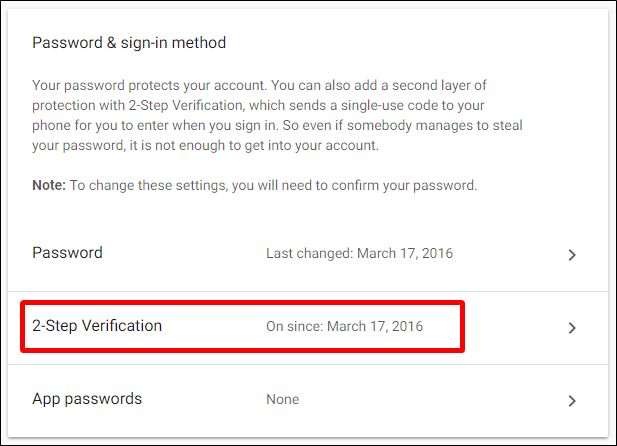

На странице “Пароль и метод входа” выберите опцию “Двухэтапная проверка” (2-Step Verification). Вас попросят снова войти в аккаунт при необходимости.

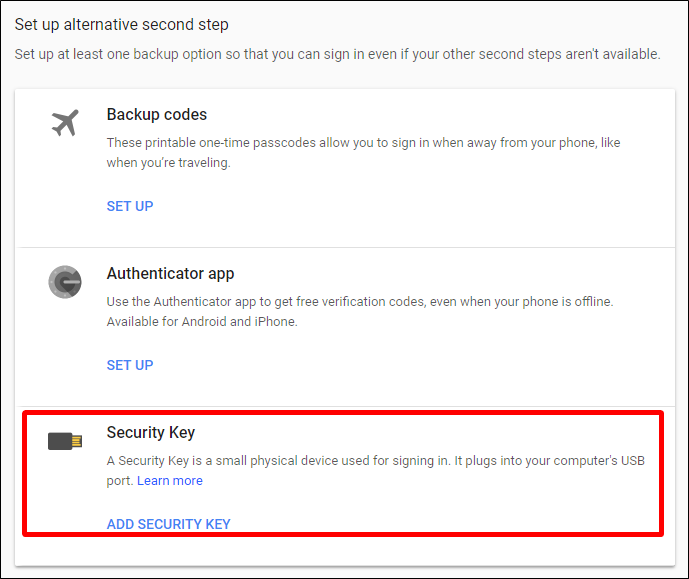

- Если двухэтапная проверка ещё не включена — настройте базовую 2FA (SMS/приложение-генератор кода или резервные коды). Затем прокрутите до раздела “Настроить альтернативный второй шаг”, найдите блок “Ключ безопасности” и нажмите “Добавить ключ безопасности”.

Откроется всплывающее окно с вопросом, готов ли у вас ключ. Нажмите “Далее”.

Подключите USB-ключ к компьютеру и нажмите кнопку на устройстве. В Chrome может появиться запрос на доступ к ключу — подтвердите, нажав “Разрешить”.

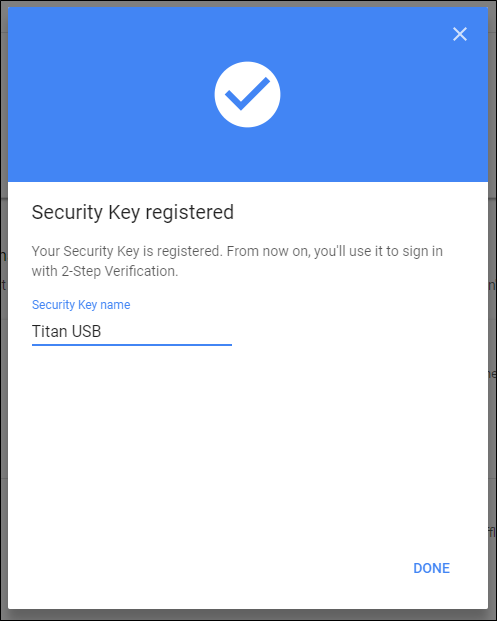

- После регистрации присвойте ключу понятное имя, например “Titan USB”. Повторите те же шаги для Bluetooth/USB-ключа: при добавлении подключите его по USB и нажмите кнопку, затем назовите, например “Titan BLE”.

- Bluetooth-ключ теперь связан с вашей учётной записью и может работать по Bluetooth с мобильными устройствами без дополнительного кабеля.

Совет по безопасности: храните резервный USB-ключ в надёжном и недоступном месте (сейф, банковская ячейка, надёжный домашний шкаф). Это уменьшит риск как потери, так и компрометации учётной записи.

Как войти через Bluetooth-ключ Titan на мобильном устройстве

Процесс отличается от USB-приложения, но остаётся простым. Пример для Android:

- Введите адрес Gmail и пароль на мобильном устройстве.

- Когда система запросит подтверждение через аппаратный ключ, начнётся процесс спаривания Bluetooth-ключа.

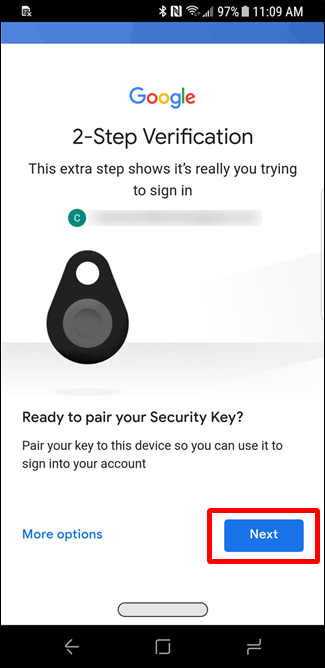

- На телефоне нажмите “Далее”. На ключе удерживайте кнопку, пока индикатор Bluetooth не начнёт мигать.

- Телефон обнаружит ключ и покажет его в списке. Убедитесь, что имя в списке совпадает с тем, что вы задали при регистрации.

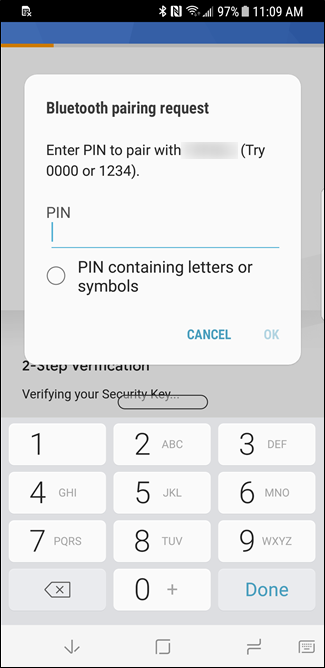

- Система запросит PIN, напечатанный на обратной стороне ключа (рядом с идентификатором устройства). Введите PIN и нажмите “OK”.

- После подтверждения ключ будет сопряжён, и вы автоматически войдёте в аккаунт.

Заметка: для iOS-пристроев процесс похож, но интерфейс спаривания реализован операционной системой. Всегда следуйте подсказкам системы и проверяйте совпадение имён устройств.

Использование пакета Titan на других сервисах

Ключи Titan совместимы со всеми сервисами, которые поддерживают U2F/FIDO. Однако разные сервисы могут иметь собственные ограничения:

- Некоторые сервисы (например, Twitter в момент написания) позволяют привязать только один ключ. В таких случаях рекомендуется регистрировать тот ключ, который вы чаще всего носите с собой — Bluetooth/USB.

- Корпоративные SSO-решения могут требовать дополнительной совместимости или конфигурации у администратора.

- Некоторые браузеры и мобильные ОС лучше работают с ключами через Chrome и Android, но поддержка в других браузерах и ОС постоянно улучшается.

Важно: прежде чем покупать комплект для большой организации, протестируйте ключи с основными сервисами и браузерами, которые используются в вашей среде.

Дополнительно: когда аппаратные ключи полезны и когда они не подходят

Когда аппаратный ключ хорош:

- Вы хотите высокую степень защиты от фишинга — аппаратные ключи привязаны к домену сайта и предотвращают вредоносные сайты от перехвата 2FA.

- Нужно быстро и надёжно защищать корпоративные и персональные аккаунты без SMS.

- Вы готовы нести с собой физическое устройство или хранить резервный ключ.

Когда аппаратный ключ может не подойти:

- Вы часто работаете с устройствами, не поддерживающими U2F (редкие старые устройства или специфическое ПО).

- Нет возможности безопасно хранить резервный ключ; потеря единственного ключа может усложнить восстановление доступа.

- Организация требует централизованных управляемых решений для восстановления без физического ключа.

Альтернативные подходы

- Аппликативные генераторы кода (TOTP) — удобны и не требуют аппаратного ключа, но уязвимы к фишингу.

- SMS-коды — широко распространены, но менее безопасны из‑за атак типа SIM-swap.

- Менеджеры паролей с встроенной 2FA — комбинируют управление паролями и 2FA-кодами, полезно для пользователей, которым неудобно носить ключ.

Аппаратные ключи представляют собой компромисс между удобством и максимальной защитой от целевых атак.

Методика настройки для команды (мини‑методология)

- Приобретите комплект ключей: по одному набору на ключевого сотрудника и по резервному комплекту для администратора.

- Тестируйте работу ключей на образцовом аккаунте с основными браузерами и мобильными ОС.

- Обновите документацию доступа и процедуру восстановления (включая сценарии, когда сотрудник теряет ключ).

- Внедрите политику обязательного резервного ключа для администраторов и ответственных лиц.

- Проводите ежегодные проверки инвентаря ключей и ротацию при утере или замене сотрудников.

Чек-лист для пользователя

- Включить двухэтапную проверку в настройках аккаунта.

- Добавить основной ключ (Titan BLE) и присвоить понятное имя.

- Добавить резервный USB-ключ и подписать его как резерв.

- Сохранить резервные коды восстановления в надёжном месте.

- Протестировать вход с нового устройства (ПК и смартфон).

Чек-лист для администратора:

- Поддерживает ли инфраструктура организационный реестр ключей?

- Предусмотрен ли процесс восстановления доступа без ключа?

- Проведено ли обучение сотрудников по использованию и хранению ключей?

- Есть ли план ротации ключей при уходе сотрудника?

Критерии приёмки

- Устройство успешно авторизует вход на ПК через USB.

- Bluetooth-ключ успешно спаривается с Android и/или iOS и выполняет вход без ошибок.

- Резервный ключ позволяет восстановить доступ при отсутствии основного.

- Документация по восстановлению и хранению ключей утверждена и доступна.

Тестовые сценарии

- Регистрация и вход с USB-ключом на свежей учётной записи.

- Регистрация и вход с Bluetooth-ключом на мобильном устройстве.

- Потеря основного ключа: восстановление доступа через резервный USB-ключ.

- Попытка входа на фишинговый сайт — проверка, что ключ не выполняет подтверждение домена.

Безопасное использование и рекомендации по ужесточению

- Всегда держите резервный ключ в физически защищённом месте.

- Не регистрируйте ключи на общедоступных или чужих устройствах.

- Включите журналирование входов в аккаунтах администратора и настройте оповещения о новых привязанных устройствах.

- Регулярно проверяйте список зарегистрированных ключей и удаляйте ненужные.

Совместимость и советы по миграции

- Проверяйте список сервисов, которые вы используете, на поддержку U2F/FIDO.

- Для сервисов с ограничением одного ключа регистрируйте Bluetooth-версию как основной.

- При массовом развёртывании оцените интеграцию с корпоративными SSO/LDAP и возможный импорт публичных ключей.

Короткий глоссарий

- U2F — открытый стандарт аппаратной двухфакторной аутентификации.

- BLE — Bluetooth Low Energy, беспроводной режим для мобильных ключей.

- PIN — персональный код, требуемый для некоторых Bluetooth-ключей при спаривании.

Частые ошибки и как их избежать

- Ошибка: забыли имя или PIN ключа. Решение: храните PIN и имена в защищённом менеджере паролей или зафиксируйте на бумажном резерве в сейфе.

- Ошибка: добавили только один ключ. Решение: всегда регистрируйте как основной, так и резервный ключ.

- Ошибка: попытка использования неподдерживаемого браузера. Решение: используйте актуальные версии Chrome/Firefox/Edge и обновите ОС.

Итог

Пакет Titan Security — это практичное и надёжное решение для повышения безопасности аккаунтов. Комбинация USB и Bluetooth/USB-ключей минимизирует риск потери доступа и обеспечивает совместимость с мобильными устройствами. При надлежащей настройке и политике хранения ключей вы получите удобный и устойчивый к фишингу способ защиты учётных записей.

Важно: протестируйте ключи с теми сервисами и браузерами, которые вы используете, и оформите внутреннюю политику по резервным ключам и восстановлению доступа.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone