Как надёжно удалять файлы в Windows

Краткое содержание

- Почему простое удаление не стирает данные

- Шифрование как превентивная мера

- Команда cipher для перезаписи свободного пространства

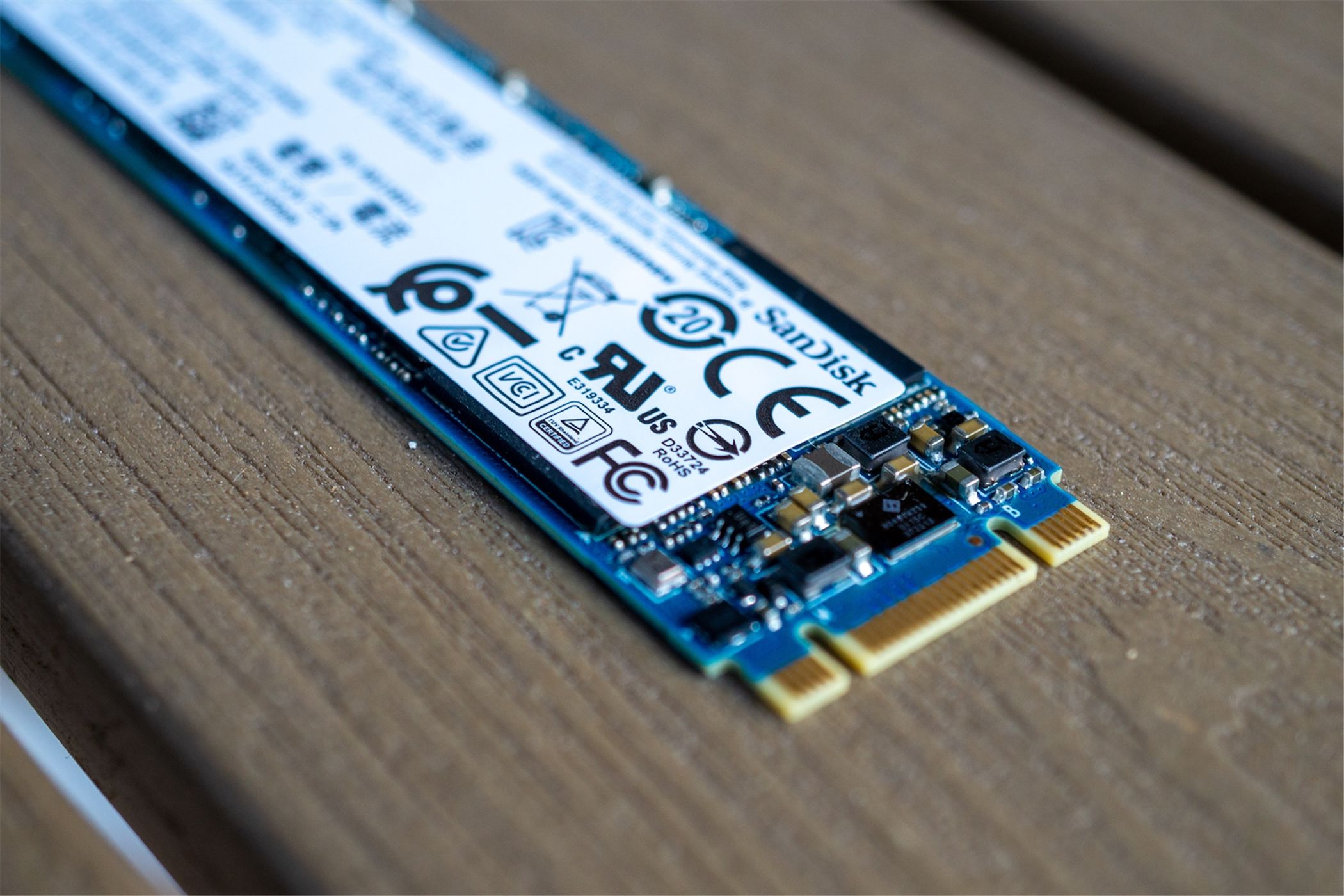

- Программы‑«shredder» и особенности SSD

- Полная безопасная очистка дисков и инструменты производителей

- Тестирование восстановления данных

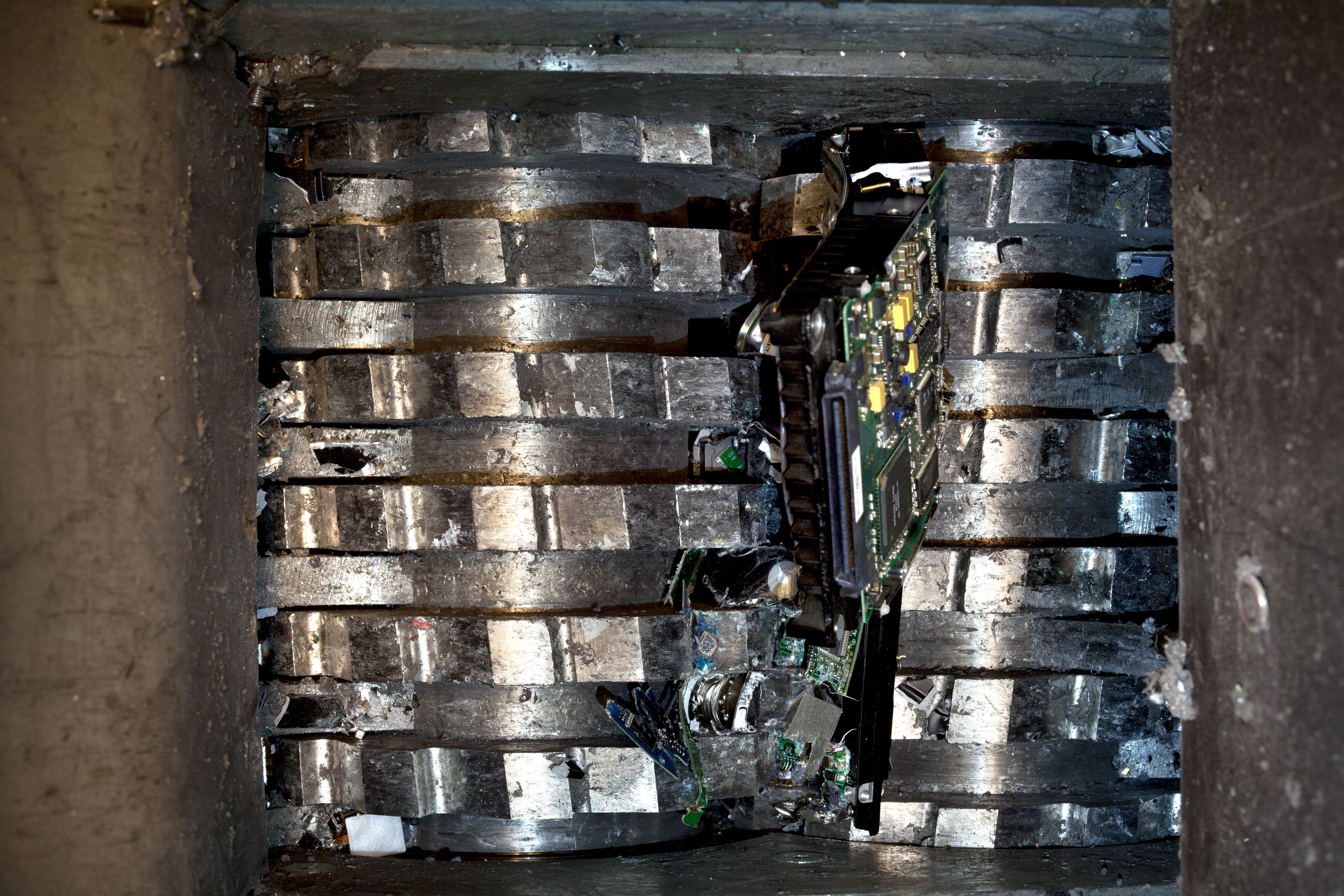

- Физическое уничтожение и юридические/приватные соображения

- Практические чек‑листы, SOP и дерево принятия решений

Почему удаление не равно стиранию

Когда вы удаляете файл в Windows, файл не исчезает сразу. Операционная система помечает сектор или кластеры как “свободные” — то есть доступные для записи новых данных. Фактические биты старого файла остаются до тех пор, пока их не перезапишут другие данные. До этого момента специальные утилиты восстановления данных (или опытный специалист) могут извлечь содержимое.

Короткое определение: NTFS — распространённая файловая система Windows; SSD — твердотельный накопитель с особенностями управления данными (TRIM, wear leveling).

Шифруйте файлы и диски, чтобы предотвратить чтение

Проще всего сделать так, чтобы восстановленные файлы были бесполезны: шифруйте диск или контейнер. BitLocker (встроенный в некоторые версии Windows) защищает весь диск ключом, а Veracrypt позволяет создать зашифрованный контейнер или шифровать раздел. Если хакер получает битовый дамп удалённого файла, без ключа это просто набор нечитаемых данных.

Важно: шифрование защищает от чтения данных после восстановления, но не препятствует самому восстановлению битов. Поэтому комбинируйте шифрование с перезаписью или безопасной очисткой, если нужно полностью исключить возможность восстановления.

Команда cipher перезаписывает свободное пространство

Windows содержит утилиту cipher, которая при запуске с ключом /w перезаписывает нераспределённое пространство диска случайными данными. Это делает восстановление удалённых файлов значительно сложнее.

Откройте “Командная строка” от имени администратора и выполните:

cipher /w:c:Эта команда перезапишет всё свободное место на диске C:. Можно указать путь к папке, например C:\secretstuff, тогда перезапишутся только участки, связанные с удалёнными файлами в этой папке — это быстрее.

Важно: не рекомендуется запускать полную перезапись свободного места на SSD без понимания последствий: механизмы SSD (wear leveling, TRIM) и внутренняя логика контроллера делают поведение перезаписи непредсказуемым и повышают износ флеш‑чипов.

Используйте сторонние “file shredder”‑утилиты

Утилиты для «измельчения» файлов многократно перезаписывают пространство, где был файл, по разным алгоритмам (несколько проходов с разными паттернами). Для HDD это рабочая стратегия; для SSD ищите приложения с пометкой “SSD aware” — они используют методы, более подходящие для флеш‑накопителей.

Примеры категорий программ: простые перезаписыватели, инструменты с поддержкой перезаписи свободного пространства, контейнерные шреддеры. Всегда проверяйте репутацию софта и отсутствие скрытых функций (например, телеметрии).

Безопасная очистка целых дисков

Для SSD лучшая практика — использовать функцию “secure erase” производителя или встроенные средства BIOS/UEFI, если они реализуют команду ATA Secure Erase или NVMe Secure Erase. TRIM повышает вероятность, что данные, помеченные как удалённые, будут физически очищены, но гарантии нет для всех контроллеров и сценариев.

Производитель диска часто предоставляет собственное ПО: например, Samsung Magician для накопителей Samsung. Перед применением безопасного удаления обязательно сделайте бэкап нужных данных и используйте официальные инструкции производителя.

Тест восстановления как проверка

После проведения процедуры безопасного удаления полезно попытаться восстановить файлы в тестовом режиме (без фактического восстановления объектов). Утилиты типа Recuva могут показать, какие файлы остаются в состоянии «восстанавливаемых». Это даёт подтверждение эффективности выбранного подхода.

Физическое уничтожение дисков

Если устройство выбрасывается, ломается или вы боитесь высокого уровня угроз (например, государственные структуры), физическое уничтожение — самый надёжный метод. Это может быть измельчение, дробление, вскрытие и извлечение пластин с последующим механическим повреждением.

Профессиональные компании предлагают услуги по магнитному стиранию (для HDD) и механическому уничтожению. Для очень чувствительных данных сочетайте шифрование, безопасное стирание и физическое разрушение.

Важно: выбрасывая накопитель, соблюдайте локальные правила утилизации электронных отходов.

Когда методы могут не сработать

- SSD с агрессивным wear leveling: перезапись не гарантирует, что все зеркальные области будут перезаписаны.

- Некорректная реализация TRIM или контроллера: данные могут оставаться в скрытых блоках.

- Аппаратные сбои: при повреждённом контроллере часть данных может остаться в NAND‑микросхеме в неуправляемом виде.

- Если у злоумышленника есть физический доступ и ресурсы (лаборатория восстановления), отдельные методы могут оказаться недостаточными.

Альтернативные подходы и лучшие практики

- Всегда шифруйте важные данные «по умолчанию» — это снижает риск, если носитель будет утерян.

- Применяйте комбинированный подход: шифрование + безопасная очистка + физическое уничтожение при необходимости.

- Для корпоративных устройств используйте MDM/политику полной диск‑шифровки и централизованный процесс удаления.

- Для SSD предпочтительны инструменты производителя и команды Secure Erase.

Ментальные модели и эвристики

- “Память vs. указатель”: удаление меняет указатель файловой системы, а не биты.

- “Шифрование как молоко для кофе”: если данные зашифрованы, восстановленное содержимое — бесполезная каша без ключа.

- “Комбинированная защита”: аналог замка (шифрование) + снесённые стены (перезапись) + сжигание (физическое уничтожение) для наивысшей уверенности.

Дерево принятия решений (Mermaid)

flowchart TD

A[Нужно удалить данные?] --> B{Устройство SSD?}

B -- Да --> C{Есть доступ к официальному софту производителя?}

C -- Да --> D[Запустить Secure Erase производителя]

C -- Нет --> E[Шифровать данные, затем использовать перезапись/утилиты SSD-aware]

B -- Нет --> F[HDD: использовать cipher /w или shredder]

D --> G[Протестировать восстановление]

E --> G

F --> G

G --> H{Диск будет утилизирован?}

H -- Да --> I[Физическое уничтожение]

H -- Нет --> J[Сохранять журналы и документы об уничтожении]Роль‑ориентированные чек‑листы

Чек‑лист для домашнего пользователя:

- Сделать резервную копию нужных данных.

- Включить шифрование BitLocker (если доступно) или создать Veracrypt контейнер для конфиденциального материала.

- Для HDD: выполнить cipher /w на нужных разделах.

- Для SSD: использовать инструмент производителя; при отсутствии — шифровать и применять SSD‑aware shredder.

- Провести быстрый тест восстановления с Recuva и остановиться на шаге «только скан», не восстанавливая реальные файлы.

- Утилизировать накопитель через специализированную компанию при необходимости.

Чек‑лист для IT‑администратора:

- Политика полной диск‑шифровки для всех корпоративных устройств.

- Централизованное удаление ключей шифрования при списании устройства (crypto erase) где возможно.

- Документация процесса очистки и журналирование действий.

- Использование аппаратных средств для secure erase и проверка сумм/отчётов производителя.

- Согласование с юридическим отделом по требованиям сохранности данных и удалению.

SOP — пошаговая инструкция для безопасного удаления (образец)

- Оцените тип накопителя: HDD или SSD.

- Сделайте резервную копию нужных данных и проверьте её целостность.

- При возможности активируйте полное шифрование диска (BitLocker/Veracrypt).

- Для HDD: выполните cipher /w или используйте сертифицированную утилиту перезаписи.

- Для SSD: используйте официальное ПО производителя или команду Secure Erase в BIOS/UEFI.

- Выполните тест восстановления (сканирование, без восстановления). Сохраните отчёт.

- При списании устройства проведите физическое уничтожение в аккредитованной компании.

- Зафиксируйте выполнение всех шагов в учётной документации.

Критерии приёмки

- Для HDD: утилита восстановления не находит читабельных файлов после перезаписи.

- Для SSD: отчёт производителя подтверждает выполнение Secure Erase; проверка восстановления показывает отсутствие доступных данных.

- Для устройств с шифрованием: ключи уничтожены и резервные копии ключей находятся под контролем.

Тестовые случаи/критерии приёмки

- Создать тестовый файл, удалить, выполнить выбранную процедуру и просканировать на восстановление. Ожидаемый результат — отсутствие читабельного содержания.

- Для корпоративного процесса — проверка логов и подтверждение соответствия политике безопасности.

Матрица совместимости и советы по миграции

- NTFS: хорошо совместим с Cipher и большинством Windows‑утилит.

- exFAT/FAT32: многие инструменты перезаписи работают, но ограничения по размеру файла и метаданным учтите.

- SSD (NVMe/ SATA): предпочитайте официальные утилиты и команды Secure Erase; перезапись поверхностей не всегда предсказуема.

Риски и смягчения

- Риск: частичная очистка оставляет фрагменты данных. Смягчение: сочетать шифрование и перезапись, тестировать восстановление.

- Риск: износ SSD при массовых перезаписях. Смягчение: использовать Secure Erase вместо многократной перезаписи.

- Риск: правовые обязательства хранения данных. Смягчение: согласовать процесс с юридическим отделом.

Приватность и соответствие (GDPR и локальные нормы)

Если данные относятся к персональным данным, удаление должно соответствовать требованиям законодательства (например, GDPR): обеспечьте учёт и документирование удаления, подтверждающее, что данные более не доступны. В корпоративной среде нужна связка политики, технического выполнения и аудита.

Короткая шпаргалка команд и инструментов

- Cipher (встроенная): cipher /w:c:

- BitLocker: использовать через Панель управления или Управление дисками (включение полного шифрования)

- Veracrypt: создавать контейнеры или шифровать разделы

- Recuva: тестовое сканирование восстановления

- Производительское ПО (Samsung Magician и аналогичные) для Secure Erase

Заключение

Удаление файла в Windows — это не гарантированное стирание данных. Лучшие результаты достигаются сочетанием шифрования, соответствующей перезаписи/secure erase и, при необходимости, физического уничтожения. Для домашних пользователей достаточно шифрования и целенаправленной перезаписи; для корпоративных систем нужна централизованная политика и документированный процесс удаления.

Итоговые рекомендации

- Включайте шифрование как стандарт для важных устройств.

- Для HDD используйте cipher /w или сертифицированные shredder‑утилиты.

- Для SSD пользуйтесь официальными инструментами производителя и командой Secure Erase.

- Документируйте действия и проводите тестовые проверки восстановления.

Примечание: если важен юридический сертификат удаления, обратитесь в специализированную компанию, предоставляющую отчёты и аккредитацию о уничтожении данных.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone