Нужен ли файрвол, если у вас есть роутер?

Быстрая навигация

- Почему важно защищать сеть

- Как защитить Wi‑Fi (пошагово)

- Роутер против файрвола — в чём разница

- Дополнительные меры безопасности

- Риски и когда базового набора недостаточно

- Чек‑лист для домашних пользователей, малого офиса и продвинутых

- Плейбук инцидента и тесты приёмки

Почему защищать сеть важно

Открытая или слабо защищённая Wi‑Fi‑сеть — это лёгкая цель для злоумышленников или просто «пожирателей» трафика. Даже неумышленный пользователь может занять большую часть вашей пропускной способности. Гораздо хуже — если кто‑то использует вашу сеть для противоправных действий, маскируясь под ваш IP‑адрес. Неправильный выбор шифрования, оставленные заводские пароли и устаревшая прошивка — самые частые причины взлома.

Коротко: защита сети снижает риск утечки данных, несёт ответственность за администрирование устройств в сети и помогает избежать юридических/репутационных проблем.

Роутер против файрвола: в чём разница

Определения в одной строке:

- Роутер — устройство, которое маршрутизирует трафик между локальной сетью и внешним Интернетом. Часто содержит базовые элементы файрвола (NAT, базовая фильтрация портов).

- Файрвол — механизм контроля входящего и исходящего трафика на основе правил (порт, протокол, IP, приложение). Может быть программным или аппаратным.

Роутеры обычно обеспечивают:

- NAT (скрывает внутренние IP‑адреса);

- Фильтрацию входящих подключений по портам;

- DHCP и базовую сегментацию сети (гостевая сеть).

Аппаратные/промышленные файрволы добавляют:

- глубокую проверку пакетов (DPI);

- детекцию и блокировку атак на уровне приложений;

- контекстную фильтрацию, VPN‑терминацию, QoS для безопасности и управления.

Важно: базовый файрвол роутера даёт хорошую защиту для домашних задач. Но при повышенных требованиях к безопасности (удалённый доступ, хранение конфиденциальных данных, множество IoT‑устройств) лучше иметь более продвинутый файрвол или отдельный UTM‑устройство.

Секьюризация Wi‑Fi: пошаговый план (приоритеты и обоснования)

Ниже — упорядоченный набор мер от наиболее важных к менее критичным. Для каждой меры указаны преимущества, недостатки и уровень трудоёмкости.

1. Обновите прошивку роутера и подумайте о сторонней прошивке

Преимущества: закрывает известные уязвимости, добавляет новые функции и улучшает стабильность. Недостатки: риск «убить» устройство (bricking) при некорректном обновлении; сложность установки сторонней прошивки. Трудоёмкость: средняя — зависит от модели.

Рекомендации:

- Сначала скачайте официальную прошивку с сайта производителя.

- Если модель поддерживается DD‑WRT, OpenWrt или Tomato и вы хотите расширить функционал (например, тонкая регулировка мощности, VPN, расширенные firewall‑правила), изучите совместимость и инструкции.

- Сделайте бэкап текущих настроек перед прошивкой.

Важно: официальные обновления безопаснее. Сторонняя прошивка полезна, если вы понимаете риски и умеете восстанавливать устройство.

2. Смените пароль администратора роутера

Преимущества: мгновенно уменьшает риск доступа через заводские логины. Недостатки: нет. Трудоёмкость: минимальная.

Советы:

- Используйте уникальный сильный пароль (12+ символов, смесь букв, цифр и символов).

- Не используйте «admin/admin» или идентификаторы, указанные на устройстве.

- Отключите удалённое администрирование (Remote Management) если не нужно.

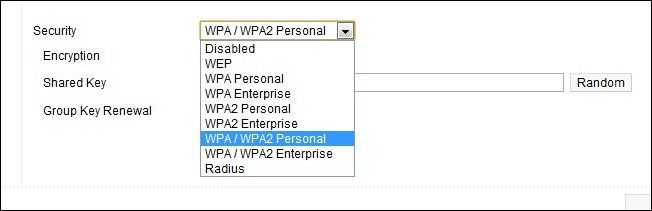

3. Включите и корректно настройте шифрование Wi‑Fi

Преимущества: основная линия защиты от неавторизованных подключений. Недостатки: старые устройства могут не поддерживать WPA2/WPA3. Трудоёмкость: низкая.

Рекомендации:

- Выберите WPA2‑PSK (AES) или WPA3, если поддерживается. Избегайте WEP и TKIP — они устарели и легко ломаются.

- Используйте длинную уникальную фразу‑пароль (passphrase).

- Рассмотрите отдельную гостевую сеть с изоляцией для посетителей.

Примечание: Некоторые старые устройства (до ~2006) могут не поддерживать современные режимы шифрования. Для таких устройств используйте проводное подключение или замените устройство.

4. Поменяйте SSID и не указывайте личную информацию

Преимущества: упрощает идентификацию своей сети в многоквартирных домах. Недостатки: минимальное влияние на безопасность. Трудоёмкость: низкая.

Правила:

- Не указывайте адрес, фамилию или номер квартиры в SSID.

- Не пытайтесь «скрыть» SSID — это не даёт значимой безопасности и ухудшает работу устройств.

5. Фильтрация по MAC‑адресам — как дополнительная мера

Преимущества: добавляет ещё один барьер для входа на сеть. Недостатки: MAC‑фильтрация легко обходится (перехват и подмена MAC). Сложно поддерживать для часто меняющихся гостей. Трудоёмкость: средняя — высокая при частых гостях.

Когда применять: если у вас небольшой фиксированный набор устройств и вы хотите уменьшить риск случайных подключений.

6. Регулировка мощности передатчика

Преимущества: уменьшает радиус, усложняя удалённый доступ со стороны соседей. Недостатки: потеря зоны покрытия, может мешать нормальной работе. Трудоёмкость: низкая (если поддерживается прошивкой).

Применение: полезно в многоквартирных домах; не критично для загородных домов.

7. Сегментация сети и использование гостевой сети

Преимущества: изолирует IoT и гостевые устройства от основных рабочих станций и NAS. Недостатки: некоторые роутеры не поддерживают VLAN или строгую сегментацию. Трудоёмкость: средняя.

План:

- Включите гостевую сеть с отдельным паролем и изоляцией клиентов.

- Разместите IoT‑устройства в отдельной подсети/VLAN.

- Доступ между сегментами разрешайте только по необходимости через firewall‑правила.

8. Включите журналы и мониторинг

Преимущества: позволяет быстро обнаруживать аномалии. Недостатки: требует внимания и периодического анализа. Трудоёмкость: средняя.

Что логировать:

- Неудачные попытки логина в админ‑панель;

- Новые MAC и неизвестные устройства;

- Подозрительные исходящие соединения (например, к IP‑адресам из неблагонадёжных подсетей).

Инструменты: встроенные журналы роутера, SNMP, сторонние системы мониторинга, такие как ntop, Pi‑Hole (для наблюдения DNS), Suricata (IDS) и др.

Когда роутера недостаточно — сценарии и альтернативы

Когда нужно задуматься о выделенном файрволе или UTM:

- Вы храните конфиденциальную клиентскую информацию или бизнес‑данные;

- У вас удалённый доступ к ресурсам компании (RDP, SSH, VPN);

- Много IoT‑устройств с плохой безопасностью;

- Потребность в глубоком анализе трафика или предотвращении атак на уровне приложений.

Альтернативы:

- Аппаратный файрвол/UTM (например, pfSense, OPNsense на мини‑ПК).

- Программный файрвол на гейтуэе (Linux с iptables/nftables, Suricata, Snort).

- Комбинация роутер + VPN‑сервер + внешняя защита DNS (DNS‑фильтрация).

Плюсы аппаратного решения: гибкость, расширяемость, лучшее логирование и правила. Минусы: стоимость, администрирование, требования к питанию и месту.

Мини‑методология: как действовать по шагам

- Сделайте инвентаризацию: выпишите все устройства в сети (MAC, роль, критичность).

- Обновите прошивку роутера и резервные копии настроек.

- Смените пароль администратора.

- Настройте WPA2/WPA3 с сильной фразой‑паролем.

- Включите гостевую сеть и сегментируйте IoT.

- Включите логирование и настроьте оповещения.

- Протестируйте безопасность (см. тесты ниже).

- Разработайте SOP для гостевого доступа и удаления неавторизованных устройств.

Модель зрелости защиты домашней сети

Уровень 0 — Никакой защиты: открытый Wi‑Fi или заводские пароли. Уровень 1 — Базовый: сменён админ‑пароль, WPA2, официальная прошивка. Уровень 2 — Промежуточный: гостевая сеть, MAC‑фильтрация, базовое логирование. Уровень 3 — Продвинутый: сторонняя прошивка/UTM, сегментация VLAN, мониторинг. Уровень 4 — Профессиональный: IDS/IPS, централизованный лог‑сервер, политики доступа по ролям.

Цель для большинства домохозяйств — достичь уровень 1–2. Малому бизнесу подойдёт уровень 2–3. Организациям с регуляторными требованиями нужен уровень 4.

Риски и матрица угроз (качественно)

Риски:

- Незащищённый Wi‑Fi: неавторизованный доступ, пиратство, нагрузка на каналы.

- Устаревшая прошивка: эксплойты, удалённый взлом.

- Слабые пароли: прямой вход в панель управления.

- IoT‑устройства: ботнеты, бекдоры.

Матрица (Impact × Effort) — качественно:

- Обновление пароля администратора: Impact высокий × Effort низкий — Делать в первую очередь.

- Включение WPA2/WPA3: Impact высокий × Effort низкий — Делать сразу.

- Прошивка на стороннюю ОС: Impact средний–высокий × Effort средний — для продвинутых.

- Установка IDS/IPS: Impact высокий × Effort высокий — для бизнес‑среды.

Чек‑лист по ролям

Домашний пользователь — минимальный набор:

- Смена пароля администратора;

- WPA2/WPA3 AES с уникальной парол‑фразой;

- Включение гостевой сети;

- Обновление официальной прошивки.

Малый офис — рекомендованный набор:

- Всё из домашнего набора;

- Сегментация сети (гости, сотрудники, серверы);

- Внешний VPN для удалённых сотрудников;

- Бэкап конфигурации роутера/файрвола.

Продвинутый пользователь / энтузиаст:

- Рассмотреть OpenWrt/DD‑WRT или отдельный pfSense/OPNsense;

- IDS/IPS и централизованный лог‑сервер;

- Мониторинг DNS и блокировка рекламы/трекеров (Pi‑Hole);

- Регулярные тесты проникновения.

Плейбук инцидента: шаги при подозрении на взлом

- Отключите интернет‑канал (если есть риск активных атак на сеть жилья).

- Изолируйте критичные устройства (NAS, рабочие ПК).

- Смените пароли администратора роутера и Wi‑Fi.

- Проверьте список подключённых устройств и отключите все неизвестные MAC.

- Восстановите заводские настройки роутера при необходимости и загрузите последнюю прошивку.

- Проведите сканирование устройств антивирусом/анти‑malware.

- Соберите логи и, при необходимости, обратитесь к провайдеру или специалисту по инцидентам.

Критерии приёмки:

- Нет неизвестных устройств в сети в течение 48 часов;

- Нет подозрительной активности на внешних IP/портов;

- Установлена и протестирована гостевая сеть и отдельные пароли.

Тесты и критерии приёмки (acceptance)

Тесты:

- Попытка подключиться с неизвестного устройства к основной сети — должна быть заблокирована.

- Провести сканирование общедоступных портов со стороны интернета — все нежелательные порты должны быть закрыты.

- Тест взлома WEP/WPA: используйте Kali/BackTrack‑подобные инструменты только в контролируемой лаборатории для проверки собственной сети.

Критерии приёмки:

- WPA2/WPA3 включены и проходя тесты устойчивы к простым атакам;

- Пароль администратора изменён и хранится в безопасном менеджере паролей;

- Логи включены и есть оповещения о новых MAC в сети.

Сценарии, когда простых мер не хватает (контрпримеры)

- Когда в доме работает сервер с клиентскими данными: NAT не обеспечивает контроля на уровне приложений, нужна DPI/UTM.

- Если у вас открытый удалённый доступ (RDP, SSH) — базовый файрвол роутера может не фильтровать атаки по протоколам и не анализировать полезную нагрузку.

- IoT‑устройства с уязвимым ПО могут стать точкой проникновения даже при WPA2, если злоумышленник проник в локальную сеть.

Советы по совместимости и миграции

- Перед прошивкой на DD‑WRT/OpenWrt проверьте список поддерживаемых устройств и версии аппаратного ревизии.

- На устройствах, выпущенных до 2006 года, возможно отсутствие поддержки WPA2. Решение: проводное подключение или замена оборудования.

- При переходе на стороннюю прошивку сохраните копии конфигурации текущей прошивки и имейте под рукой USB‑стик/сетевой кабель для восстановления.

Короткий глоссарий

- NAT — трансляция сетевых адресов, скрывает внутренние IP;

- SSID — имя беспроводной сети;

- MAC — уникальный идентификатор сетевого интерфейса;

- WPA/WPA2/WPA3 — стандарты шифрования Wi‑Fi;

- IDS/IPS — системы обнаружения/предотвращения вторжений.

Практическая шпаргалка (cheat sheet)

- Срочно: смените пароль администратора и включите WPA2 AES (или WPA3).

- В течение недели: обновите прошивку, настройте гостевую сеть и создайте список устройств.

- В течение месяца: включите логирование, подумайте о сегментации сети.

- Для продвинутых: настройте IDS/IPS и рассмотрите выделенный UTM.

План оптимизаций и дорожная карта (высокоуровневая)

1–7 дней: смена паролей, включение WPA2/WPA3, гостевая сеть. 1–4 недели: обновление прошивки, инвентаризация устройств, базовое логирование. 1–3 месяца: сегментация сети, автоматизация оповещений, внедрение резервных копий конфигурации. 3–12 месяцев: переход на UTM/pfSense при необходимости, интеграция мониторинга и IDS.

Тесты приёмки — конкретные кейсы

- Подключение гостя: гостевая сеть позволяет доступ в интернет, но не в локальные ресурсы (NAS, принтеры).

- Публичное сканирование: сканер из интернета не обнаруживает открытых сервисов внутри вашей сети.

- Сценарий взлома WEP: попытка восстановления ключа с помощью тестовой машины должна показать, что сеть не использует WEP.

Пример команд/инструментов для тестирования (безопасно, в своей сети)

- nmap — сканирование портов и сервисов;

- wireshark — анализ трафика;

- aircrack‑ng — тестирование стойкости WEP/WPA (используйте только в своей сети);

- pi‑hole — мониторинг DNS и блокировки рекламы/трекеров;

- Suricata/Snort — IDS/IPS для продвинутого анализа.

Политики конфиденциальности и соответствие (кратко)

Если вы храните персональные данные третьих лиц, проверьте локальные требования по защите данных. Для России и ЕС обратите внимание на требования хранения и передачи персональной информации, а также на необходимость минимизации доступа.

Что делать после всех настроек — поддержание защищённости

- Регулярно проверяйте и обновляйте прошивки (раз в 3–6 месяцев);

- Пересматривайте список устройств и пароли раз в год;

- Ведите минимально необходимую сетевую экспозицию: отключайте UPnP и ненужные порты;

- Используйте менеджер паролей для хранения паролей роутера и Wi‑Fi.

Важно: даже после выполнения всех пунктов вы должны периодически проверять сеть. Безопасность — процесс, а не состояние.

Краткое резюме

- Роутер часто даёт базовый файрвол, но этого может быть недостаточно для повышенных требований безопасности.

- Простые действия (смена пароля, WPA2/WPA3, обновление прошивки) дают наибольший эффект при минимальных затратах времени.

- Для малого бизнеса и продвинутых пользователей имеет смысл рассмотреть выделенный файрвол/UTM и IDS/IPS.

Если у вас остались вопросы по конкретной модели роутера или вы хотите план действий под свои устройства — напишите модель и опишете окружение, и мы составим адаптированный чек‑лист.

Авторская заметка: делитесь опытом и настройками в комментариях — это помогает другим пользователям выбрать подходящий подход к защите домашней сети.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone